HCTF

题目:魂斗罗

介绍:这个是HCTF里面的杂项,很好玩的,

1,这个看链接可以下载(http://139.224.54.27/gogogo/hundouluo.nes),然后在网上下载一个虚拟器(http://pan.baidu.com/share/link?shareid=3495699238&uk=1343756656)。

2,这个游戏你有两种玩法,第一种就是你自己凭本事过关,第二张就是作弊,然后在网上找作弊,输入金手指,下面这个金手指是你们iRudy师傅给的,

3,1确定,2选择,打通关就可以得到flag了。

题目:2099年的flag

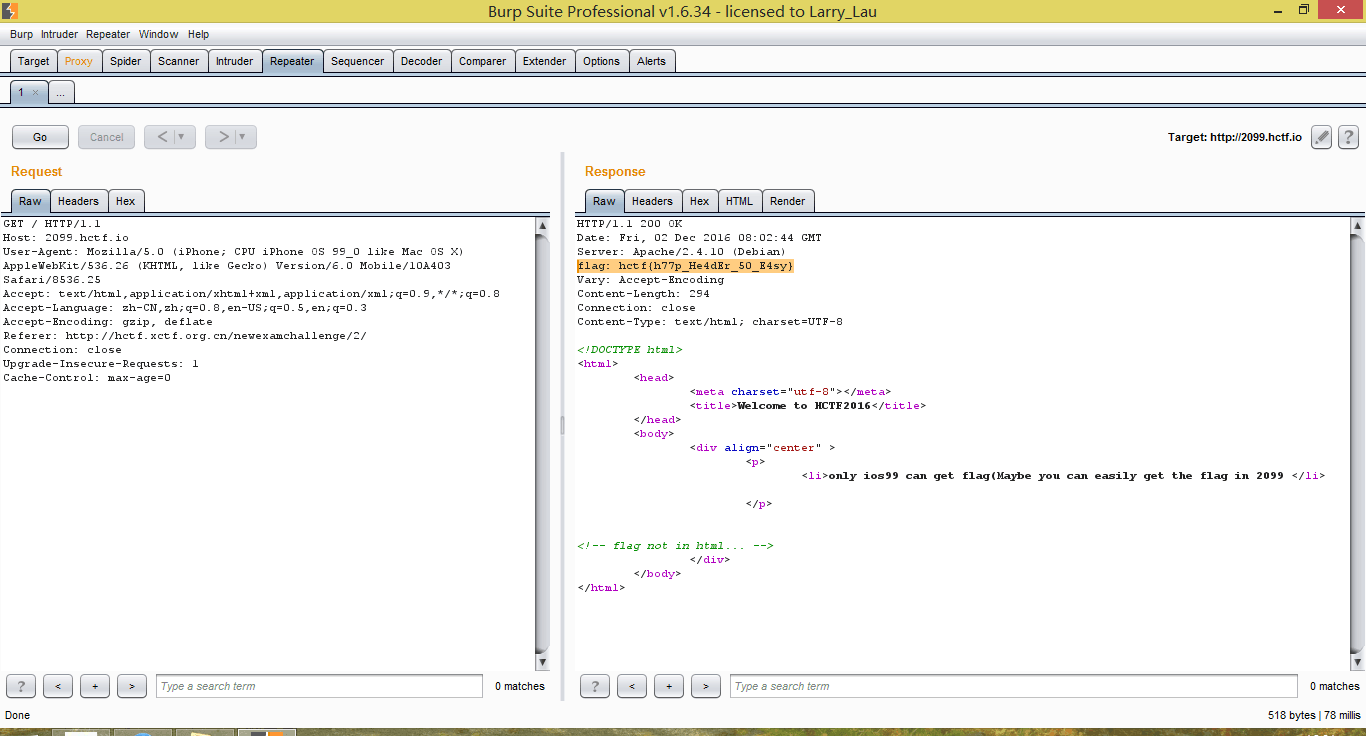

介绍:only ios99 can get flag(Maybe you can easily get the flag in 2099,网址(http://2099.hctf.io/)

1,这个题是个签到题目,难倒了一部分人,提示:only ios99 can get flag(Maybe you can easily get the flag in 2099,ios是苹果系统,因为咱们大部分都是windows系统,所以直接写肯定不行,所以我们就需要改报头,我们在网上搜索一下 ios user-agent 结果会发现很多很多,我们随便选择一个就行了

Mozilla/5.0 (iPhone; CPU iPhone OS 6_0 like Mac OS X) AppleWebKit/536.26 (KHTML, like Gecko) Version/6.0 Mobile/10A403 Safari/8536.25

2,我们知道现在ios不管现在有多少,反正没有99,所以我们需要稍微修改上面的,这又是一个坑,坑到了不少人,以至于好多人签到题都没做出来,

Mozilla/5.0 (iPhone; CPU iPhone OS 99_0 like Mac OS X) AppleWebKit/536.26 (KHTML, like Gecko) Version/6.0 Mobile/10A403 Safari/8536.25

我们改成下面图这样(user-agent处修改):这样就得到了flag了

题目:RESTFUL

介绍:博丽神社赛钱箱,可以在网上搜一下什么是RESTFUL,题目链接(http://jinja.hctf.io/)

1,打开之后是一个图片,图片没什么用,下面写着

2,我们先测试一下,很简单的,我们先创建一个php文件,里面输入<?php echo phpinfo(); ?>就行了,接下来我们把php文件压缩成zip文件,

之前测试可以知道只支持上传png文件,所以我们把zip文件改成png,(1.php→压缩→1.zip→重命名→1.png→上传)

这样就会上传成功了,记住文件上传成功的路径,接下来我们在原来的页面测试一下是不是上传成功,

输入?fp=phar://uploads/d6c97df8f7e9453739248070e0ef29edbbab7d5d.png/1111

这里的phar是读zip文件的,这里的1111是你上传的png的文件名,每个人上传的路径都是不一样的,不要直接拿我的试。

因为你刚开始压缩的是1111.php文件,这里的1111的后面不用加.php了,因为fp把本地文件包含进来的时候已经加了.php了。

下面我们看截图

3,可以看到我们测试成功,接下来你们就可以重新上传一句话,然后和上面上传一样,上传成功之后连菜刀,flag就出来了。

HCTF的更多相关文章

- HCTF时PHP WAF然有RLFI漏洞

tips:from菜鸡队长 这次去打HCTF决赛,用了这个自己写的WAF,web基本上没被打,被打的漏洞是文件包含漏洞,这个功能在本人这个waf里确实很是捉急,由于只是简单检测了..和php[35]{ ...

- BUUCTF | [HCTF 2018]admin

首先爬一遍整个网站,发现有没注册的时候有“login”,"register",这两个页面,注册一个123用户登录后发现有 "index“,”post“,”logout“, ...

- [HCTF 2018]admin

前言: 最近在BUUCTF刷题,参照师傅们wp后复现一下 0x01 拿到题目后进去如下界面 发现有登录和注册界面,相比是要登录后才能查看想要的信息. 查看页面源代码,看看有没有上面提示,界面如下 提示 ...

- [原题复现]HCTF 2018 Warmup(文件包含)

HCTF 2018 Warmup 原题复现:https://gitee.com/xiaohua1998/hctf_2018_warmup 考察知识点:文件包含漏洞(phpmyadmin 4.8.1任意 ...

- HCTF Warmup (phpmyadmin4.8.1的文件包含漏洞 )

Warmup 先看hint image.png 看url有file参数,感觉可能要用伪协议啥的,试了下,没出东西扫一下目录,发现http://warmup.2018.hctf.io/source. ...

- 攻防世界 WEB 高手进阶区 HCTF 2018 warmup Writeup

攻防世界 WEB 高手进阶区 HCTF 2018 warmup Writeup 题目介绍 题目考点 PHP代码审计 Writeup 打开 http://220.249.52.134:37877 常规操 ...

- unicode欺骗—— hctf - admin

查看源代码,发现<!-- you are not admin --> 提示要以管理员身份登陆 尝试注册管理员账号,提示The username has been registered 于是 ...

- [HCTF 2018]WarmUp

靶场首页 打开靶场后,查看源码即可看到<!--source.php--> 打开source.php页面 代码如下 <?php highlight_file(__FILE__) ...

- [BUUOJ记录] [HCTF 2018]WarmUp

BUUOJ Web的第一题,其实是很有质量的一道题,但是不知道为什么成了Solved最多的题目,也被师傅们笑称是“劝退题”,这道题的原型应该是来自于phpMyadmin的一个文件包含漏洞(CVE-20 ...

随机推荐

- Java 线程并发

http://www.yesky.com/9/1899009.shtml http://zhidao.baidu.com/link?url=-xZ9JLo5x4bvCSVyXb2XhO6TODnBcU ...

- #tensorflow入门(1)

tensorflow入门(1) 关于 TensorFlow TensorFlow™ 是一个采用数据流图(data flow graphs),用于数值计算的开源软件库.节点(Nodes)在图中表示数学操 ...

- [解读REST] 6.REST的应用经验以及教训

衔接上文[解读REST] 5.Web的需求 & 推导REST,上文根据Web的需求推导出了REST架构风格,以及REST的详细描述和解释.自从1994年以来,REST架构风格被用于指导Web架 ...

- IT 圈里有哪些经常被读错的词?

原文链接:IT 圈里有哪些经常被读错的词? ()标相应英文单词[]标音标 =====公司/产品名===== Youtube (You-tube [tju:b]) 念 优tiu啵 不念 优吐毙Skype ...

- python的小基础

变量python中的变量为指向常量的地址当常量没有指向时,系统自动回收内存空间如A = 1B = AA = 2print(A,B)#2,1id(A),id(B)id()为python虚拟机的虚拟地址, ...

- Google Guava

公司用到了 Joiner HashMultimap 等 都是属于Google Guava包中的东西 官方文档 http://ifeve.com/google-guava/ 有时间了整理一下

- iOS之ViewController的多层presentViewController的dismiss问题

今天在Q群里有人问了个这么个问题: A,B,C,D 都是Viewcontroller.A.B.C.D使用present去切的 他是这么搞的: A -> B, B ->C, C->D, ...

- JPA的一对多映射(双向)关联

实体Customer:用户. 实体Order:订单. Customer和Order是一对多关系.那么在JPA中,如何表示一对多的双向关联呢? JPA使用@OneToMany和@ManyToOne来标识 ...

- R语言高性能编程,优化(一)

这段时间学习了<R高性能编程>这本书,基于这段时间做的项目实践,总结了一些自己的体会,和大家分享 一.为什么R程序有时候会很慢?1.计算性能的三个限制条件 cpu ram io R代码本身 ...

- Leetcode题解(八)

26.Remove Duplicates from Sorted Array 题目 直接上代码,方法很简单: class Solution { public: int removeDuplicates ...