【代码审计】XYHCMS V3.5文件上传漏洞分析

0x00 环境准备

XYHCMS官网:http://www.xyhcms.com/

网站源码版本:XYHCMS V3.5(2017-12-04 更新)

程序源码下载:http://www.xyhcms.com/Show/download/id/2/at/0.html

测试网站首页:

0x01 代码分析

1、漏洞文件位置:/App/Common/Lib/YunUpload.class.php 第231-271行:

- public function _upload() {

- $ext = ''; //原文件后缀

- foreach ($_FILES as $key => $v) {

- $strtemp = explode('.', $v['name']);

- $ext = end($strtemp); //获取文件后缀,或$ext = end(explode('.', $_FILES['fileupload']['name']));

- break;

- }

- $upload = new \Think\Upload(); //new Upload($config)

- //修配置项

- 10. $upload->autoSub = true; //是否使用子目录保存图片

- 11. $upload->subType = 'date'; //子目录保存规则

- 12. $upload->subName = array('date', 'Ymd');

- 13. $upload->maxSize = get_upload_maxsize(); //设置上传文件大小

- 14. $upload->exts = $this->allowType; //设置上传文件类型

- 15. $upload->rootPath = $this->rootPath; //上传根路径

- 16. $upload->savePath = $this->subDirectory; //上传(子)目录

- 17. $upload->saveName = array('uniqid', ''); //上传文件命名规则

- 18. $upload->replace = true; //存在同名是否覆盖

- 19. $upload->callback = false; //检测文件是否存在回调函数,如果存在返回文件信息数组

- 20. if ($info = $upload->upload()) {

- 21.

- 22. //判断是添加水印--有缩略的才添加水印

- 23. if ($this->thumFlag) {

- 24. $this->_doWater($info);

- 25. }

- 26. //是否有缩略图

- 27. if ($this->thumFlag) {

- 28. $this->_doThum($info);

- 29. }

- 30. return $info;

- 31. } else {

- 32. //$str = array('err' =>1 ,'msg' => $upload->getError() );

- 33. return $upload->getError();

- 34. }

- 35. }

这段图片上传函数中对上传参数进行设置,然后上传。文件上传类型是客户端参数可控的,导致攻击者可以修改文件上传类型,上传恶意脚本,上传完还得去保存,继续去看一下程序如何处理保存:

文件位置:/App/Manage/Controller/SystemController.class.php,第194-217行中:

- public function site() {

- if (IS_POST) {

- $data = I('config', array(), 'trim');

- foreach ($data as $key => $val) {

- if (stripos($val, '<?php') !== false) {

- $data[$key] = preg_replace('/<\?php(.+?)\?>/i', '', $val);

- }

- 10. }

- 11.

- 12. $data['CFG_IMGTHUMB_SIZE'] = strtoupper($data['CFG_IMGTHUMB_SIZE']);

- 13. $data['CFG_IMGTHUMB_SIZE'] = str_replace(array(',', 'X'), array(',', 'X'), $data['CFG_IMGTHUMB_SIZE']);

- 14. if (empty($data['CFG_IMGTHUMB_SIZE'])) {

- 15. $this->error('缩略图组尺寸不能为空');

- 16. }

- 17.

- 18. if (!empty($data['CFG_IMAGE_WATER_FILE'])) {

- 19. $img_ext = pathinfo($data['CFG_IMAGE_WATER_FILE'], PATHINFO_EXTENSION);

- 20. $img_ext = strtolower($img_ext);

- 21. if (!in_array($img_ext, array('jpg', 'gif', 'png', 'jpeg'))) {

- 22. $this->error('水印图片文件不是图片格式!请重新上传!');

- 23. return;

- 24. }

- 25. }

这段函数在全局配置存储过程中进行检测,注意看红色代码部分,检测图片文件格式是否是'jpg', 'gif', 'png', 'jpeg',否则提示重新上传,但是仅仅只是提示,并没有删除文件,也就是我们如果上传脚本文件,已经成功保存在服务器上面。

程序在实现上对文件上传过程处理不当,导致可以被绕过,通过该漏洞上传脚本木马,获取服务器控制权限。

0x02 漏洞利用

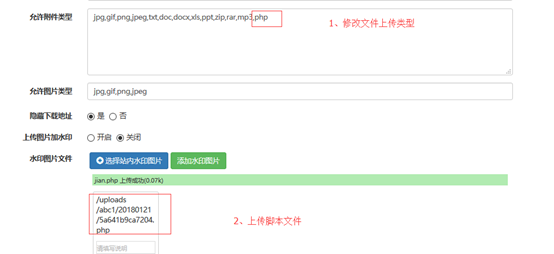

1、登录后台,在系统设置—网站设置—上传配置,修改文件上传类型,然后上传文件:

2、点击保存时,发现程序提示不是图片格式,请重新上传

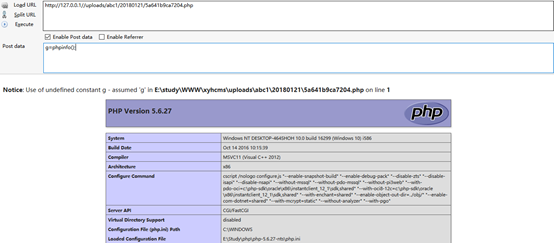

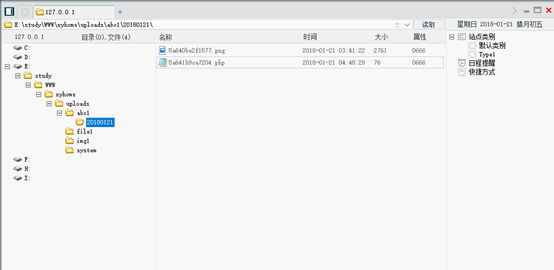

3、继续去访问刚才成功上传的脚本,发现脚本文件依然在服务器上,并没有被删除。

4、通过菜刀链接,控制网站服务器

0x03 修复建议

1、重新梳理文件上传过程,通过白名单限制上传文件后缀;

2、禁止上传目录脚本执行权限。

最后

欢迎关注个人微信公众号:Bypass--,每周原创一篇技术干货。

【代码审计】XYHCMS V3.5文件上传漏洞分析的更多相关文章

- 1.5 webshell文件上传漏洞分析溯源(1~4)

webshell文件上传漏洞分析溯源(第一题) 我们先来看基础页面: 先上传1.php ----> ,好吧意料之中 上传1.png ----> 我们查看页面元素 -----> ...

- 【代码审计】UKCMS_v1.1.0 文件上传漏洞分析

0x00 环境准备 ukcms官网:https://www.ukcms.com/ 程序源码下载:http://down.ukcms.com/down.php?v=1.1.0 测试网站首页: 0x0 ...

- 【代码审计】JTBC(CMS)_PHP_v3.0 任意文件上传漏洞分析

0x00 环境准备 JTBC(CMS)官网:http://www.jtbc.cn 网站源码版本:JTBC_CMS_PHP(3.0) 企业版 程序源码下载:http://download.jtbc. ...

- 【代码审计】QYKCMS_v4.3.2 任意文件上传漏洞分析

0x00 环境准备 QYKCMS官网:http://www.qykcms.com/ 网站源码版本:QYKCMS_v4.3.2(企业站主题) 程序源码下载:http://bbs.qingyunke. ...

- 【代码审计】BootCMS v1.1.3 文件上传漏洞分析

0x00 环境准备 BootCMS官网:http://www.kilofox.net 网站源码版本:BootCMS v1.1.3 发布日期:2016年10月17日 程序源码下载:http://w ...

- 【代码审计】CLTPHP_v5.5.3 前台任意文件上传漏洞分析

0x00 环境准备 CLTPHP官网:http://www.cltphp.com 网站源码版本:CLTPHP内容管理系统5.5.3版本 程序源码下载:https://gitee.com/chich ...

- UEditor编辑器两个版本任意文件上传漏洞分析

0x01 前言 UEditor是由百度WEB前端研发部开发的所见即所得的开源富文本编辑器,具有轻量.可定制.用户体验优秀等特点 ,被广大WEB应用程序所使用:本次爆出的高危漏洞属于.NET版本,其它的 ...

- [转]UEditor编辑器两个版本任意文件上传漏洞分析

0x01 前言 UEditor是由百度WEB前端研发部开发的所见即所得的开源富文本编辑器,具有轻量.可定制.用户体验优秀等特点 ,被广大WEB应用程序所使用:本次爆出的高危漏洞属于.NET版本,其它的 ...

- 关于finecms v5 会员头像 任意文件上传漏洞分析

看到我私藏的一个洞被别人提交到补天拿奖金,所以我干脆在社区这里分享,给大家学习下 本文原创作者:常威,本文属i春秋原创奖励计划,未经许可禁止转载! 1.定位功能 下载源码在本地搭建起来后,正常登陆了用 ...

随机推荐

- Java多线程:Linux多路复用,Java NIO与Netty简述

JVM的多路复用器实现原理 Linux 2.5以前:select/poll Linux 2.6以后: epoll Windows: IOCP Free BSD, OS X: kqueue 下面仅讲解L ...

- reveal查看任意APP

链接: 使用Reveal查看任意App的技巧 使用Reveal查看任意App最省步骤的技巧 如何利用Reveal神器查看各大APP UI搭建层级 使用Reveal查看别人app的UI组成 Reveal ...

- iOS离屏渲染之优化分析

在进行iOS的应用开发过程中,有时候会出现卡顿的问题,虽然iOS设备的性能越来越高,但是卡顿的问题还是有可能会出现,而离屏渲染是造成卡顿的原因之一.因此,本文主要分析一下离屏渲染产生的原因及避免的方法 ...

- Drawing line on a click on ZedGraph Pane

https://stackoverflow.com/questions/12422398/drawing-line-on-a-click-on-zedgraph-pane public Form1() ...

- Android HandlerThread 源代码分析

HandlerThread 简单介绍: 我们知道Thread线程是一次性消费品,当Thread线程运行完一个耗时的任务之后.线程就会被自己主动销毁了.假设此时我又有一 个耗时任务须要运行,我们不得不又 ...

- org.hibernate.PropertyAccessException: Null value was assigned to a property of primitive type setter of com.*.Paper.totalTime

at org.hibernate.property.BasicPropertyAccessor$BasicSetter.set(BasicPropertyAccessor.java:109) at o ...

- ios实例开发精品源码文章推荐(8.28)

iOS源码:游戏引擎-推箱子游戏 <ignore_js_op> http://www.apkbus.com/android-106392-1-11.html iOS源码:进度条-Color ...

- 书记查询的App设计

表示学习Andriod没有头绪,看书看着看着都觉得大部分是些item的介绍,看过去之后会完全忘记,还是自己做个小东西进行实际开发学习和掌握起来会比较快. PC端的软件已经做好,当然因为PC屏幕较大,手 ...

- 利用 Express 托管静态文件

通过 Express 内置的 express.static 可以方便地托管静态文件,例如图片.CSS.JavaScript 文件等. 将静态资源文件所在的目录作为参数传递给 express.stati ...

- Kriging插值法

克里金法是通过一组具有 z 值的分散点生成估计表面的高级地统计过程.与插值工具集中的其他插值方法不同,选择用于生成输出表面的最佳估算方法之前,有效使用克里金法工具涉及 z 值表示的现象的空间行为的交互 ...