discuzX3.2 X3.4网站漏洞修复 SQL注入与请求伪造攻击利用与修复

2018年12月9日,国内某安全组织,对discuz X3.2 X3.4版本的漏洞进行了公开,这次漏洞影响范围较大,具体漏洞是discuz 的用户前段SQL注入与请求伪造漏洞,也俗称SSRF漏洞,漏洞产生的原因首先:php环境的版本大约PHP5.2,dizcuzX3.2 X3.4版本,服务器环境是windows 2008 2003 2012系统,linux centos不受此漏洞的影响。

漏洞的详情与利用

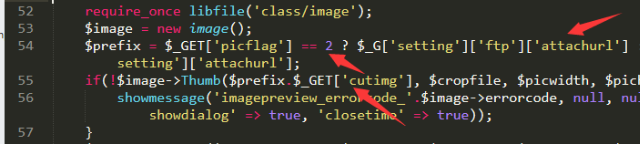

该漏洞产生的原因是由于source目录下的module文件里的misc模块代码,具体的是misc_imgcropper.php文件第54行到56行之间的函数变量赋值问题导致可以插入恶意非法参数,导致可以进行变量,我们跟进这个函数传递到了那里。

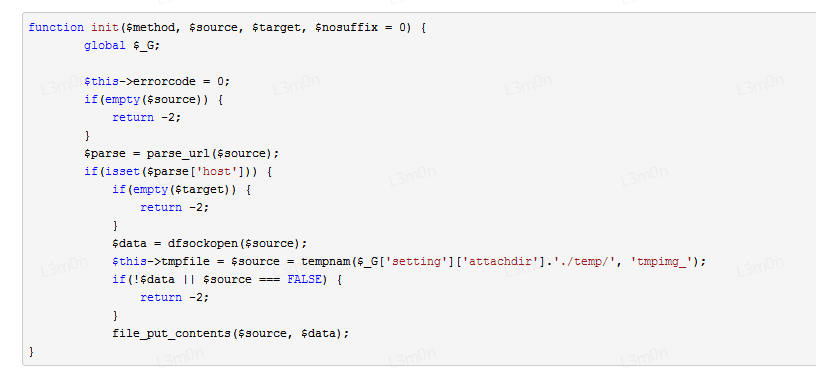

跟踪这个函数查到调用到了class目录下的class_images.php,代码如下图:

从上述代码中可以看出传递过来的url函数,被正常解析到curl请求当中去,通过这里的代码功能我们可以知道,我们可以调用cur的请求,去请求一些其他网站,curL:www.***.com.那么我们可以伪造自己构造的XSS获取代码,把代码放到自己的网站当中,让访问者自动访问我们精心制作的地址即可。但是利用这个请求伪造攻击的漏洞需要一定的条件就是需要网址的跳转才能更好的利用。

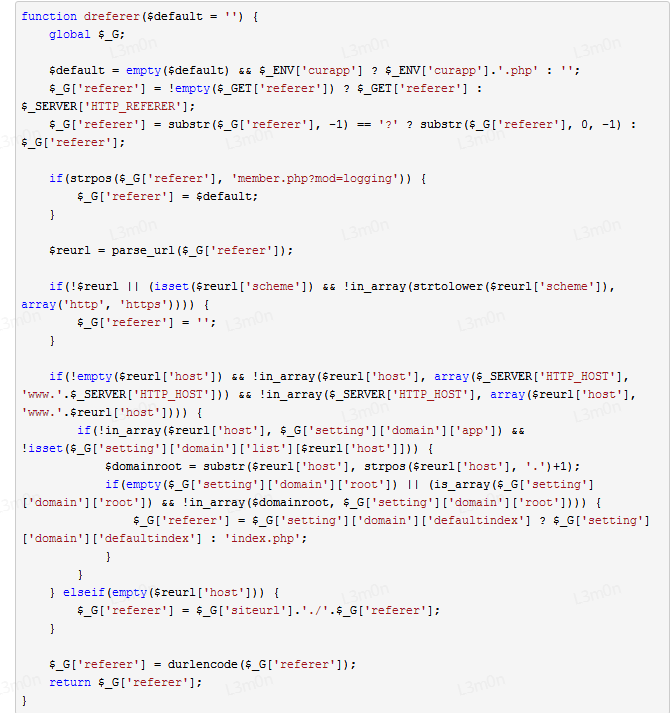

在discuz漏洞的利用过程中我们发现有些php版本也存在问题,必须是大约PHP5.2版本的,有些curl网址的请求才能有效果。我们提交的方式是get方式的数据提交,使用referer进行判断跳转。discuz官方对于来路的判断跳转进行了严格的过滤,导致你能使用任何地址进行跳转,我们来看下官方是如何写的代码。如下图:

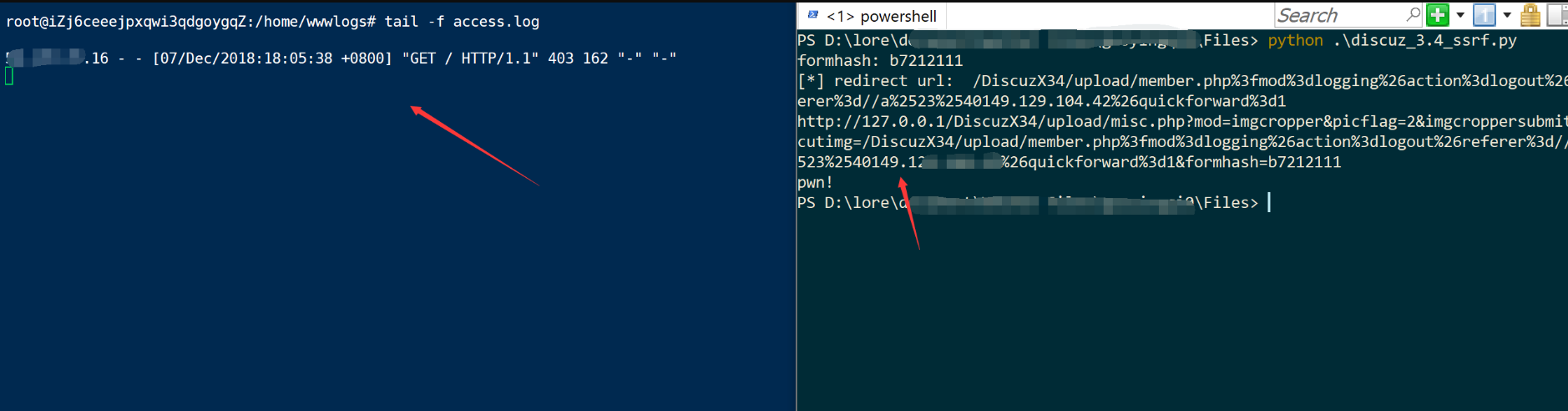

从代码里可以看到限制了只要是本地的网址https://127.0.0.1/discuz才能跳转,我们测试了很多方式发现可以绕过discuz的限制,https://127.0.0.1%23%40www.安全测试.com&quickforward=2即可进行绕过,我们本地来测试下该漏洞:

discuz漏洞修复

关于discuz 3.4漏洞修复,建议使用者尽快升级discuz到最新版本,针对于curl的请求,php版本降级于5.2版本一下,或者是限制curl的功能使用。对discuz上的漏洞进行修复,或者是对网站安全防护参数进行重新设置,使他符合当时的网站环境。如果不懂如何修复discuzx3.4版本discuzx3.0版本以及discuzx3.2版本漏洞,也可以找专业的网站安全公司来处理,国内也就Sinesafe和绿盟、启明星辰等安全公司比较专业.

discuzX3.2 X3.4网站漏洞修复 SQL注入与请求伪造攻击利用与修复的更多相关文章

- 从Java角度修复SQL注入漏洞

很多情况因为过滤不严导致很多网站存在sql注入,这里以用户登陆为例,简单举例 首先创建一个测试的数据库 比较基础,不写创建过程了 java代码如下: package cn.basic.jdbc; im ...

- Nikto是一款Web安全扫描工具,可以扫描指定主机的web类型,主机名,特定目录,cookie,特定CGI漏洞,XSS漏洞,SQL注入漏洞等,非常强大滴说。。。

Nikto是一款Web安全扫描工具,可以扫描指定主机的web类型,主机名,特定目录,cookie,特定CGI漏洞,XSS漏洞,SQL注入漏洞等,非常强大滴说... root@xi4ojin:~# cd ...

- 常见的 CSRF、XSS、sql注入、DDOS流量攻击

CSRF攻击 :跨站请求伪造攻击 ,CSRF全名是Cross-site request forgery,是一种对网站的恶意利用,CSRF比XSS更具危险性 攻击者一般会使用吸引人的图片去引导用户点击进 ...

- WEB安全:XSS漏洞与SQL注入漏洞介绍及解决方案(转)

对web安全方面的知识非常薄弱,这篇文章把Xss跨站攻击和sql注入的相关知识整理了下,希望大家多多提意见. 对于防止sql注入发生,我只用过简单拼接字符串的注入及参数化查询,可以说没什么好经验,为避 ...

- WEB安全:XSS漏洞与SQL注入漏洞介绍及解决方案

对web安全方面的知识非常薄弱,这篇文章把Xss跨站攻击和sql注入的相关知识整理了下,希望大家多多提意见. 对于防止sql注入发生,我只用过简单拼接字符串的注入及参数化查询,可以说没什么好经验,为避 ...

- 网站mysql防止sql注入攻击 3种方法总结

mysql数据库一直以来都遭受到sql注入攻击的影响,很多网站,包括目前的PC端以及手机端都在使用php+mysql数据库这种架构,大多数网站受到的攻击都是与sql注入攻击有关,那么mysql数据库如 ...

- 网站如何防止sql注入攻击的解决办法

首先我们来了解下什么是SQL注入,SQL注入简单来讲就是将一些非法参数插入到网站数据库中去,执行一些sql命令,比如查询数据库的账号密码,数据库的版本,数据库服务器的IP等等的一些操作,sql注入是目 ...

- 谈谈PHP网站的防SQL注入

SQL(Structured Query Language)即结构化查询语言.SQL 注入,就是把 SQL 命令插入到 Web 表单的输入域或页面请求参数的查询字符串中,在 Web表单向 Web 服务 ...

- 安全测试5_服务端的安全漏洞(SQL注入、命令注入、文件操作类)

前面大致讲解了下客户端的安全漏洞,现在来讲解下服务端的安全漏洞. 1.SQL注入(SQL Injection),是一种常见的Web安全漏洞,攻击者利用这个漏洞,可以访问或修改数据,或者利用潜在的数据库 ...

随机推荐

- java实现12306的45分钟内支付,45分钟后取消订单功能?

java实现12306的45分钟内支付,45分钟后取消订单功能? - 回答作者: 匿名用户 https://zhihu.com/question/27254071/answer/35948645

- OLAP和数据挖掘的区别

总结来说: 数据仓库提供了一个分析的数据源 数据挖掘能分析出未知的信息,提出假设 OLAP能通过分析,验证假设 从技术角度看,商务智能的过程是企业的决策人员以企业中的数据仓库为基础,经由数据挖掘工具. ...

- JavaScript 三种工厂模式

标签(空格分隔): JavaScript 简单工厂模式是工厂函数返回实例化对象或者对象,工厂函数作为一个方法. 工厂方法模式是工厂函数不作改变,将子类放在工厂原型中:工厂函数返回对应的实例化对象:re ...

- Python——追加学习笔记(一)

映射.字典 ## 映射类型内建函数 * dict Error: Python核心编程(第二版)p170 >>> dict([['x', 1], ['y', 2]]) {'y': 2, ...

- 日期的压缩存储daybits

问题: 存储一个日期的序列,例如保存用户一年的登录时间序列,20140201,20130102这样两个日期,如果用INT那么需要八个字节,用STRING就更多了. 解决: 通过bit来存储一天,具体的 ...

- 2018中国大学生程序设计竞赛 - 网络选拔赛 4 - Find Integer 【费马大定理+构造勾股数】

Find Integer Time Limit: 2000/1000 MS (Java/Others) Memory Limit: 65536/65536 K (Java/Others)Tota ...

- 用keytool制作证书并在tomcat配置https服务(四)

用keytool制作证书并在tomcat配置https服务(一) 用keytool制作证书并在tomcat配置https服务(二) 用keytool制作证书并在tomcat配置https服务(三) 上 ...

- Cesium.js学习第二天(立方体)

var viewer = new Cesium.Viewer('cs'); viewer.entities.add({//图标 position: Cesium.Cartesian3.fromDegr ...

- 【洛谷P1039】侦探推理

侦探推理 题目链接 这是一道恶心至极的模拟题 我们可以枚举罪犯是谁,今天是星期几,从而判断每个人说的话是真是假 若每个人说的话的真假一致,且说谎话的人数<=k且说真话的人数<=m-k,就是 ...

- 【题解】洛谷P2532 [AHOI2012]树屋阶梯(卡特兰数+高精)

洛谷P2532:https://www.luogu.org/problemnew/show/P2532 思路 来自Sooke大佬的推导: https://www.luogu.org/blog/Sook ...