SWPU CTF题解

本博客为西南石油大学(南充校区)CTF团队赛的题解

所有题目网址:http://47.106.87.69:9000/game

今天我是流泪狗狗头

解压后发现压缩包中是一个带有密码的图片,winhex分析二进制,发现文件数据区的全局加密为00 00,但压缩源文件目录区的全局方位标记为09 00,可知为伪加密,更改为00 00即可在解压出图片,再用notepad打开即可发现藏在文件末尾的flag

你知道啥是机器人吗?

打开./robots.html即可发现flag

我说这是签到题你信吗

放大后即可发现flag

星座之谜

甲子纪年法,60一甲子,把年份对应成数字为

5 7 28 6 20 21 21 19,然后根据+甲子,再加上60即为

65 67 88 86 80 81 81 79

都在A-Z的范围,翻译提交不正确,可猜测还有字符加密,通过栅栏解密,再分别凯撒解密,即可得到最后flag

出题人正在学前端

wireshark或者brupsuite抓包即可,也可以禁止网页js达到进制页面跳转的效果。

简单信息检索

枚举不同组合即可

有趣的GIF

跑一下发现文件下面还有一个GIF文件,分离出来,然后再分帧找到最后一句话即可得到flag

嘤嘤嘤

js代码aaencode加密

控制台跑一下即可

Eazy_android

修改apk为rar文件,解压得到classes.dex文件,然后丢jadx-gui分析源码即可得到flag

简单MD5

写个脚本跑一下即可,脚本如下

import hashlib # 明文为: djas?djashkj?as?ad

# 密文为 : 765781f???2485b8b727ce3c???d0e90 str1 = 'djas'

str2 = 'djashkj'

str3 = 'as'

str4 = 'ad' #遍历所有字符

res = ['', '', '', '', '', '', '', '', '', '', 'A', 'B', 'C', 'D', 'E', 'F', 'G', 'H', 'I', 'J', 'K', 'L', 'M', 'N', 'O', 'P', 'Q', 'R', 'S', 'T', 'U', 'V', 'W', 'X', 'Y', 'Z', 'a', 'b', 'c', 'd', 'e', 'f', 'g', 'h', 'i', 'j', 'k', 'l', 'm', 'n', 'o', 'p', 'q', 'r', 's', 't', 'u', 'v', 'w', 'x', 'y', 'z'] def getMd5(plaintext):

md5Object = hashlib.md5()

md5Object.update(str(plaintext).encode("UTF-8"))

return md5Object.hexdigest() for i in res:

for j in res:

for k in res:

plaintext = str1 + i + str2 + j + str3 + k + str4 # 拼接明文字符串

print (plaintext + " ",end = " ")

md5 = getMd5(plaintext)

print (md5)

# 判断是否成功

if md5.startswith('765781f') and md5.endswith('d0e90'):

print ('Flag is : spctf{' + md5 + '}')

exit(0)

图片很好看

看着像二维码,对比一下发现颜色反了,Stegsolve打开相反色扫描即可得到Flag

这是一道RE

基础python反汇编,通过https://tool.lu/pyc/得到源码,然后编写解密脚本即可得到Flag

import base64 def decode(message):

message = base64.b64decode(message)

s = ''

for i in message:

x = int(i) - 16

x = x ^ 32

s += chr(x)

return s correct = 'Y2BTZFZrWY9kWFleW49ZJ48hY49VUWppbQ==' print(decode(correct))

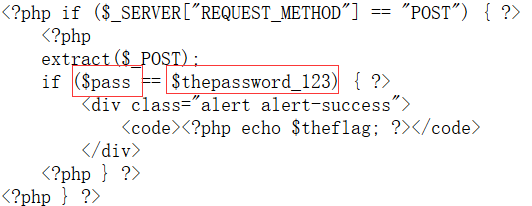

出题人学完前端了

既让pass变量和thepassword_123变量相等即可,所以通过POST传参使得两变量相等即可得到flag

Are u ok?

Ook编码解密即可得到Flag

QWER

abcd对应qwer即可得到Flag

Crack Me

ReversingKr原题,自行百度

F5一把梭

ReversingKr原题,自行百度

高级信息检索

右下角水印找到原微博即可在评论区找到Flag

又是一个签到题

分析二进制发现有ZIP文件结尾,但是文件开头PK改成了PL,改为PK即可找到隐藏压缩包中的FLAG文件

又是一个Zip

编写脚本异或两文件即可得到Flag,脚本如下

import binascii

import struct def str2hex(str):

hexs = []

for s in str:

tmp = (hex(ord(s)).replace('0x',''))

if len(tmp) == 2:

hexs.append(tmp)

else:

hexs.append(''+tmp)

return hexs arr = ['','','','','','','','','','','a','b','c','d','e','f']

arr2 = [0,1,2,3,4,5,6,7,8,9,10,11,12,13,14,15] def tran(r):

for i in range(len(arr)):

if r == arr[i]:

return arr2[i] f = open('A','rb')

f2 = open('B','rb')

hexs = []

hexs2 = []

while True:

t = f.readline()

t2 = f2.readline()

if not t or not t2:

break

hexs.extend(str2hex(t))

hexs2.extend(str2hex(t2))

f.close()

f2.close() ff = open('out.txt','wb')

for i in range(min(len(hexs),len(hexs2))):

a = tran(hexs[i][0])*16+tran(hexs[i][1])

b = tran(hexs2[i][0])*16+tran(hexs2[i][1])

B = struct.pack('B',a^b)

ff.write(B)

ff.close()

平面坐标系

群文件有WP,不再写

SWPU CTF题解的更多相关文章

- There only 10 people use the same phone as you(i春秋CTF题解)

(1)访问网址进行CTF测试,仅出现登陆与注册的页面 (2)进行注册尝试登陆并进行burp抓取数据包: (3)注册成功,进行登陆尝试查看信息是否具有提示,在登录的页面只有两个点击页面,一个为:Ch ...

- there is nothing(i春秋CTF题解)

(1)打开页面,显示为:there is nothing (2)抓包发现提示 (3)hint:ip,Large internal network 意为最大的内网网段IP,hint: ip,Larg ...

- bugku sql2

sql注入2 200 http://123.206.87.240:8007/web2/ 全都tm过滤了绝望吗? 提示 !,!=,=,+,-,^,%

- 一道简单的CTF登录题题解

一.解题感受 这道题50分,在实验吧练习场算比较高分,而且通过率只有14%,比较低的水平. 看到这两个数据,一开始就心生惬意,实在不应该呀! 也是因为心态原因,在发现test.php之后,自以为在SQ ...

- swpu新生赛ctf wp

WEB:gift_F12 没啥好说的 直接F12得了 NSSCTF{We1c0me_t0_WLLMCTF_Th1s_1s_th3_G1ft} RE 简简单单的解密 import base64, url ...

- 2019广东外语外贸大学CTF新手赛-密码学-RSA题解

题面 n=100000463700003241 e=17 密文: 分析: 题面已明示是RSA加密,已公开n与公钥e,n为1e18内的数字(64位).要爆破RSA,显然是先分析n的值. n的值是由两个素 ...

- CTF比赛中SQL注入的一些经验总结

ctf中sql注入下的一些小技巧 最近花了一点时间总结了各大平台中注入的trick,自己还是太菜了,多半都得看题解,就特此做了一个paper方便总结 注释符 以下是Mysql中可以用到的单行注释符: ...

- 华南师大 2017 年 ACM 程序设计竞赛新生初赛题解

题解 被你们虐了千百遍的题目和 OJ 也很累的,也想要休息,所以你们别想了,行行好放过它们,我们来看题解吧... A. 诡异的计数法 Description cgy 太喜欢质数了以至于他计数也需要用质 ...

- Vulnhub靶场题解

Vulnhub简介 Vulnhub是一个提供各种漏洞环境的靶场平台,供安全爱好者学习渗透使用,大部分环境是做好的虚拟机镜像文件,镜像预先设计了多种漏洞,需要使用VMware或者VirtualBox运行 ...

随机推荐

- 深度搜索(dfs)+典型例题(八皇后)

深度优先搜索简称深搜,从起点出发,走过的点要做标记,发现有没走过的点,就随意挑一个往前走,走不了就回退,此种路径搜索策略就称为“深度优先搜索”,简称“深搜”. 如上面的图所示:加入我们要找一个从V0到 ...

- Apex 获取真正的IP地址

代码如下 declare l_ip varchar2(15); begin if OWA_UTIL.GET_CGI_ENV('X-FORWARDED-FOR') is not null then l_ ...

- J.U.C并发包(1)

J.U.C并发包(1) AbstractQueuedSynchronizer AbstractQueuedSynchronizer是JUC并发包中锁的底层支持,AbstractQueuedSynchr ...

- Windows Server 2008配置系统安全策略

下面学习Windows Server 2008配置系统安全策略 在工作组中的计算机本地安全策略有 用户策略,密码策略,密码过期默认42天 服务账户设置成永不过期,帐户锁定策略,本地策略,审核策略,计算 ...

- 如何使用WorkManager执行后台任务(下)

0x00 WorkManager的高级用法 在上一文中已经了解到 WorkManager的基本用法之后,今天来看看它的一些高级用法: 链式任务调用 唯一任务序列 传递参数和获取返回值 0x01 链式任 ...

- [WPF自定义控件库] 给WPF一个HyperlinkButton

1. 在WPF怎么在UI上添加超级链接 这篇文章的目的是介绍怎么在WPF里创建自定义的HyperlinkButton控件.很神奇的,WPF居然连HyperlinkButton都没有,不过它提供了另一种 ...

- 盘一盘 NIO (二)—— Channel解析

Channel是个啥? Channel,顾名思义,它就是一个通道.NIO中的所有IO都是从 Channel 开始的. Channel通道和流非常类似,主要有以下几点区别: 1.流是单向的,通道是双向的 ...

- 用java自制简易线程池(不依赖concurrent包)

很久之前人们为了继续享用并行化带来的好处而不想使用进程,于是创造出了比进程更轻量级的线程.以linux为例,创建一个进程需要申请新的自己的内存空间,从父进程拷贝一些数据,所以开销是比较大的,线程(或称 ...

- 使用Mybatis-Generator 自动生成代码

前提:已经有SpringBoot的工程,且在上面实现了MyBatis的应用,只不过全是以手动方式创建mapper.xml映射文件.pojo类等. 在POM中添加MyBatis.generator依赖 ...

- Codeforces 936B

题意略. 思路: 图论里掺杂了一些动态规划. 有几个注意点: 1.dp时状态的设计:因为我们要寻求的是出度为0并且可以从起点走奇数步抵达的点,由于同一个点可以通过多种方式到达. 并且我们在获得奇数步点 ...