Mysterious-GIF --- 攻防世界WP

题目描述:

附件:

ps:我重命名了一下为 cindy,gif

解题过程

1.分析该GIF

(1)查看图片属性

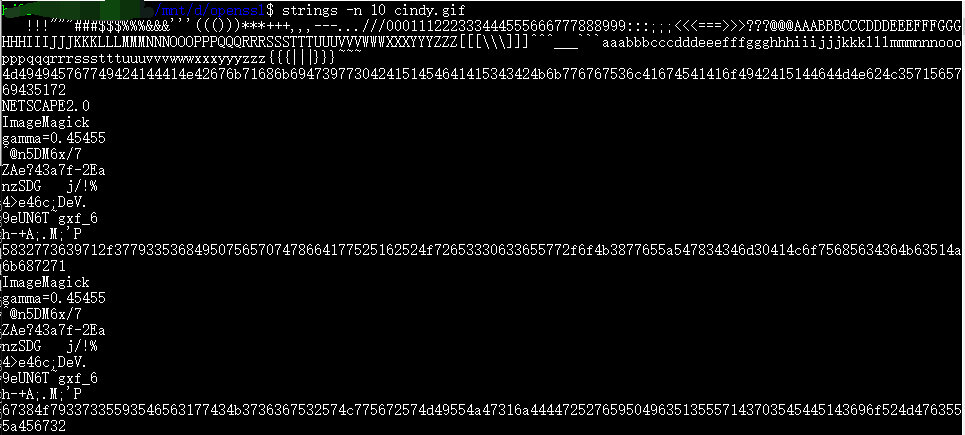

(2)strings命令查找字符串

(3)winhex查看

(4)因为是GIF,所以可使用 Stegsolve 查看每一帧

(5)binwak 、 foremos分析

(6)zsteg、exiftool等一些命令的查看

以上只是一些我所了解的常规思路,可在后续图片等隐写题参考,也欢迎交流~

回归正题,使用strings分析一下:

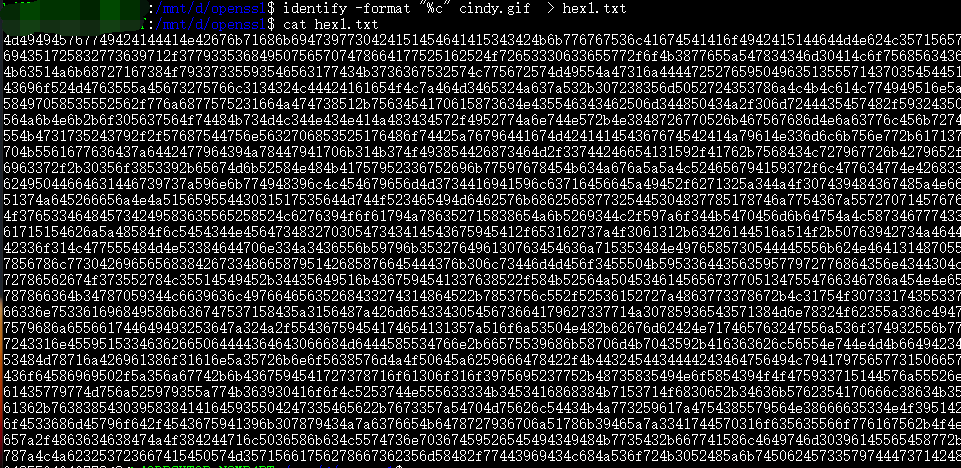

能看到一些断断续续的类似16进制的字符,这里可以使用 identify 命令可以将这些16进制的字符全部提取出来

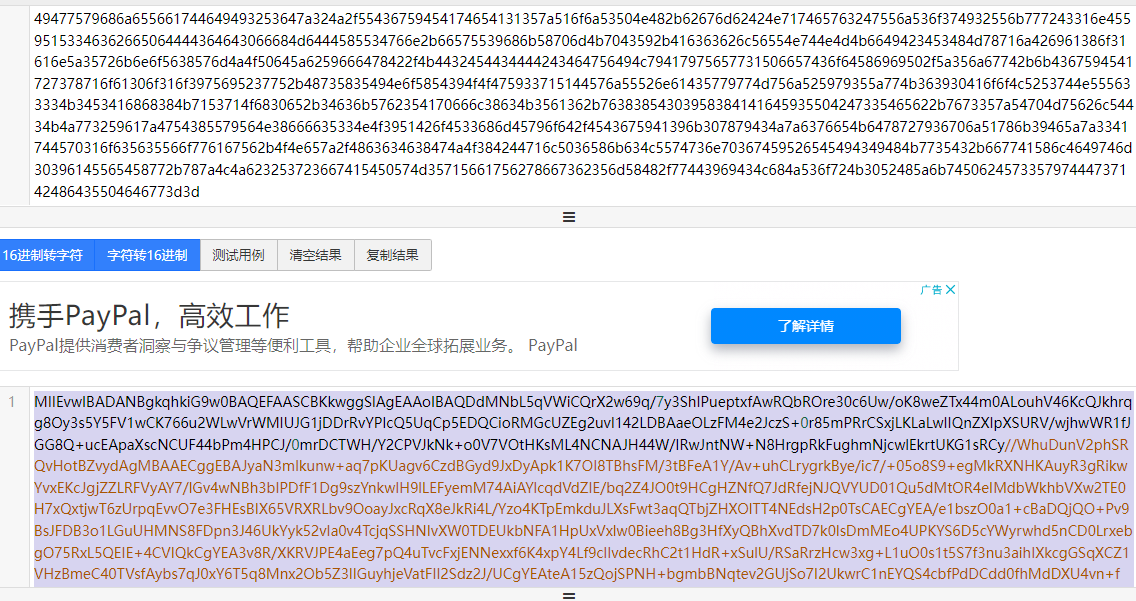

进行16进制转字符串(在线16进制转文本)

得到类似base的文本,但解码失败,查阅后是 rsa密钥文件内容。只是缺少了开头和结尾的标识部分。后面说明。

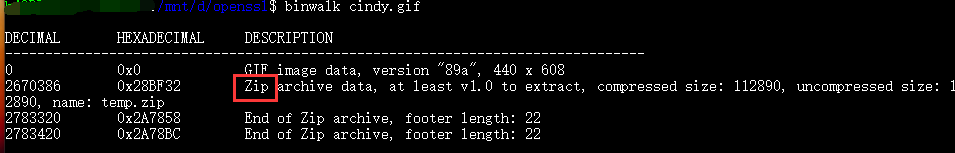

再使用到binwalk进行分析:

能看到 ZIP 的字样,于是进行分离

得到一个压缩包

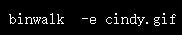

2.分析压缩包文件

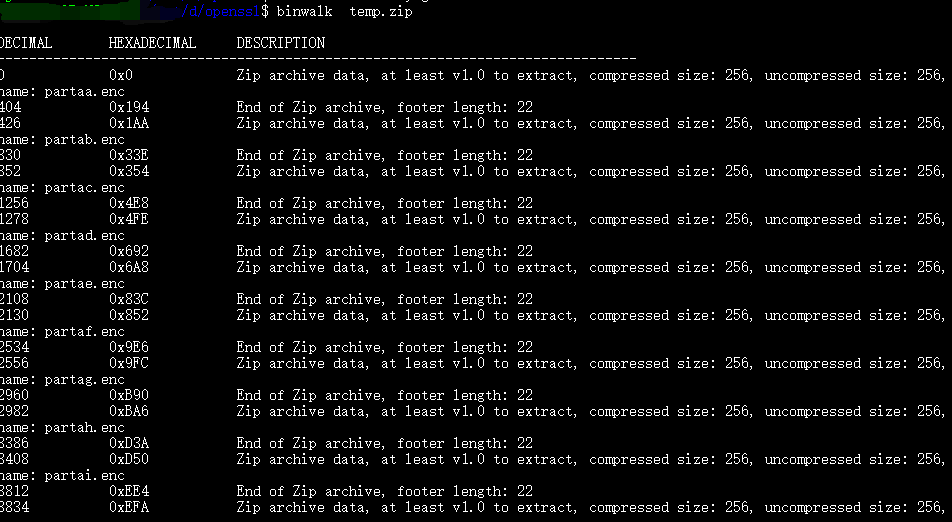

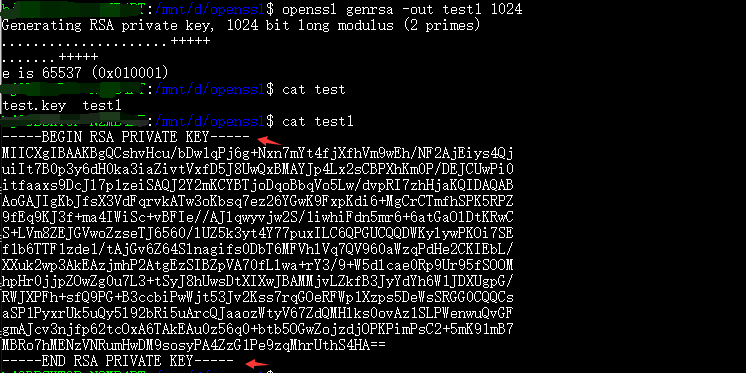

能得到许多以 .enc结尾的文件,这里查阅之后大概就是使用之前得到的类似密钥的文本来解密这些文件,使用openssl库来解密这些 .enc结尾的文件,先把这些文件提取出来,以一个来解密尝试,但直接解会提示错误信息

关于openssl中RSA解密的简单命令说明可参考(openssl中的RSA使用)

将这两个标识添加到文本中即可。

-----BEGIN RSA PRIVATE KEY-----

-----END RSA PRIVATE KEY-----

这样就成功得到一个jpg格式的图片了,于是将所有的文件都进行解密即可。

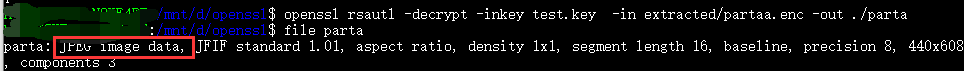

3.解密文件

ps:(1)这里就使用shell脚本来批量处理了,因为我们会解出来很多图片,我们最终需要将文件内容都合并到一张图片去。

(2)我这里因为是再windows的bash子系统中进行操作的,界面看着可能不太舒服,而且解密完的文件名排序出来不是顺序的,在最终合并出来的图片显示无法打开,所以用了个比较麻烦的操作对图片进行了命名:::用数组存储了文件命名,共268个文件,用seq生成的等宽度字符000-268进行命名,这样最后在Linux下看到的文件就是顺序排列的。

脚本如下:#!/bin/bash

#原始加密文件目录位置

src_dir='extracted'

#解密后存放目录位置

dst_dir='flag' #解压后目录下的文件

files=$(ls $src_dir) #nums数组存储了000-268等宽的数字用于命名

i=0

nums=()

for j in $(seq -w 268);do

nums[$i]=$j

((i++))

done n=0

for file in $files;do

openssl rsautl -decrypt -inkey ./test.key -in $src_dir/$file -out $dst_dir/${nums[$n]}

((n++))

done

#合并图片

cat flag/* > target.jpg

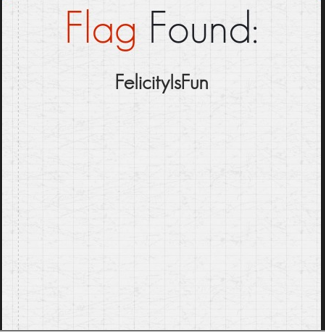

最终提交 : FelicityIsFun 即可。

ps:在最后合并那里花了好久时间,我果然太菜了~~呜呜呜,尽量写详细的WP,让大家看懂,欢迎大家评论交流~~

Mysterious-GIF --- 攻防世界WP的更多相关文章

- 【攻防世界】 高手进阶区 Recho WP

0x00 考察点 考察点有三个: ROP链构造 Got表劫持 pwntools的shutdown功能 0x01 程序分析 上来三板斧 file一下 checksec --file XXX chmod ...

- 【pwn】攻防世界 pwn新手区wp

[pwn]攻防世界 pwn新手区wp 前言 这几天恶补pwn的各种知识点,然后看了看攻防世界的pwn新手区没有堆题(堆才刚刚开始看),所以就花了一晚上的时间把新手区的10题给写完了. 1.get_sh ...

- 【攻防世界】高手进阶 pwn200 WP

题目链接 PWN200 题目和JarvisOJ level4很像 检查保护 利用checksec --file pwn200可以看到开启了NX防护 静态反编译结构 Main函数反编译结果如下 int ...

- 【WP】攻防世界-杂项-Misc

长期更新一波 攻防世界 的杂项题解 这东西主要靠积累吧 攻防世界:https://adworld.xctf.org.cn 因为攻防世界的题目顺序经常变化,我也不改序号了,顺着之前写的位置往下写,推荐使 ...

- 攻防世界 | CAT

来自攻防世界官方WP | darkless师傅版本 题目描述 抓住那只猫 思路 打开页面,有个输入框输入域名,输入baidu.com进行测试 发现无任何回显,输入127.0.0.1进行测试. 发现已经 ...

- CTF -攻防世界-crypto新手区(5~11)

easy_RSA 首先如果你没有密码学基础是得去恶补一下的 然后步骤是先算出欧拉函数 之后提交注意是cyberpeace{********}这样的 ,博主以为是flag{}耽误了很长时间 明明没算错 ...

- 记录下做攻防世界的misc题

0x00 记录一下,代表自己做过 0x01 flag_universe 看简介是来自2018年的百越杯. 将文件下载下来后,就一个flag_universe.pcapng文件,wireshark打开. ...

- 攻防世界 web进阶区 ics-06

攻防世界 ics-06 涉及知识点: (1)php://filter协议 (2)php中preg_replace()函数的漏洞 解析: 进入题目的界面,一通乱点点出了唯一一个可以进入的界面. 观察ur ...

- 攻防世界 reverse evil

这是2017 ddctf的一道逆向题, 挑战:<恶意软件分析> 赛题背景: 员工小A收到了一封邮件,带一个文档附件,小A随手打开了附件.随后IT部门发现小A的电脑发出了异常网络访问请求,进 ...

- 攻防世界 reverse 进阶 10 Reverse Box

攻防世界中此题信息未给全,题目来源为[TWCTF-2016:Reverse] Reverse Box 网上有很多wp是使用gdb脚本,这里找到一个本地还原关键算法,然后再爆破的 https://www ...

随机推荐

- 前端如何给bearer token传值

Bearer token是一种常见的身份验证机制,通常用于Web API和其他Web服务.在前端中,Bearer token通常是通过HTTP头(HTTP header)发送的,具体来说是通过&quo ...

- URLSearchParams(鲜为人知处理URL地址的技能)

最近学习中无意发现url新处理方式,看到之后十分感兴趣就整理了一下. URLSearchParams URLSearchParams 接口定义了一些实用的方法来处理 URL 的查询字符串.参照 URL ...

- Containerd 安装及使用(yum及源码)

yum 安装containerd 一.下载源码库: wget -O /etc/yum.repos.d/docker-ce.repo https://mirrors.aliyun.com/docker- ...

- pg9.6进程架构

进程架构 1.1 进程父子关系 PostgreSQL 的进程架构由多个后端进程组成,其父进程是 postmaster.进程 ID 记录在 {PGDATA}/postmaster.pid 文件中.当实例 ...

- EL表达式读取属性不存在的异常,读取类的属性不存在,无法调用到该属性

修改类中的名称,必须要符合2JavaBaen要求,否则EL表达式读取不到.

- Laravel ORM 常用方法

1. 数据查询 ->find($id); //需要一个主键$id并返回一个模型对象.若不存在则返回null ->findOrFail($id); //需要一个主键$id并返回一个模型对 ...

- Spring不同版本的AOP

1.Spring4.SpringBoot1 1.1 代码实现 public interface Calculator { int div(int a,int b); } @Component publ ...

- 关于DVWA踩坑

部署好DVWA开始欢天喜地用起来,结果有个问题,不管怎么设置这个安全等级,都显示为Impossible 原因也很显然 其实我并不太理解为什么这里要放在cookie里面,而且还放了两条. 处理方式也很明 ...

- 双CAN通讯模板

本文中CAN1采用16位掩码,CAN2只能使用大于等于14的筛选器组,根据手册只能使用32位的掩码(因为大于14的筛选器没有说明). 经测试,STM32手册中的筛选器配置图错误,库函数的命名正确.参考 ...

- Xilinx-英文缩写

BEL: Basic Element of Logic, BEL是最底层的基本元素,也可以叫atomic unit(原子单位),BEL是FPGA中最小.不可分割的组件. ACP:Accelerator ...