shell脚本之一键部署openV~P~N

提前准备:/root目录下:

checkpsw.sh ## 官方提供的自定义脚本,可在http://openvpn.se/files/other/checkpsw.sh下载

openvpn@.service #openvpn的服务启动文件,centos8缺失unit文件,从CentOS7复制文件或者自己写一个。

windows客户端需要提前下载客户端:https://openvpn.net/community-downloads/

点击查看代码

#!/bin/bash

#

#********************************************************************

#Author: wangdayu

#QQ: 965507991

#Date: 2022-08-20

#FileName: autovpn.sh

#URL: https://blog.51cto.com/dayu

#Description: The test script

#Copyright (C): 2022 All rights reserved

#********************************************************************

. /etc/init.d/functions

server=dayuserver

client=wangdayu

serverIP=`hostname -I|awk '{print $1}'`

# 安装openvpn和easy-rsa

install(){

if yum repolist |grep -i epel ;then

yum install -y openvpn easy-rsa

else

cat > /etc/yum.repos.d/epel.repo <<EOF

[epel]

name=EPEL

baseurl=https://mirror.tuna.tsinghua.edu.cn/epel/$releasever/Everything/$basearch

gpgcheck=0

enabled=1

EOF

yum install -y openvpn easy-rsa

fi

}

# CA环境部署和初始化生成ca证书

CA_init(){

cd /etc/openvpn/easy-rsa

cp -r /usr/share/easy-rsa/3/ /etc/openvpn/easy-rsa

cp /usr/share/doc/easy-rsa/vars.example /etc/openvpn/easy-rsa/vars

sed -r -i.bak 's/^#(set_var EASYRSA_CA_EXPIRE).*[0-9]+.*/\1 36500/' /etc/openvpn/easy-rsa/vars

sed -r -i.bak 's/^#(#set_var EASYRSA_CERT_EXPIRE).*[0-9]+.*/\1 3650/' /etc/openvpn/easy-rsa/vars

cd /etc/openvpn/easy-rsa

./easyrsa init-pki <<EOF

EOF

./easyrsa build-ca nopass <<EOF

EOF

}

# 创建服务器证书

server_init(){

cd /etc/openvpn/easy-rsa

./easyrsa gen-req $server nopass <<EOF

EOF

./easyrsa sign server $server <<EOF

yes

EOF

./easyrsa gen-dh

cp /etc/openvpn/easy-rsa/pki/ca.crt /etc/openvpn/server/

cp /etc/openvpn/easy-rsa/pki/issued/$server.crt /etc/openvpn/server/

cp /etc/openvpn/easy-rsa/pki/private/$server.key /etc/openvpn/server/

cp /etc/openvpn/easy-rsa/pki/dh.pem /etc/openvpn/server/

mkdir /var/log/openvpn

chown openvpn.openvpn /var/log/openvpn

[ -e /etc/openvpn/checkpsw.sh ] || cp /root/checkpsw.sh /etc/openvpn/checkpsw.sh ; echo "已拷贝/root/checkpsw.sh至/etc/openvpn/checkpsw.sh";

chmod +x /etc/openvpn/checkpsw.sh

}

# 创建服务器配置文件

server_config(){

cat > /etc/openvpn/server.conf <<EOF

port 1194

proto tcp

dev tun

ca /etc/openvpn/server/ca.crt

cert /etc/openvpn/server/$server.crt

key /etc/openvpn/server/$server.key

dh /etc/openvpn/server/dh.pem

server 10.8.0.0 255.255.255.0

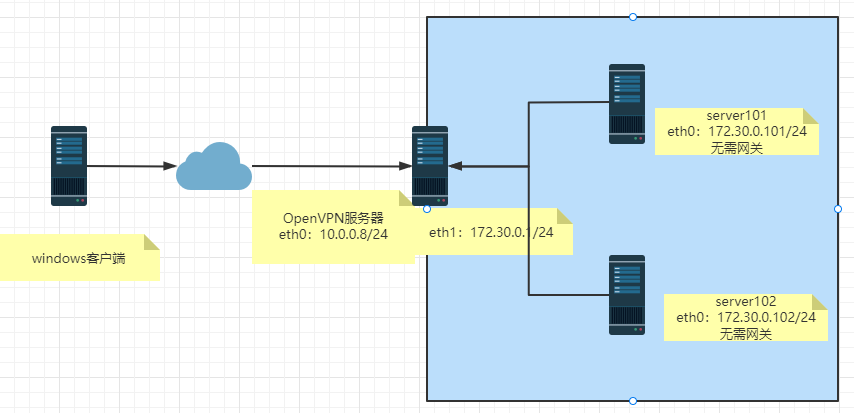

push "route 172.30.0.0 255.255.255.0"

keepalive 10 120

cipher AES-256-CBC

compress lz4-v2

push "compress lz4-v2"

max-clients 1000

user openvpn

group openvpn

status /var/log/openvpn/openvpn-status.log

log-append /var/log/openvpn/openvpn.log

verb 3

mute 20

script-security 3

auth-user-pass-verify /etc/openvpn/checkpsw.sh via-env

username-as-common-name

EOF

}

# 用户名密码

userPW(){

read -p "请输入创建的用户名:" user

read -p "请输入密码:" password

echo "$user $password" >> /etc/openvpn/psw-file

}

# 启动openvpn服务

start_openvpn(){

[ -e /lib/systemd/system/openvpn@.service ] || cp /root/openvpn@.service /lib/systemd/system/

systemctl daemon-reload

systemctl enable --now openvpn@server

}

# 创建客户端证书

client_req(){

cd /etc/openvpn/easy-rsa

sed -r -i.bak 's/^#(#set_var EASYRSA_CERT_EXPIRE).*3650.*/\1 90/' /etc/openvpn/easy-rsa/vars

./easyrsa gen-req $client nopass <<EOF

EOF

./easyrsa sign client $client <<EOF

yes

EOF

mkdir /etc/openvpn/client/$client

find /etc/openvpn/easy-rsa/ -name "${client}*" -exec cp {} /etc/openvpn/client/${client}/ \;

cp pki/ca.crt ../client/$client/

}

# 创建客户端配置文件

client_config(){

cat > /etc/openvpn/client/$client/$client.ovpn <<EOF

client

dev tun

proto tcp

remote $serverIP 1194 #生产中为OpenVPN服务器的FQDN或者公网IP

resolv-retry infinite

nobind

ca ca.crt

cert $client.crt

key $client.key

remote-cert-tls server

cipher AES-256-CBC

verb 3 #此值不能随意指定,否则无法通信

compress lz4-v2 #此项在OpenVPN2.4.X版本使用,需要和服务器端保持一致,如不指定,默认使用comp-lz压缩

auth-user-pass

EOF

cd /etc/openvpn/client/$client

tar zcvf /root/$client.tar.gz * && echo "客户端文件已打包至/root/$client.tar/gz"

}

# 吊销证书

revoke_user(){

cd /etc/openvpn/easy-rsa

read -p "请输入需要吊销证书的用户名:" revokeuser

cd /etc/openvpn/easy-rsa

./easyrsa revoke $revokeuser

./easyrsa gen-crl

echo "crl-verify /etc/openvpn/easy-rsa/pki/crl.pem" >> /etc/openvpn/server.conf

systemctl restart openvpn@server.service

}

# 删除用户

deluser(){

read -p "请输入需要删除的用户名:" DELuser

sed -i "/^$DELuser/d" /etc/openvpn/psw-file

}

# 增加iptables

vpn_iptables(){

iptables -t nat -A POSTROUTING -s 10.8.0.0/24 ! -d 10.8.0.0/24 -j MASQUERADE

echo 'iptables -t nat -A POSTROUTING -s 10.8.0.0/24 ! -d 10.8.0.0/24 -j MASQUERADE' >> /etc/rc.d/rc.local

chmod +x /etc/rc.d/rc.local

echo "net.ipv4.ip_forward = 1" >> /etc/sysctl.conf && sysctl -p

}

Menu(){

PS3="请选择:"

select MEMU in 创建CA 配置服务器 生成客户端文件 创建用户名密码 吊销证书 删除用户 增加iptables 退出;do

case $MEMU in

创建CA)

install && action "安装成功" || action "安装失败" false

CA_init && action "CA证书完成" || action "CA错误" false

;;

配置服务器)

server_init && action "服务器证书颁发完成" || action "服务器证书颁发错误" false

server_config && action "服务器配置文件生成" || action "服务器配置文件错误" false

start_openvpn && action "openvpn服务器配置完成,服务已启动" || action "服务启动失败" false

;;

生成客户端文件)

client_req && action "客户端证书颁发完成" || action "客户端证书颁发错误" false

client_config && action "客户端配置文件生成" || action "客户端配置文件错误" false

;;

创建用户名密码)

userPW && action "用户已创建" || action "创建失败" false

;;

吊销证书)

revoke_user && action "证书已吊销" || action "吊销失败" false

;;

删除用户)

deluser && action "删除用户成功" || action "删除失败" false

;;

增加iptables)

vpn_iptables && action "增加iptables完成" || action "增加iptables条目失败" false

;;

退出)

exit

;;

esac

done

}

Menu

shell脚本之一键部署openV~P~N的更多相关文章

- 【shell脚本】一键部署LNMP===deploy.sh

一键部署mysql,php,nginx,通过源码安装部署 #!/bin/bash # 一键部署 LNMP(源码安装版本) menu() { clear echo " ############ ...

- Dubbo入门到精通学习笔记(二):Dubbo管理控制台、使用Maven构建Dubbo的jar包、在Linux上部署Dubbo privider服务(shell脚本)、部署consumer服务

文章目录 Dubbo管理控制台 1.Dubbo管理控制台的主要作用: 2.管理控制台主要包含: 3.管理控制台版本: 安装 Dubbo 管理控制台 使用Maven构建Dubbo服务的可执行jar包 D ...

- 编写shell脚本实现一键创建KVM虚拟机

shell脚本一键创建虚拟机 代码如下: #!/bin/bashname=$1 #把位置变量$1重新定义为name(创建虚拟机的名字)path1=/var/lib/libvirt/images/ #i ...

- 写了shell脚本想一键启动三台虚拟机的Zookeeper,却不知道为啥总是启动不了

首先,一键启动的shell脚本是这样的 #! /bin/bash case $1 in "start"){ for i in node01 node02 node03 do ssh ...

- 急速安装lnmp 编译版本-wiki-shell脚本实现一键部署

shell脚本lnmp.sh 环境:centos 6.5 .64位 #!/bin/bash yum install -y nano vim wget wget http://www.atomicorp ...

- shell脚本编写nginx部署脚本

下面为shell脚本编写的nginx的安装及修改nginx.conf的脚本,脚本比较简单: #!/bin/bash function yum_install(){ yum install epel-r ...

- 自己开发shell脚本实现一键化安装。

一.说明在现实环境中可能需要批量部署服务器,那么在我们已经部署好一台服务以后如果实现剩下的服务批量安装呢: 使用shell能否实现功能: 假设我们要部署lamp或者是lnmp如何实现脚本部署? 使用以 ...

- shell脚本编写-自动部署及监控

1.编写脚本自动部署反向代理.web.nfs: I.部署nginx反向代理两个web服务,调度算法使用加权轮询 II.所有web服务使用共享存储nfs,保证所有web都对其有读写权限,保证数据一致性: ...

- 使用shell脚本完成自动化部署及秒级回滚

一.部署机代码目录结构 使用www用户进行代码部署,所有部署机上需要创建www用户,并赋予根目录权限,同时配置公私钥认证建立信任关系. [www@ansible-node1 deploy]$ tree ...

随机推荐

- 定语从句关系代词只能用 that 的情况

当先行词被形容词最高级.序数词,以及 the only.the very.the right 等修饰时,关系代词只能用 that. This is the most interesting movie ...

- 刷题记录:Codeforces Round #719 (Div. 3)

Codeforces Round #719 (Div. 3) 20210703.网址:https://codeforces.com/contest/1520. 没错,我是个做div3的蒟蒻-- A 大 ...

- java数组---概念

1.数组的定义 数组是相同类型数据的有序集合.数组描述的是相同类型的若干个数据,按照一定的先后次序排列组合而成.其中,每一个数据称作一个数组元素,每个数组元素可以通过一个下标来访问它们. 2.数组的建 ...

- 函数索引引用的函数必须是immutable类型

用户在使用中,可能会用到基于函数的索引,但是函数是非 immutable 类型的,导致函数索引无法创建.如: test=# create index ind_t1 on t1(to_char(crea ...

- 当web项目没有配置<welcome-file>index_1.jsp</welcome-file>默认标签启动tomcat后默认访问的页面是什么呢?

当web项目没有配置index_1.jsp默认标签启动tomcat后默认访问的页面是什么呢? 结果我启动后居然默认打开了index.jsp页面 为什么呢?为什么会访问我的.indexjsp页面呢?不是 ...

- 【To B产品怎么做?】泛用户体验

目录 - 什么是泛用户体验? - 如何做好泛用户体验? - 泛用户体验有什么用? *预计阅读时间15分钟 不知道你有没有过这种体验,客服妹子的声音软糯,氛围微妙,用词标准,张口就是:给你带来了不好的体 ...

- Svelte Ui Admin后台管理系统|svelte3+svelteUI中后台前端解决方案

基于svelte3.x+svelteKit+svelte-ui网页后台管理系统SvelteAdmin. Svelte-Ui-Admin 基于svelte3.x+svelteKit+vite3+echa ...

- 上K8s生产环境的准备有哪些?

文章转载自:https://mp.weixin.qq.com/s/7FhiI09xKdJXJfrf89Q-8w 在生产中运行应用程序可能很棘手.这篇文章提出了一个自以为是的清单,用于在 Kuberne ...

- Elasticsearch 数据建模指南

文章转载自:https://mp.weixin.qq.com/s/vSh6w3eL_oQvU1mxnxsArA 0.题记 我在做 Elasticsearch 相关咨询和培训过程中,发现大家普遍更关注实 ...

- Ceph 存储集群第一部分:配置和部署

内容来源于官方,经过个人实践操作整理,官方地址:http://docs.ceph.org.cn/rados/ 所有 Ceph 部署都始于 Ceph 存储集群. 基于 RADOS 的 Ceph 对象存储 ...