netsniff恶意流量识别和匹配解读

代码整体框架

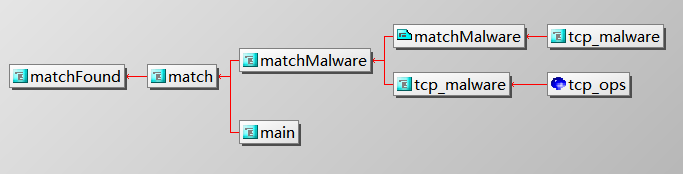

流量扫描函数调用

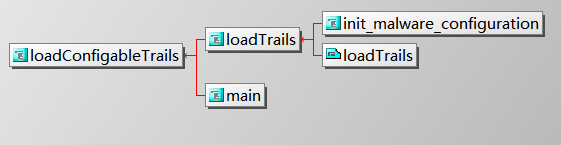

加载配置文件的代码调用

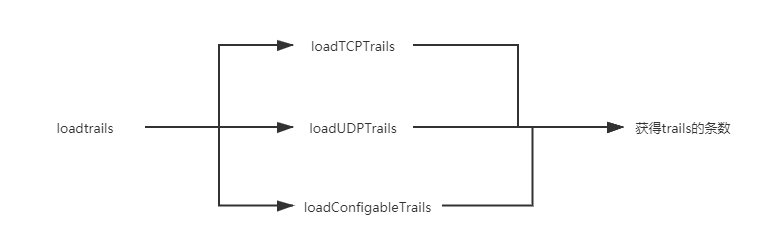

获取扫描的条数

重点匹配函数

流量eg:'\x00\x04\x00\x01\x00\x06\x00\x16>\x10\x1d>SW\x08\x00E\x00\x00\xbf\xb3\x1a@\x00@\x06\x03\xac\xac\x18\x0e.ddd\xc8\xed\xea\x00P\x04FF\xfa\x97\xc3\x8a\xedP\x18\x00\xe5\x84$\x00\x00

GET /latest/meta-data/region-id HTTP/1.1\r\nHost: 100.100.100.200\r\nAccept: /\r\nContent-Type: application/json; charset=utf-8\r\nAgent: linux/1.0.2.580\r\n\r\n'

前面是ip tcp的头部,后面则是http的部分。

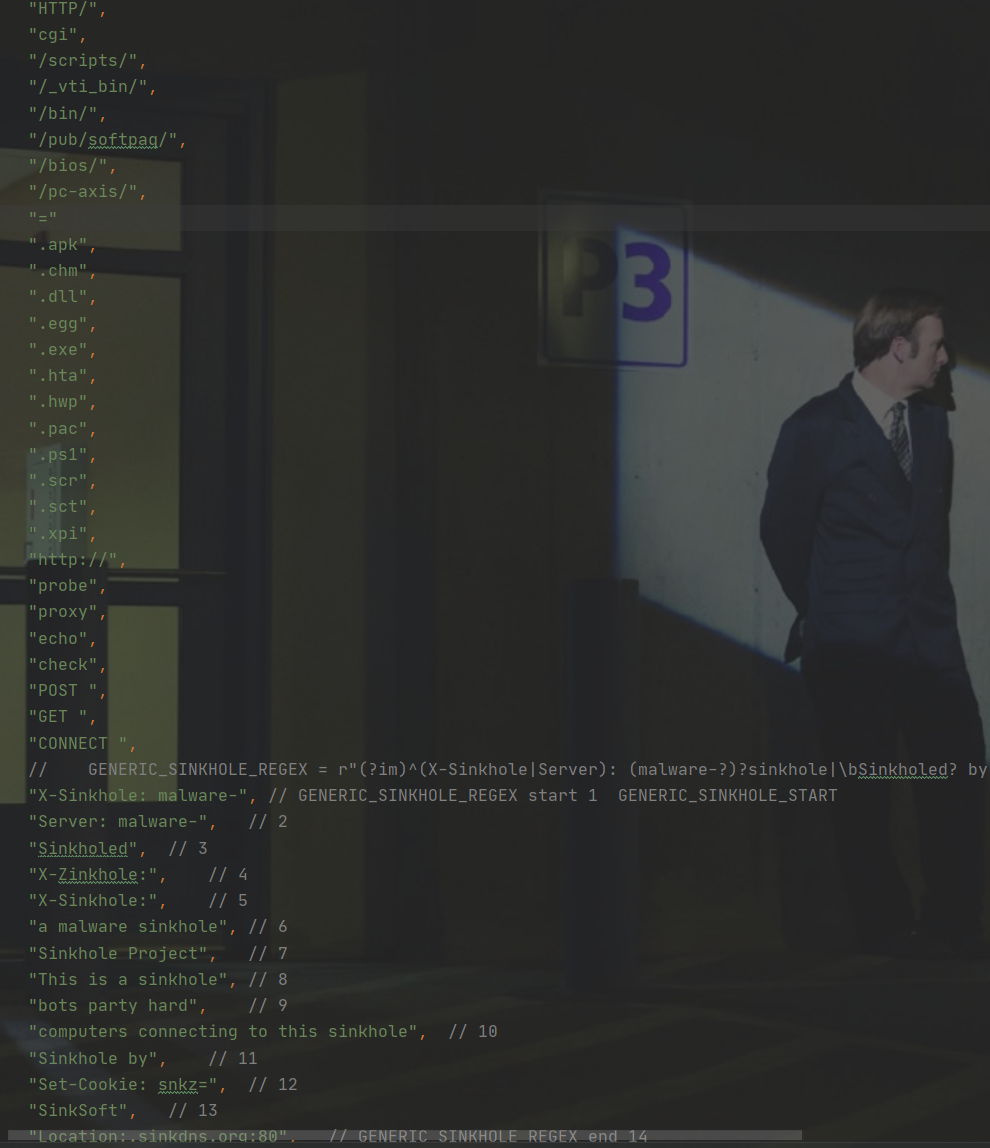

首先判断是否是http部分,如果是扫描进入http部分,我们就开始匹配有没有出现下图中子串出现在流量里面,如果存在就返回对应的位置index,进行下一步的判断或者下一个包的扫描。因此在恶意流量匹配环节,和maltrail最大的不同就是更换了正则匹配的逻辑

static int matchFound(void *user, void *tree, int index, void *data, void *neglist) {

char logbuf[256];

struct BnfaResponse *resp = (struct BnfaResponse *) data;

match_item *entry = (match_item *) user;

// WRITE_LOG(" -- Regex::Bnfa::MatchFound | index %ld", r->index);

// save matched info

(resp->matchedCount)++;

resp->matchedEntries[resp->matchedCount - 1] = entry;

printf("MatchFound line %d, index %d\n", entry->idx, index);

#if 0

if (r->isOnBlackList)

{

resp->isOnBlackList = true;

return 1;

}

else

{

resp->isOnBlackList = false;

}

#endif

// 流量eg:'\x00\x04\x00\x01\x00\x06\x00\x16>\x10\x1d>SW\x08\x00E\x00\x00\xbf\xb3\x1a@\x00@\x06\x03\xac\xac\x18\x0e.ddd\xc8\xed\xea\x00P\x04FF\xfa\x97\xc3\x8a\xedP\x18\x00\xe5\x84$\x00\x00

//data GET /latest/meta-data/region-id HTTP/1.1\r\nHost: 100.100.100.200\r\nAccept: /\r\nContent-Type: application/json; charset=utf-8\r\nAgent: linux/1.0.2.580\r\n\r\n'

//idx是规则配置的编号 匹配不到后面的

if (entry->idx < (int) HTP_TAG_END) // http

{

switch (entry->idx) {

case HTP_TAG_HTTP:

// index为 HTTP/ 这标签的后一位 if语句就是判断是否是http打头

// entry->length_of_tag user对象传进来获取的

if (index == entry->length_of_tag) {

resp->startWithHTTP = true;

return SEARCH_CONTINUE;

}

break;

case method_post:

case method_get:

case method_connect:

if (index < resp->dataLength) {

resp->hasHost = true;

// 获得路径/latest/meta-data/region-id的其实位置

resp->path = resp->data + index;

resp->hasPath = true;

}

break;

case WHITELIST_cgi:

case WHITELIST__vti_bin:

case WHITELIST_bin:

case WHITELIST_bios:

case WHITELIST_pc:

case WHITELIST_pub:

case WHITELIST_scripts:

case sig:

resp->hasPath = false;

case SUS_apk:

case SUS_chm:

case SUS_dll:

case SUS_egg:

case SUS_exe:

case SUS_hta:

case SUS_hwp:

case SUS_pac:

case SUS_ps1:

case SUS_scr:

case SUS_sct:

case SUS_xpi:

if (resp->hasPath){

int len = snprintf(logbuf,

256,

"TRAIL.HTTP,%s:%d,%s:%d,%d,direct download (suspicious)",

resp->pkt->src_ip,

resp->pkt->src_port,

resp->pkt->dst_ip,

resp->pkt->dst_port,

entry->idx);

fwrite(logbuf, 1, len, resp->pkt->context->tcp_syn_log);

return SEARCH_CONTINUE;

}

case PATH_START_HTTP:

resp->hasBadPath = true;

break;

case path_probe:

case path_proxy:

case path_echo:

case path_check:

if (resp->hasBadPath){

int len = snprintf(logbuf,

256,

"TRAIL.HTTP,%s:%d,%s:%d,%d,potential proxy probe (suspicious)",

resp->pkt->src_ip,

resp->pkt->src_port,

resp->pkt->dst_ip,

resp->pkt->dst_port,

entry->idx);

fwrite(logbuf, 1, len, resp->pkt->context->tcp_syn_log);

return SEARCH_CONTINUE;

}

break;

case GENERIC_SINKHOLE_START:

case GENERIC_SINKHOLE_2:

case GENERIC_SINKHOLE_3:

case GENERIC_SINKHOLE_4:

case GENERIC_SINKHOLE_5:

case GENERIC_SINKHOLE_6:

case GENERIC_SINKHOLE_7:

case GENERIC_SINKHOLE_8:

case GENERIC_SINKHOLE_9:

case GENERIC_SINKHOLE_10:

case GENERIC_SINKHOLE_11:

case GENERIC_SINKHOLE_12:

case GENERIC_SINKHOLE_13:

case GENERIC_SINKHOLE_END:

if (resp->startWithHTTP) {

// log_event((sec, usec, src_ip, src_port, dst_ip, dst_port, PROTO.TCP, TRAIL.HTTP, trail, "sinkhole response (malware)", "(heuristic)"), packet)

int len = snprintf(logbuf,

256,

"TRAIL.HTTP,%s:%d,%s:%d,%d,sinkhole response (malware)",

resp->pkt->src_ip,

resp->pkt->src_port,

resp->pkt->dst_ip,

resp->pkt->dst_port,

entry->idx);

fwrite(logbuf, 1, len, resp->pkt->context->tcp_syn_log);

return SEARCH_CONTINUE;

}

break;

case HTP_TAG_CONTENTTYPE:

// 如果小于整包长度

if (index < resp->dataLength) {

//

resp->hasContentType = true;

// 下面的data是 tcp和ip的之后的 负载数据

resp->contentType = resp->data + index;//才是指向index当前的数据

resp->lengthOfContentType = getStringLength(resp->contentType, resp->dataLength - index + 1);

}

break;

case SUSPICIOUS_CONTENT_START:

case SUSPICIOUS_CONTENT_2:

case SUSPICIOUS_CONTENT_3:

case SUSPICIOUS_CONTENT_4:

case SUSPICIOUS_CONTENT_5:

case SUSPICIOUS_CONTENT_6:

case SUSPICIOUS_CONTENT_7:

case SUSPICIOUS_CONTENT_8:

case SUSPICIOUS_CONTENT_END:

if (resp->hasContentType) {

// log_event((sec, usec, src_ip, src_port, dst_ip, dst_port, PROTO.TCP, TRAIL.HTTP, content_type, "content type (suspicious)", "(heuristic)"), packet)

int len = snprintf(logbuf,

256,

"TRAIL.HTTP,%s:%d,%s:%d,%d,content type (suspicious)",

resp->pkt->src_ip,

resp->pkt->src_port,

resp->pkt->dst_ip,

resp->pkt->dst_port,

entry->idx);

fwrite(logbuf, 1, len, resp->pkt->context->tcp_syn_log);

return SEARCH_CONTINUE;

}

break;

case HTP_TAG_HOST:

if (resp->hasHost) {

// data+index是指向host的后一位,获取到host ip第一位的指针

resp->host_ip = resp->data+index;

resp->hostIpIndex = getStringLength(resp->host_ip,resp->dataLength-index+1);

string hostIP;

int index = 0;

while (index<resp->hostIpIndex){

// 如果遇到大写字母变成小写字母

hostIP+=strlwr(resp->host_ip);

resp->host_ip++;

index++;

}

if (endsWith(hostIP,":80")==1){

hostIP = hostIP[sizeof(hostIP)-3];

}

// 遍历trails log输出。host and host[0].isalpha() and dst_ip in trails

auto ret = g_ip4MalwareAddrs.find(resp->pkt->raw_dst);

if (ret != g_ip4MalwareAddrs.end()){

int len = snprintf(logbuf,

256,

"tcpsyn,%s:%d,%s:%d,%d",

resp->pkt->src_ip,

resp->pkt->src_port,

resp->pkt->dst_ip,

resp->pkt->dst_port,

entry->idx);

fwrite(logbuf, 1, len, pkt->context->tcp_syn_log);

return SEARCH_CONTINUE;

}else{

resp->IsIotMalware = true;

}

}

break;

case Host_arm:

case Host_m68k:

case Host_mips:

case Host_mpsl:

case Host_powerpc:

case Host_ppc:

case Host_x86:

case Host_x32:

case Host_x64:

case Host_i586:

case Host_i686:

case Host_sparc:

case Host_sh:

case Host_yarn:

case Host_zte:

if (resp->IsIotMalware){

int len = snprintf(logbuf,

256,

"tcpsyn,%s:%d,%s:%d,%d,potential iot-malware download (suspicious)",

resp->pkt->src_ip,

resp->pkt->src_port,

resp->pkt->dst_ip,

resp->pkt->dst_port,

entry->idx);

fwrite(logbuf, 1, len, pkt->context->tcp_syn_log);

}

break;

case HTP_TAG_UA:

break;

case HTP_TAG_TITLE_BEGIN:

case HTP_TAG_TITLE_END:resp->hasHTTPTitle = true;

return SEARCH_CONTINUE;

break;

case SEIZED_DOMAIN_BEGIN:

case SEIZED_DOMAIN_END:

if (resp->hasHTTPTitle) {

// log_event((sec, usec, src_ip, src_port, dst_ip, dst_port, PROTO.TCP, TRAIL.HTTP, title, "seized domain (suspicious)", "(heuristic)"), packet)

int len = snprintf(logbuf,

256,

"TRAIL.HTTP,%s:%d,%s:%d,%d,seized domain (suspicious)",

resp->pkt->src_ip,

resp->pkt->src_port,

resp->pkt->dst_ip,

resp->pkt->dst_port,

entry->idx);

fwrite(logbuf, 1, len, resp->pkt->context->tcp_syn_log);

return SEARCH_CONTINUE;

}

break;

default:;

}

} // else if

if (resp->matchedCount == REGEX_MAX_MATCH_ITEM) {

//WRITE_LOG(" -- Regex::Bnfa::MatchFound | Can't save more info, matched index", r->index);

return SEARCH_REACHMAX;

}

return 0;

}

netsniff恶意流量识别和匹配解读的更多相关文章

- 识别TLS加密恶意流量

利用背景流量数据(contexual flow data)识别TLS加密恶意流量 识别出加密流量中潜藏的安全威胁具有很大挑战,现已存在一些检测方法利用数据流的元数据来进行检测,包括包长度和到达间隔时间 ...

- 利用背景流量数据(contexual flow data) 识别TLS加密恶意流量

识别出加密流量中潜藏的安全威胁具有很大挑战,现已存在一些检测方法利用数据流的元数据来进行检测,包括包长度和到达间隔时间等.来自思科的研究人员扩展现有的检测方法提出一种新的思路(称之为“dataomni ...

- 利用神经网络进行网络流量识别——特征提取的方法是(1)直接原始报文提取前24字节,24个报文组成596像素图像CNN识别;或者直接去掉header后payload的前1024字节(2)传输报文的大小分布特征;也有加入时序结合LSTM后的CNN综合模型

国外的文献汇总: <Network Traffic Classification via Neural Networks>使用的是全连接网络,传统机器学习特征工程的技术.top10特征如下 ...

- EKFiddle:基于Fiddler研究恶意流量的框架

转载自FreeBuf.COM EKFiddle是一个基于Fiddler web debugger的,用于研究漏洞利用套件.恶意软件和恶意流量的框架. 安装 下载并安装最新版本的Fiddler http ...

- CIKM 18 | 蚂蚁金服论文:基于异构图神经网络的恶意账户识别方法

小蚂蚁说: ACM CIKM 2018 全称是 The 27th ACM International Conference on Information and Knowledge Managemen ...

- 利用CNN进行流量识别 本质上就是将流量视作一个图像

from:https://netsec2018.files.wordpress.com/2017/12/e6b7b1e5baa6e5ada6e4b9a0e59ca8e7bd91e7bb9ce5ae89 ...

- CVPR2020行人重识别算法论文解读

CVPR2020行人重识别算法论文解读 Cross-modalityPersonre-identificationwithShared-SpecificFeatureTransfer 具有特定共享特征变换 ...

- 利用fiddler+nginx模拟流量识别与转发

最近看到一些关于全链路压测的文章,全链路压测主要处理以下问题: 数据清洗压测流量标记,识别 压测流量标记的传递测试数据与线上数据隔离等等... 要实现全链路压测,必然要对原有的业务系统进行升级,要怎么 ...

- 端到端文本识别CRNN论文解读

CRNN 论文: An End-to-End Trainable Neural Network for Image-based Sequence Recognition and Its Applica ...

随机推荐

- HHKB Programming Contest 2020 D - Squares 题解(思维)

题目链接 题目大意 给你一个边长为n的正方形和边长为a和b的正方形,要求把边长为a和b的正方形放在长度为n的正方形内,且没有覆盖(可以相邻)求有多少种放法(mod 1e9+7) 题目思路 这个思路不是 ...

- Java基础教程——变量

变量 变量(variable)可以理解为一个"有名称的容器",用于装各种不同类型的数据.编程人员通过对变量的访问和修改,操作内存中的数据. 对变量的理解:https://www.c ...

- 浅谈AsyncLocal,我们应该知道的那些事儿

前言 最近查看有关框架源码,发现AsyncLocal这玩意水还挺深,于是花了一点功夫去研究,同时对比ThreadLocal说明二者区别以及在何时场景下使用AsyncLocal或ThreadLocal. ...

- centos xargs

有些时候过滤后的东西需要传递给后面其它命令执行实现需求,这个时候xargs就派上用场了. 比如我想把过滤后的东东拷贝至其它目录,其实我可以进入那个目录然后执行ls,然后是过滤,接着再手工以拷贝那样也可 ...

- 冲刺随笔——Day_Nine

这个作业属于哪个课程 软件工程 (福州大学至诚学院 - 计算机工程系) 这个作业要求在哪里 团队作业第五次--Alpha冲刺 这个作业的目标 团队进行Alpha冲刺 作业正文 正文 其他参考文献 无 ...

- 面经手册 · 第20篇《Thread 线程,状态转换、方法使用、原理分析》

作者:小傅哥 博客:https://bugstack.cn Github:https://github.com/fuzhengwei/CodeGuide/wiki 沉淀.分享.成长,让自己和他人都能有 ...

- CentOS中安装Docker步骤

1.安装仓库所需要的软件包 yum install -y yum-utils device-mapper-persistent-data lvm2 2.设置yum加速源 yum-config-mana ...

- OpenCV-Python setMouseCallback回调函数中图像变量img的传递方法解析

☞ ░ 前往老猿Python博文目录 ░ 一.使用全局变量进行变量传递 OpenCV-Python中可以使用setMouseCallback来设置鼠标事件的回调函数,我们来看个样例. 1.1.案例1代 ...

- PyQt(Python+Qt)学习随笔:Qt Designer中部件mimimumSize和maximumSize的含义

1.mimimumSize mimimumSize表示部件能被缩小到的最小尺寸,单位为像素,缩小到该尺寸后不能再进一步缩小了.如果部件在布局管理器中,且布局管理器也设置了最小尺寸,则部件本身的最小尺寸 ...

- PyQt(Python+Qt)学习随笔:Designer中的QDialogButtonBox的StandardButtons标准按钮

在Qt Designer中,可以在界面中使用QDialogButtonBox来配置一组按钮进行操作,Qt中为QDialogButtonBox定义了一组常用的标准按钮,可以在Designer中直接在St ...