asp.net core使用identity+jwt保护你的webapi(三)——refresh token

前言

上一篇已经介绍了identity的注册,登录,获取jwt token,本篇来完成refresh token。

开始

开始之前先说明一下为什么需要refresh token。

虽然jwt token有很多优点,但是它的缺点也是非常明显。由于jwt无状态的特性,所以jwt一旦颁发,基本上就不可控了,在过期时间内一直有效。有些场景下我们是希望能控制token失效的,比如用户的重要数据被修改时(密码,角色,权限,等等),我们希望用户重新获取token,甚至重新登录。

那么refresh token就可以很好的弥补jwt的缺陷。虽然refresh token也无法直接控制jwt失效,但是在refresh token机制下,我们可以把token的有效期设置的短一些,比如30分钟,而refresh token的有效期可以很长;因为refresh token会持久化到数据库中,它是完全可控的。

很多人纠结的jwt滑动刷新,无感刷新,在refresh token机制下,都不是问题。

生成refresh_token

改造一下上一篇的代码,首先refresh token需要持久化到数据库中,定义实体:

public class RefreshToken

{

[Key]

public int Id { get; set; }

[Required]

[StringLength(128)]

public string JwtId { get; set; }

[Required]

[StringLength(256)]

public string Token { get; set; }

/// <summary>

/// 是否使用,一个RefreshToken只能使用一次

/// </summary>

[Required]

public bool Used { get; set; }

/// <summary>

/// 是否失效。修改用户重要信息时可将此字段更新为true,使用户重新登录

/// </summary>

[Required]

public bool Invalidated { get; set; }

[Required]

public DateTime CreationTime { get; set; }

[Required]

public DateTime ExpiryTime { get; set; }

[Required]

public int UserId { get; set; }

[Required]

[ForeignKey(nameof(UserId))]

public AppUser User { get; set; }

}

加入到DbContext:

public class AppDbContext : IdentityDbContext<AppUser, IdentityRole<int>, int>

{

public DbSet<RefreshToken> RefreshTokens { get; set; }

public AppDbContext(DbContextOptions<AppDbContext> options)

: base(options)

{

}

// 省略......

}

ef迁移:

dotnet ef migrations add AppDbContext_Added_RefreshToken

dotnet ef database update

登录注册返回token时,也要把RefreshToken和ExpiresIn有效时间一起返回:

public class TokenResult

{

public bool Success => Errors == null || !Errors.Any();

public IEnumerable<string> Errors { get; set; }

public string AccessToken { get; set; }

public string TokenType { get; set; }

public int ExpiresIn { get; set; } // add

public string RefreshToken { get; set; } // add

}

public class TokenResponse

{

[JsonPropertyName("access_token")]

public string AccessToken { get; set; }

[JsonPropertyName("token_type")]

public string TokenType { get; set; }

[JsonPropertyName("expires_in")]

public int ExpiresIn { get; set; } // add

[JsonPropertyName("refresh_token")]

public string RefreshToken { get; set; } // add

}

修改UserService创建token方法:

private async Task<TokenResult> GenerateJwtToken(AppUser user)

{

var key = Encoding.ASCII.GetBytes(_jwtSettings.SecurityKey);

var tokenDescriptor = new SecurityTokenDescriptor

{

Subject = new ClaimsIdentity(new[]

{

new Claim(JwtRegisteredClaimNames.Jti, Guid.NewGuid().ToString("N")),

new Claim(JwtRegisteredClaimNames.Sub, user.Id.ToString())

}),

IssuedAt = DateTime.UtcNow,

NotBefore = DateTime.UtcNow,

Expires = DateTime.UtcNow.Add(_jwtSettings.ExpiresIn),

SigningCredentials = new SigningCredentials(new SymmetricSecurityKey(key),

SecurityAlgorithms.HmacSha256Signature)

};

var jwtTokenHandler = new JwtSecurityTokenHandler();

var securityToken = jwtTokenHandler.CreateToken(tokenDescriptor);

var token = jwtTokenHandler.WriteToken(securityToken);

var refreshToken = new RefreshToken()

{

JwtId = securityToken.Id,

UserId = user.Id,

CreationTime = DateTime.UtcNow,

ExpiryTime = DateTime.UtcNow.AddMonths(6),

Token = GenerateRandomNumber()

};

await _appDbContext.RefreshTokens.AddAsync(refreshToken);

await _appDbContext.SaveChangesAsync();

return new TokenResult()

{

AccessToken = token,

TokenType = "Bearer",

RefreshToken = refreshToken.Token,

ExpiresIn = (int)_jwtSettings.ExpiresIn.TotalSeconds,

};

}

private string GenerateRandomNumber(int len = 32)

{

var randomNumber = new byte[len];

using var rng = RandomNumberGenerator.Create();

rng.GetBytes(randomNumber);

return Convert.ToBase64String(randomNumber);

}

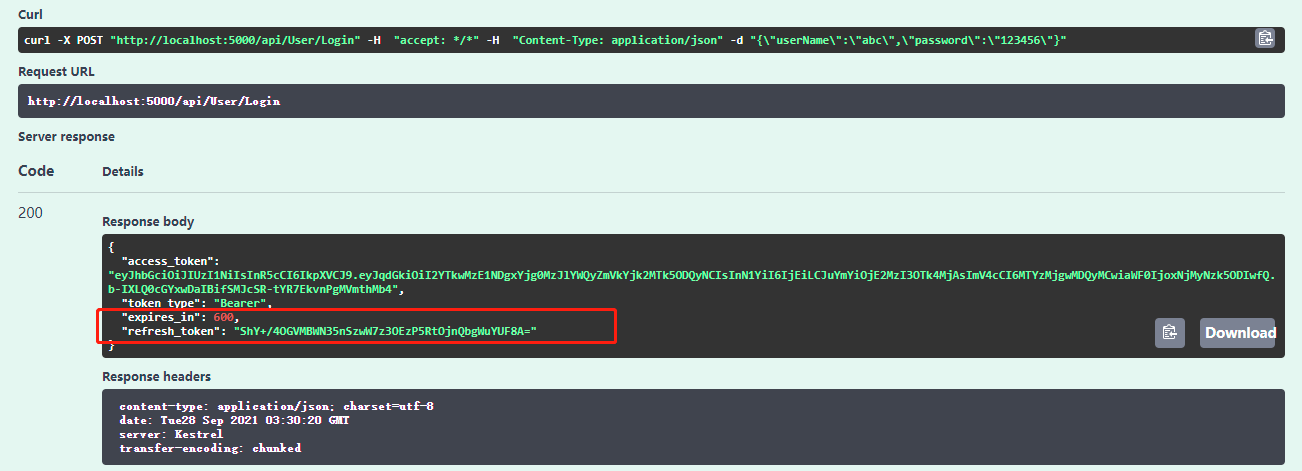

登录测试,已经返回了refresh_token:

使用refresh_token获取token

// RefreshToken 请求参数

public class RefreshTokenRequest

{

[JsonPropertyName("access_token")]

public string AccessToken { get; set; }

[JsonPropertyName("refresh_token")]

public string RefreshToken { get; set; }

}

public interface IUserService

{

// 省略......

Task<TokenResult> RefreshTokenAsync(string token, string refreshToken); // add

}

RefreshTokenAsync实现:

public async Task<TokenResult> RefreshTokenAsync(string token, string refreshToken)

{

var claimsPrincipal = GetClaimsPrincipalByToken(token);

if (claimsPrincipal == null)

{

// 无效的token...

return new TokenResult()

{

Errors = new[] { "1: Invalid request!" },

};

}

var expiryDateUnix =

long.Parse(claimsPrincipal.Claims.Single(x => x.Type == JwtRegisteredClaimNames.Exp).Value);

var expiryDateTimeUtc = UnixTimeStampToDateTime(expiryDateUnix);

if (expiryDateTimeUtc > DateTime.UtcNow)

{

// token未过期...

return new TokenResult()

{

Errors = new[] { "2: Invalid request!" },

};

}

var jti = claimsPrincipal.Claims.Single(x => x.Type == JwtRegisteredClaimNames.Jti).Value;

var storedRefreshToken =

await _appDbContext.RefreshTokens.SingleOrDefaultAsync(x => x.Token == refreshToken);

if (storedRefreshToken == null)

{

// 无效的refresh_token...

return new TokenResult()

{

Errors = new[] { "3: Invalid request!" },

};

}

if (storedRefreshToken.ExpiryTime < DateTime.UtcNow)

{

// refresh_token已过期...

return new TokenResult()

{

Errors = new[] { "4: Invalid request!" },

};

}

if (storedRefreshToken.Invalidated)

{

// refresh_token已失效...

return new TokenResult()

{

Errors = new[] { "5: Invalid request!" },

};

}

if (storedRefreshToken.Used)

{

// refresh_token已使用...

return new TokenResult()

{

Errors = new[] { "6: Invalid request!" },

};

}

if (storedRefreshToken.JwtId != jti)

{

// refresh_token与此token不匹配...

return new TokenResult()

{

Errors = new[] { "7: Invalid request!" },

};

}

storedRefreshToken.Used = true;

//_userDbContext.RefreshTokens.Update(storedRefreshToken);

await _appDbContext.SaveChangesAsync();

var dbUser = await _userManager.FindByIdAsync(storedRefreshToken.UserId.ToString());

return await GenerateJwtToken(dbUser);

}

解析token,注意这里的tokenValidationParameters,这个参数和Startup中设置的tokenValidationParameters唯一的区别是ValidateLifetime = false,不验证过期时间。

private ClaimsPrincipal GetClaimsPrincipalByToken(string token)

{

try

{

var tokenValidationParameters = new TokenValidationParameters

{

ValidateIssuer = false,

ValidateAudience = false,

ValidateIssuerSigningKey = true,

IssuerSigningKey = new SymmetricSecurityKey(Encoding.ASCII.GetBytes(_jwtSettings.SecurityKey)),

ClockSkew = TimeSpan.Zero,

ValidateLifetime = false // 不验证过期时间!!!

};

var jwtTokenHandler = new JwtSecurityTokenHandler();

var claimsPrincipal =

jwtTokenHandler.ValidateToken(token, tokenValidationParameters, out var validatedToken);

var validatedSecurityAlgorithm = validatedToken is JwtSecurityToken jwtSecurityToken

&& jwtSecurityToken.Header.Alg.Equals(SecurityAlgorithms.HmacSha256,

StringComparison.InvariantCultureIgnoreCase);

return validatedSecurityAlgorithm ? claimsPrincipal : null;

}

catch

{

return null;

}

}

最后是UserController:

[HttpPost("RefreshToken")]

public async Task<IActionResult> RefreshToken(RefreshTokenRequest request)

{

var result = await _userService.RefreshTokenAsync(request.AccessToken, request.RefreshToken);

if (!result.Success)

{

return Unauthorized(new FailedResponse()

{

Errors = result.Errors

});

}

return Ok(new TokenResponse

{

AccessToken = result.AccessToken,

TokenType = result.TokenType,

ExpiresIn = result.ExpiresIn,

RefreshToken = result.RefreshToken

});

}

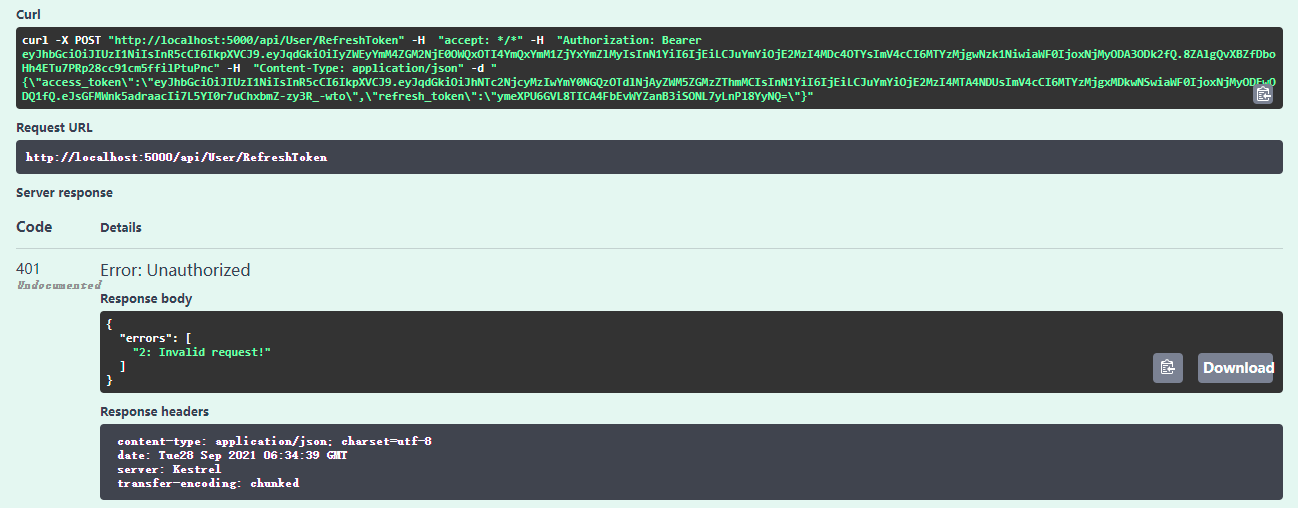

测试token未过期时刷新token:

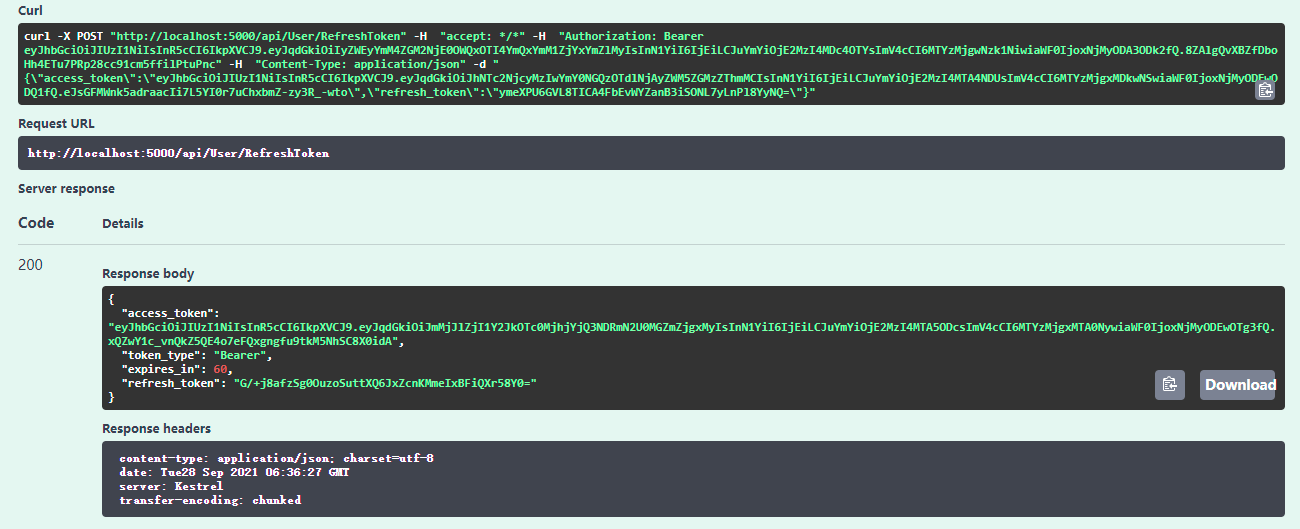

正常刷新token:

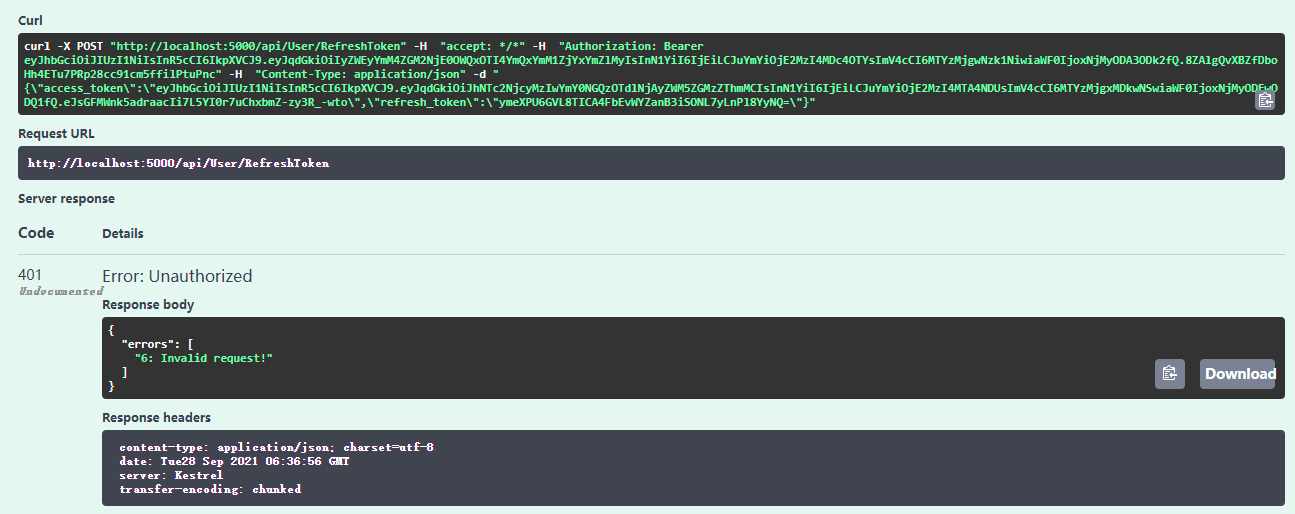

refresh_token使用一次后,不可以再次使用:

其他情况可以自行测试。。。

最后

总结一下,上面的代码看似很多,其实完成的功能非常简单;就是在用户获取token时,后台生成一个与之对应的refresh token一并返回,同时将refresh token保存到数据库中;refresh token的存在就是为了当token过期时,能免登录刷新一次token。(refresh token只能使用一次,用户重要数据比如密码修改时,可以将refresh token置为失效,使用户重新登录)。代码已上传至 [blogs/asp.net core identity + jwt/code at main · xiajingren/blogs (github.com)](https://github.com/xiajingren/blogs/tree/main/asp.net core identity %2B jwt/code)

参考:

asp.net core使用identity+jwt保护你的webapi(三)——refresh token的更多相关文章

- asp.net core使用identity+jwt保护你的webapi(一)——identity基础配置

前言 用户模块几乎是每个系统必备的基础功能,如果每次开发一个新项目时都要做个用户模块,确实非常无聊.好在asp.net core给我们提供了Identity,使用起来也是比较方便,如果对用户这块需求不 ...

- asp.net core使用identity+jwt保护你的webapi(二)——获取jwt token

前言 上一篇已经介绍了identity在web api中的基本配置,本篇来完成用户的注册,登录,获取jwt token. 开始 开始之前先配置一下jwt相关服务. 配置JWT 首先NuGet安装包: ...

- 如何简单的在 ASP.NET Core 中集成 JWT 认证?

前情提要:ASP.NET Core 使用 JWT 搭建分布式无状态身份验证系统 文章超长预警(1万字以上),不想看全部实现过程的同学可以直接跳转到末尾查看成果或者一键安装相关的 nuget 包 自上一 ...

- Asp.Net Core之Identity应用(上篇)

一.前言 在前面的篇章介绍中,简单介绍了IdentityServer4持久化存储机制相关配置和操作数据,实现了数据迁移,但是未对用户实现持久化操作说明.在总结中我们也提到了, 因为IdentitySe ...

- ASP.NET Core 之 Identity 入门(三)

前言 在上一篇文章中,我们学习了 CookieAuthentication 中间件,本篇的话主要看一下 Identity 本身. 最早2005年 ASP.NET 2.0 的时候开始, Web 应用程序 ...

- [转]ASP.NET Core 之 Identity 入门(三)

本文转自:http://www.cnblogs.com/savorboard/p/aspnetcore-identity3.html 前言 在上一篇文章中,我们学习了 CookieAuthentica ...

- ASP.NET Core系列:JWT身份认证

1. JWT概述 JSON Web Token(JWT)是目前流行的跨域身份验证解决方案. JWT的官网地址:https://jwt.io JWT的实现方式是将用户信息存储在客户端,服务端不进行保存. ...

- ASP.NET Core 2.1 JWT Token 使用 (二) - 简书

原文:ASP.NET Core 2.1 JWT Token 使用 (二) - 简书 接上文,https://www.jianshu.com/p/c5f9ea3b4b65 ASP.NET Core 2. ...

- ASP.NET Core 2.1 JWT token (一) - 简书

原文:ASP.NET Core 2.1 JWT token (一) - 简书 JwtBearer认证是一种标准的,通用的,无状态的,与语言无关的认证方式.Bearer验证属于HTTP协议标准验证. 如 ...

随机推荐

- ES6——静态属性与静态方法

静态方法只能写在class内,constructor外.通过static关键字声明 静态属性只能写在class外,通过 类名.属性名 = 属性值 声明 //静态属性与静态方法(ES6明确规定,Clas ...

- MySQL binlog 自动清理脚本

# vim /data/scripts/delete_mysql_binlog.sh 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 ...

- linux centos7 df命令

2021-08-04 1. df 命令简介 linux 中 df 命令的功能是用来检查 linux 服务器的文件系统的磁盘空间占用情况.可以利用该命令来获取硬盘被占用了多少空间,目前还剩下多少空间等信 ...

- iNeuOS工业互联平台,增加OPC UA驱动,同步和订阅方式读取数据

目 录 1. 概述... 1 2. 平台演示... 2 3. OPC UA应用效果... 2 1. 概述 最近的项目,用户需要使用OPC UA读取数据,通 ...

- 云原生学习筑基 ~ 组网必备知识点 ~ DNS服务

@ 目录 一.为啥写这篇文章? 二.DNS的作用 三.域 四.DNS工作原理 五.搭建DNS服务器 5.1.Bind 5.2.系统环境准备 5.3.安装 5.4.查看bind的相关文件 5.5.查看b ...

- kubernetes 安装 ingress controller

文章链接 ingress-nginx ingress 官方网站 ingress 仓库地址 ingress-nginx v1.0 最新版本 v1.0 适用于 Kubernetes 版本 v1.19+ ( ...

- IDEA使用教程+JRebel破解

下载与安装 https://www.jetbrains.com 不装任何插件 破解码 K03CHKJCFT-eyJsaWNlbnNlSWQiOiJLMDNDSEtKQ0ZUIiwibGljZW5zZW ...

- 微信支付 V3 开发教程(一):初识 Senparc.Weixin.TenPayV3

前言 我在 9 年前发布了 Senparc.Weixin SDK 第一个开源版本,一直维护至今,如今 Stras 已经破 7K,这一路上得到了 .NET 社区的积极响应和支持,也受到了非常多的宝贵建议 ...

- HTB Hack The Box -- Oopsiec

信息收集 开放了22ssh,80端口,其中ssh有弱口令爆破端口 先打开网页,然后进行目录爆破,在这期间先看一下网页的大概信息 没爆到什么有用的东西,但是有uploads文件夹说明是不是说明有文件上传 ...

- Spring Cloud Zuul 学习+实践

首先有必要了解一下什么是Zuul,它和Spring Cloud有什么关系. Zuul在Spring Cloud中承担着网关的职责,可以理解为客户端和服务端交互中的唯一通道.所有的客户端请求都会首先发送 ...