实验吧CTF天网管理系统

天网你敢来挑战嘛

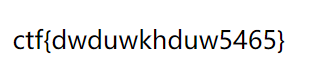

格式:ctf{ }

解题链接: http://ctf5.shiyanbar.com/10/web1/

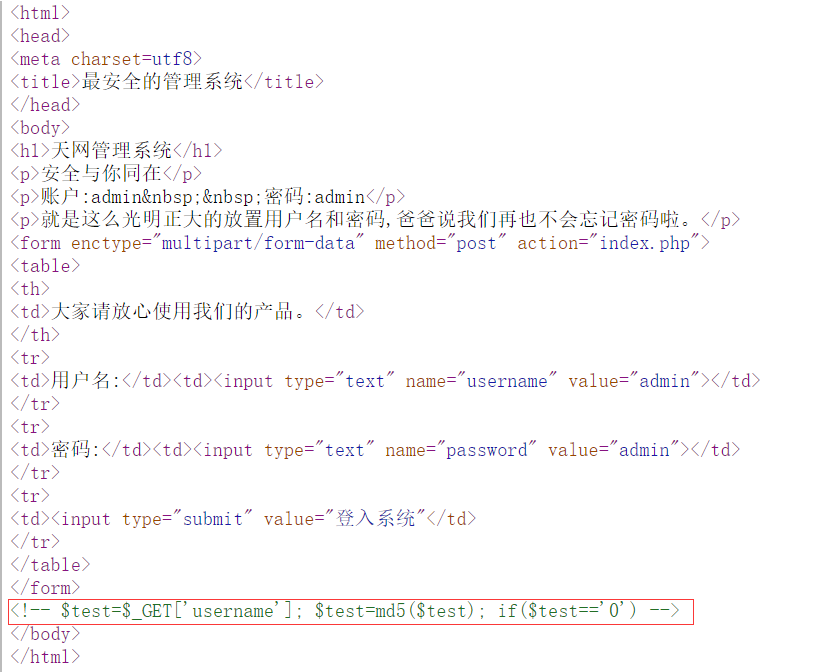

打开链接后,嗯,光明正大的放出账号密码,肯定是登不进的,查看源代码

看来是和md5碰撞有关的了,

PHP在处理哈希字符串时,会利用”!=”或”==”来对哈希值进行比较,

它把每一个以”0E”开头的哈希值都解释为0,所以如果两个不同的密码经过哈希以后,

其哈希值都是以”0E”开头的,那么PHP将会认为他们相同,都是0。

攻击者可以利用这一漏洞,

通过输入一个经过哈希后以”0E”开头的字符串,即会被PHP解释为0,

如果数据库中存在这种哈希值以”0E”开头的密码的话,他就可以以这个用户的身份登录进去,

尽管并没有真正的密码。

0e开头的md5和原值:

(加密后值为0)

s878926199a

0e545993274517709034328855841020

s155964671a

0e342768416822451524974117254469

我们随便选一个,将用户名改为s878926199a

将url改为该地址,进入后审计代码

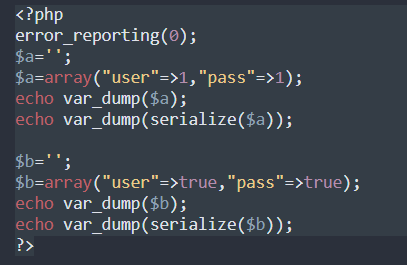

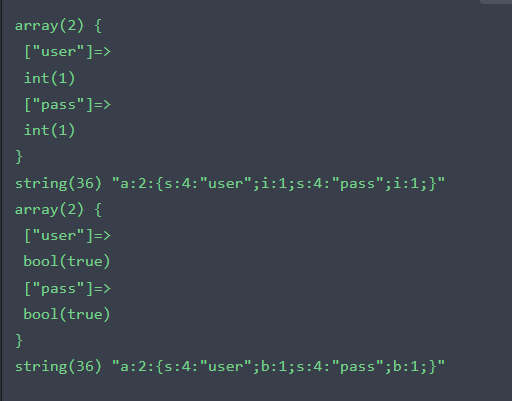

$unserialize_str = $_POST['password'];

$data_unserialize = unserialize($unserialize_str); #unserialize() 对单一的已序列化的变量进行操作,将其转换回 PHP 的值。

if($data_unserialize['user'] == '???' && $data_unserialize['pass']=='???') { print_r($flag); }

伟大的科学家php方言道:成也布尔,败也布尔。 回去吧骚年

实验吧CTF天网管理系统的更多相关文章

- 实验吧web天网管理系统

直接查看源码 <!--$test=$_GET['username']>这一行 源码的下面给了我们一些提示:我们输入的username经过md5加密后会赋值给test.当test为0时就会跳 ...

- 【实验吧】因缺思汀的绕过&&拐弯抹角&&Forms&&天网管理系统

<?php error_reporting(); if (!isset($_POST['uname']) || !isset($_POST['pwd'])) { echo '<form a ...

- 实验吧之【Forms、天网管理系统】

Forms 原题链接 http://ctf5.shiyanbar.com/10/main.php Form 其实是个提示,代表html表单 F12 查看源码,发现 <input name=&qu ...

- 实验吧_密码忘记了(vim编辑器+代码审计)&天网管理系统(php弱比较+反序列化)

密码忘记了 一开始尝试了各种注入发现都无效,在网页源码中找到了admin 的地址,输入地址栏发现并没有什么有用的信息,随便输个邮箱,网页返回了一个地址 ./step2.php?email=youmai ...

- 实验吧CTF题库-WEB题(部分)

看起来有点难 提交admin http://ctf5.shiyanbar.com/basic/inject/index.php?admin=admin&pass=admin&actio ...

- ctf实验吧天网管理系统

这明显不可能登上的,所以直接看源代码 这里如果不懂得,php中处理哈希值的方式,是只要是0e开头的哈希值,都认为是0,通过输入一个这样的0e开头的字符串,会被php解释成0. 这个可以去在线工具上得到 ...

- 【转载】C语言综合实验1—学生信息管理系统

http://www.cnblogs.com/Anker/archive/2013/05/06/3063436.html 实验题目:学生信息管理系统 实验要求:用户可以选择1-7可以分别进行学生信息的 ...

- 实验吧CTF练习题---WEB---Forms解析

实验吧web之Forms 地址:http://www.shiyanbar.com/ctf/1819 flag值:ctf{forms_are_easy} 解题步骤: 1.查看页面源代码,从中发现&q ...

- 实验吧CTF练习题---web---登录一下好吗解析

实验吧web之登陆一下好么 地址:http://www.shiyanbar.com/ctf/1942 flag值:ctf{51d1bf8fb65a8c2406513ee8f52283e7} 解 ...

随机推荐

- MFC 常用功能总结

目录 ◆ 获取启动参数◆ 调整窗体大小◆ 关闭Dialog窗体◆ Dialog启动时指定控件为焦点◆ Dialog中禁止ESC回车关闭窗体◆ 回车后焦点自动跳到下一个控件◆ 窗体中某个控件捕获右键菜单 ...

- SDN2017 第二次实验作业

安装floodlight 参考链接:http://www.sdnlab.com/19189.html 从github下载源码,并编译安装 $ sudo apt-get install build-es ...

- SDN第五次上机作业--基于组表的简单负载均衡

0.作业链接 http://www.cnblogs.com/easteast/p/8125383.html 1.实验目的 1.搭建如下拓扑并连接控制器 2.下发相关流表和组表实现负载均衡 3.抓包分析 ...

- Docker 基础 - Docker 与前端(二)

一.Docker 系统架构 守护进程 负责容器的创建.运行和监控,还负责镜像的构建和存储.docker demon 命令可启动 Docker 守护进程. Docker 客户端 通过http与 dock ...

- python第四十一课——析构函数

3.析构函数 格式:__del__(self): 作用: 在程序结束前将对象回收,释放资源的行为 演示析构函数的使用: class Animal: #定义构造函数 def __init__(self, ...

- Netty入门(一)环境搭建及使用

一.项目创建 在 Eclipse 中右键,新建->项目->Maven->Maven Project->下一步->选择 quickstart 下一步->设置如图(参数 ...

- PHP+Hadoop+Hive+Thrift+Mysql实现数据统计分析

原址:http://www.cnblogs.com/wicub/p/6094045.html 安装 Hadoop安装: http://www.powerxing.com/install-hadoo ...

- 服务发现系统etcd之安装和使用

一.概述 etcd是一个高可用的键值存储系统,主要用于共享配置和服务发现.etcd是由CoreOS开发并维护的,灵感来自于 ZooKeeper 和 Doozer,它使用Go语言编写,并通过Raft一致 ...

- 【转】Python 可视化神器-Plotly Express

转自:https://mp.weixin.qq.com/s/FNpNJSMK5Vs8pwi0PbbBzw 说明:图片无法直接复制,请查看原文 导读:Plotly Express 是一个新的高级 Pyt ...

- persistence_timeout ,域名请求登录后一操作即被踢出,,KeepAlive,lvs

virtual_server *.*.*.* 80 { delay_loop 6 lb_algo wrr lb_kind DR persistence_timeout 120 protocol TCP ...