PHP代码审计5-实战漏洞挖掘-cms后台登录绕过

cms后台登录绕过

练习源码:【来源:源码下载】(数据库配置信息有误,interesting)

注:需进行安装

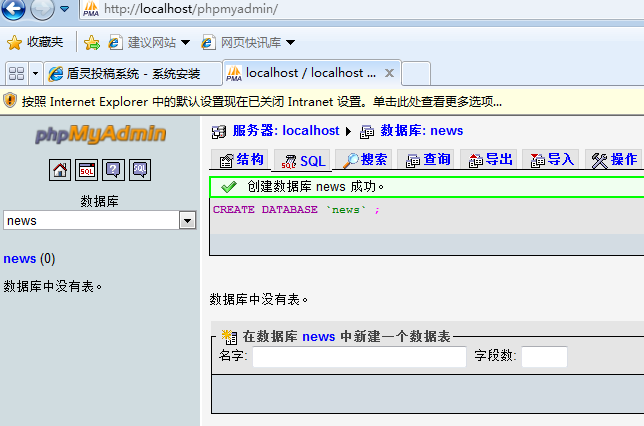

1、创建数据库

2、设置账号密码,连接数据库

3.1 正常登录后台,抓包分析数据提交位置【admin/login.php】

第3、4、7行:直接获取提交的数据,未进行参数过滤,可产生SQL注入,绕过登录验证 【有js验证,可直接提交包】

注:若系统开启gpc,则无法绕过

如:adminname=admin' #&adminpass=123123

<?php

require '../config.php';

$adminname = $_POST['adminname'];

$adminpass = $_POST['adminpass'];

$adminpass .= "Axphp.com";

$adminpass = md5($adminpass);

$adminsql = "select * from axphp_admin where adminname='$adminname' and adminpass='$adminpass'";

$adminery = mysql_query($adminsql, $config);

$adminnum = mysql_num_rows($adminery);

if ($adminnum == "1") {

setcookie("admin", "Y", time() + 3600, '/');

setcookie("admin_name", $adminname, time() + 3600, '/');

header("location:axadmin.php");

} else {

header("location:axphp.php");

}

?>

3.2 若要登录后台,需进行验证(admin/admin_pass.php)

<?php

require 'check.php';

require '../template/axadmin/head.php';

require '../template/axadmin/banner.php';

require '../template/axadmin/admin_pass.php';

require '../template/axadmin/bottom.php'

?>

#加载了check.php进行验证

<?php

error_reporting(0);

isset($_COOKIE['admin'])?$check=$_COOKIE['admin']:$check=null;

isset($_COOKIE['admin_name'])?$admin_user=$_COOKIE['admin_name']:$user=null;

if($check==null){header("Location:../index.php");exit;}

?>

第3行,可通过直接在数据包中设置cookie:admin 绕过登录验证,登录后台;第4行,不起作用

【如果cookie为空,跳转/index.php界面】

PHP代码审计5-实战漏洞挖掘-cms后台登录绕过的更多相关文章

- 27、Flask实战第27天:cms后台登录

cms后台登录界面 后台登录页面,我们不用自己写,只需要去Bootstrap中文网去找一个模板改一下就行 这里使用的模板是:https://v3.bootcss.com/examples/signin ...

- PHP代码审计6-实战漏洞挖掘-xdcms用户注册页面漏洞

xdcms 源码:xdcms v2.0.8 1.配置 [一直下一步(仅为测试)] #数据库账号root,密码为空:管理员账号/密码:xdcms/xdcms #登录后台 2.查看后台登录页面的配置项[x ...

- 帝国CMS 后台登录空白

编辑/e/config/config.php中 $ecms_config['esafe']['ckfromurl']=0; //是否启用来源地址验证,0为不验证,1为全部验证,2为后台验证,3为前台验 ...

- 九十四:CMS系统之cms后台登录限制

装饰器,验证当前session中是否存在定义的user_id,没有就重定向到登录页 from flask import session, redirect, url_forfrom functools ...

- 九十三:CMS系统之cms后台登录功能

config form from wtforms import Form, StringField, IntegerFieldfrom wtforms.validators import Email, ...

- 九十二:CMS系统之cms后台登录界面

html <!DOCTYPE html><html lang="zh-CN"> <head> <meta charset="ut ...

- 关于PHP代码审计和漏洞挖掘的一点思考

这里对PHP的代码审计和漏洞挖掘的思路做一下总结,都是个人观点,有不对的地方请多多指出. PHP的漏洞有很大一部分是来自于程序员本身的经验不足,当然和服务器的配置有关,但那属于系统安全范畴了,我不太懂 ...

- 【代码审计】大米CMS_V5.5.3 后台多处存储型XSS漏洞分析

0x00 环境准备 大米CMS官网:http://www.damicms.com 网站源码版本:大米CMS_V5.5.3试用版(更新时间:2017-04-15) 程序源码下载:http://www ...

- [网站安全] [实战分享]WEB漏洞挖掘的一些经验分享

WEB漏洞有很多种,比如SQL注入,比如XSS,比如文件包含,比如越权访问查看,比如目录遍历等等等等,漏洞带来的危害有很多,信息泄露,文件上传到GETSHELL,一直到内网渗透,这里我想分享的最主要的 ...

随机推荐

- Linux 学习 之 bash

Anything is programmable with defined syntax and common lib. Bash Shell is created to programme to L ...

- spring-cloud构架微服务(1)-全局配置

使用spring-cloud是基于熟悉springboot基础上进行的.本篇介绍全局配置,spring-boot版本就以1.4.0来做吧.项目地址: https://git.oschina.net/b ...

- 青石B2C商城

平台: Windows 类型: 虚拟机镜像 软件包: azure commercial ecbluestone ecommerce ecommerce solution 服务优惠价: 按服务商许可协议 ...

- 整理齐全 - Vultr VPS自定义安装Windows ISO(2003/2012/2008/WIN7)

最近公司有几个项目是需要在Windows VPS服务器中运行调试的,但是公司给予的成本有限,所以只能在Linux VPS中考虑,毕竟Linux服务器相比Windows系统便宜很多.开始我们运维部门考虑 ...

- POJ-2718 Smallest Difference---DFS

题目链接: https://vjudge.net/problem/POJ-2718 题目大意: 有一列数,对其任意分成两组,每组按一定顺序可以组成一个数.问得到的两个数的差最小是多少. 思路: 直接d ...

- POJ-3669 Meteor Shower---BFS+预处理

题目链接: https://vjudge.net/problem/POJ-3669 题目大意: 巨大流星雨即将袭来.每个流星会对击中的地方以及周围(上下左右四格)造成破坏.Bessie开始时位于(0, ...

- 2018.7.27 Json与Java相互转换

Json.jsp <%@ page language="java" contentType="text/html; charset=UTF-8" page ...

- a=a+(a++);b=b+(++b);计算顺序,反汇编

a=a+(a++); 013913BC mov eax,dword ptr [a] 013913BF add eax,dword ptr [a] 013913C2 mov dword ptr [a], ...

- java设计模式——迭代器模式

一. 定义与类型 定义:提供一种方法,顺序访问一个集合对象中的各个元素,而又不暴露该对象的内部表示 类型:行为型. 二. 使用场景 (1) 访问一个集合对象的内容而无需暴露它的内部表示 (2) 为遍 ...

- ADO.NET之一:连接层

ADO.NET大部分由System.Data.dll核心程序集来表示. ADO.NET类库有三种完全不听的方式来实现数据访问:连接式.断开式和通过Entity框架.连接式就是会一直占用网络资源,断开式 ...