20145206邹京儒 EXP7网络欺诈技术防范

20145206邹京儒 EXP7网络欺诈技术防范

一、实践过程记录

URL攻击实验前准备

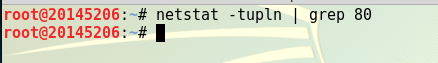

1、在终端中输入命令:netstat -tupln |grep 80,查看80端口是否被占用,如下图所示

2、查看apache的配置文件中的监听端口是否为80

把Listen后的部分修改为80,并保存文件

实践步骤

1、打开apache2.

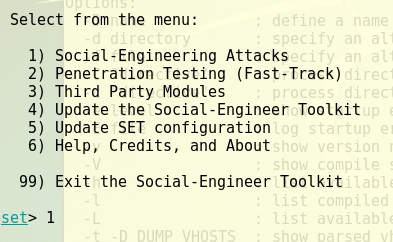

2、新开一个终端窗口输入:setoolkit,如下图所示是开启界面。

3、选择1(社会工程学攻击)

4、接下来选择2,网页攻击

5、选择3,钓鱼网站攻击

6、继续选择2,克隆网站

7、输入kali的IP

8、输入需要克隆的网页:mail.163.com,之后就开始监听了,界面如下图所示。

9、登入:http://short.php5developer.com/ ,可能是网站崩掉了,怎么都登不上去。。。于是,换了一种方法,选择已有的网页,又重新做了之后,成功。

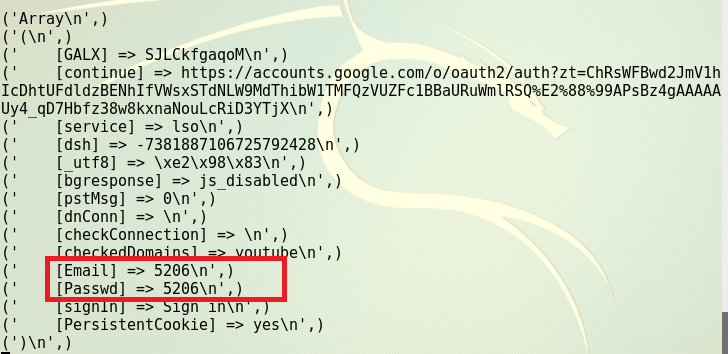

10、在网站中输入用户名与密码后,可在SET工具的命令行下看到所捕获到的用户名与密码,成功!

dns欺骗攻击实验前准备

1、输入命令:ifconfig eth0 promisc改kali网卡为混杂模式

2、对ettercap的dns文件进行编辑。

实验步骤:

1、查看本机ip和网卡地址,如下图:

2、在cmd中输入ping baidu.com,查看百度的ip地址。

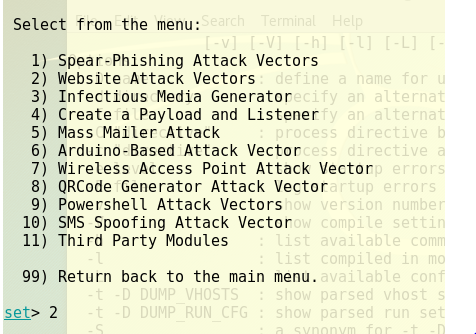

3、开始在kali中攻击,输入ettercap -G

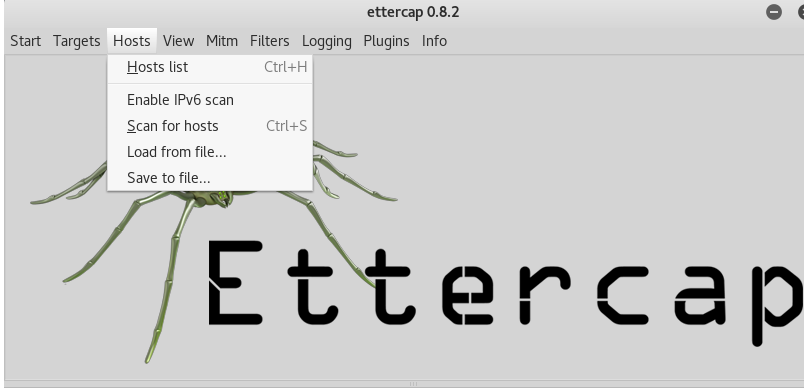

4、在工具栏中的host下点击扫描子网,并查看存活主机,如下图所示:

5、在ettercap里设置好网关IP与攻击IP的分组(网关在目标2,要被欺骗的在目标1),并选择dns_spoof插件的方法来实现最终的DNS欺骗

6、选择添加一个dns欺骗的插件

7、点击右上角的start开始sniffing。

8、cmd中输入ping baidu.com,可以发现,已经成功连接到kali上了。

9、在攻击主机上打开浏览器,输入www.baidu.com,但出现的确是我们在前面创建的假冒网站,成功实现DNS欺骗!

10、成功实现获取用户名密码:

二、实验后回答问题

(1)通常在什么场景下容易受到DNS spoof攻击

我觉得在连接有的wifi时可能会受到攻击,有时候大家为了节省流量去连接公共场所的wifi,这有可能会暴露自己的浏览信息。

(2)在日常生活工作中如何防范以上两攻击方法

不能随意连接wifi,尽量用自己的流量;

要及时更新杀软一些安全软件,有时系统提醒更新我们可能不会管,这其实是不对的,会增大被攻击风险。

三、实验总结与体会

在本次实验中,我们可以创建假冒网站,原来觉得应该是有高科技的黑客才能干的活我居然做到了~过程还算不复杂,所以说我们更要注意网络安全,像我这种水平的都可以做出真假难辨的网站,更何况是那些高水平的黑客呢,一定要小心谨慎啊,以后遇到不了解的网站不能随意去点,也尽量不要去连公共场所的wifi,以防不安全事件的发生。

20145206邹京儒 EXP7网络欺诈技术防范的更多相关文章

- 20145206邹京儒《网络对抗技术》 PC平台逆向破解

20145206邹京儒<网络对抗技术> PC平台逆向破解 注入shellcode并执行 一.准备一段shellcode 二.设置环境 具体在终端中输入如下: apt-cache searc ...

- 20145206邹京儒《网络对抗》逆向及Bof基础实践

20145206邹京儒<网络对抗>逆向及Bof基础实践 1 逆向及Bof基础实践说明 1.1 实践目标 本次实践的对象是一个名为pwn1的linux可执行文件. 该程序正常执行流程是:ma ...

- 20145236《网络对抗》Exp7 网络欺诈技术防范

20145236<网络对抗>Exp7 网络欺诈技术防范 一.基础问题回答 通常在什么场景下容易受到DNS spoof攻击? 随便连接没有设置密码的wifi的情况下比较容易受攻击,因为这样就 ...

- 20145215《网络对抗》Exp7 网络欺诈技术防范

20145215<网络对抗>Exp7 网络欺诈技术防范 基础问题回答 通常在什么场景下容易受到DNS spoof攻击? 在同一局域网下比较容易受到DNS spoof攻击,攻击者可以冒充域名 ...

- 20145208 蔡野 《网络对抗》Exp7 网络欺诈技术防范

20145208 蔡野 <网络对抗>Exp7 网络欺诈技术防范 本实践的目标理解常用网络欺诈背后的原理,以提高防范意识,并提出具体防范方法.具体有(1)简单应用SET工具建立冒名网站(2) ...

- 20155202张旭 Exp7 网络欺诈技术防范

20155202张旭 Exp7 网络欺诈技术防范 基础问题回答 通常在什么场景下容易受到DNS spoof攻击? 在同一局域网下比较容易受到DNS spoof攻击,攻击者可以冒充域名服务器,来发送伪造 ...

- 20155207 EXP7 网络欺诈技术防范

20155207 EXP7 网络欺诈技术防范 实验内容 本实践的目标理解常用网络欺诈背后的原理,以提高防范意识,并提出具体防范方法. 具体有 (1)简单应用SET工具建立冒名网站 (2)etterca ...

- 2017-2018 Exp7 网络欺诈技术防范 20155214

目录 Exp7 网络欺诈技术防范 实验内容 信息收集 知识点 Exp7 网络欺诈技术防范 实验内容 实验环境 主机 Kali 靶机 Windows 10 实验工具 平台 Metaploit 信息收集 ...

- 20155216 Exp7 网络欺诈技术防范

Exp7 网络欺诈技术防范 基础问题回答 1.通常在什么场景下容易受到DNS spoof攻击? 1.在同一局域网下比较容易受到DNS spoof攻击,攻击者可以冒充域名服务器,来发送伪造的数据包,从而 ...

随机推荐

- HDU 2819 - Swap - [二分图建模+最大匹配]

题目链接:https://cn.vjudge.net/problem/HDU-2819 Given an N*N matrix with each entry equal to 0 or 1. You ...

- SQL Fundamentals || DCL(Data Control Language) || 用户管理&Profile概要文件

SQL Fundamentals || Oracle SQL语言 语句 解释 Create user Creates a user(usually performed by a DBA) Grant ...

- 源码 ServerParameter

总结 1. 服务器参数类型和设置时刻 https://github.com/mongodb/mongo/blob/master/src/mongo/db/server_parameters.h // ...

- sql server 备份恢复效率

sql server 备份恢复效率 如何提高备份的速度呢? 其实这个问题和如何让系统跑的更快是一样的,要想系统跑的更快,无非就是:优化系统,或者就是更好更强大的服务器,特别是更多的cpu.更大的内存. ...

- 图结构练习——判断给定图是否存在合法拓扑序列(sdutoj)

#include<stdio.h>#include<string.h>int d[15],map[15][15],vis[15];int main(){ int i,j, ...

- HDU1712:ACboy needs your help(分组背包模板)

http://acm.hdu.edu.cn/showproblem.php?pid=1712 Problem Description ACboy has N courses this term, an ...

- VS2013密钥(所有版本)

Visual Studio Ultimate 2013 KEY(密钥):BWG7X-J98B3-W34RT-33B3R-JVYW9 Visual Studio Premium 2013 KEY(密钥) ...

- 使用JDBC+POI把Excel中的数据导出到MySQL

POI是Apache的一套读MS文档的API,用它还是可以比较方便的读取Office文档的.目前支持Word,Excel,PowerPoint生成的文档,还有Visio和Publisher的. htt ...

- iOS 网易彩票-6设置模块三(常用小功能)

该篇文章中,用到很多iOS开发过程中常用的小功能,当前只是将这些功能集成到网易彩票的设置中.iOS-常用小功能介绍,请参考我的另一篇文章: iOS 常用小功能 总结:http://www.cnblog ...

- 单利模式及python实现方式

单例模式 单例模式(Singleton Pattern)是一种常用的软件设计模式,该模式的主要目的是确保某一个类只有一个实例存在.当希望在整个系统中,某个类只能出现一个实例时,单例对象就能派上用场. ...