EasyHook(一)

前言

在说C# Hook之前,我们先来说说什么是Hook技术。相信大家都接触过外挂,不管是修改游戏客户端的也好,盗取密码的也罢,它们都是如何实现的呢?

实际上,Windows平台是基于事件驱动机制的,整个系统都是通过消息的传递来实现的。当进程有响应时(包括响应鼠标和键盘事件),则Windows会向应用程序发送一个消息给应用程序的消息队列,应用程序进而从消息队列中取出消息并发送给相应窗口进行处理。

而Hook则是Windows消息处理机制的一个平台,应用程序可以在上面设置子程以监视指定窗口的某种消息,而且所监视的窗口可以是其他进程所创建的。当消息到达后,在目标窗口处理函数之前处理它。钩子机制允许应用程序截获处理window消息或特定事件。

所以Hook就可以实现在键盘/鼠标响应后,窗口处理消息之前,就对此消息进行处理,比如监听键盘输入,鼠标点击坐标等等。某些盗号木马就是Hook了指定的进程,从而监听键盘输入了什么内容,进而盗取账户密码。

C# Hook

我们知道C#是运行在.NET平台之上,而且是基于CLR动态运行的,所以只能操作封装好的函数,且无法直接操作内存数据。而且在C#常用的功能中,并未封装Hook相关的类与方法,所以如果用C#实现Hook,必须采用调用WindowsAPI的方式进行实现。

WindowsAPI函数属于非托管类型的函数,我们在调用时必须遵循以下几步:

1、查找包含调用函数的DLL,如User32.dll,Kernel32.dll等。

2、将该DLL加载到内存中,并注明入口

3、将所需参数转化为C#存在的类型,如指针对应Intptr,句柄对应int类型等等

4、调用函数

我们本篇需要使用的函数有以下几个:

SetWindowsHookEx 用于安装钩子

UnhookWindowsHookEx 用于卸载钩子

CallNextHookEx 执行下一个钩子

详细API介绍请参考MSDN官方声明

接下来在C#中需要首先声明此API函数:

[DllImport("user32.dll",CharSet=CharSet.Auto,CallingConvention=CallingConvention.StdCall)]

public static extern int SetWindowsHookEx(int idHook, HookProc lpfn,IntPtr hInstance, int threadId);

[DllImport("user32.dll",CharSet=CharSet.Auto,CallingConvention=CallingConvention.StdCall)]

public static extern bool UnhookWindowsHookEx(int idHook);

[DllImport("user32.dll",CharSet=CharSet.Auto,CallingConvention=CallingConvention.StdCall)]

public static extern int CallNextHookEx(int idHook, int nCode,IntPtr wParam, IntPtr lParam);

关于实例详细操作过程不再赘述,请参考:http://blog.csdn.net/ensoo/article/details/2045101 及 https://www.cnblogs.com/ceoliujia/archive/2010/05/20/1740217.html

EasyHook

C#本身调用WindowsAPI进行Hook功能受到很大的限制,而C++则不受此限制,因此就有一些聪明的人想到了聪明的方法:使用C++将基本操作封装成库,由C#进行调用,由此诞生了伟大的EasyHook,它不仅使用方便,而且开源免费,还支持64位版本。

接下来我们一起使用C#操作EasyHook来实现一个Demo,完成对MessageBox的改写。

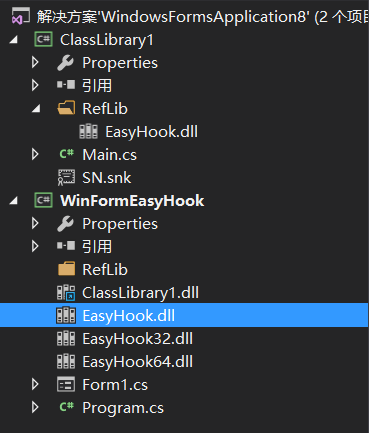

首先我们建立一个WinForm项目程序,并添加一个类库ClassLibrary1,再从官网https://easyhook.github.io/或Nuget获取到dll后引用到我们的项目中,注意:32位和64位版本都需要引用,建立项目如图所示:

其中WinForm程序用于获取目标进程,并对目标进程进行注入,相关步骤如下:

1、根据进程ID获取相关进程,并判断是否为64位;

2、将所需DLL注册到GAC(全局程序集缓存),注册到GAC的目的是需要在目标进程中调用EasyHook及我们所编写的DLL;

private bool RegGACAssembly()

{

var dllName = "EasyHook.dll";

var dllPath = Path.Combine(AppDomain.CurrentDomain.BaseDirectory, dllName);

if (!RuntimeEnvironment.FromGlobalAccessCache(Assembly.LoadFrom(dllPath)))

{

new System.EnterpriseServices.Internal.Publish().GacInstall(dllPath);

Thread.Sleep();

}

dllName = "ClassLibrary1.dll";

dllPath = Path.Combine(AppDomain.CurrentDomain.BaseDirectory, dllName);

new System.EnterpriseServices.Internal.Publish().GacRemove(dllPath);

if (!RuntimeEnvironment.FromGlobalAccessCache(Assembly.LoadFrom(dllPath)))

{

new System.EnterpriseServices.Internal.Publish().GacInstall(dllPath);

Thread.Sleep();

}

return true;

}

此处需要注意,要将自己编写的类库DLL加入GAC,需要对DLL进行强签名操作,操作方法请参考:https://docs.microsoft.com/zh-cn/dotnet/framework/app-domains/how-to-sign-an-assembly-with-a-strong-name

3、注入目标进程,此处需使用EasyHook的RemoteHooking.Inject()方法进行注入:

private static bool InstallHookInternal(int processId)

{

try

{

var parameter = new HookParameter

{

Msg = "已经成功注入目标进程",

HostProcessId = RemoteHooking.GetCurrentProcessId()

};

RemoteHooking.Inject(

processId,

InjectionOptions.Default,

typeof(HookParameter).Assembly.Location,

typeof(HookParameter).Assembly.Location,

string.Empty,

parameter

);

}

catch (Exception ex)

{

Debug.Print(ex.ToString());

return false;

}

return true;

}

HookParameter类为定义在ClassLibrary1中的一个类,包含消息与进程ID:

[Serializable]

public class HookParameter

{

public string Msg { get; set; }

public int HostProcessId { get; set; }

}

1、先引入MessageBox相关的WindowsAPI:

#region MessageBoxW

[DllImport("user32.dll", EntryPoint = "MessageBoxW", CharSet = CharSet.Unicode)]

public static extern IntPtr MessageBoxW(int hWnd, string text, string caption, uint type);

[UnmanagedFunctionPointer(CallingConvention.StdCall, CharSet = CharSet.Unicode)]

delegate IntPtr DMessageBoxW(int hWnd, string text, string caption, uint type);

static IntPtr MessageBoxW_Hooked(int hWnd, string text, string caption, uint type)

{

return MessageBoxW(hWnd, "已注入-" + text, "已注入-" + caption, type);

}

#endregion

#region MessageBoxA

[DllImport("user32.dll", EntryPoint = "MessageBoxA", CharSet = CharSet.Ansi)]

public static extern IntPtr MessageBoxA(int hWnd, string text, string caption, uint type);

[UnmanagedFunctionPointer(CallingConvention.StdCall, CharSet = CharSet.Ansi)]

delegate IntPtr DMessageBoxA(int hWnd, string text, string caption, uint type);

static IntPtr MessageBoxA_Hooked(int hWnd, string text, string caption, uint type)

{

return MessageBoxA(hWnd, "已注入-" + text, "已注入-" + caption, type);

}

#endregion

其中MessageBoxA与MessageBoxW是微软用于区分不同操作系统中的编码类型,早期的Windows并不属于真正的32位操作系统,执行的API函数属于ANSI类型,而从Windows2000开始,属于Unicode类型,Windows在实际操作中,调用的MessageBox会自动根据平台区分使用前者还是后者,我们在这里就需要把二者都包含其中。

而DMessageBoxA与DMessageBoxW属于IntPtr类型的委托,用于我们在Hook函数之后传入我们需要修改的方法,此处我们改变了MessageBox的内容和标题,分别在前缀加上了"已注入-"的标记。

2、完成定义之后我们就需要对函数进行Hook,此处使用LocalHook.GetProcAddress("user32.dll", "MessageBoxW")函数,通过指定的DLL与函数名,获取函数在实际内存中的地址,获取到之后,传入LocalHook.Create()方法,用于创建本地钩子:

public void Run(

RemoteHooking.IContext context,

string channelName

, HookParameter parameter

)

{

try

{

MessageBoxWHook = LocalHook.Create(

LocalHook.GetProcAddress("user32.dll", "MessageBoxW"),

new DMessageBoxW(MessageBoxW_Hooked),

this);

MessageBoxWHook.ThreadACL.SetExclusiveACL(new int[]); MessageBoxAHook = LocalHook.Create(

LocalHook.GetProcAddress("user32.dll", "MessageBoxA"),

new DMessageBoxW(MessageBoxA_Hooked),

this);

MessageBoxAHook.ThreadACL.SetExclusiveACL(new int[]);

}

catch (Exception ex)

{

MessageBox.Show(ex.Message);

return;

} try

{

while (true)

{

Thread.Sleep();

}

}

catch

{ }

}

其中MessageBoxWHook与MessageBoxAHook均为LocalHook类型的变量,MessageBoxAHook.ThreadACL.SetExclusiveACL(new int[1]); 这句代码用于将本地钩子加入当前线程中执行。

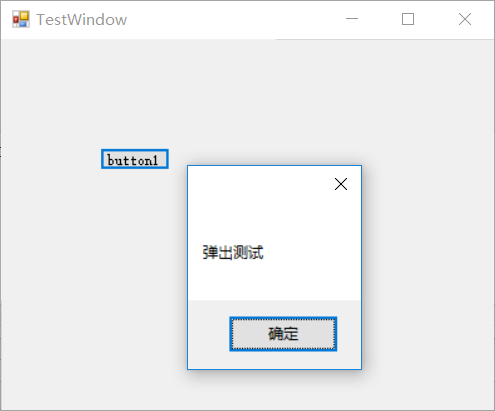

运行之后我们来查看Hook的效果,先打开一个测试窗体,弹出MessageBox,这时候MessageBox没有标题,且内容是正常的:

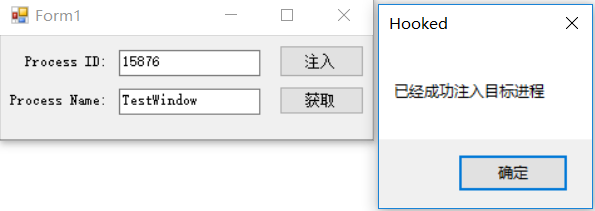

接着我们对目标进程进行注入,获取进程ID后点击注入,提示已经成功注入目标进程:

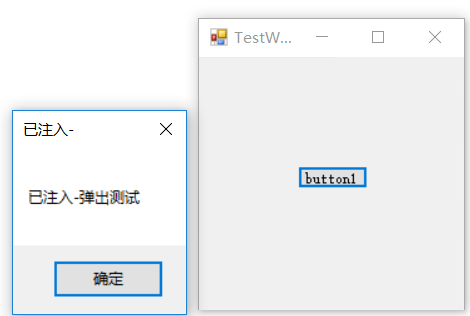

此时点击目标进程MessageBox,可以发现已经Hook成功,并改变了内容和标题:

至此,C#调用EasyHook对目标进程Hook已经实现。

后记

从这次实践中我们可以感受到,C#对程序进行Hook是完全可行的,虽然不能直接操作内存和地址,但是我们可以通过操作WindowsAPI与使用EasyHook的方式完成,尤其是后者,大大减少了代码数量与使用难度。

但是EasyHook目前中文资料非常少,我在使用的过程中也遇到了很大困难,Hook其他函数的方法也未能完全实现,希望能够集思广益,与大家共同思考交流!

本人刚研究Hook时间不久,文中难免出现纰漏,恳请各位评论指正。

源代码已经上传至百度网盘:链接: https://pan.baidu.com/s/1wyin9Ezn6AwFQlQxMenQeg 密码: dv9b

EasyHook函数四步走

- 找函数

- 匹配委托

- 编写hook函数

- 注入hook(这里包含了装载hook和卸载hook)

首先第一步骤,windows下的很多api,都是已经写好了的,我们程序中写的很多函数都是依靠他们作为底层来完成的,我们直接拿来用就行,就我们的程序而言,就是哪个动态链接库(这里写了一堆一堆的函数),里面的哪个函数,可以做什么。所以第一步,我们需要知道这个函数在哪里,其实也就是easyHook需要知道,他要hook哪个函数的地址。

第二步,匹配委托,简单的理解就是,函数指针(再通俗点就是我们编写函数的地址),要替换函数,要知道替换函数的地址,还要知道我们自己写的函数地址才能实现注入,注意这里写委托一定要和欲hook的函数参数和返回值一样,否则,就会出现大问题,我知道你不想搞一个大事情,所以,老老实实按照原型写委托吧。

第三步,编写我们自己的函数就是上文中说到的sayHelloHook,我们自己实现函数要做哪些事情,最后别忘了一定要和原函数,参数,返回值对应。

第四步,最轻松的一步,由easyHook替我们完成,他会自己实现函数的替换,注入啥的。我们只需要声明调用就ok。

参考

EasyHook(一)的更多相关文章

- 转:EasyHook远程代码注入

EasyHook远程代码注入 最近一段时间由于使用MinHook的API挂钩不稳定,经常因为挂钩地址错误而导致宿主进程崩溃.听同事介绍了一款智能强大的挂钩引擎EasyHook.它比微软的detours ...

- EasyHook远注简单监控示例 z

http://www.csdn 123.com/html/itweb/20130827/83559_83558_83544.htm 免费开源库EasyHook(inline hook),下面是下载地址 ...

- easyHOOK socket send recv

代码比较简单,就不做注释了. 包含一个sockethookinject.DLL 和sockethook.exe 有一点不清楚, SetExclusiveACL可以添加当前线程的hook, 但是eas ...

- C# Hook原理及EasyHook简易教程

前言 在说C# Hook之前,我们先来说说什么是Hook技术.相信大家都接触过外挂,不管是修改游戏客户端的也好,盗取密码的也罢,它们都是如何实现的呢? 实际上,Windows平台是基于事件驱动机制的, ...

- C# EasyHook MessageBox 示例(极简而全)

完整代码,原创无藏私,绝对实用.Windows10 X64 下调试通过,对 w3wp.exe, sqlserver.exe,notepad.exe,iexporer.exe 注入后,长时间运行稳定,未 ...

- EasyHook实现

using System; using System.Runtime.InteropServices; using System.Windows.Forms; using System.Collect ...

- EasyHook远程进程注入并hook api的实现

EasyHook远程进程注入并hook api的实现 http://blog.csdn.net/v6543210/article/details/44276155

- 丢弃昂贵的Detours Professional 3.0,使用免费强大的EasyHook

我们要先看看微软官方的著名HOOK库: Detours Professional 3.0 售价:US$9,999.95 功能列表: Detours 3.0 includes the following ...

- EasyHook实用指南

所谓实用指南就是全是干货,没那么多虚头巴脑的东西,真正要用的人会发现对自己有用的东西,浅尝辄止的人看起来会不知所云. FileMon自己实做的过程中遇到的问题: 1. exe和dll文件必须强命名,对 ...

- EasyHook库系列使用教程之四钩子的启动与停止

此文的产生花费了大量时间对EasyHook进行深入了解同一时候參考了大量文档 先来简单比較一下EasyHook与Detour钩取后程序流程 Detours:钩取API函数后.产生两个地址,一个地址相应 ...

随机推荐

- 089、初探ELK (2019-05-13 周一)

参考https://www.cnblogs.com/CloudMan6/p/7770916.html 在开源的日志管理方案中,最出名的莫过于ELK了.ELK是三个软件的合称: Elasticsea ...

- 十一、LaTex中的矩阵

- ucore Lab2 实验笔记

ucore Lab2 lab 2 直接执行make qemu-nox会显示 assert 失败: kernel panic at kern/mm/default_pmm.c:277: assertio ...

- UI控件Telerik UI for Silverlight发布R2 2019|附下载

Telerik UI for Silverlight包含了超过100个能用于纯Silverlight应用程序中或能作为现有ASP.NET应用程序的一部分的UI控件.通过与我们的WPF控件共享一个相同的 ...

- 关于mysql备份与恢复的操作

逻辑备份:将数据库的数据以逻辑的SQL语句的方式导出 mysqldump备份数据库 备份数据并带创建数据库 (含数据) mysqldump -uroot -p'123456' -B dbname &g ...

- iOS使用protobuf环境的配置

配置protobuf需要HomeBrew工具或则是MacPort.如没有安装,则需要配置HomeBrew工具或则是MacPort. 步骤1(环境配置前的准备工作): 1:使用HomeBrew brew ...

- linux常用的命令一:系统工作命令

系统工作命令: 帮助命令:man -h \ man --help(tips:‘--’长格式后用完整的选项名称,‘-’短格式后用单个字母缩写) echo命令:格式:echo [字符串|$变量] date ...

- ansible-乱

工作机制:ssh 无客户端 工作方式: 1,CMDB 2,公有云私有云API 3,使用ad-hoc 4,ansible-playbook ansible 执行命令,底层调用传输连接模块,将命令或文件传 ...

- end of sleepyhead

- #424 Div2 Problem C Jury Marks (二分 && 暴力 && std::unique && 思维)

题目链接 :http://codeforces.com/contest/831/problem/C 题意 :选手有一个初始积分,接下来有k个裁判为他加分或减分(时间顺序给出),然后告诉你n(1< ...