Spring Security 多过滤链的使用

Spring Security 多过滤链的使用

一、背景

在我们实际的开发过程中,有些时候可能存在这么一些情况,某些api 比如: /api/** 这些是给App端使用的,数据的返回都是以JSON的格式返回,且这些API的认证方式都是使用的TOKEN进行认证。而除了 /api/** 这些API之外,都是给网页端使用的,需要使用表单认证,给前端返回的

都是某个页面。

二、需求

1、给客户端使用的api

拦截

/api/**所有的请求。/api/**的所有请求都需要ROLE_ADMIN的角色。从请求头中获取

token,只要获取到token的值,就认为认证成功,并赋予ROLE_ADMIN到角色。如果没有权限,则给前端返回JSON对象

{message:"您无权限访问"}访问

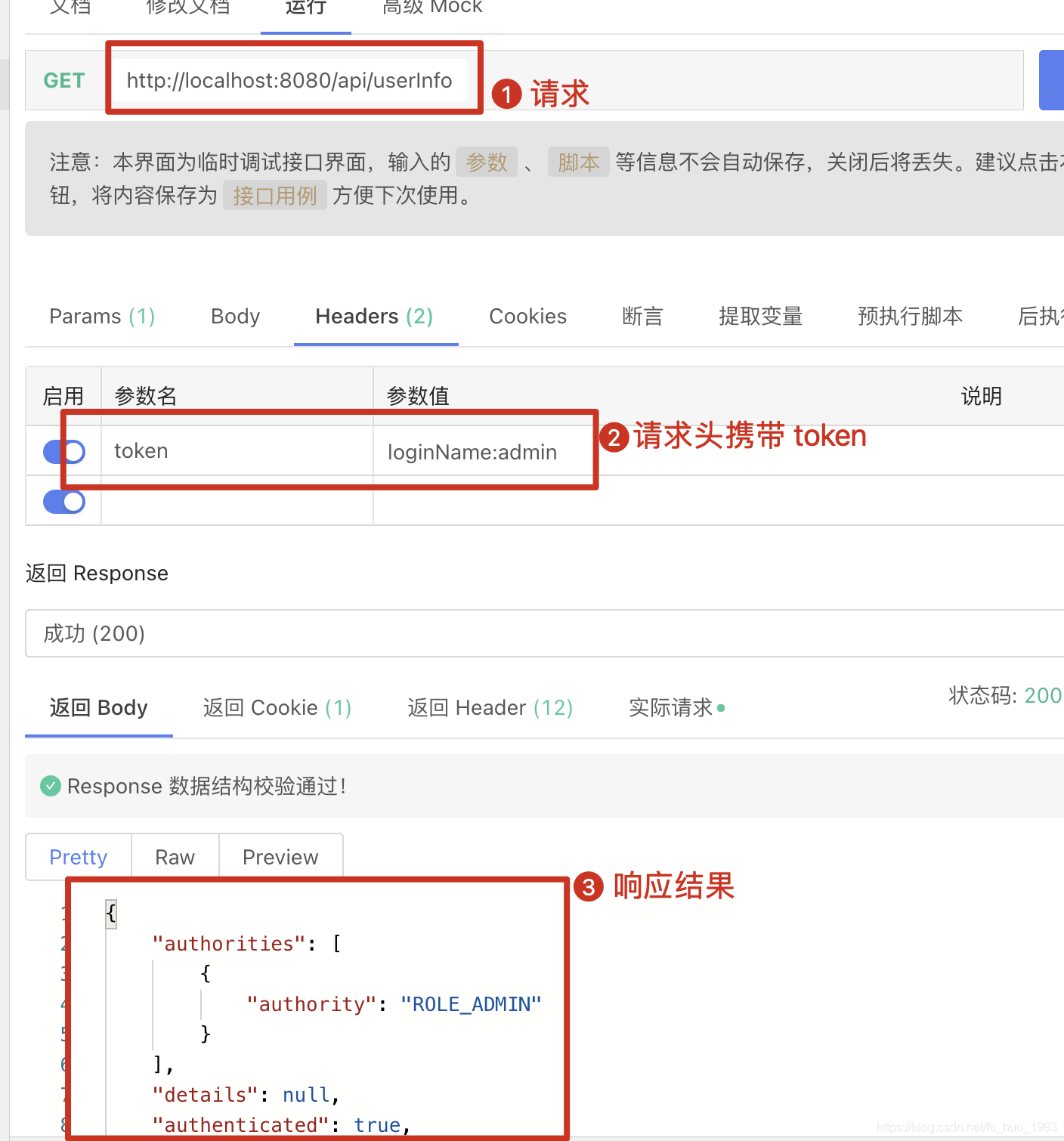

/api/userInfo端点- 请求头携带

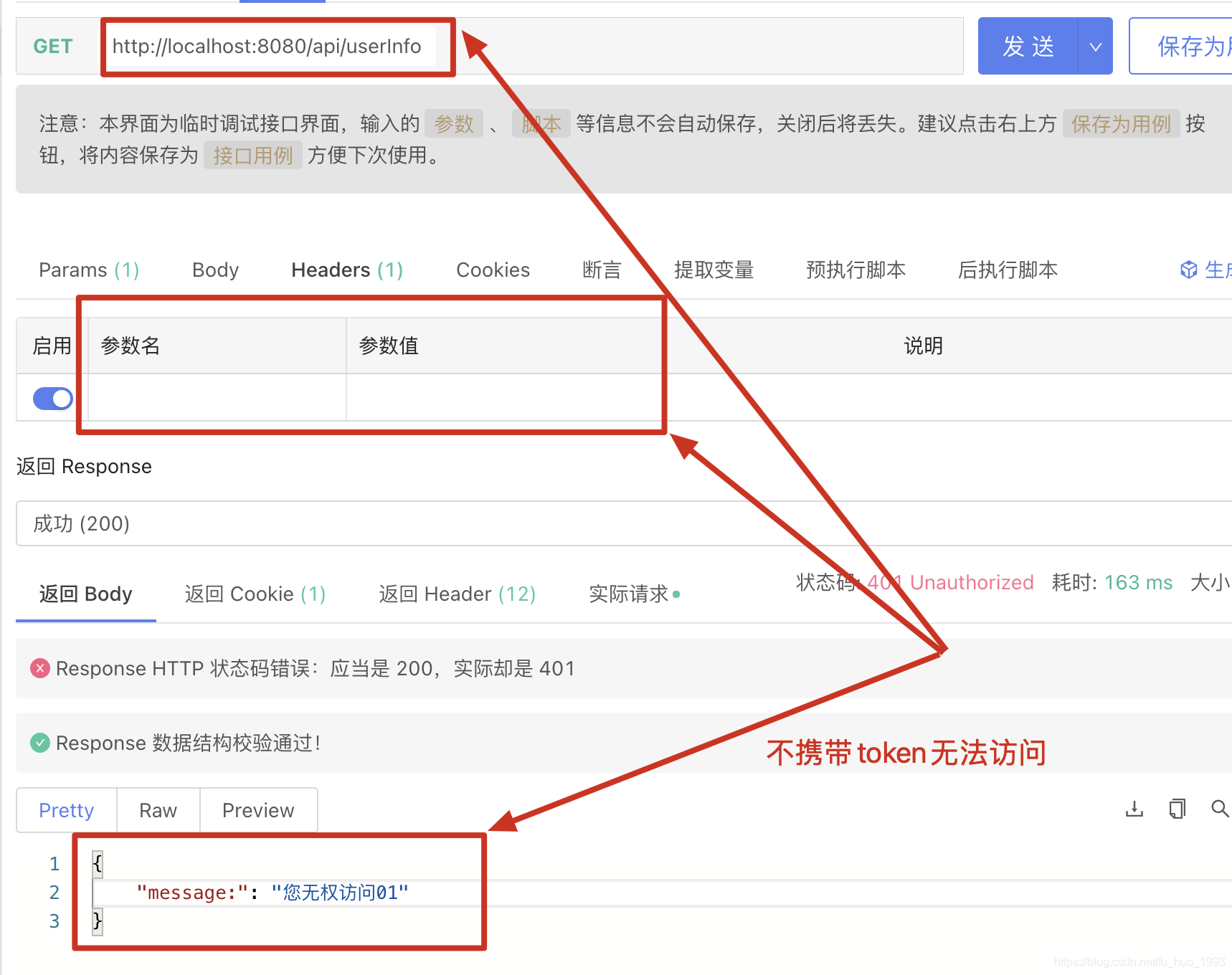

token可以访问。 - 请求头不携带

token不可以访问。

- 请求头携带

2、给网站使用的api

- 拦截

所有的请求,但是不处理/api/**开头的请求。 - 所有的请求需要

ROLE_ADMIN的权限。 - 没有权限,需要使用表单登录。

- 登录成功后,访问了无权限的请求,直接跳转到百度去。

- 构建2个内建的用户

- 用户一: admin/admin 拥有 ROLE_ADMIN 角色

- 用户二:dev/dev 拥有 ROLE_DEV 角色

- 访问

/index端点admin用户访问,可以访问。dev用户访问,不可以访问,权限不够。

三、实现方案

方案一:

直接拆成多个服务,其中 /api/** 的成为一个服务。非/api/**的拆成另外一个服务。各个服务使用自己的配置,互不影响。

方案二

在同一个服务中编写。不同的请求使用不同的SecurityFilterChain来实现。

经过考虑,此处采用

方案二来实现,因为方案一简单,使用方案二实现,也可以记录下在同一个项目中 通过使用多条过滤器链,因为并不是所有的时候,都是可以分成多个项目的。

扩展:

1、Spring Security SecurityFilterChain 的结构

2、控制 SecurityFilterChain 的执行顺序

使用 org.springframework.core.annotation.Order 注解。

3、查看是怎样选择那个 SecurityFilterChain 的

查看 org.springframework.web.filter.DelegatingFilterProxy#doFilter方法

四、实现

1、app 端 Spring Security 的配置

package com.huan.study.security.config;

import org.springframework.context.annotation.Bean;

import org.springframework.context.annotation.Configuration;

import org.springframework.core.annotation.Order;

import org.springframework.http.HttpStatus;

import org.springframework.http.MediaType;

import org.springframework.security.authentication.TestingAuthenticationToken;

import org.springframework.security.config.annotation.web.builders.HttpSecurity;

import org.springframework.security.core.Authentication;

import org.springframework.security.core.authority.AuthorityUtils;

import org.springframework.security.core.context.SecurityContextHolder;

import org.springframework.security.web.SecurityFilterChain;

import org.springframework.security.web.authentication.UsernamePasswordAuthenticationFilter;

import org.springframework.util.StringUtils;

import javax.servlet.http.HttpServletRequest;

import java.nio.charset.StandardCharsets;

/**

* 给 app 端用的 Security 配置

*

* @author huan.fu 2021/7/13 - 下午9:06

*/

@Configuration

public class AppSecurityConfig {

/**

* 处理 给 app(前后端分离) 端使用的过滤链

* 以 json 的数据格式返回给前端

*/

@Bean

@Order(1)

public SecurityFilterChain appSecurityFilterChain(HttpSecurity http) throws Exception {

// 只处理 /api 开头的请求

return http.antMatcher("/api/**")

.authorizeRequests()

// 所有以 /api 开头的请求都需要 ADMIN 的权限

.antMatchers("/api/**")

.hasRole("ADMIN")

.and()

// 捕获到异常,直接给前端返回 json 串

.exceptionHandling()

.authenticationEntryPoint((request, response, authException) -> {

response.setStatus(HttpStatus.UNAUTHORIZED.value());

response.setCharacterEncoding(StandardCharsets.UTF_8.name());

response.setContentType(MediaType.APPLICATION_JSON.toString());

response.getWriter().write("{\"message:\":\"您无权访问01\"}");

})

.accessDeniedHandler((request, response, accessDeniedException) -> {

response.setStatus(HttpStatus.UNAUTHORIZED.value());

response.setCharacterEncoding(StandardCharsets.UTF_8.name());

response.setContentType(MediaType.APPLICATION_JSON.toString());

response.getWriter().write("{\"message:\":\"您无权访问02\"}");

})

.and()

// 用户认证

.addFilterBefore((request, response, chain) -> {

// 此处可以模拟从 token 中解析出用户名、权限等

String token = ((HttpServletRequest) request).getHeader("token");

if (!StringUtils.hasText(token)) {

chain.doFilter(request, response);

return;

}

Authentication authentication = new TestingAuthenticationToken(token, null,

AuthorityUtils.createAuthorityList("ROLE_ADMIN"));

SecurityContextHolder.getContext().setAuthentication(authentication);

chain.doFilter(request, response);

}, UsernamePasswordAuthenticationFilter.class)

.build();

}

}

2、网站端 Spring Secuirty 的配置

package com.huan.study.security.config;

import org.springframework.context.annotation.Bean;

import org.springframework.context.annotation.Configuration;

import org.springframework.core.annotation.Order;

import org.springframework.security.config.annotation.authentication.builders.AuthenticationManagerBuilder;

import org.springframework.security.config.annotation.web.builders.HttpSecurity;

import org.springframework.security.config.annotation.web.configuration.WebSecurityCustomizer;

import org.springframework.security.core.authority.AuthorityUtils;

import org.springframework.security.crypto.bcrypt.BCryptPasswordEncoder;

import org.springframework.security.web.SecurityFilterChain;

/**

* 给 网站 应用的安全配置

*

* @author huan.fu 2021/7/14 - 上午9:09

*/

@Configuration

public class WebSiteSecurityFilterChainConfig {

/**

* 处理 给 webSite(非前后端分离) 端使用的过滤链

* 以 页面 的格式返回给前端

*/

@Bean

@Order(2)

public SecurityFilterChain webSiteSecurityFilterChain(HttpSecurity http) throws Exception {

AuthenticationManagerBuilder authenticationManagerBuilder = http.getSharedObject(AuthenticationManagerBuilder.class);

// 创建用户

authenticationManagerBuilder.inMemoryAuthentication()

.withUser("admin")

.password(new BCryptPasswordEncoder().encode("admin"))

.authorities(AuthorityUtils.commaSeparatedStringToAuthorityList("ROLE_ADMIN"))

.and()

.withUser("dev")

.password(new BCryptPasswordEncoder().encode("dev"))

.authorities(AuthorityUtils.commaSeparatedStringToAuthorityList("ROLE_DEV"))

.and()

.passwordEncoder(new BCryptPasswordEncoder());

// 只处理 所有 开头的请求

return http.antMatcher("/**")

.authorizeRequests()

// 所有请求都必须要认证才可以访问

.anyRequest()

.hasRole("ADMIN")

.and()

// 禁用csrf

.csrf()

.disable()

// 启用表单登录

.formLogin()

.permitAll()

.and()

// 捕获成功认证后无权限访问异常,直接跳转到 百度

.exceptionHandling()

.accessDeniedHandler((request, response, exception) -> {

response.sendRedirect("http://www.baidu.com");

})

.and()

.build();

}

/**

* 忽略静态资源

*/

@Bean

public WebSecurityCustomizer webSecurityCustomizer( ){

return web -> web.ignoring()

.antMatchers("/**/js/**")

.antMatchers("/**/css/**");

}

}

3、控制器写法

/**

* 资源控制器

*

* @author huan.fu 2021/7/13 - 下午9:33

*/

@Controller

public class ResourceController {

/**

* 返回用户信息

*/

@GetMapping("/api/userInfo")

@ResponseBody

public Authentication showUserInfoApi() {

return SecurityContextHolder.getContext().getAuthentication();

}

@GetMapping("/index")

public String index(Model model){

model.addAttribute("username","张三");

return "index";

}

}

4、引入jar包

<dependency>

<groupId>org.springframework.boot</groupId>

<artifactId>spring-boot-starter-security</artifactId>

</dependency>

<dependency>

<groupId>org.springframework.boot</groupId>

<artifactId>spring-boot-starter-web</artifactId>

</dependency>

<dependency>

<groupId>org.springframework.boot</groupId>

<artifactId>spring-boot-starter-thymeleaf</artifactId>

</dependency>

五、实现效果

1、app 有权限访问 api

2、app 无权限访问 api

3、admin 用户有权限访问 网站 api

4、dev 用户无权限访问 网站 api

访问无权限的API直接跳转到 百度 首页。

六、完整代码

https://gitee.com/huan1993/Spring-Security/tree/master/multi-security-filter-chain

Spring Security 多过滤链的使用的更多相关文章

- Spring Security(2):过滤器链(filter chain)的介绍

上一节中,主要讲了Spring Security认证和授权的核心组件及核心方法.但是,什么时候调用这些方法呢?答案就是Filter和AOP.Spring Security在我们进行用户认证以及授予权限 ...

- Spring Security 学习总结

Spring Security Spring Security是基于Spring提供声明式安全保护的安全性框架.Spring Security提供了完整的安全性解决方案,能够在Web请求级别和方法调用 ...

- spring security基本知识(一)

spring security基本知识(一) Spring Security是为基于Spring的应用程序提供声明式安全保护的安全 性框架.Spring Security提供了完整的安全性解决方案,它 ...

- springBoot整合spring security+JWT实现单点登录与权限管理--筑基中期

写在前面 在前一篇文章当中,我们介绍了springBoot整合spring security单体应用版,在这篇文章当中,我将介绍springBoot整合spring secury+JWT实现单点登录与 ...

- Spring Security:Servlet 过滤器(三)

3)Servlet 过滤器 Spring Security 过滤器链是一个非常复杂且灵活的引擎.Spring Security 的 Servlet 支持基于 Servlet 过滤器,因此通常首先了解过 ...

- Spring学习日志之Spring Security配置

依赖引入 <dependency> <groupId>org.springframework.security</groupId> <artifactId&g ...

- Spring Security OAuth 2.0

续·前一篇<OAuth 2.0> OAuth 2.0 Provider 实现 在OAuth 2.0中,provider角色事实上是把授权服务和资源服务分开,有时候它们也可能在同一个应用中, ...

- Spring Security OAuth 2开发者指南译

Spring Security OAuth 2开发者指南译 介绍 这是用户指南的支持OAuth 2.0.对于OAuth 1.0,一切都是不同的,所以看到它的用户指南. 本用户指南分为两部分,第一部分为 ...

- Spring Security 快速了解

在Spring Security之前 我曾经使用 Interceptor 实现了一个简单网站Demo的登录拦截和Session处理工作,虽然能够实现相应的功能,但是无疑Spring Security提 ...

随机推荐

- 关于Golang的学习路线

基础 安装golang环境 Golang基础,流程控制,函数,方法,面向对象 网络编程(自己做一个简单的tcp的聊天室,websocket,http,命令行工具) 并发(可以看一下并发爬虫或者下载器的 ...

- Identity角色管理二(显示角色)

需要将目前所有角色名显示出来,方法同用户管理 一.创建Index acction public async Task<ActionResult> Index() { var roles = ...

- MySQL数据库初体验

一.数据库的基本概念1.数据(Data) 描述事物的符号记录 包括数字,文字,图形,图像,声音,档案记录等 以"记录"形式按统一的格式进行存储 2.表 将不同的记录组织在一起 用来 ...

- 用Java实现红黑树

红黑树是众多"平衡的"搜索树模式中的一种,在最坏情况下,它相关操作的时间复杂度为O(log n). 1.红黑树的属性 红黑树是一种二分查找树,与普通的二分查找树不同的一点是,红黑树 ...

- RabbitMQ-TTL-死信队列_DLX

1. 简介 死信队列,简称:DLX,Dead Letter Exchange(死信交换机),当消息成为Dead message后,可以被重新发送到另外一个交换机,这个交换机就是DLX. (一般会将DL ...

- 自己实现Controller——标准型

标准Controller 上一篇通过一个简单的例子,编写了一个controller-manager,以及一个极简单的controller.从而对controller的开发有个最基本的认识,但是细心观察 ...

- 做一个U盘的学习路线

最近想研究一个U盘,然后顺便熟悉一下USB协议.因为USB协议比较复杂, 常用的复杂外设除了WiFi,Ethernet,SDIO和USB这些就是USB了,学习USB的时候肯定要拿一个东西下手,所以简单 ...

- PHP中的文件系统函数(一)

从这篇文章开始,我们将学习一系列的 PHP 文件系统相关函数.其实这些函数中,有很多都是我们经常用到的,大家并不需要刻意地去记住它们,只要知道有这么个东西,在使用的时候记得来查文档就可以了. 文件路径 ...

- 关于php的ini文件相关操作函数浅析

在小公司,特别是创业型公司,整个服务器的搭建一般也是我们 PHP 开发工程师的职责之一.其中,最主要的一项就是要配置好服务器的 php.ini 文件.一些参数会对服务器的性能产生深远的影响,而且也有些 ...

- 安装redis3.0.5

首先在官网下载redis-3.0.5.tar.gz 在某一个要安装redis的目录下输入命令 tar xzf redis-3.0.5.tar.gz 实现解压缩 进入解压缩后的redis目录 输入mak ...