FastAPI 学习之路(五十六)将token存放在redis

在之前的文章中,FastAPI 学习之路(二十九)使用(哈希)密码和 JWT Bearer 令牌的 OAuth2,FastAPI 学习之路(二十八)使用密码和 Bearer 的简单 OAuth2,FastAPI 学习之路(三十四)数据库多表操作,我们分享了基于jwt认证token和基于数据库创建用户,那么我们今天把这些代码整理下,形成基于数据库用户名密码,登陆验证token存储到redis中。

首先我们看下之前基于jwt认证token的代码

from fastapi import Depends,status,HTTPException

from pydantic import BaseModel

from typing import Optional

from jose import JWTError, jwt

from datetime import datetime, timedelta

from passlib.context import CryptContext

SECRET_KEY = "09d25e094faa6ca2556c818166b7a9563b93f7099f6f0f4caa6cf63b88e8d3e7"

ALGORITHM = "HS256"

ACCESS_TOKEN_EXPIRE_MINUTES = 30

# oauth2_scheme = OAuth2PasswordBearer(tokenUrl="token")

fake_users = {

"leizi": {

"username": "leizi",

"full_name": "leizishuoceshikaifa",

"email": "leizi@leizi.com",

"hashed_password": "$2b$12$4grMcfV9UMijFC0CEeJOTuTHE21msQOmkUWuowUewRSXt8cimW/76",

"disabled": False

}

}

def fake_hash_password(password: str):

return password class Token(BaseModel):

access_token: str

token_type: str

class TokenData(BaseModel):

username: Optional[str] = None

password:Optional[str]=None

class User(BaseModel):

username: str

email: Optional[str] = None

full_name: Optional[str] = None

disabled: Optional[bool] = None

class UserInDB(User):

hashed_password: str

pwd_context = CryptContext(schemes=["bcrypt"], deprecated="auto")

def verify_password(plain_password, hashed_password):

return pwd_context.verify(plain_password, hashed_password)

def get_password_hash(password):

return pwd_context.hash(password)

def authenticate_user(fake_db, username: str, password: str):

user = get_user(fake_db, username)

print(get_password_hash(password))

if not user:

return False if not verify_password(password, user.hashed_password):

return False

return user

def create_access_token(data: dict, expires_delta: Optional[timedelta] = None):

to_encode = data.copy()

if expires_delta:

expire = datetime.utcnow() + expires_delta

else:

expire = datetime.utcnow() + timedelta(minutes=15)

to_encode.update({"exp": expire})

encoded_jwt = jwt.encode(to_encode, SECRET_KEY, algorithm=ALGORITHM)

return encoded_jwt

def get_user(db, username: str):

if username in db:

user_dict = db[username]

return UserInDB(**user_dict)

def fake_decode_token(token):

user = get_user(fake_users, token)

return user def get_current_user(token: str = Depends()):

credentials_exception = HTTPException(

status_code=status.HTTP_401_UNAUTHORIZED,

detail="验证失败",

headers={"WWW-Authenticate": "Bearer"},

)

try:

payload = jwt.decode(token, SECRET_KEY, algorithms=[ALGORITHM])

username: str = payload.get("sub")

if username is None:

raise credentials_exception

token_data = TokenData(username=username)

except JWTError:

raise credentials_exception

user = get_user(fake_users, username=token_data.username)

if user is None:

raise credentials_exception

return user

def get_current_active_user(current_user: User = Depends(get_current_user)):

if current_user.disabled:

raise HTTPException(status_code=400, detail="已经删除")

return current_user

@app.post("/login", response_model=Token)

async def login_for_access_token( tokendata:TokenData):

user = authenticate_user(fake_users,tokendata.username,tokendata.password)

if not user:

raise HTTPException(

status_code=status.HTTP_401_UNAUTHORIZED,

detail="Incorrect username or password",

headers={"WWW-Authenticate": "Bearer"},

)

access_token_expires = timedelta(minutes=ACCESS_TOKEN_EXPIRE_MINUTES)

access_token = create_access_token(

data={"sub": user.username}, expires_delta=access_token_expires

)

return {"access_token": access_token, "token_type": "bearer"}

我们需要把这部分代码进行调整,我们调整到routers中的user.py。其实就是把之前的方法去柔和到新的方法中,需要调整下之前的用户创建,把登陆给实现了。

我们看下新修改后的代码。

from fastapi import APIRouter,status

from fastapi import Depends,HTTPException

from models.crud import *

from get_db import get_db

from datetime import timedelta,datetime

from jose import JWTError, jwt

usersRouter=APIRouter()

SECRET_KEY = "09d25e094faa6ca2556c818166b7a9563b93f7099f6f0f4caa6cf63b88e8d3e7"

ALGORITHM = "HS256"

ACCESS_TOKEN_EXPIRE_MINUTES = 30 from passlib.context import CryptContext

pwd_context = CryptContext(schemes=["bcrypt"], deprecated="auto")

def verify_password(plain_password, hashed_password):

return pwd_context.verify(plain_password, hashed_password)

def get_password_hash(password):

return pwd_context.hash(password)

# 新建用户

@usersRouter.post("/users/", tags=["users"], response_model=Users)

def create_user(user: UserCreate, db: Session = Depends(get_db)):

"""

- **email**: 用户的邮箱

- **password**: 用户密码

"""

db_crest = get_user_emai(db, user.email)

user.password=get_password_hash(user.password)

if not db_crest:

return db_create_user(db=db, user=user)

raise HTTPException(status_code=200, detail="账号不能重复")

def create_access_token(data: dict):

to_encode = data.copy()

encoded_jwt = jwt.encode(to_encode, SECRET_KEY, algorithm=ALGORITHM)

return encoded_jwt

def get_cure(token):

credentials_exception = HTTPException(

status_code=status.HTTP_401_UNAUTHORIZED,

detail="验证失败",

headers={"WWW-Authenticate": "Bearer"},

)

try:

payload = jwt.decode(token, SECRET_KEY, algorithms=[ALGORITHM])

username: str = payload.get("sub")

if username is None:

raise credentials_exception

return username

except JWTError:

raise credentials_exception @usersRouter.post("/login",response_model=UsersToken)

def login(user:UserCreate,db: Session = Depends(get_db)):

db_crest = get_user_emai(db, user.email)

if not db_crest:

raise HTTPException(status_code=200, detail="账号不存在")

pass

现在登陆还未完全实现,我们去实现下这块。

这里的UsersToken在schemas中实现。

class UsersToken(UserBase):

token: str

登陆的实现我们实现如下

@usersRouter.post("/login",response_model=UsersToken)

async def login(request: Request,user:UserCreate,db: Session = Depends(get_db)):

#查看用户是否存在

db_crest = get_user_emai(db, user.email)

if not db_crest:

raise HTTPException(status_code=200, detail="账号不存在")

#校验密码

verifypassowrd=verify_password(user.password,db_crest.password)

if verifypassowrd:

#产生token

token=create_access_token(data={"sub": user.email})

useris=await request.app.state.redis.get(user.email)

if not useris:

request.app.state.redis.set(user.email,token,expire=ACCESS_TOKEN_EXPIRE_MINUTES*60)

usertoken=UsersToken(token=token,email=user.email)

return usertoken

raise HTTPException(status_code=200, detail="请勿重复登陆")

else:

raise HTTPException(status_code=200, detail="密码错误")

redis相关的还是在我们上次分享的时候的FastAPI 学习之路(五十四)操作Redis。

我们去启动下去测试下,看我们实现的是否正确。

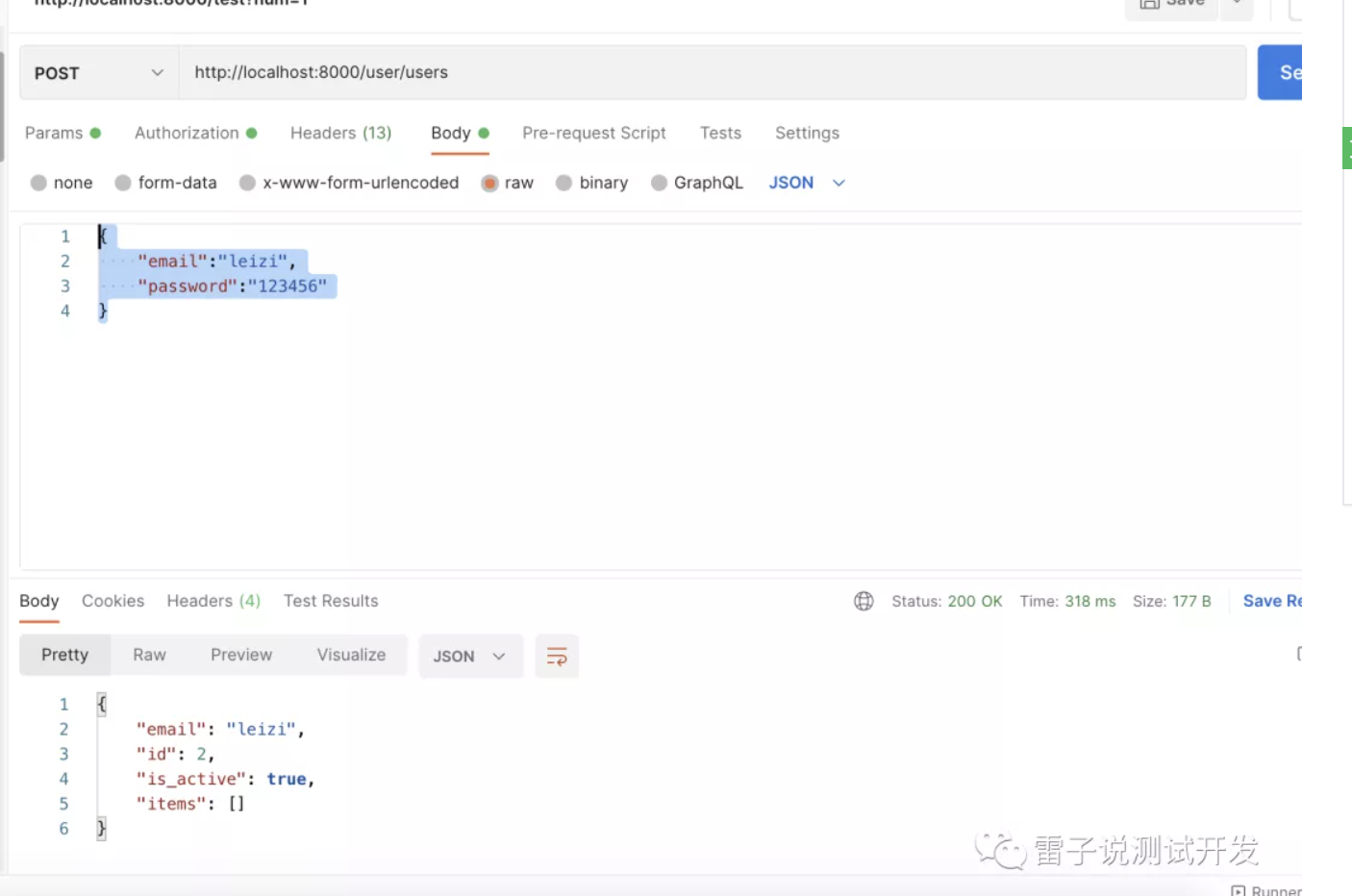

由于我们更新了我们的创建用户的时候的密码的hash呢,我们先去创建用户

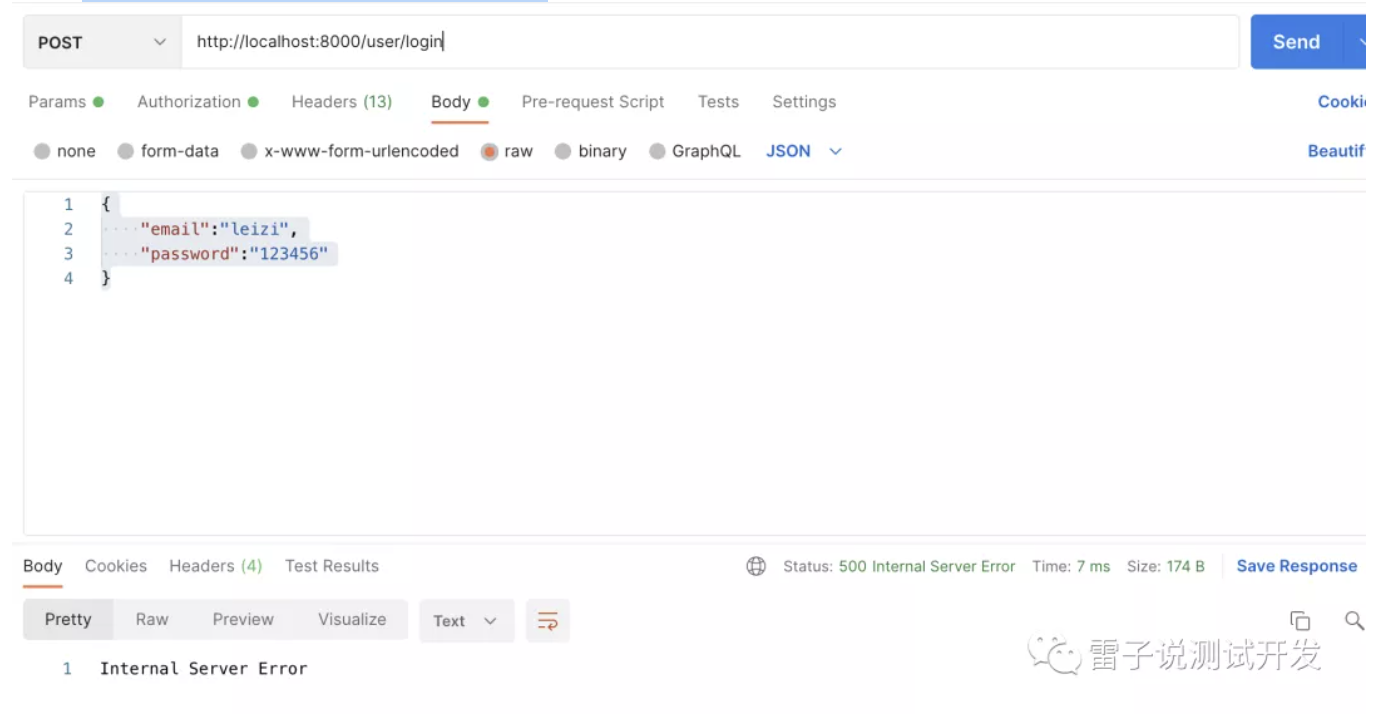

接下来,我们调用我们的登录

发现登陆报错了。

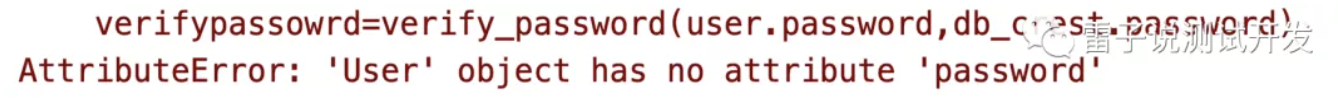

这里我们在设计数据库的时候用的是hashed_password存储的密码,我们这里需要修改下

verifypassowrd=verify_password(user.password,db_crest.hashed_password)

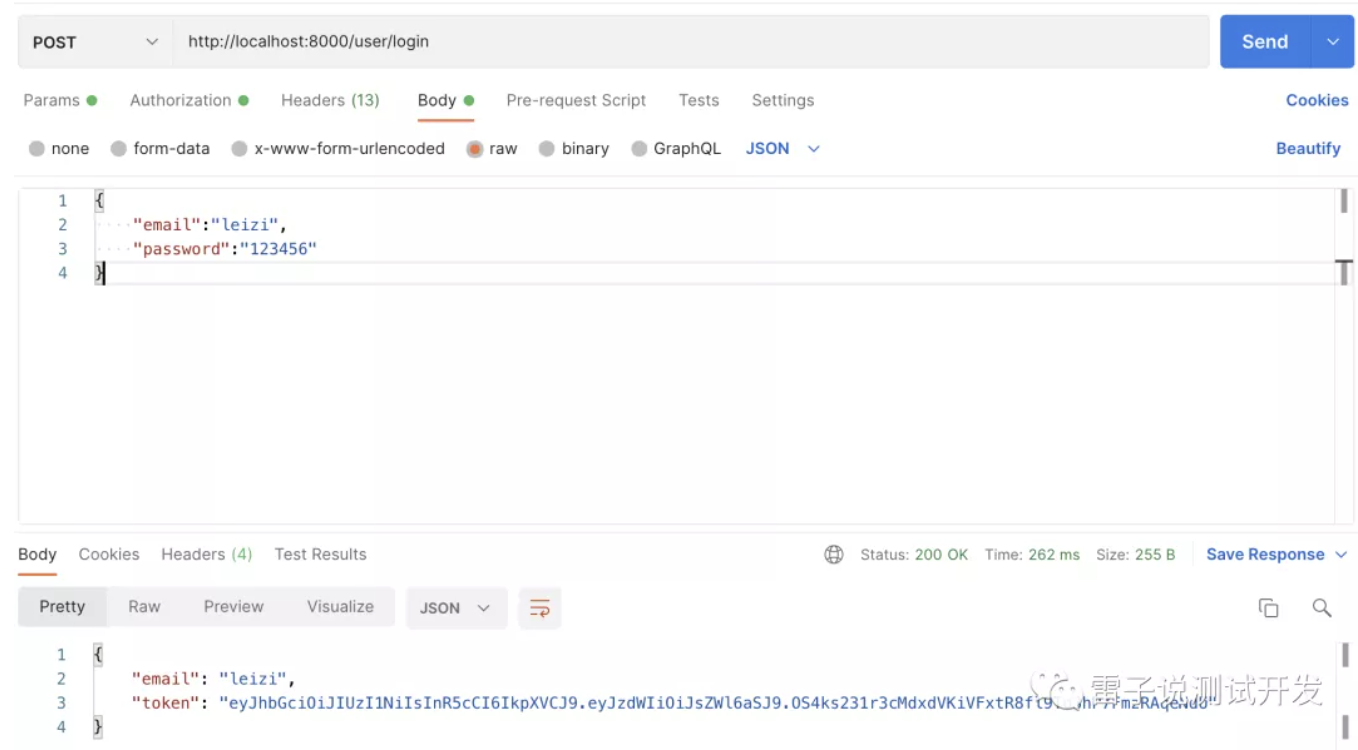

然后我们在测试下

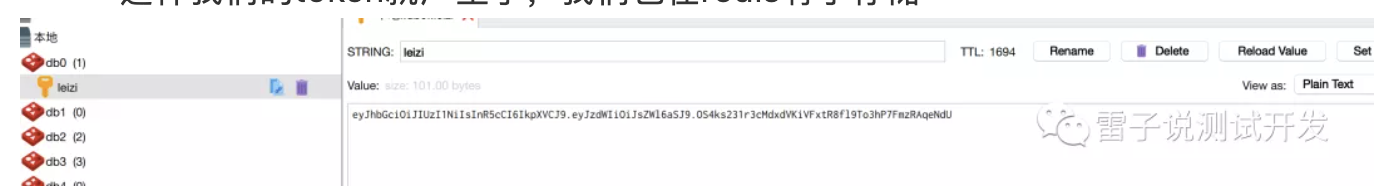

这样我们的token就产生了,我们也在redis有了存储

那么接下来会分享如何校验token?

通过本次的分享,我们讲登陆的用户存储到了数据库中,讲登陆后的产生的token我们存储到了redis上了。这样我们的存储持久化,接下来,我会分享如何校验token做判断是否登陆。

所有的代码,都会放在gitee上,大家可以后续看到完整的代码。后续将开发几个接口,和结合我们的接口测试来分享。欢迎持续关注。

https://gitee.com/liwanlei/fastapistuday

文章首发在公众号,欢迎关注。

FastAPI 学习之路(五十六)将token存放在redis的更多相关文章

- FastAPI 学习之路(十六)Form表单

系列文章: FastAPI 学习之路(一)fastapi--高性能web开发框架 FastAPI 学习之路(二) FastAPI 学习之路(三) FastAPI 学习之路(四) FastAPI 学习之 ...

- FastAPI 学习之路(十八)表单与文件

系列文章: FastAPI 学习之路(一)fastapi--高性能web开发框架 FastAPI 学习之路(二) FastAPI 学习之路(三) FastAPI 学习之路(四) FastAPI 学习之 ...

- FastAPI 学习之路(十九)处理错误

系列文章: FastAPI 学习之路(一)fastapi--高性能web开发框架 FastAPI 学习之路(二) FastAPI 学习之路(三) FastAPI 学习之路(四) FastAPI 学习之 ...

- FastAPI 学习之路(十五)响应状态码

系列文章: FastAPI 学习之路(一)fastapi--高性能web开发框架 FastAPI 学习之路(二) FastAPI 学习之路(三) FastAPI 学习之路(四) FastAPI 学习之 ...

- FastAPI 学习之路(十二)接口几个额外信息和额外数据类型

系列文章: FastAPI 学习之路(一)fastapi--高性能web开发框架 FastAPI 学习之路(二) FastAPI 学习之路(三) FastAPI 学习之路(四) FastAPI 学习之 ...

- FastAPI 学习之路(十四)响应模型

系列文章: FastAPI 学习之路(一)fastapi--高性能web开发框架 FastAPI 学习之路(二) FastAPI 学习之路(三) FastAPI 学习之路(四) FastAPI 学习之 ...

- FastAPI 学习之路(十)请求体的字段

系列文章: FastAPI 学习之路(一)fastapi--高性能web开发框架 FastAPI 学习之路(二) FastAPI 学习之路(三) FastAPI 学习之路(四) FastAPI 学习之 ...

- Kubernetes学习之路(十六)之存储卷

目录 一.存储卷的概念和类型 二.emptyDir存储卷演示 三.hostPath存储卷演示 四.nfs共享存储卷演示 五.PVC和PV的概念 六.NFS使用PV和PVC 1.配置nfs存储 2.定义 ...

- Vue学习之路第十六篇:车型列表的添加、删除与检索项目

又到了大家最喜欢的项目练习阶段,学以致用,今天我们要用前几篇的学习内容实现列表的添加与删除. 学前准备: ①:JavaScript中的splice(index,i)方法:从已知数组的index下标开始 ...

随机推荐

- 两种方式配置vue全局方法

目录 1,前言 2,第一种方式 3,第二种方式 1,前言 在Vue项目开发中,肯定会有这样一个场景:在不同的组件页面用到同样的方法,比如格式化时间,文件下载,对象深拷贝,返回数据类型,复制文本等等.这 ...

- MySQL高级语句(二)

目录: 1.别名 2.子查询 3.EXISTS 4.连接查询 5.CREATE VIEW 视图 6.UNION 联集 7.交集值 8.无交集值 9.CASE 10.算排名 11.算中位数 12.算累积 ...

- 别再自建仓库了,云效Maven仓库不限容量免费用

别再自建仓库了,云效Maven仓库不限容量免费用云效制品仓库 Packages提供maven私有仓库.npm私有仓库.通用制品仓库等企业级私有制品仓库,用于maven.npm等软件包和依赖管理.不限容 ...

- tar解压缩问题

gzip: stdin: unexpected end of filetar: 归档文件中异常的 EOFtar: 归档文件中异常的 EOFtar: Error is not recoverable: ...

- 【MySQL】MySQL基础(SQL语句、约束、数据类型)

数据库的基本概念 什么是数据库? 用于存储和管理数据的仓库 英文单词为:DataBase,简称DB 数据库的好处? 可以持久化存储数据 方便存储和管理数据 使用了统一的方式操作数据库 -- SQL 常 ...

- php 设计模式 --桥接模式

php抽象类和接口的区别 https://www.cnblogs.com/vinter/p/8716685.html 什么时候适合使用 --- 多个角色配合工作:抽象角色对应具体角色: <?ph ...

- 『Python』matplotlib实现GUI效果

1. 类RadioButtons的使用方法 类似单选框 import numpy as np import matplotlib.pyplot as plt import matplotlib as ...

- 修改CentOS ll命令显示时间格式

临时更改显示样式,当会话结束后恢复原来的样式: export TIME_STYLE='+%Y-%m-%d %H:%M:%S' 永久改变显示样式,更改后的效果会保存下来 修改/etc/profile文件 ...

- Javascript设计模式之原型模式、发布订阅模式

原型模式 原型模式用于在创建对象时,通过共享某个对象原型的属性和方法,从而达到提高性能.降低内存占用.代码复用的效果. 示例一 function Person(name) { this.name = ...

- 【C++ Primer Plus】编程练习答案——第11章 (待更新)

最近开学,事情较多,过两天更新...