zzcms2020代码审计笔记

在CNVD中看到zzcms后台sql注入漏洞:

漏洞细节未被公开,影响版本zzcms2020,本地搭建一套相同版本找一下漏洞触发点。

打开目录,后台ba***.php文件共有三个:

先看下bad.php,本地环境数据库中无数据,随便插点数据,访问http://localhost/admin/bad.php,功能如下:

看下删除功能代码块:

if ($action=="del"){

if (strpos($id,",")>0){

$sql="delete from zzcms_bad where id in (". $id .")";

}else{

$sql="delete from zzcms_bad where id='$id'";

}

query($sql);

echo "<script>location.href='bad.php'</script>";

}

$id代入sql语句执行,我们看下$id如何处理:

if ($action<>""){

$id="";

if(!empty($_POST['id'])){

for($i=0; $i<count($_POST['id']);$i++){

$id=$id.($_POST['id'][$i].',');

}

$id=substr($id,0,strlen($id)-1);//去除最后面的","

}

if ($id==""){

echo "<script>alert('操作失败!至少要选中一条信息。');history.back();</script>";

}

}

这里$id未做处理,但是在文件中包含了防注入文件:

<?php include("admin.php");?>

追下admin.php:

<?php

include("../inc/conn.php");

继续追下/inc/conn.php:

<?php

error_reporting(0);

define('zzcmsroot', str_replace("\\", '/', substr(dirname(__FILE__), 0, -3)));//-3截除当前目录inc

ini_set("date.timezone","Asia/Chongqing");//设时区。php.ini里date.timezone选项,默认情况下是关闭的

include(zzcmsroot."/inc/config.php");

include(zzcmsroot."/inc/wjt.php");

include(zzcmsroot."/inc/function.php");

include(zzcmsroot."/inc/zsclass.php");//分类招商在里面

include(zzcmsroot."/inc/stopsqlin.php");

include(zzcmsroot."/inc/area.php");

这里的stopsqlin.php吸引了我们的注意,我们看下:

function zc_check($string){

if(!is_array($string)){

if(get_magic_quotes_gpc()){

return htmlspecialchars(trim($string));

}else{

return addslashes(htmlspecialchars(trim($string)));

}

}

foreach($string as $k => $v) $string[$k] = zc_check($v);

return $string;

}

if($_COOKIE){

$_COOKIE =zc_check($_COOKIE);

}

if($_REQUEST){

$_POST =zc_check($_POST);

$_GET =zc_check($_GET);

@extract($_POST);

@extract($_GET);

}

代码利用魔术引号或addslashes函数和htmlspecialchars函数对用户的所有COOKIE和REQUEST进行过滤,关键字符'被过滤了。

重新观察下代码:

if ($action=="del"){

if (strpos($id,",")>0){

$sql="delete from zzcms_bad where id in (". $id .")";

}else{

$sql="delete from zzcms_bad where id='$id'";

}

query($sql);

echo "<script>location.href='bad.php'</script>";

}

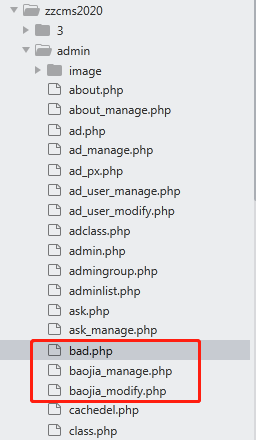

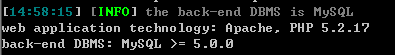

当传入多个id时,SQL语句没有拼接单引号,从而产生注入,省时间直接丢sqlmap:

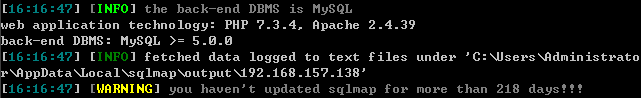

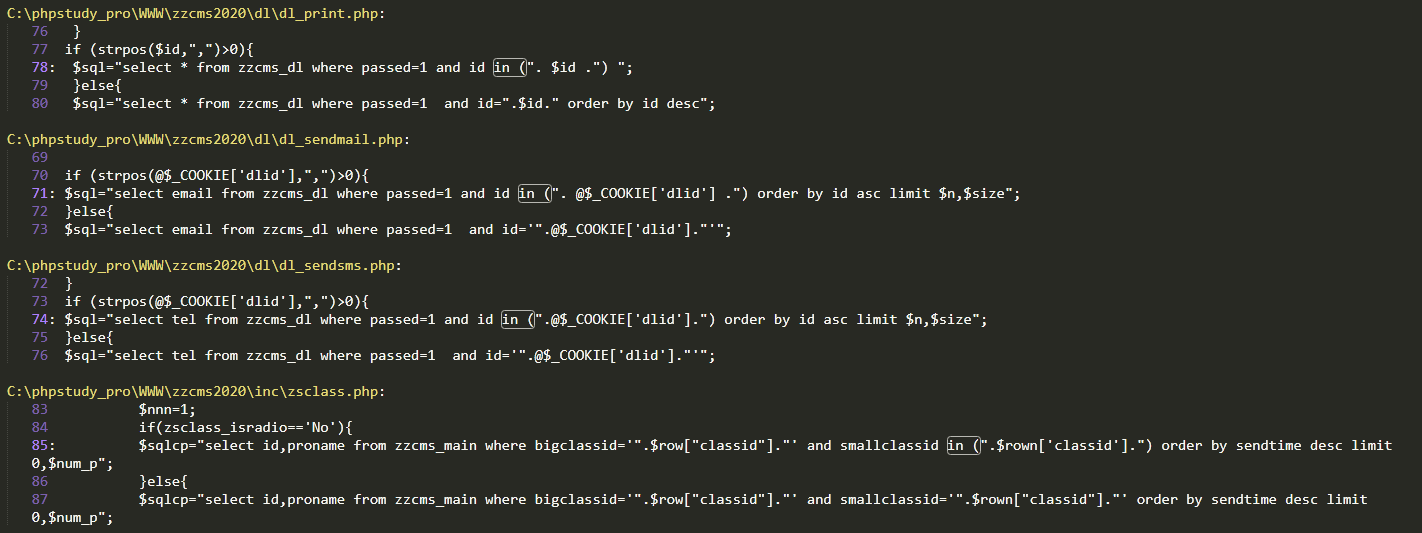

这个注入需要管理员权限登录后台才能利用,比较鸡肋,简单看了下基础功能都是调用stopsqlin.php来进行过滤,那么有可能在前台存在类似的注入。全局搜索下in (:

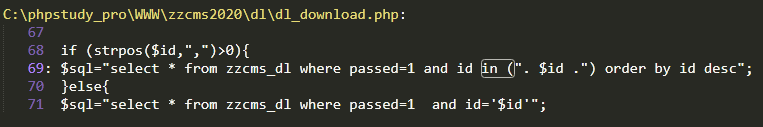

后台的文件先无视掉,这个文件吸引了我们的注意,看下代码:

if (!isset($_COOKIE["UserName"])){

showmsg('请先登录','/user/login.php');

}

$username=$_COOKIE["UserName"];

$id="";

$i=0;

if(!empty($_POST['id'])){

for($i=0; $i<count($_POST['id']);$i++){

$id=$id.($_POST['id'][$i].',');

}

}else{

$founderr=1;

$ErrMsg="<li>操作失败!请先选中要下载的信息</li>";

}

$id=substr($id,0,strlen($id)-1);//去除最后面的","

if (strpos($id,",")>0){

$sql="select * from zzcms_dl where passed=1 and id in (". $id .") order by id desc";

}else{

$sql="select * from zzcms_dl where passed=1 and id='$id'";

}

和后台的bad.php类似,妥妥的注入了,需要注册登录一个普通用户账号,注入过程就不重复说明了。

到官网演示环境测试一下,官网提供了普通用户测试账号test/test:

OK,点到为止,类似的注入还有很多,就不一一验证了:

zzcms2020代码审计笔记的更多相关文章

- SeacmsV10.7版代码审计笔记

data: 2020.11.9 10:00AM description: seacms代码审计笔记 0X01前言 seacms(海洋cms)在10.1版本后台存在多处漏洞,事实上当前最新版V10.7这 ...

- PHP代码审计笔记--弱类型存在的安全问题

0x01 前言 PHP 是一门弱类型语言,不必向 PHP 声明该变量的数据类型,PHP 会根据变量的值,自动把变量转换为正确的数据类型. 弱类型比较,是一个比较蛋疼的问题,如左侧为字符串,右侧为一个整 ...

- PHP代码审计笔记--变量覆盖漏洞

变量覆盖指的是用我们自定义的参数值替换程序原有的变量值,一般变量覆盖漏洞需要结合程序的其它功能来实现完整的攻击. 经常导致变量覆盖漏洞场景有:$$,extract()函数,parse_str()函数, ...

- PHP代码审计笔记--代码执行漏洞

漏洞形成原因:客户端提交的参数,未经任何过滤,传入可以执行代码的函数,造成代码执行漏洞. 常见代码注射函数: 如:eval.preg_replace+/e.assert.call_user_func. ...

- PHP代码审计笔记--任意文件下载漏洞

在文件下载操作中,文件名及路径由客户端传入的参数控制,并且未进行有效的过滤,导致用户可恶意下载任意文件. 0x01 客户端下载 常见于系统中存在文件(附件/文档等资源)下载的地方. 漏洞示例代码: ...

- PHP代码审计笔记--命令执行漏洞

命令执行漏洞,用户通过浏览器在远程服务器上执行任意系统命令,严格意义上,与代码执行漏洞还是有一定的区别. 0x01漏洞实例 例1: <?php $target=$_REQUEST['ip']; ...

- PHP代码审计笔记--URL跳转漏洞

0x01 url任意跳转 未做任何限制,传入任何网址即可进行跳转. 漏洞示例代码: <?php $redirect_url = $_GET['url']; header("Locati ...

- PHP代码审计笔记--文件包含漏洞

有限制的本地文件包含: <?php include($_GET['file'].".php"); ?> %00截断: ?file=C://Windows//win.in ...

- PHP代码审计笔记--任意文件上传

0x01 最简单的文件上传 未进行文件类型和格式做合法性校验,任意文件上传 漏洞代码示例: 新建一个提供上传文件的 upload.html <html> <body> < ...

随机推荐

- PE文件头格式解析

前言: 昨天写了一题de1ctf的题,发现要脱壳,手脱之后发现要iat修复,我就发现自己在这块知识缺失了,win逆向,好像一直都是打ctf,然后用逆向方法论去肝的 其他方面倒是没有很深入学习,但实际上 ...

- 使用Flyway来管理数据库版本

使用Flyway来管理数据库版本 Flyway是什么 Flyway是一款数据库迁移(migration)工具. 它可以帮助我们在不同环境保持数据库的同步,减少手工操作,避免数据导入的顺序错误,同时也减 ...

- docker起不来报错:Failed to start Docker Application Container Engine.

报错信息如下: [root@localhost localdisk]# systemctl restart docker Job for docker.service failed because t ...

- WPF教程十一:简单了解并使用控件模板

WPF教程十一:简单了解并使用控件模板 这一章梳理控件模板,每个WPF控件都设计成无外观的,但是行为设计上是不允许改变的,比如使用Button的控件时,按钮提供了能被点击的内容,那么自由的改变控件外观 ...

- Docker从容器拷贝文件到宿主机或从宿主机拷贝文件到容器

1.从容器里面拷文件到宿主机? 答:在宿主机里面执行以下命令 docker cp 容器名:要拷贝的文件在容器里面的路径 要拷贝到宿主机的相应路径 示例: 假设容器名为testtomcat, ...

- C语言:缓冲区

缓冲区(Buffer)又称为缓存(Cache),是内存空间的一部分.也就是说,计算机在内存中预留了一定的存储空间,用来暂时保存输入或输出的数据,这部分预留的空间就叫做缓冲区(缓存).有时候,从键盘输入 ...

- 一文读懂k8s rbac 权限验证

自我认为的k8s三大难点:权限验证,覆盖网络,各种证书. 今天就说一下我所理解的权限验证rbac. 咱不说rbac0,rbac1,rbac2,rbac3.咱就说怎么控制权限就行. 一.前言 1,反正R ...

- 单机版kafka的安装

简单记录单机版kafka的安装:JDK1.8(jdk-8u131-linux-x64.rpm)zookeeper (zookeeper-3.4.10.tar.gz)kafka (kafka_2.12- ...

- C#中使用jieba.NET、WordCloudSharp制作词云图

目录 词云简介 准备工作 基本算法 算法实现 运行测试 参考资料 词云简介 "词云"由美国西北大学新闻学副教授.新媒体专业主任里奇·戈登(Rich Gordon)于2006年最先使 ...

- Leetcode:1008. 先序遍历构造二叉树

Leetcode:1008. 先序遍历构造二叉树 Leetcode:1008. 先序遍历构造二叉树 思路 既然给了一个遍历结果让我们建树,那就是要需要前序中序建树咯~ 题目给的树是一颗BST树,说明中 ...