openstack-ocata-身份验证2

Identity service

一、身份服务概述

OpenStack身份管理服务提供一个单点集成身份验证、授权和目录服务。 身份服务通常是第一个服务用户与之交互。一旦身份验证,最终用户可以使用自己的身份访问其他OpenStack服务。同样,其他OpenStack服务利用身份服务确保用户是他们说他们是谁,发现在其他服务中部署。服务还可以与一些外部集成用户身份管理系统(如LDAP)。

用户和服务可以找到其他服务通过使用服务目录,这是由身份管理服务。顾名思义,一个服务目录是可用的服务的集合在一个OpenStack部署。每个服务可以有一个或多个端点,每个端点可以三种类型之一:管理,内部或公共场合。在生产环境中,不同的端点类型可能驻留在单独的网络接触到不同类型的用户,是为了安全起见。例如,公共API网络可能是可见的互联网用户可以管理自己的云。管理API可能局限于组织内的运营商网络管理云基础设施。内部网络API可能会限制包含OpenStack的主机服务。此外,OpenStack支持可伸缩性的多个区域。为简单起见,本指南使用的管理网络端点类型和默认RegionOne地区。在一起,区域、服务和端点标识服务包括服务目录中创建一个部署。每个OpenStack服务在您的部署需要服务条目存储在相应的端点标识服务。这一切都已完成后身份服务已经安装和配置。

身份服务包含这些组件:

服务器

一个集中的服务器使用RESTful接口提供身份验证和授权服务。

驱动程序

驱动程序或服务后端集成到集中式服务器。他们是用于访问存储库中的身份信息外部OpenStack,并且可能已经存在在OpenStack部署的基础设施(例如,SQL数据库或LDAP服务器)。

模块

中间件模块OpenStack的地址空间中运行的组件是使用单位服务。这些模块拦截服务请求,提取用户凭证,并将它们发送到中央服务器进行授权。之间的集成中间件模块和OpenStack组件使用Python Web服务器网关接口。

二、安装配置身份验证

本节介绍如何安装和配置OpenStack身份服务,代号为keystone,安装在控制器节点上。可伸缩性的目的,这种配置部署Fernet令牌和Apache HTTP服务器处理请求。

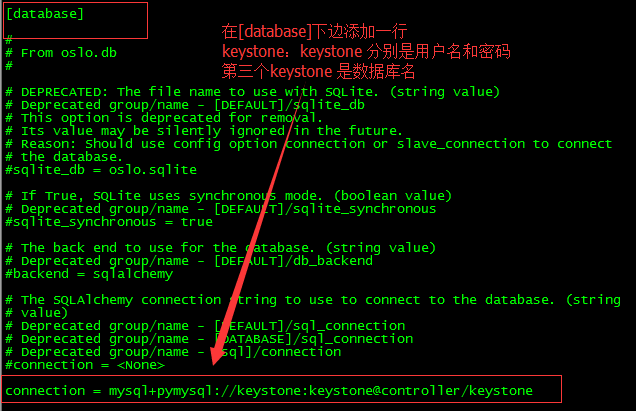

1.先决条件:在安装和配置身份服务之前,您必须创建一个数据库。

Mysql –u root –p

Create database keystone 创建keystone数据库

授予keystone用户接入数据库keystone相应权限:设置用户keystone密码为keystone

Grant all privileges on keystone.* to ‘keystone’@’’localhost’ identified by ‘keystone’;

Grant all privileges on keystone.* to ‘keystone’@’’%’ identified by ‘keystone’;

Flush privileges;

Exit

2.安装和配置组件:

本指南使用Apache HTTP服务器与mod_wsgi服务标识服务请求端口5000和35357。默认情况下,keystone服务仍然监听这些端口。因此,本指南手动禁用keystone服务。

① 安装keystone数据包

Yum install openstack-keystone httpd mod_wsgi

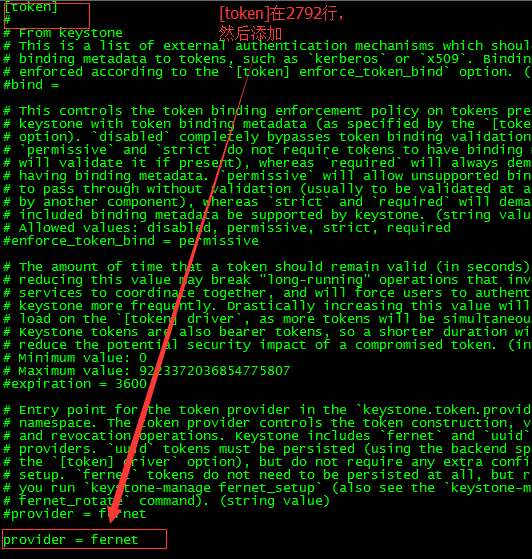

② 配置/etc/keystone/keystone.conf

③ 填充身份服务数据库:

su -s /bin/sh -c "keystone-manage db_sync" keystone

④ 初始化Fernet密钥存储库:

keystone-manage fernet_setup --keystone-user keystone --keystone-group keystone

keystone-manage credential_setup --keystone-user keystone --keystone-group keystone

⑤引导identity service

#--bootstrap-password这里的密码是第4步,第二步骤定义的配置管理账户的密码

keystone-manage bootstrap --bootstrap-password admin --bootstrap-admin-url http://controller:35357/v3/ --bootstrap-internal-url http://controller:5000/v3/ --bootstrap-public-url http://controller:5000/v3/ --bootstrap-region-id RegionOne

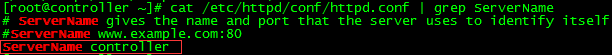

3.配置apache

1.配置/etc/httpd/conf/httpd.conf 编辑ServerName

2.创建/usr/share/keystone/wsgi-keystone.conf软连接

ln -s /usr/share/keystone/wsgi-keystone.conf /etc/httpd/conf.d/

4.完成安装

1.开启httpd和设置开机启动

systemctl enable httpd.service

systemctl start httpd.service

2.配置管理账户

[root@controller ~]# export OS_USERNAME=admin

[root@controller ~]# export OS_PASSWORD=admin

[root@controller ~]# export OS_PROJECT_NAME=admin

[root@controller ~]# export OS_USER_DOMAIN_NAME=Default

[root@controller ~]# export OS_PROJECT_DOMAIN_NAME=Default

[root@controller ~]# export OS_AUTH_URL=http://controller:35357/v3

[root@controller ~]# export OS_IDENTITY_API_VERSION=3

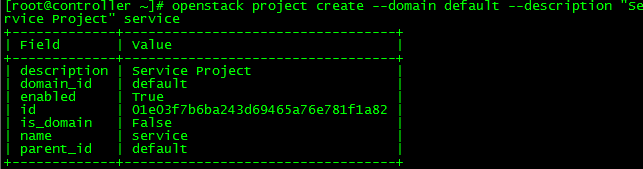

三、创建一个域、项目、用户和角色

服务提供身份认证服务为每个OpenStack服务。身份验证服务使用的领域,项目,用户和角色。

- 创建service project:

openstack project create --domain default --description "Service Project" service

2.创建demo project 和user:

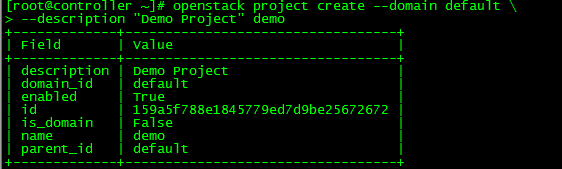

①创建demo项目

openstack project create --domain default --description "Demo Project" demo

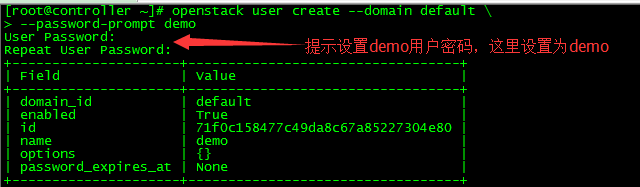

②创建demo用户:

openstack user create --domain default --password-prompt demo

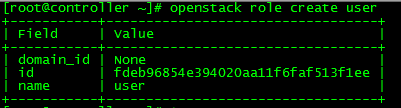

③创建user 角色:

openstack role create user

④将user添加到demo项目和user:

openstack role add --project demo --user demo user

四、校验操作

验证操作的身份服务在安装之前做其他服务(在控制节点上操作)

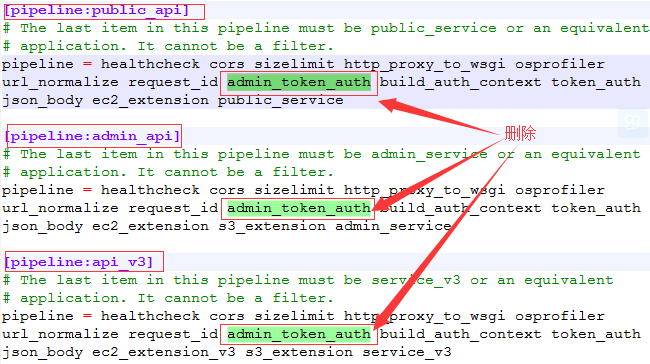

- 出于安全原因,禁用临时身份验证令牌机制:

编辑/etc/keystone/keystone-paste.ini;

删除[pipeline:public_api] [pipeline:admin_api] [pipeline:api_v3] 下边的admin_token_auth

2.删除OS_AUTH_URL OS-PASSWORD 临时环境变量

unset OS_AUTH_URL OS_PASSWORD

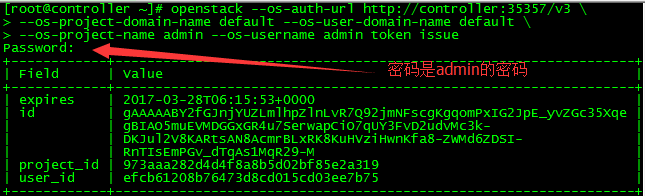

3.作为管理用户,请求身份验证令牌:

这里用的是用户admin和密码admin;上边设置的管理员

openstack --os-auth-url http://controller:35357/v3 --os-project-domain-name default --os-user-domain-name default --os-project-name admin --os-username admin token issue

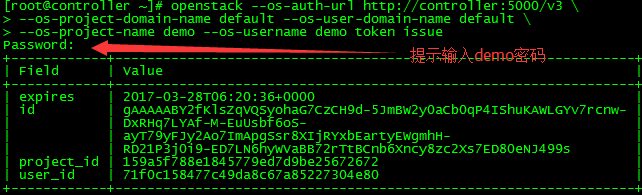

4.作为demo用户,请求身份验证令牌:

这里用的是用户demo和密码demo;上边设置的demo用户

openstack --os-auth-url http://controller:5000/v3 --os-project-domain-name default --os-user-domain-name default --os-project-name demo --os-username demo token issue

提示:

这个命令使用是demo用户的密码和API 5000端口只允许普通(非管理)访问身份服务API。

五、创建客户机环境openstack脚本

前一节中使用环境变量的组合和命令选项与身份服务通过openstack客户机交互。增加客户端操作效率,OpenStack支持简单的客户机环境脚本也称为OpenRC文件。这些脚本通常包含常见的选项对所有客户,但也支持独特的选择。有关更多信息,请参见OpenStack最终用户指南。

1.创建脚本:

创建admin和demo项目和users的客户机环境脚本。未来本指南的部分参考这些脚本加载客户端操作的适当的凭证。

a)创建和编辑admin-openrc文件并添加以下内容:(目录自己定义)

vi admin-openrc

export OS_PROJECT_DOMAIN_NAME=Default

export OS_USER_DOMAIN_NAME=Default

export OS_PROJECT_NAME=admin

export OS_USERNAME=admin

export OS_PASSWORD=admin #用户admin的密码

export OS_AUTH_URL=http://controller:35357/v3

export OS_IDENTITY_API_VERSION=3

export OS_IMAGE_API_VERSION=2

b)创建和编辑demo-openrc文件并添加以下内容: (目录自己定义)

vi demo-openrc

export OS_PROJECT_DOMAIN_NAME=Default

export OS_USER_DOMAIN_NAME=Default

export OS_PROJECT_NAME=demo

export OS_USERNAME=demo

export OS_PASSWORD=demo #用户demo的密码

export OS_AUTH_URL=http://controller:5000/v3

export OS_IDENTITY_API_VERSION=3

export OS_IMAGE_API_VERSION=2

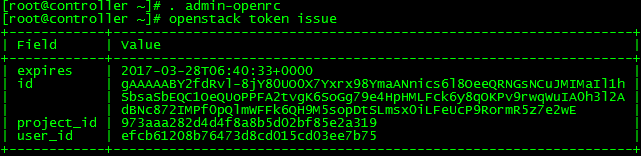

2.使用脚本:

a) 加载admin-openrc文件填充环境变量与身份的位置服务和管理项目和用户凭证:

. admin-openrc

b) 请求身份验证令牌:

openstack token issue

身份验证服务完成!

openstack-ocata-身份验证2的更多相关文章

- 【PHP SDK for OpenStack/Rackspace APIs】身份验证

在你使用php-opencloud之前必须先取得云服务提供商的身份验证.这是整个过程中最简单也是最让人沮丧的部分. 说它最简单是因为你只需要两部分信息: 云服务提供商的身份验证端点 用来身份验证的证书 ...

- 云计算之openstack ocata 项目搭建详细方法

之前写过一篇<openstack mitaka 配置详解>然而最近使用发现阿里不再提供m版本的源,所以最近又开始学习ocata版本,并进行总结,写下如下文档 OpenStack ocata ...

- [译] OpenStack Ocata 版本中的 53 个新功能盘点

原文链接:https://www.mirantis.com/blog/53-new-things-to-look-for-in-openstack-ocata/ 原文作者:Nick Chase, Ra ...

- Centos7上部署openstack ocata配置详解

之前写过一篇<openstack mitaka 配置详解>然而最近使用发现阿里不再提供m版本的源,所以最近又开始学习ocata版本,并进行总结,写下如下文档 OpenStack ocata ...

- (转)Centos7上部署openstack ocata配置详解

原文:http://www.cnblogs.com/yaohong/p/7601470.html 随笔-124 文章-2 评论-82 Centos7上部署openstack ocata配置详解 ...

- Openstack Ocata 负载均衡安装(二)

Openstack OCATA 负载节点(二) 安装haproxy: apt install haproxy 配置haproxy: vim /etc/haproxy/haproxy.cfg globa ...

- Openstack (keystone 身份认证)

keystone简介 keystone 是OpenStack的组件之一,用于为OpenStack家族中的其它组件成员提供统一的认证服务,包括身份验证.令牌的发放和校验.服务列表.用户权限的定义等等.云 ...

- IdentityServer4 使用OpenID Connect添加用户身份验证

使用IdentityServer4 实现OpenID Connect服务端,添加用户身份验证.客户端调用,实现授权. IdentityServer4 目前已更新至1.0 版,在之前的文章中有所介绍.I ...

- [转载]SQL Server 2008 R2安装时选择的是windows身份验证,未选择混合身份验证的解决办法

安装过程中,SQL Server 数据库引擎设置为 Windows 身份验证模式或 SQL Server 和 Windows 身份验证模式.本文介绍如何在安装后更改安全模式. 如果在安装过程中选择&q ...

- IIS启动失败,启动Windows Process Activation Service时,出现错误13:数据无效 ;HTTP 错误 401.2 - Unauthorized 由于身份验证头无效,您无权查看此页

因为修改过管理员账号的密码后重启服务器导致IIS无法启动,出现已下异常 1.解决:"启动Windows Process Activation Service时,出现错误13:数据无效&quo ...

随机推荐

- android imageview按钮按下动画效果

private ImageView today_eat: today_eat = (ImageView) view.findViewById(R.id.today_eat); today_eat.se ...

- Android4.0新控件

谷歌在推出Android4.0的同时推出了一些新控件,Android4.0中最常用的新控件有下面5种. 1. Switch的使用 Switch顾名思义,就是开关的意思,有开和关两种状态. 当Swit ...

- 【转】SED多行模式空间

在前面看到的都是单行模式.每次sed处理一个行. 但是sed是允许一次处理多行的.这就是所谓的多行模式空间. 多行模式空间命令有(N.D.P),他们分别对应单行模式空间(n.d.p). 分别是他们的多 ...

- JavaWeb项目架构之Kafka分布式日志队列

架构.分布式.日志队列,标题自己都看着唬人,其实就是一个日志收集的功能,只不过中间加了一个Kafka做消息队列罢了. kafka介绍 Kafka是由Apache软件基金会开发的一个开源流处理平台,由S ...

- JetBrains Pycharm 破解+汉化

准备材料: 1.JetBrains Pycharm 传送门: https://pan.baidu.com/s/1qZCpIR6 密码: rvrn 2.JetbrainsCrack-2.6.2. ...

- Xposed快速hook关键点

0x01 导读 工作中,常常需要针对各种app进行快速代码定位,找到代码修改和调试各种功能,就不得不面对xposed来进行一系列快速定位关键代码的问题了.那么问题来了,如何快速找到代码呢? 这里值这针 ...

- Golang Linux Shell编程(一)

1.调用系统命令 exec包执行外部命令,它将os.StartProcess进行包装使得它更容易映射到stdin和stdout,并且利用pipe连接i/o func Command(name stri ...

- python中的变量,运算符

范例: name = 'Crossin' myVar = 123 price = 5.99 visible = True “=”的作用是把右边的值赋予给左边的变量. python中有四种较为常见的数据 ...

- Java开发API文档资源

<netty> http://netty.io/4.1/api/index.html < Spring FrameWork > 1 http://spring.io/ 2 ...

- FreeSWITCH 内线拨号 总是使用 dialplan/public 拨号计划,而对 dialplan/default 视而不见

FreeSWITCH 内线拨号 总是使用 dialplan/public 拨号计划,而对 dialplan/default 视而不见 昨天还是 好好的额, 今天 就这样了, 导致 配置都乱了, 搞了 ...