2018-2019-2 20165313 《网络对抗技术》 Exp7:网络欺诈防范

一、实践内容(3.5分)

本实践的目标理解常用网络欺诈背后的原理,以提高防范意识,并提出具体防范方法。具体实践有

(1)简单应用SET工具建立冒名网站 (1分)

(2)ettercap DNS spoof (1分)

(3)结合应用两种技术,用DNS spoof引导特定访问到冒名网站。(1.5分)

(4)请勿使用外部网站做实验

二、基础问题回答

(1)通常在什么场景下容易受到DNS spoof攻击

同一局域网下,或者在各种公共网络能中。

(2)在日常生活工作中如何防范以上两攻击方法

(1)使用最新版本的DNS服务器软件,并及时安装补丁;

(2)关闭DNS服务器的递归功能。DNS服务器利用缓存中的记录信息回答查询请求或是DNS服务器通过查询其他服务获得查询信息并将它发送给客户机,这两种查询成为递归查询,这种查询方式容易导致DNS欺骗。

(3)不要依赖DNS:不要在高度敏感和保密要求高的系统上浏览网页,最好不要使用DNS。如果有软件依赖于主机名来运行,那么可以在设备主机文件里手动指定。

(4)使用入侵检测系统:只要正确部署和配置,使用入侵检测系统就可以检测出大部分形式的ARP缓存中毒攻击和DNS欺骗攻击。

三、实践过程

简单应用SET工具建立冒名网站

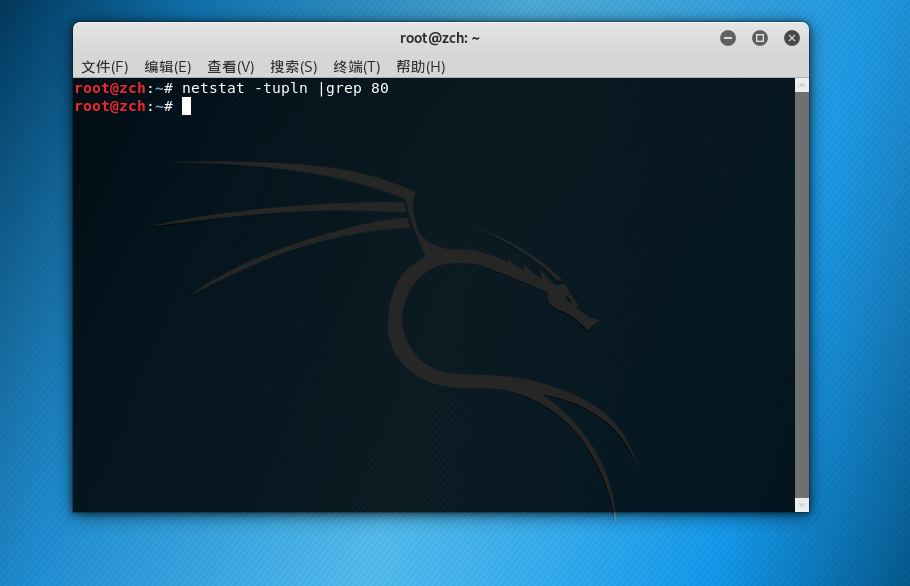

使用netstat -tupln |grep 80查看80端口是否被占用

sudo vi /etc/apache2/ports.conf命令修改Apache的端口文件,将端口改为http对应的80号端口

apachectl start开启Apache服务

使用setoolkit打开SET工具

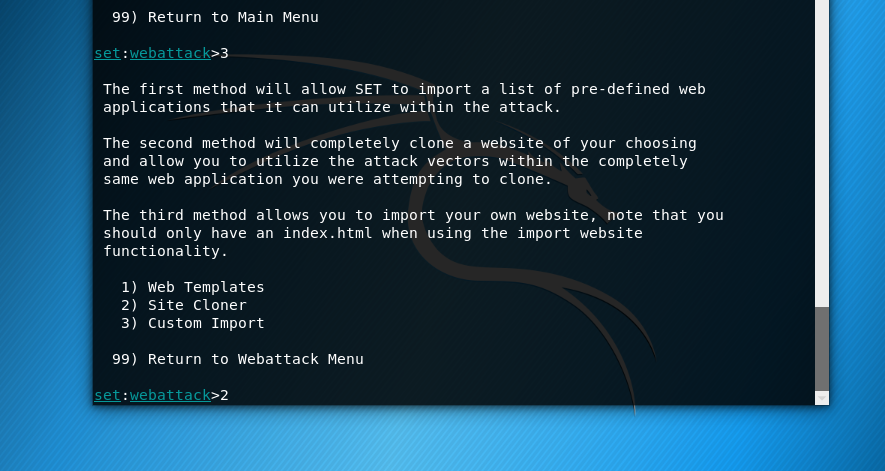

选择1:Social-Engineering Attacks即社会工程学攻击

选择2:Website Attack Vectors即钓鱼网站攻击

选择3:Credential Harvester Attack Method

选择2:Site Cloner进行克隆网站

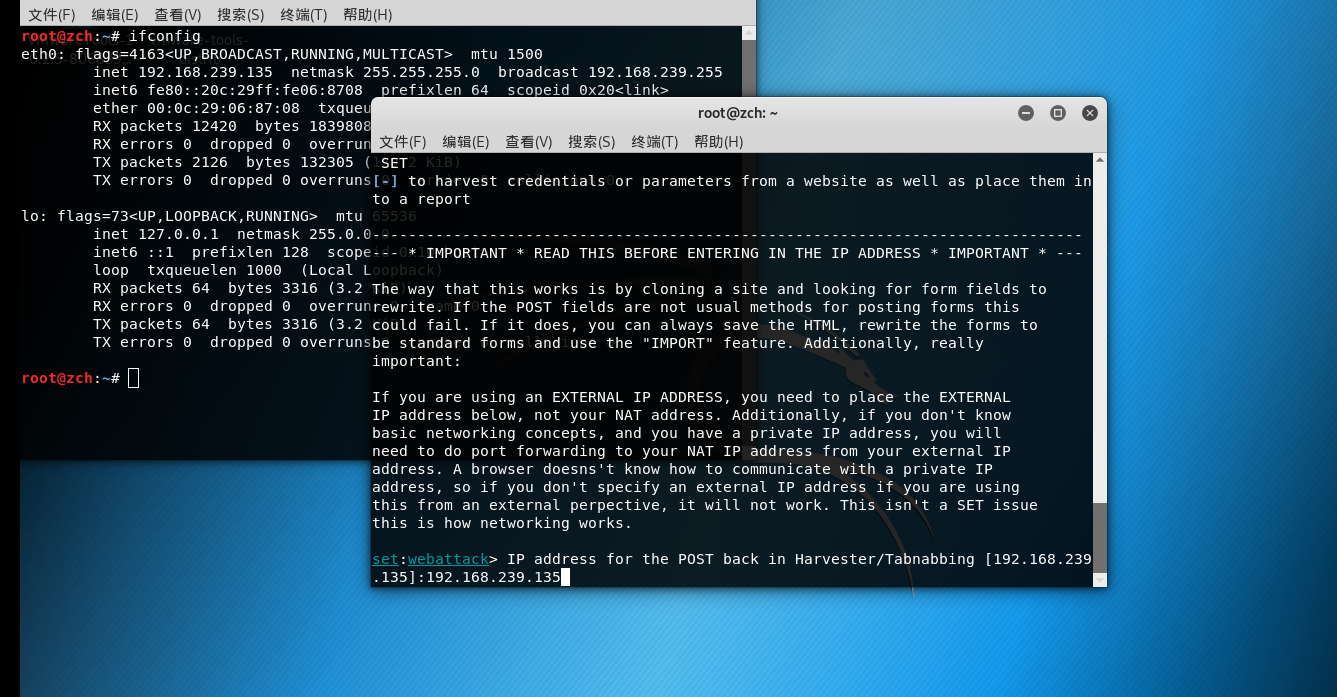

输入攻击机IP:192.168.239.135

输入被克隆的urlhttps://www.cnblogs.com/zch123456/p/10732545.html

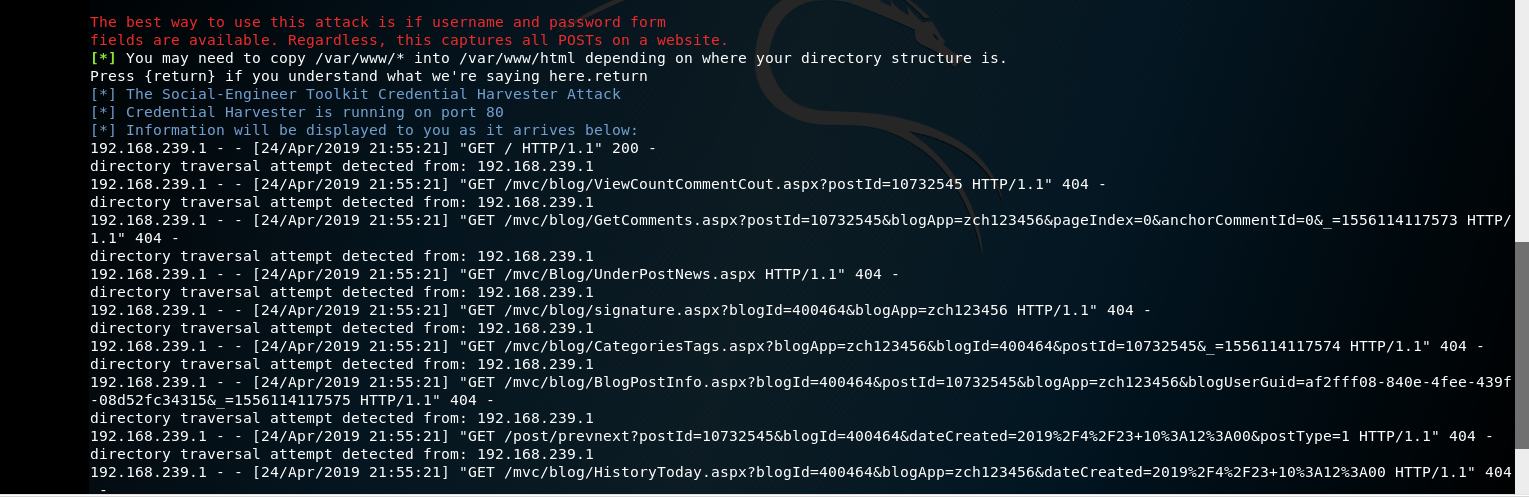

在靶机上输入攻击机IP按下回车后跳转到被克隆的网页和KALI上的显示:

ettercap DNS spoof

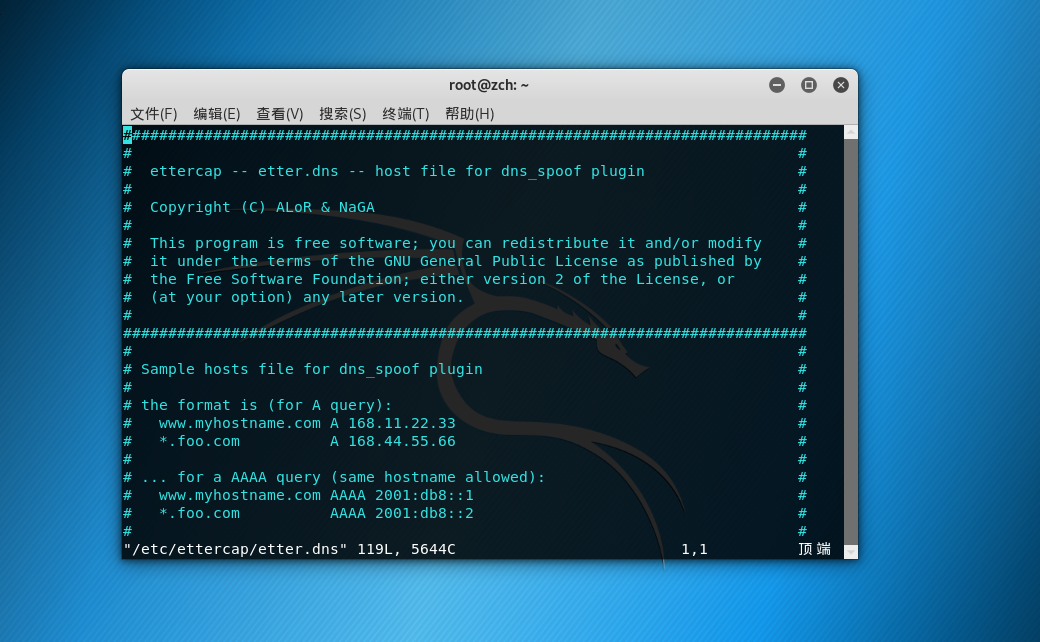

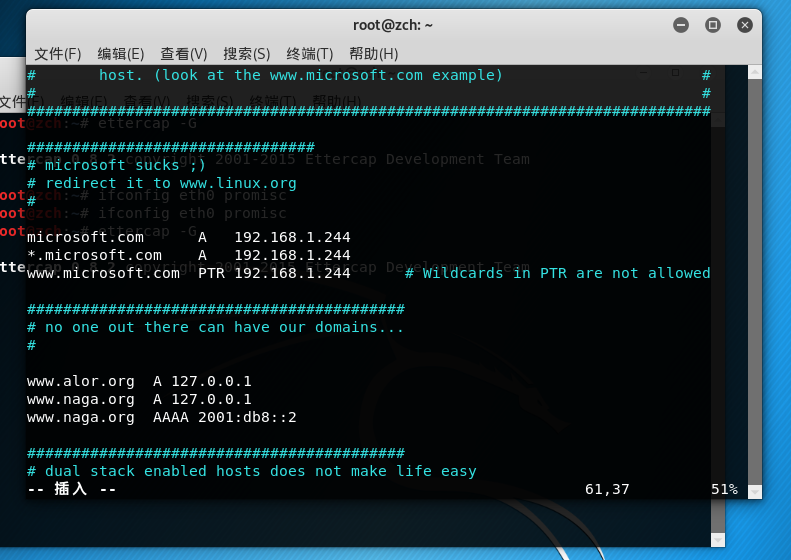

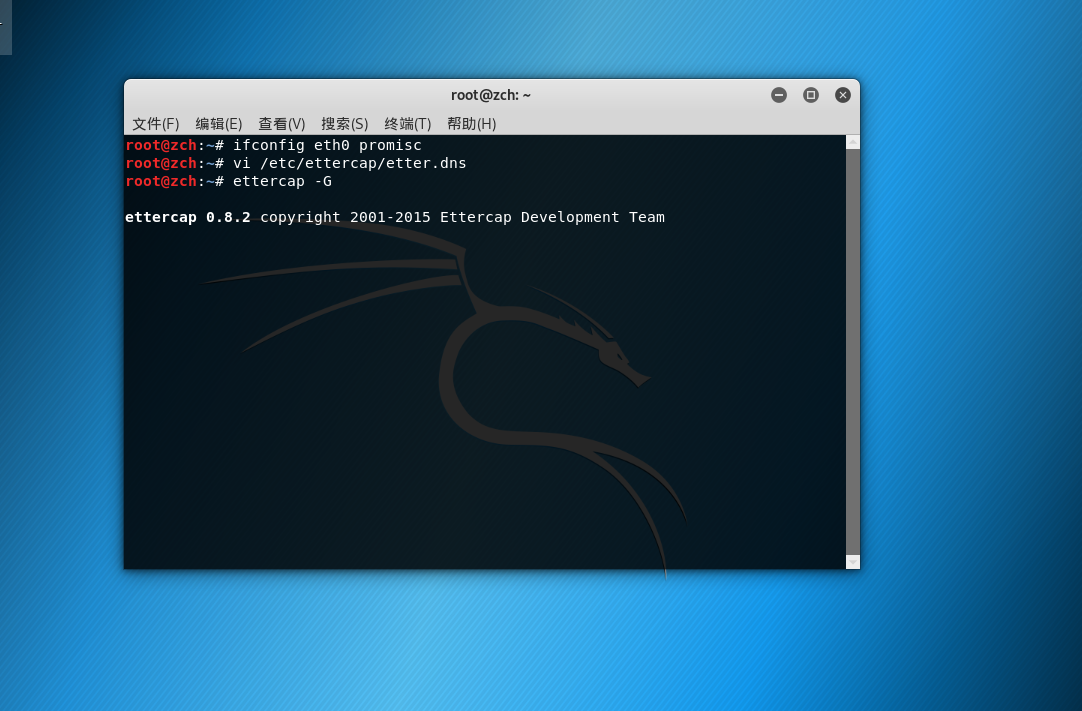

使用ifconfig eth0 promisc将kali网卡改为混杂模式并输入命令vi /etc/ettercap/etter.dns对DNS缓存表进行修改:

使用ettercap -G开启ettercap

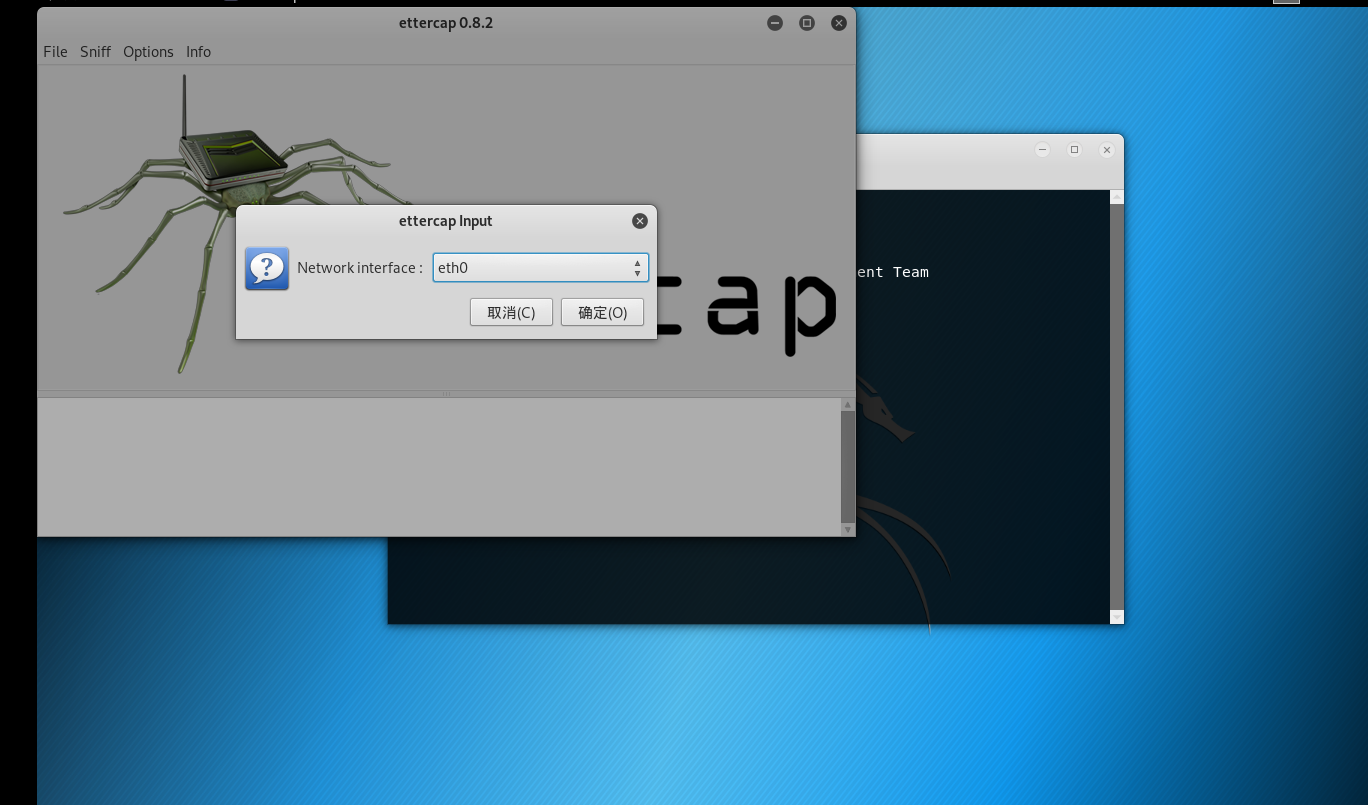

点击工具栏中的“Sniff”——>“unified sniffing”,在弹出的界面中选择“eth0”——>“ok”,即监听eth0网卡

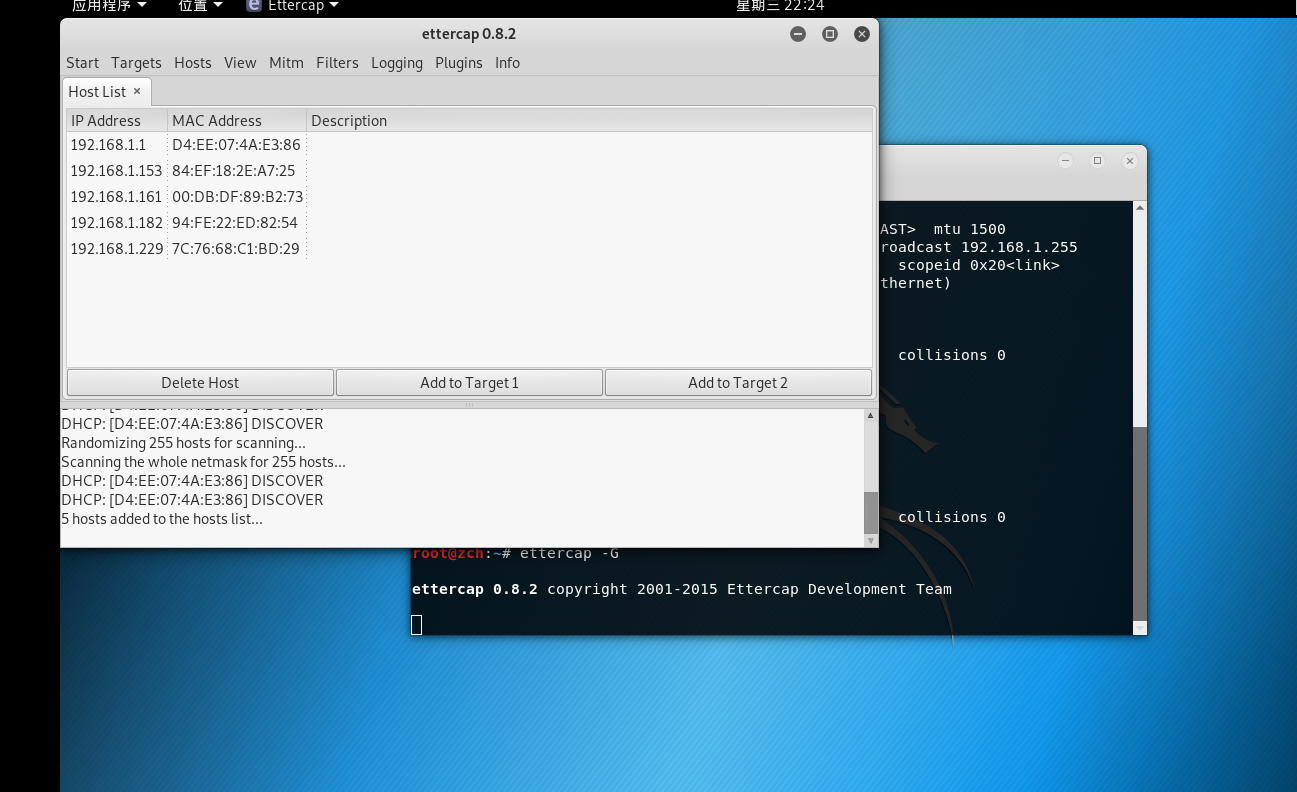

点击工具栏中的“Hosts”——>“Scan for hosts”扫描子网并点击工具栏中的“Hosts”——>“Hosts list”查看存活主机

将kali网关的IP:192.168.1.1添加到target1,靶机IP:192.168.1.153添加到target2:

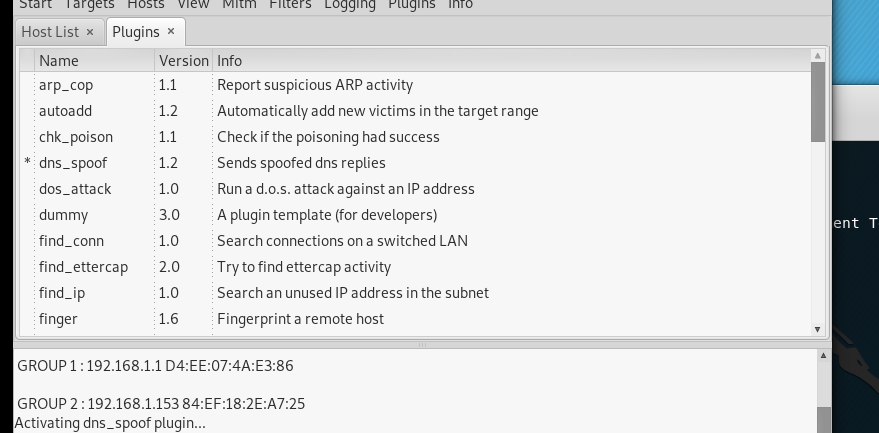

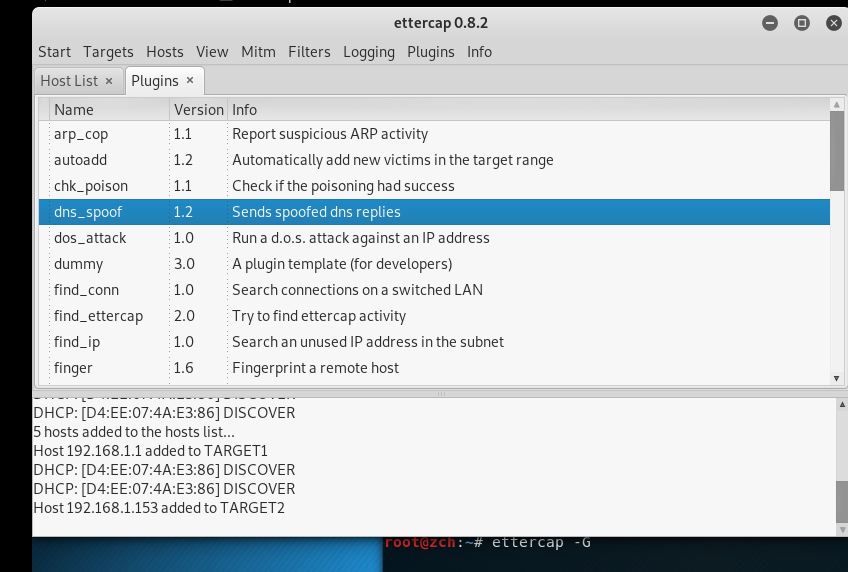

点击工具栏中的“Plugins”——>“Manage the plugins”,选择“dns_spoof”即DNS欺骗的插件

然后点击左上角的“start”——>“Start sniffing”选项开始嗅探.

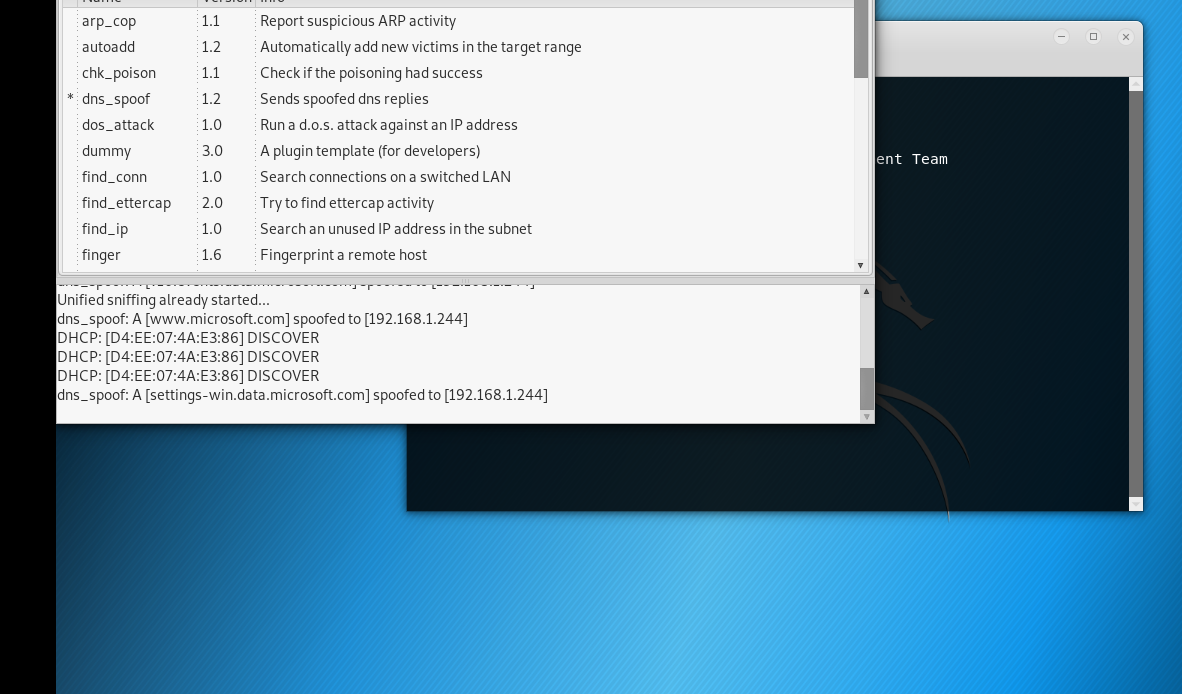

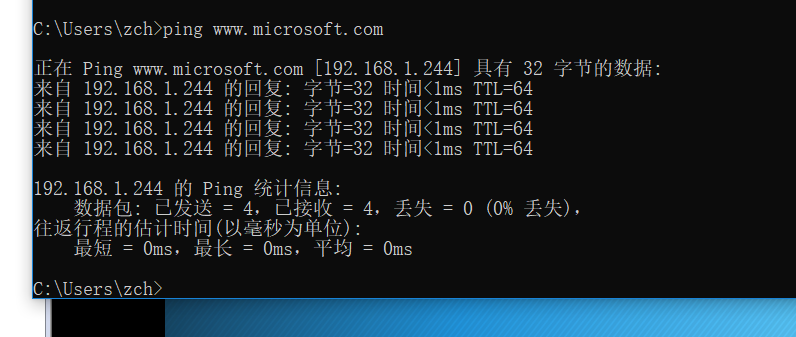

靶机上输入ping www.microsoft.cn,可以在Kali端看到反馈信息:

结合应用两种技术,用DNS spoof引导特定访问到冒名网站

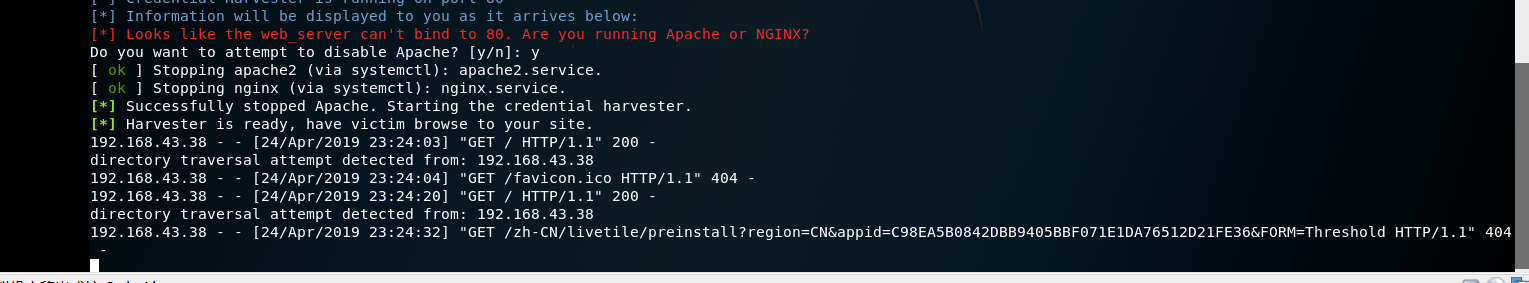

参照实验一,克隆QQ邮箱登录网站;参照试验二,开启DNS欺骗:

查看KALI信息:

<span style="color :red"问题:这里KALI始终没有能够获取用户输入的用户名和密码,猜测可能是登录信息可能是密文传输,无法解析。

试验感想

网络攻击无处不在,所以以后对于网站登录要求输入用户密码的网站,要多加留心,预防钓鱼网站,保护个人信息不被盗取。

2018-2019-2 20165313 《网络对抗技术》 Exp7:网络欺诈防范的更多相关文章

- 20145226夏艺华 网络对抗技术 EXP7 网络欺诈技术防范

20145226夏艺华 网络对抗技术 EXP7 网络欺诈技术防范 实践内容 本实践的目标理解常用网络欺诈背后的原理,以提高防范意识,并提出具体防范方法. · 简单应用SET工具建立冒名网站 · ett ...

- 2018-2019-2 20165205 网络对抗技术 Exp7 网络欺诈防范

2018-2019-2 20165205 网络对抗技术 Exp7 网络欺诈防范 实验内容 本次实践的目标理解常用网络欺诈背后的原理,以提高防范意识,并提出具体防范方法.具体实践有 (1)简单应用SET ...

- 20145236《网络对抗》Exp7 网络欺诈技术防范

20145236<网络对抗>Exp7 网络欺诈技术防范 一.基础问题回答 通常在什么场景下容易受到DNS spoof攻击? 随便连接没有设置密码的wifi的情况下比较容易受攻击,因为这样就 ...

- 20145215《网络对抗》Exp7 网络欺诈技术防范

20145215<网络对抗>Exp7 网络欺诈技术防范 基础问题回答 通常在什么场景下容易受到DNS spoof攻击? 在同一局域网下比较容易受到DNS spoof攻击,攻击者可以冒充域名 ...

- 20145208 蔡野 《网络对抗》Exp7 网络欺诈技术防范

20145208 蔡野 <网络对抗>Exp7 网络欺诈技术防范 本实践的目标理解常用网络欺诈背后的原理,以提高防范意识,并提出具体防范方法.具体有(1)简单应用SET工具建立冒名网站(2) ...

- 20155304《网络对抗》Exp7 网络欺诈技术防范

20155304<网络对抗>Exp7 网络欺诈技术防范 实践内容 本实践的目标理解常用网络欺诈背后的原理,以提高防范意识,并提出具体防范方法.具体实践有 (1)简单应用SET工具建立冒名网 ...

- 20145316许心远《网络对抗》EXP7网络欺诈技术防范

20145316许心远<网络对抗>EXP7网络欺诈技术防范 实验后回答问题 通常在什么场景下容易受到DNS spoof攻击 公共共享网络里,同一网段可以ping通的网络非常容易被攻击 在日 ...

- 20145220韩旭飞《网络对抗》Exp7 网络欺诈技术防范

20145220韩旭飞<网络对抗>Exp7 网络欺诈技术防范 应用SET工具建立冒名网站 要让冒名网站在别的主机上也能看到,需要开启本机的Apache服务,并且要将Apache服务的默认端 ...

- 20145307陈俊达《网络对抗》Exp7 网络欺诈技术防范

20145307陈俊达<网络对抗>Exp7 网络欺诈技术防范 基础问题回答 什么是dns欺骗攻击! 利用dns spoof运行DNS欺骗,如果是请求解析某个域名,dnsspoof会让该域名 ...

- 20145317彭垚《网络对抗》Exp7 网络欺诈技术防范

20145317彭垚<网络对抗>Exp7 网络欺诈技术防范 基础问题回答 通常在什么场景下容易受到DNS spoof攻击? 在同一局域网下比较容易受到DNS spoof攻击,攻击者可以冒充 ...

随机推荐

- 2018.07.04 POJ 1696 Space Ant(凸包卷包裹)

Space Ant Time Limit: 1000MS Memory Limit: 10000K Description The most exciting space discovery occu ...

- 2018.07.09 洛谷P2365 任务安排(线性dp)

P2365 任务安排 题目描述 N个任务排成一个序列在一台机器上等待完成(顺序不得改变),这N个任务被分成若干批,每批包含相邻的若干任务.从时刻0开始,这些任务被分批加工,第i个任务单独完成所需的时间 ...

- fortran write格式

advance="no",就是输出不换行. write(*,"(f10.1)",advance="no")A 格式化输出的控制字符非常的丰富 ...

- HDU 1106 排序 (排序+处理字符串)

题意:略. 析:按照题目说的,把字符串分割,然后把字符串转成十进制,存起来,可以用数组,我用的向量, 排序一下就OK了.注意的是,要考虑多个5相邻的时候,刚开始没考虑WA了一次. 代码如下: #inc ...

- VHDL实例化过程

第二步:建立一个名为MUX_0的乘法器 第三步:在程序中例化,看以下程序. -- 该程序用来实现复数的乘法,端口分别定义的复数的 -- 输入的实部和虚部和输出的实部和虚部 LIBRARY IEEE; ...

- 为UITextView添加通知..来检测UITextView内容的改变

self.mTextView =[[UITextView alloc]initWithFrame:CGRectMake(0, 0, SCREEN_WIDTH - 100, 28)]; se ...

- jmeter 5.0版本更新说明(个人做个记录)

变化 此页面仅详细说明了当前版本中所做的更改. 先前更改的历史记录中详细介绍了早期更改. 5.0版 摘要 新的和值得注意的 不兼容的变化 Bug修复 改进 非功能性变化 已知问题和解决方法 谢 ...

- SQL Server Extended Events 进阶 2:使用UI创建基本的事件会话

第一阶中我们描述了如何在Profiler中自定义一个Trace,并且让它运行在服务器端来创建一个Trace文件.然后我们通过Jonathan Kehayias的 sp_SQLskills_Conver ...

- ASP.NET MVC 4 中Razor 视图中JS无法调试

解决方法 1.首先检查IE中这2个属性是否勾选了. 2.选择IE浏览器进行调试,调试方法有2种 A:采用debugger;的方法,如下图所示: 这时不用调试断点就会在debugger位置中命中 ...

- ASP.NET Core真实管道详解[1]

ASP.NET Core管道虽然在结构组成上显得非常简单,但是在具体实现上却涉及到太多的对象,所以我们在 <ASP.NET Core管道深度剖析[共4篇]> 中围绕着一个经过极度简化的模拟 ...