pikachu学习-暴力破解模块

安装好XAMPP,burpsuite,配置好pikachu我们就可以进行pikachu平台的漏洞学习

我这篇博客主要写暴力破解模块讲解,它分为4个小模块,分别是“基于表单的暴力破解”,“验证码绕过(on client)”,“验证码绕过(on server)”,“token防爆破?”

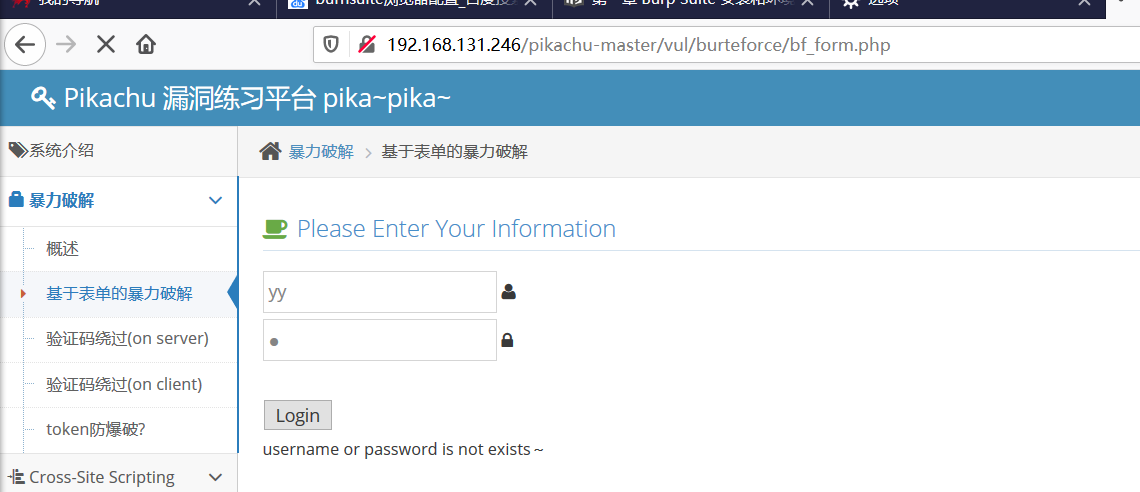

1.基于表单的暴力破解

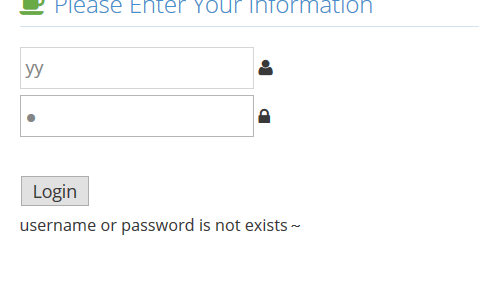

进入界面以后我们可以随意输入一组用户名密码,根据返回信息判断用户名密码正确性

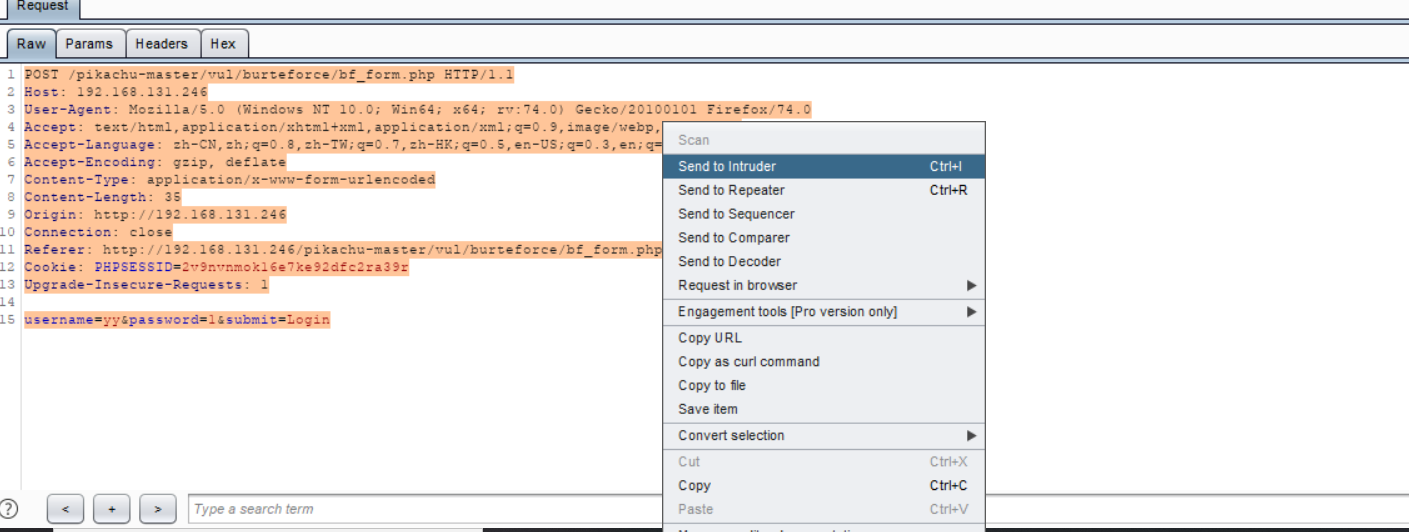

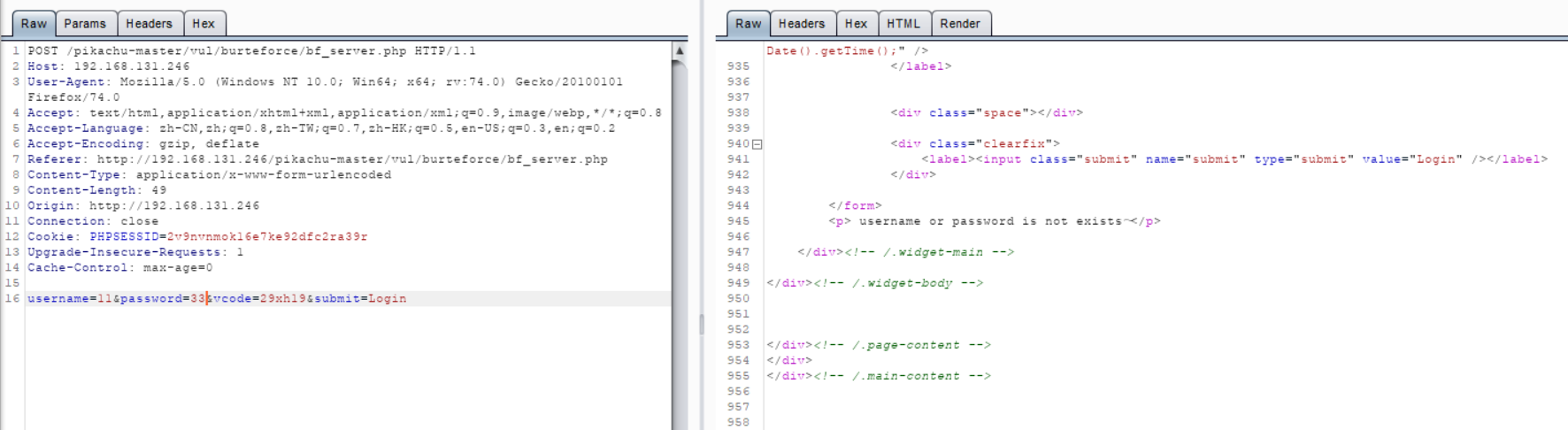

用户名密码不正确,我们可以看一下burpsuite抓包信息

我们发现它的认证因素只有用户名密码,没有验证码,像这种简单防护基本都可以进行暴力破解,

那么我们直接将抓到的信息发送的到暴力破解模块进行暴力破解

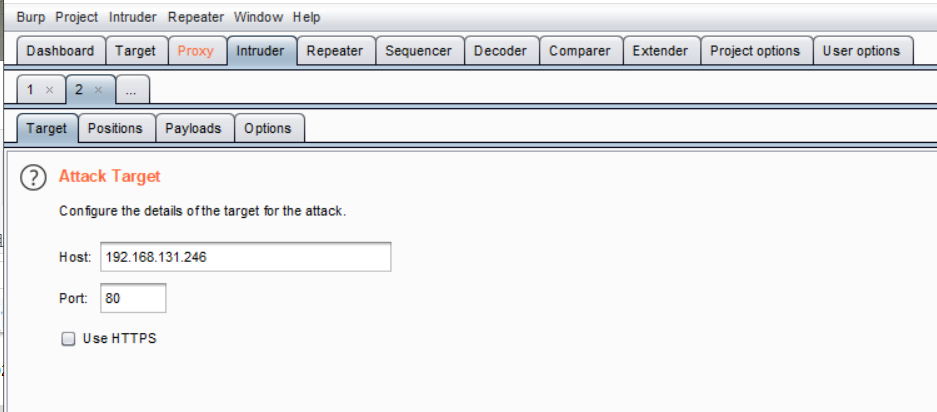

暴力破解模块有4个选项卡,第一个选项卡Target即我们发送过来的目标地址和端口

第二个选项卡Position即可以看到发送到数据包信息

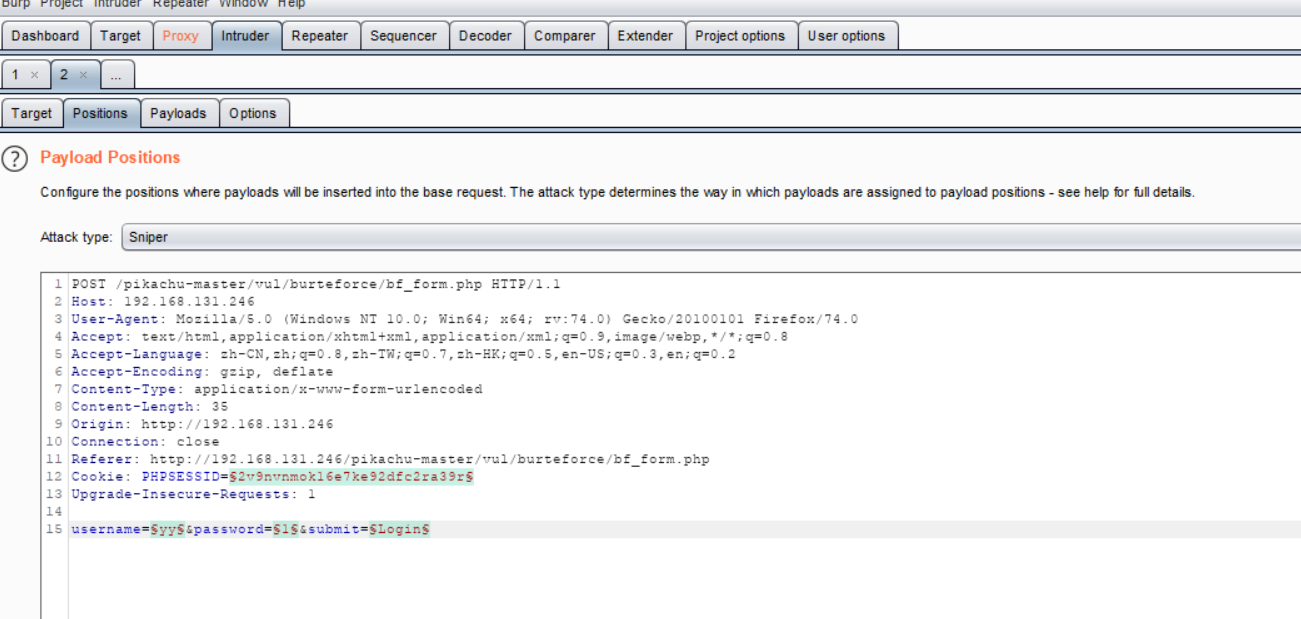

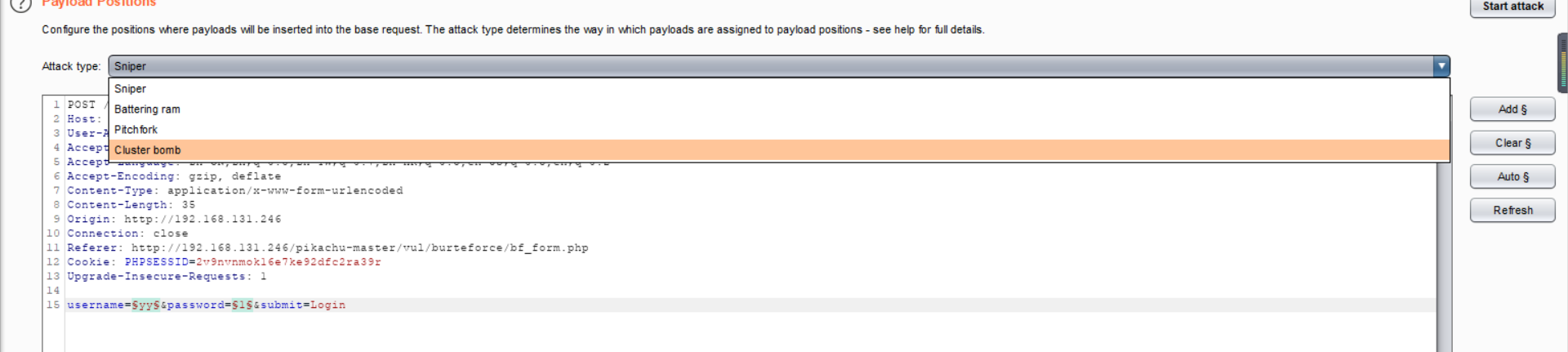

我们将没用的变量清除(clear)掉,然后添加(add)username和password变量,再选择攻击模式为cluster bomb

这里补充一下各种攻击模式的区别:

Sinper:一个变量设置一个payload进行攻击

Battering ram:可以设置两个变量,把payload同时给两个变量

Pitchfork:两个变量分别设置payload,然后按顺序一一对应进行破解

Cluster bomb:两个变量分别设置payload,然后交叉列所有情况进行破解(常用)

接下来点击第三个选项卡

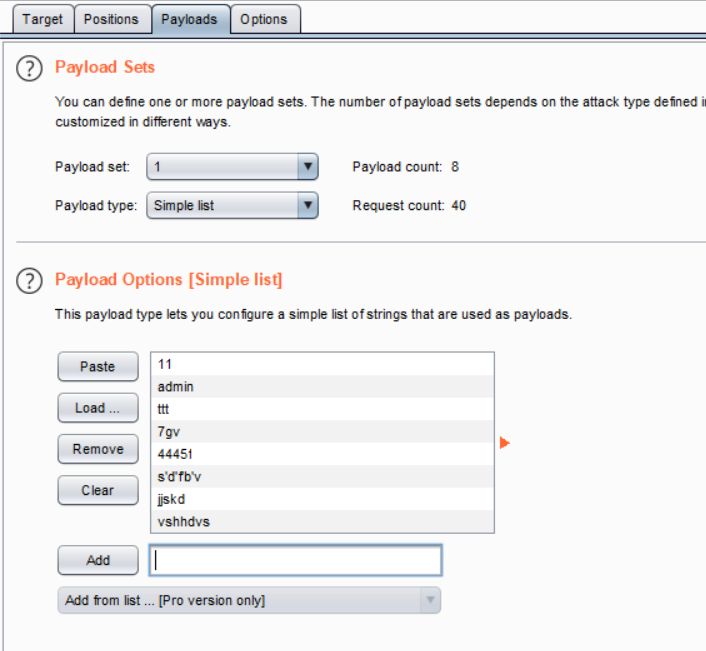

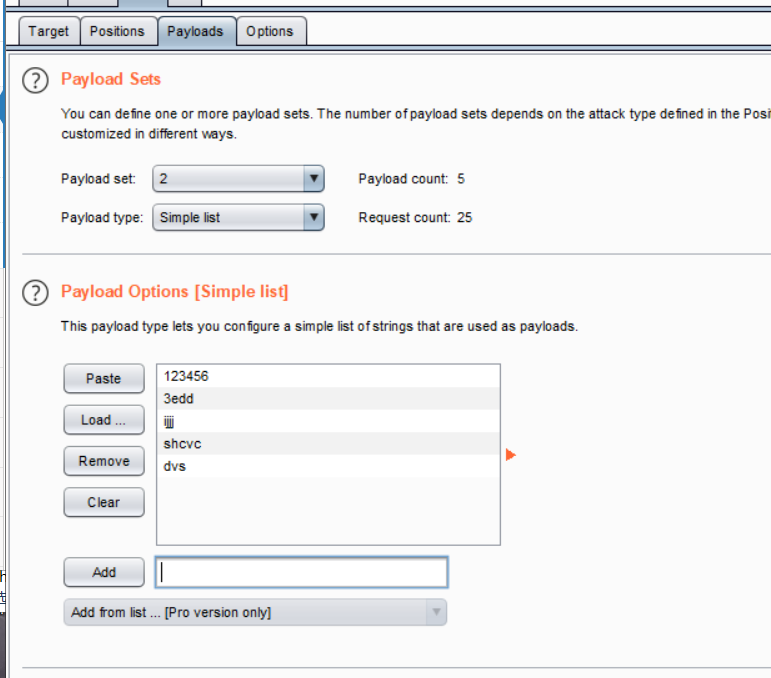

因为我们选择的是Cluster bomb模式,所以有两个payload,写入相应字典,我随便写的,

当然如果你有自己的字典的话将plyload type选为Runtime file导入自己的字典也可以,

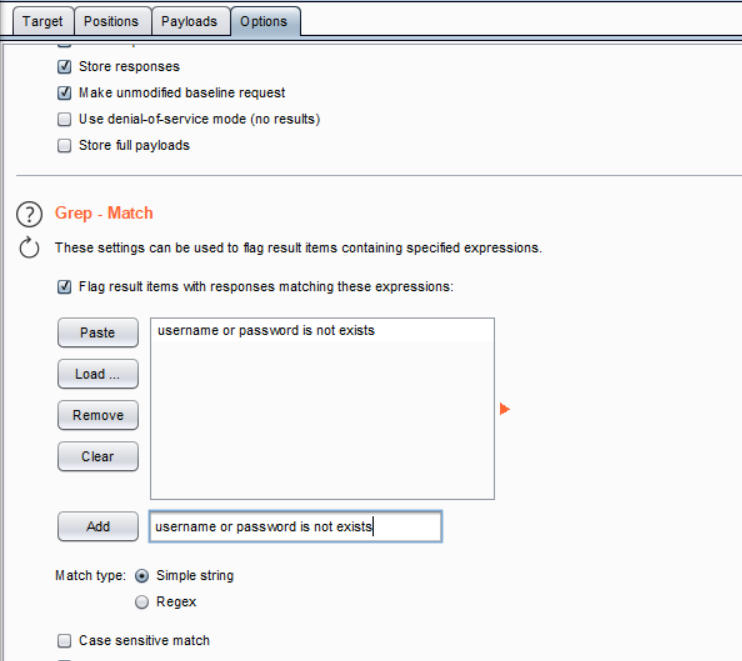

点击第四个选项卡Options将Grep-match里信息清除,然后添加我们页面用户名密码错误返回的信息

因为有的时候我们字典很庞大,一个一个去撞只看length很难看出,Grep-match可以很快帮我们找出返回信息跟你add的信息有区别的记录

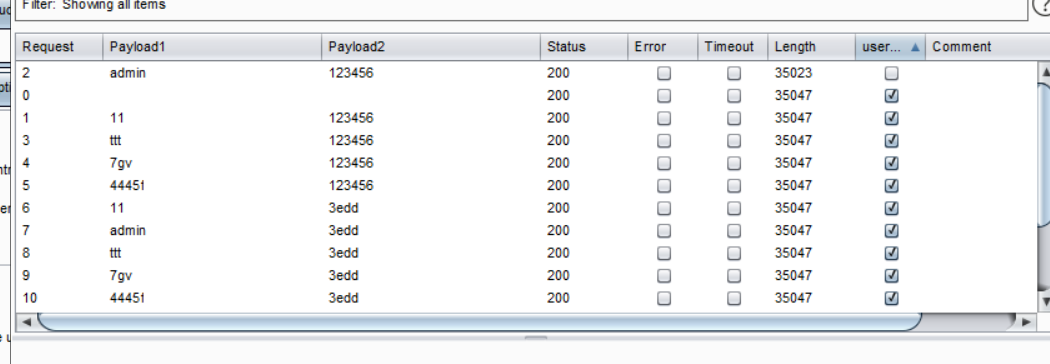

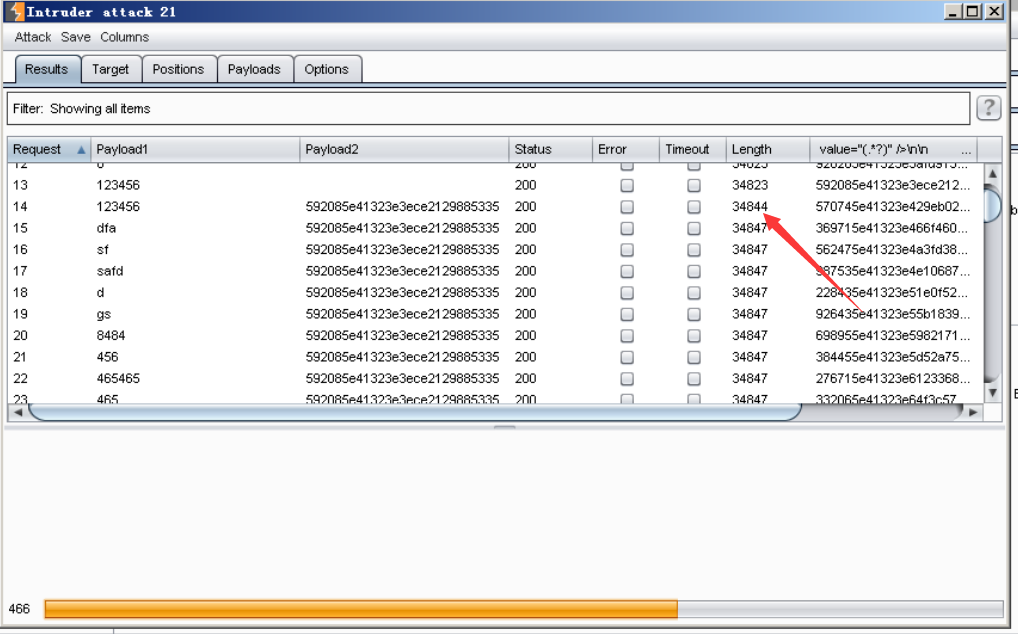

接下来点击开始开始爆破

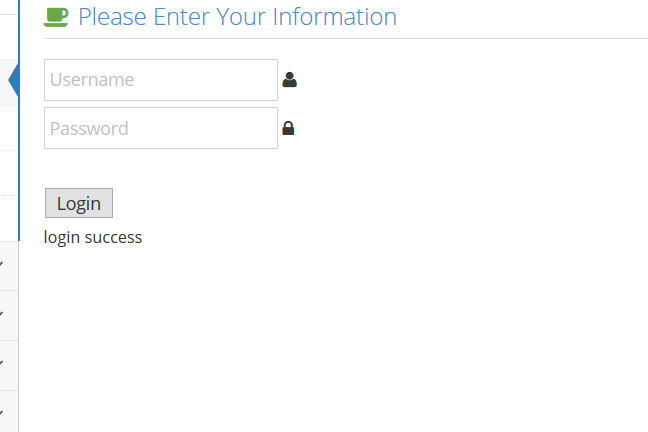

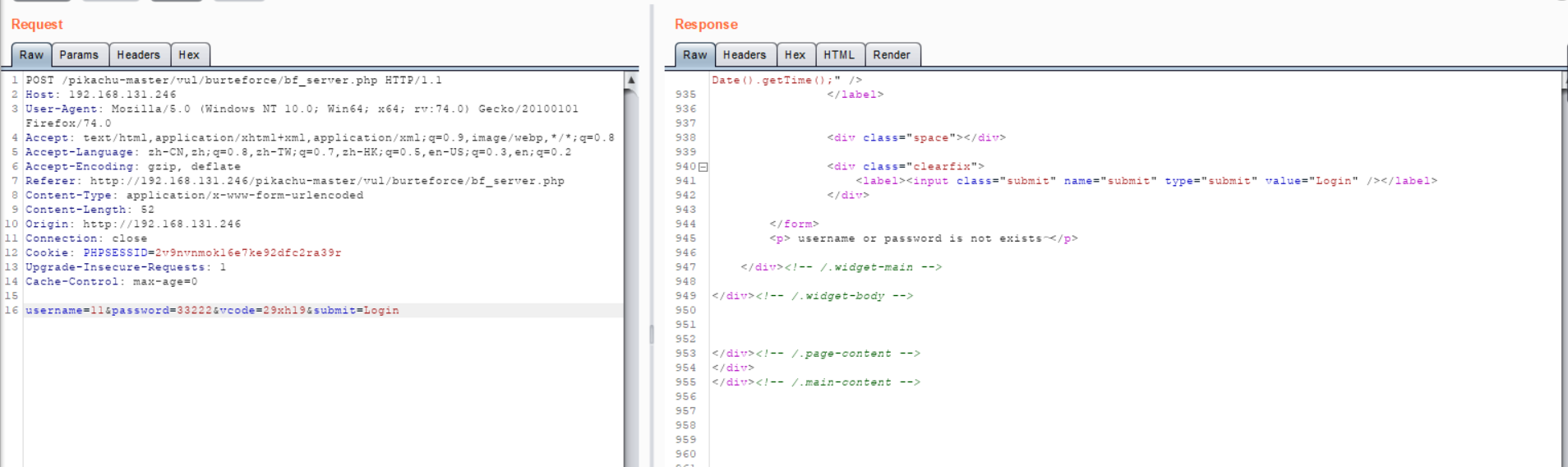

如上图,没有对号的即没有返回错误信息的,看length亦可,我们试一下“admin,123456”,正确

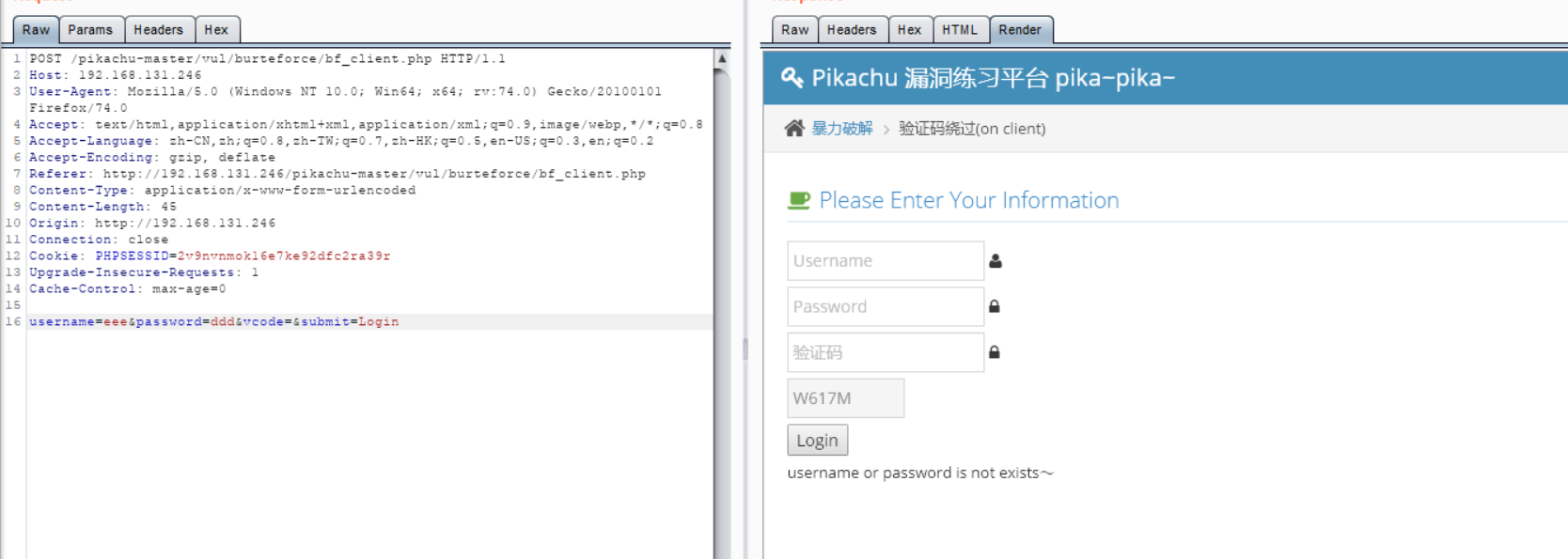

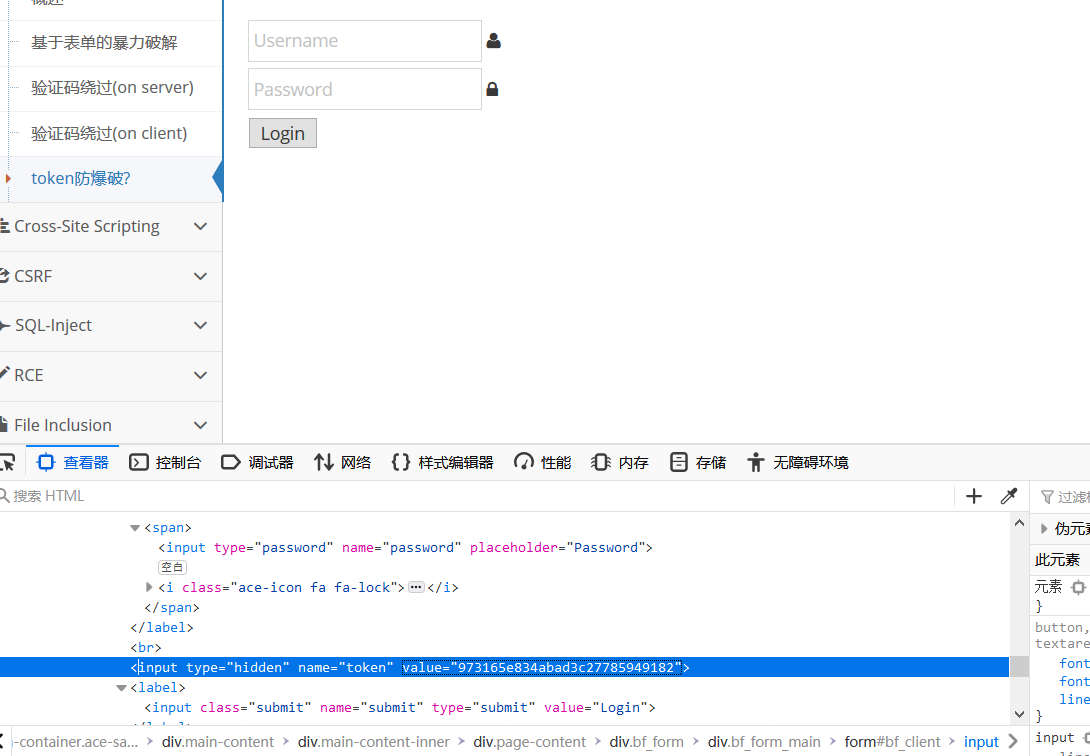

2.验证码绕过(on client)

这一关虽然加了验证码,但是通过观察源码可以发现,输入的验证码是通过前端的js进行验证,浏览器前端用js做验证码很轻松就可以绕过,所以说几乎没用

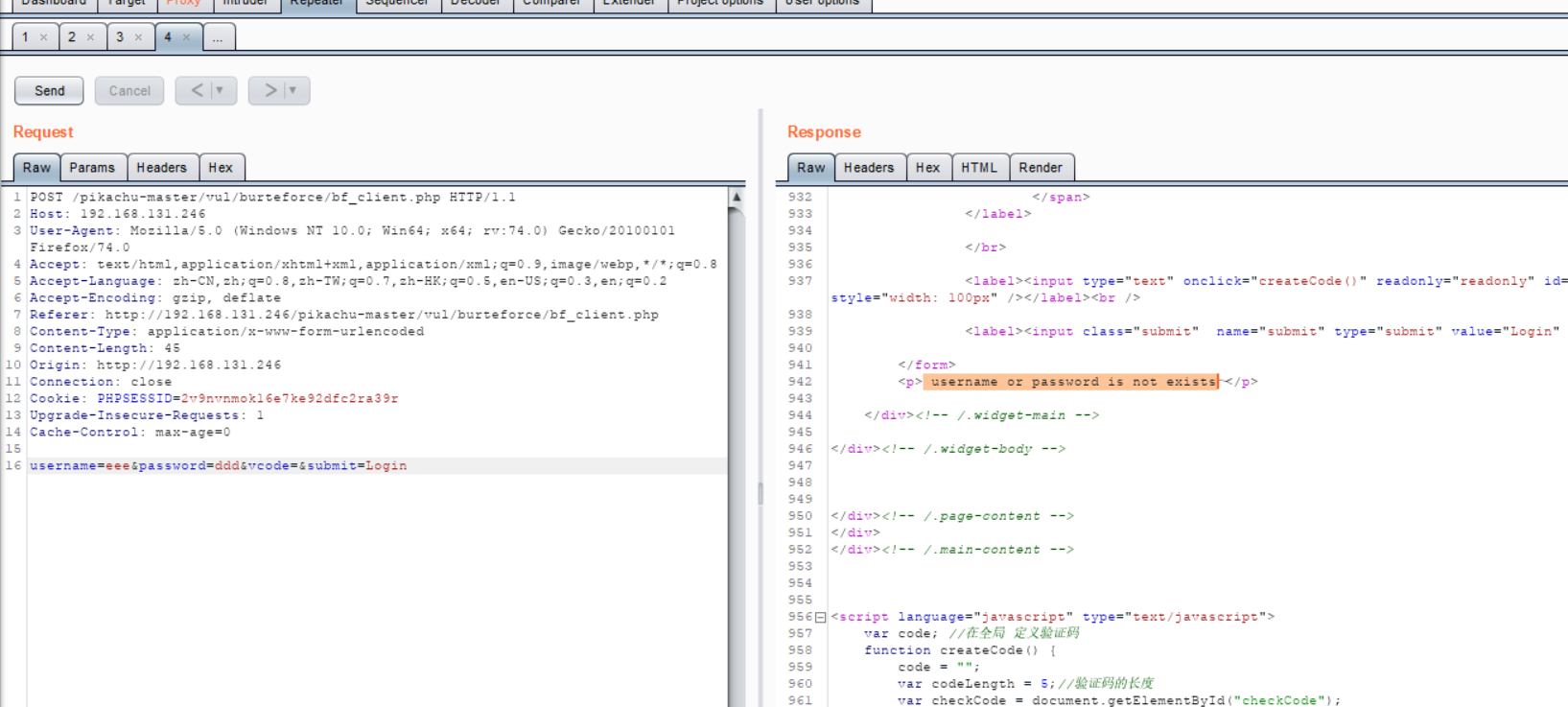

我们也可以抓包看一下,将数据包发送到repeater模块,在这个模块我们可以手动修改数据包内容,这里可以直接将内容返回后台,我们将验证码不输验证码,直接发送后台,我们发现返回信息“username or password is not exist” 意思就是我们直接绕过了验证码,看到了返回信息,这是因为验证码提交了但没有进行后台验证。

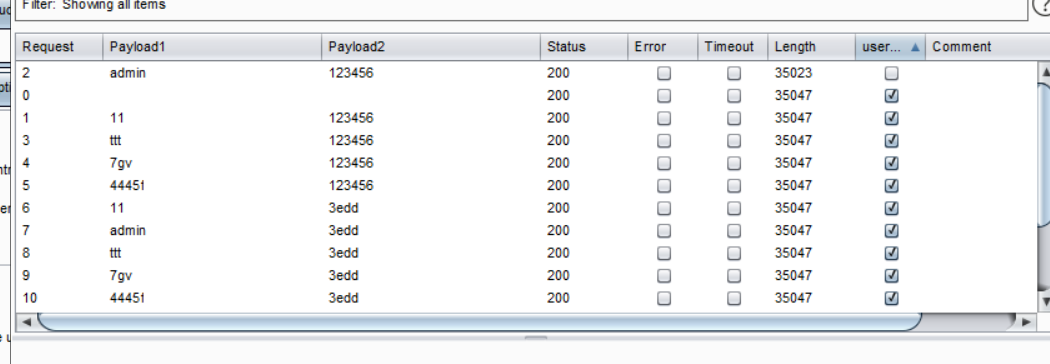

好了接下来步骤跟基于表单的暴力破解相同,我直接给出爆破结果

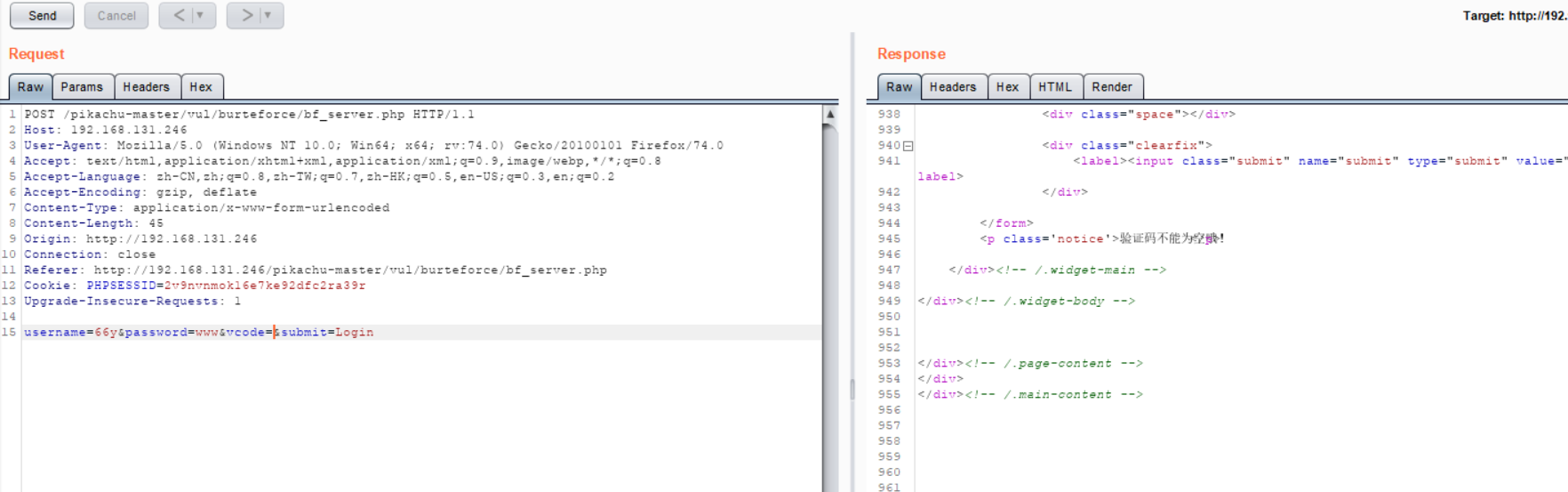

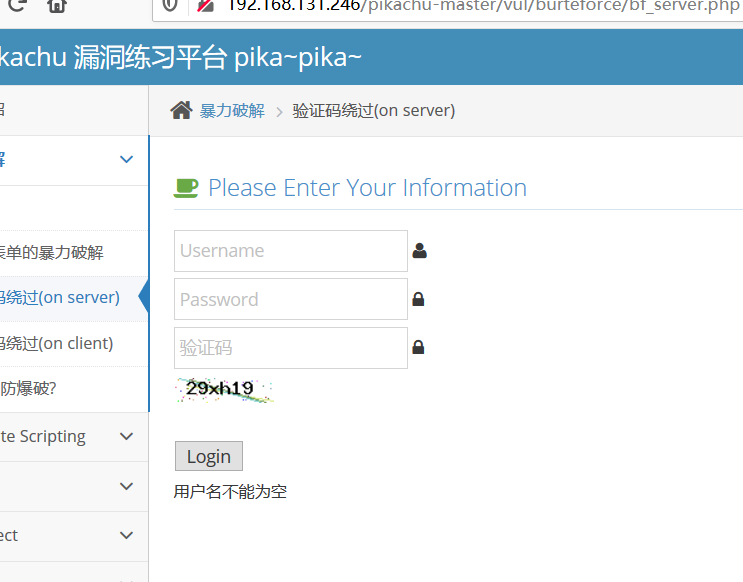

3.验证码绕过(on server)

随便输入一组用户名密码,验证码,抓包,并将抓到的包发送到repeater模块,

我们不输验证码,或输入错误验证码试一下,

我们发现返回验证码未输入或错误等信息,说明验证码在后端进行了验证,

那我们再试一下验证码是否会过期,在浏览器输入界面先不要提交,直接刷新界面抓包,发送到repeater模块

我们这次验证码是29xh19,我们在repeater模块输入用户名密码验证码提交

得到用户名密码返回信息,这是一定的,因为这是这个验证码的第一次利用,接下来不改验证码,输入其他用户名密码试一下

我们发现依旧返回用户名密码错误,说明验证码没有过期,可以重复利用,ok,验证码绕过了,接下来我们按照“基于表单的暴力破解”一步步暴力破解即可

我直接给出破解后用户名密码

4.token是否防爆破?

答案是不能的,

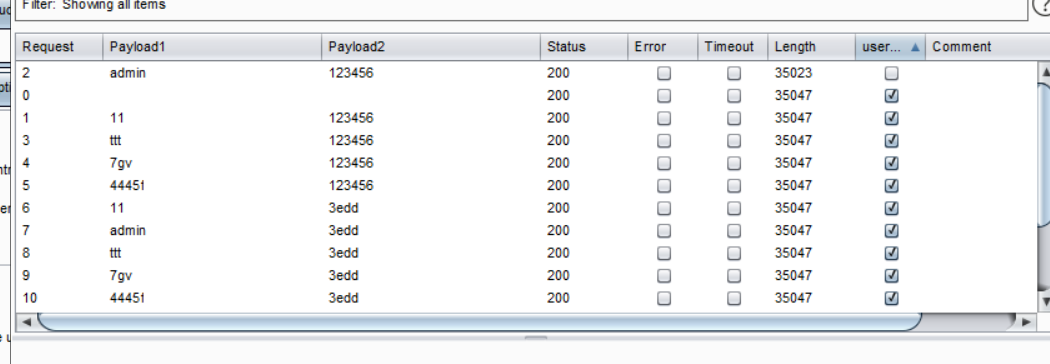

在pikachu “token防爆破”界面打开浏览器开发者选项,打开Web控制台,用选择器查看一下我们提交的Form表单

我们发现除了用户名密码之外还有一个隐藏的input标签,它的name是token,那串数字即token值,它的作用就是当我们输入用户名密码点击登陆时,后台会根据用户名密码加上token值进行验证,token值会改变当我们刷新页面时。只有token值正确,才会对用户名密码进行验证,但其实也没有太大作用,因为它的值已经以字符串的方式直接输出到了前端html表单上

抓包之后,我们把token设置变量,options的grep extract添加token:

token变量的type设置成recursive grep

然后attack,

如图,得到用户名和密码。

pikachu学习-暴力破解模块的更多相关文章

- Pikachu的暴力破解演示-----基于表单的暴力破解

1 首先打开XAMMP与burpsuite 2 打开游览器输入127.0.0.1:88进入pikachu,(由于我的端口有80改成88所以输入127.0.0.1:88要是没有更改80只需要输入127. ...

- pikachu靶场-暴力破解(验证码、token)

甲.基于表单的破解 较为简单,直接BurpSuite爆破. 乙.验证码绕过(on server) 打开题目,比第一题多了一个验证码验证,很多初学者遇到验证码就会感觉不知所措.其实这题也较为简单,首先正 ...

- DVWA(二): Brute Force(全等级暴力破解)

tags: DVWA Brute Force Burp Suite Firefox windows2003 暴力破解基本利用密码字典使用穷举法对于所有的账号密码组合全排列猜解出正确的组合. LEVEL ...

- 4. DVWA亲测暴力破解

LOW等级 我们先用burpsuite抓包,因为burpsuite提供了暴力破解模块 我们先创建一个1.txt文件夹,把正确的账号密码写进去 我们输入 Username:1 Password: ...

- sqli-labs-master less05 及 Burp Suite暴力破解示例

一.首先测试显示内容 例:http://localhost/sqli-labs-master/Less-5/?id=1 http://localhost/sqli-labs-master/Less-5 ...

- Pikachu-暴力破解模块

一.概述 "暴力破解"是一攻击具手段,在web攻击中,一般会使用这种手段对应用系统的认证信息进行获取. 其过程就是使用大量的认证信息在认证接口进行尝试登录,直到得到正确的结果. 为 ...

- 关于暴力破解的一些学习笔记(pikachu)

这几天的笔记都懒得发博客都写在本地了,随缘搬上来 什么是暴力破解 就是在攻击者不知道目标账号密码情况下的,对目标系统的常识性登陆 一般会采用一些工具+特定的字典 来实现高效的连续的尝试性登陆 一个有效 ...

- pikachu——暴力破解

前述: 前面学习了sqli-labs 和 DVWA,也算是初步涉足了web漏洞,了解了一些web漏洞的知识.所以在pikachu上面,会更加仔细认真,把前面没有介绍到的知识点和我一边学习到的新知识再补 ...

- 搭建pikachu平台及暴力破解

一.先将Pikachu文件放在网站根目录下 二.修改pikachu网站的配置文件 inc/config.inc.php define('DBUSER', 'user'); define('DBPW' ...

随机推荐

- 分布式系统一致性问题与Raft算法(上)

最近在做MIT6.824的几个实验,真心觉得每一个做分布式相关开发的程序员都应该去刷一遍(裂墙推荐),肯定能够提高自己的技术认知水平,同时也非常感谢MIT能够把这么好的资源分享出来. 其中第二个实验, ...

- Scheme实现数字电路仿真(3)——模块

版权申明:本文为博主窗户(Colin Cai)原创,欢迎转帖.如要转贴,必须注明原文网址 http://www.cnblogs.com/Colin-Cai/p/12242650.html 作者:窗户 ...

- 201771010105—达拉草 实验一 软件工程准备—<软件工程构建之法—初步了解和认识>

项目 内容 这个作业属于哪个课程 https://www.cnblogs.com/nwnu-daizh/ 这个作业的要求在哪里 https://www.cnblogs.com/nwnu-daizh/p ...

- 【Art】抗疫路上,温暖相伴

2020年3月. 本应是春暖花开的时节,武汉却是寒冷的,整个中国也是寒冷的. 疫情将人们逼得退无可退,只能待在家里看着电视新闻与手机上一个个数字不断跳动,等待着它们背后前线的无数命悬一线的战士的胜利讯 ...

- 07.深入浅出 Spring Boot - 数据访问之Mybatis(附代码下载)

MyBatis 在Spring Boot应用非常广,非常强大的一个半自动的ORM框架. 代码下载:https://github.com/Jackson0714/study-spring-boot.gi ...

- 最适合初学者的一篇 Ribbon 教程

什么是 Ribbon Ribbon 是一个基于 HTTP 和 TCP 的 客服端负载均衡工具,它是基于 Netflix Ribbon 实现的. 它不像 Spring Cloud 服务注册中心.配置中心 ...

- 01 极简Linux操作系统发展历史

Unix操作系统的诞生 1965 年之前的时候,电脑并不像现在一样普遍,它可不是一般人能碰的起的,除非是军事或者学院的研究机构,而且当时大型主机至多能提供30台终端(30个键盘.显示器),连接一台电脑 ...

- 看完这篇 HTTPS,和面试官扯皮就没问题了

下面我们来一起学习一下 HTTPS ,首先问你一个问题,为什么有了 HTTP 之后,还需要有 HTTPS ?我突然有个想法,为什么我们面试的时候需要回答标准答案呢?为什么我们不说出我们自己的想法和见解 ...

- openwrt sdk 编译工具 及 hello world

需要先在 make menuconfig 中打开 sdk make -j4在 bin\targets\ramips\mt7620生成一个openwrt-sdk-ramips-mt7620_gcc-7. ...

- 手机抓包app在python中使用

使用python+airtesr+无线模式控制手机 官方文档中,在airtest.readthedocs.io/zh_CN/lates…有一段介绍如何连接安卓手机的例子: 但是这个线接模板,无线模式的 ...