pikachu 搭建

一:首先下载XAMPP

1.先到官方网站安装XAMPP https://www.apachefriends.org/zh_cn/index.html

选择适合自己的电脑系统下载,本次windows系统进行演示。

2.下载完后,接下来不用我多说啦,安装,这一个我想大家都会,不为大家详细介绍啦!!!!!

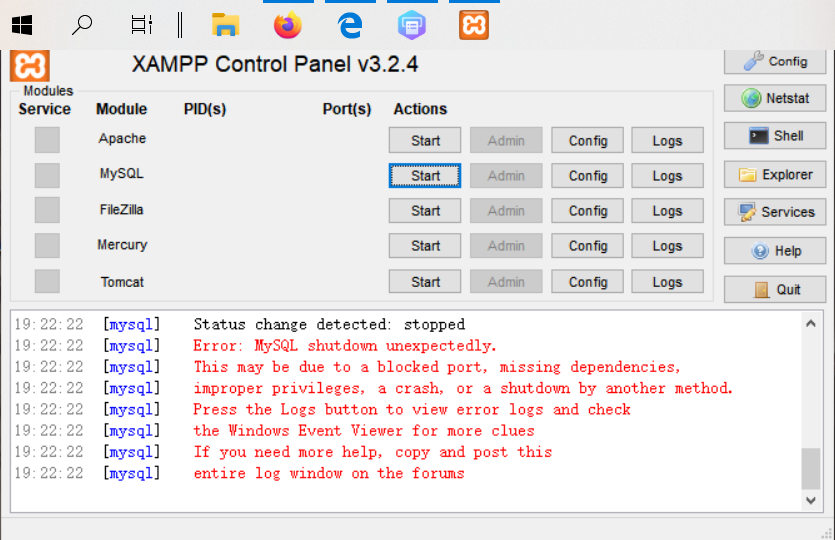

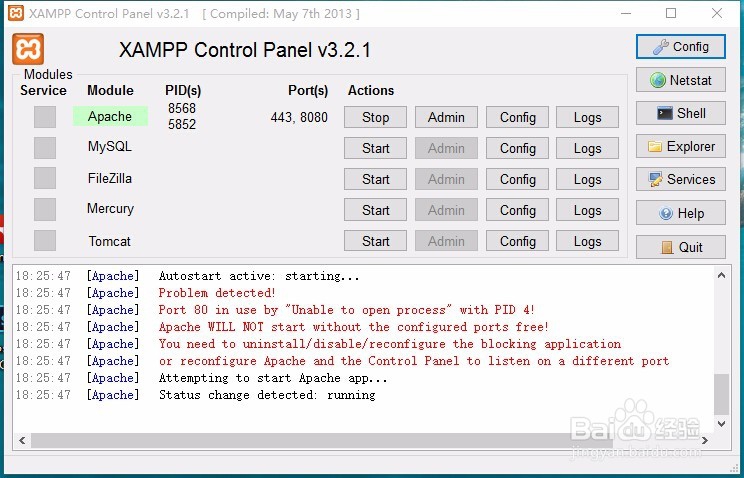

3.打开自己XAMPP

哦呦!!!

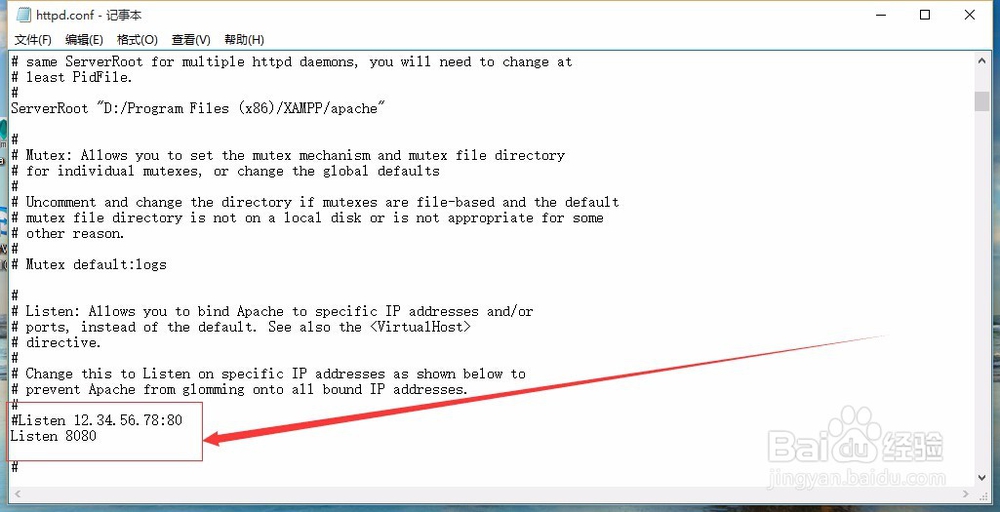

这个难搞呦,这里可能是电脑80,443号端口已经被占用啦,不过解决问题的方法我已经给你们找到了,这个你不用担心,来大家一起看看怎么解决这个烦人的问题,废话不多说看图。

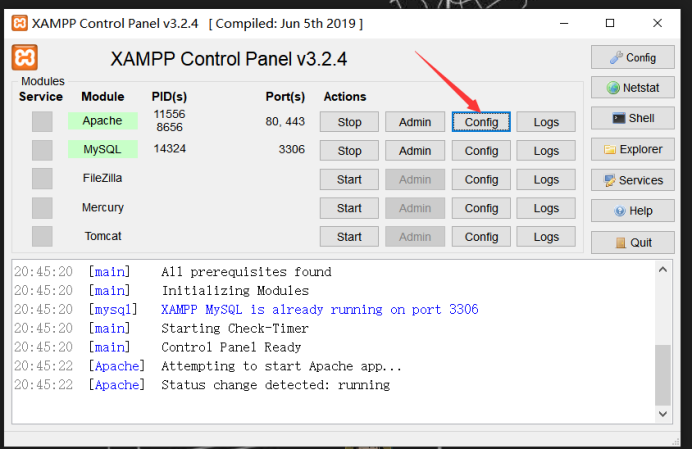

点击

打开里面httpd.conf打开编辑里面查找80替换成81

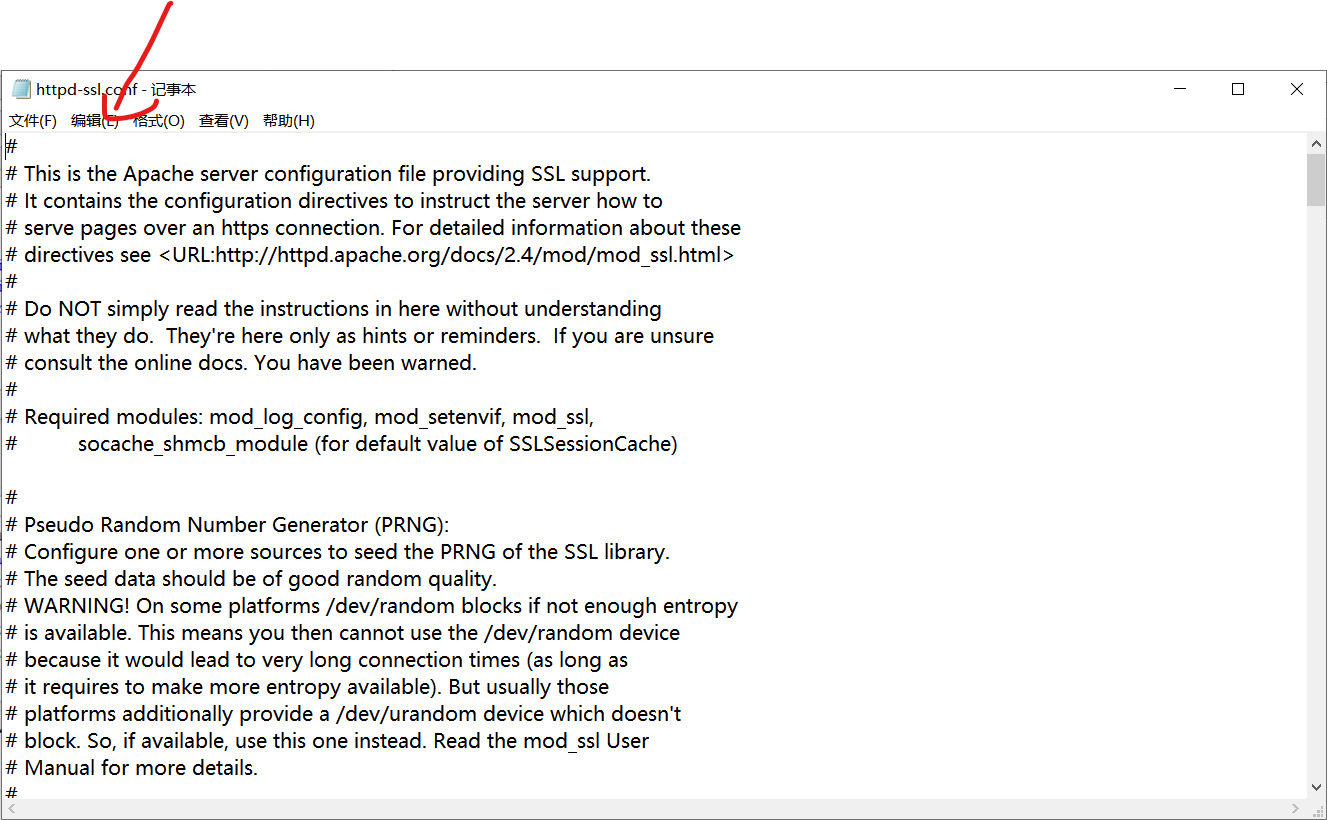

打开里面httpd-ssl.conf打开编辑里面查找443替换成4433

到这问题还没有解决。接下来继续。。。

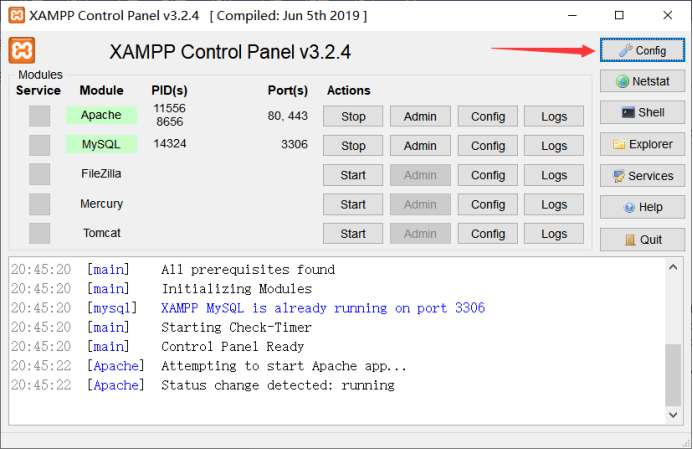

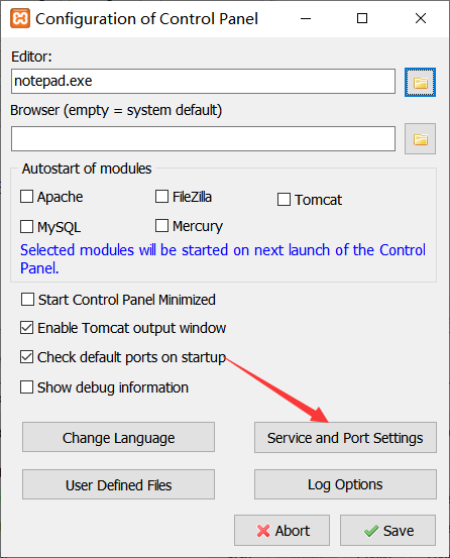

点击conflig会弹出来

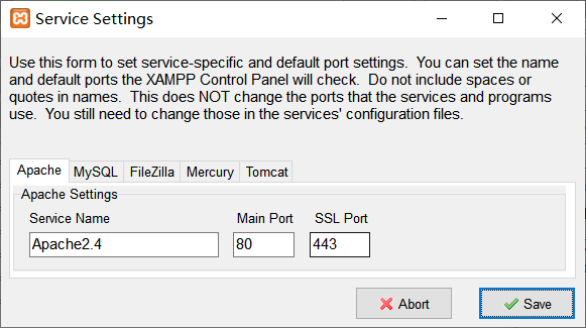

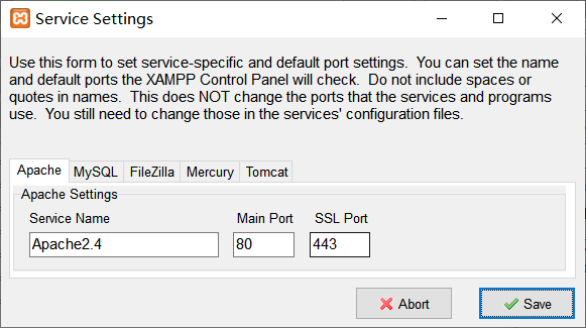

点击Service and port settings弹出

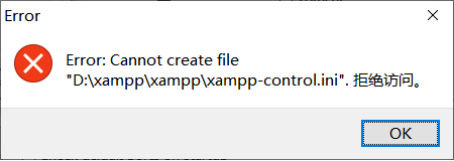

还是点击Save弹出

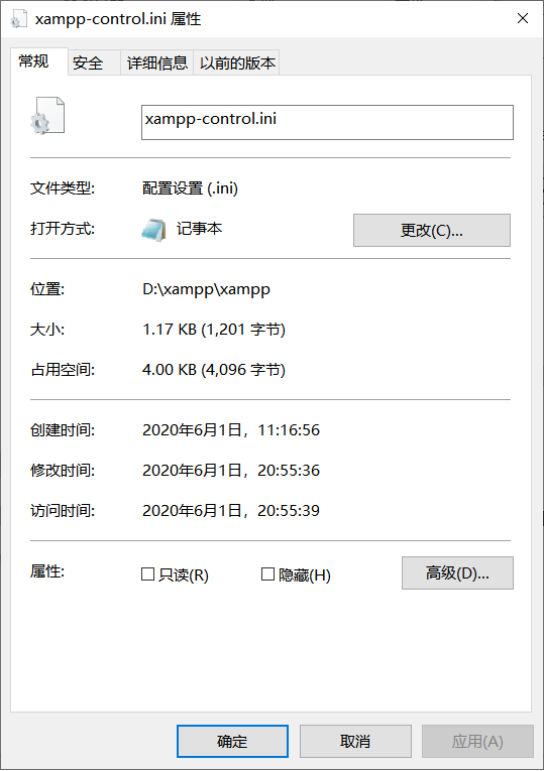

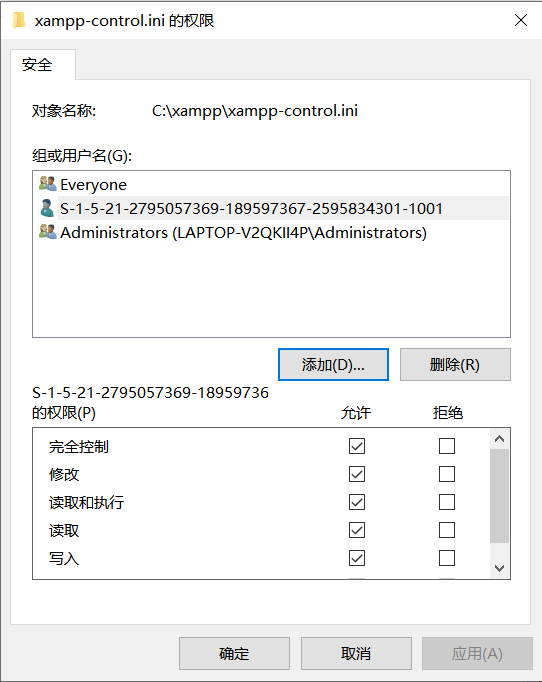

这是因为没有权限,怎么解决,那不就是给它权限只要给它权限问题就解决了

怎么解决上图问题接下来有图片形式为大家解释

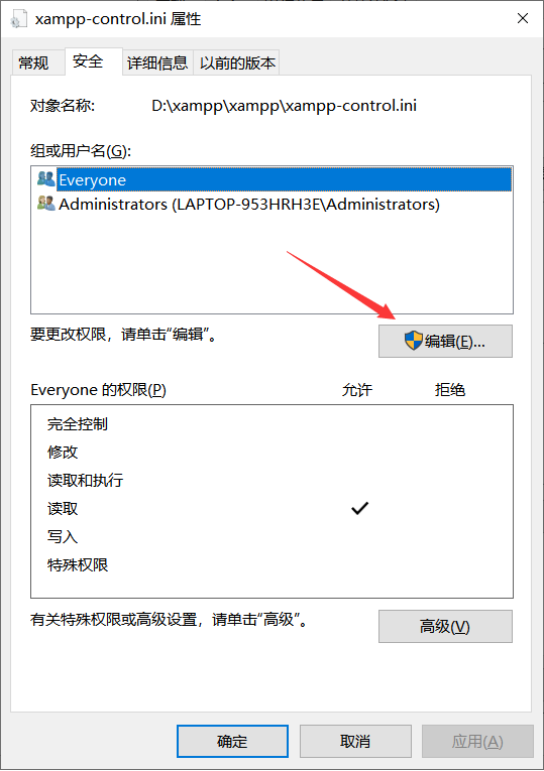

首先在XAMPP文件里面找到control.ini

点击安全

点击编辑

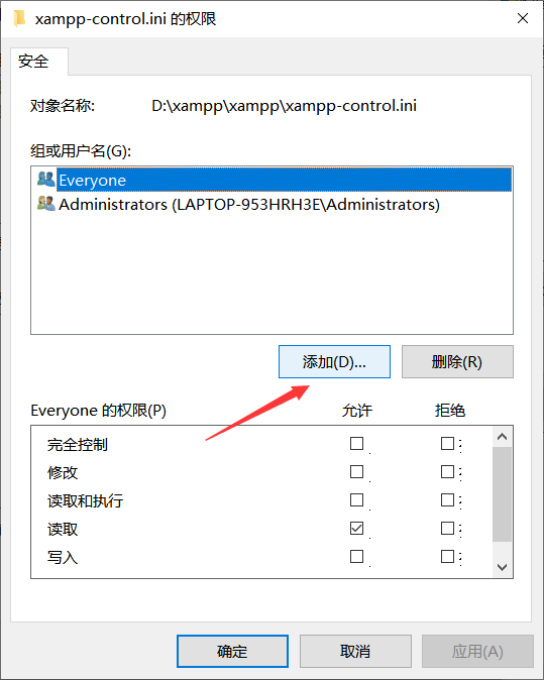

点击添加

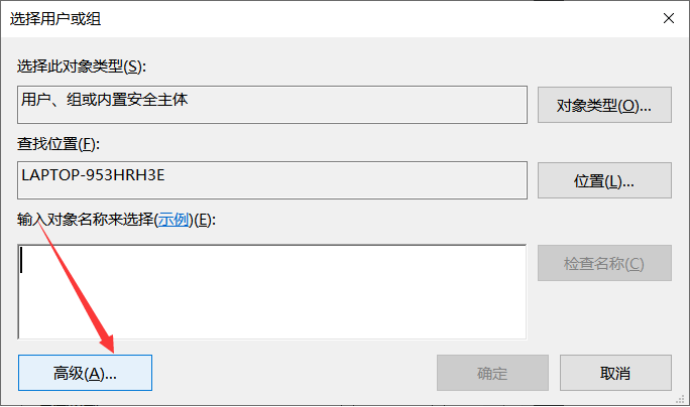

点击高级

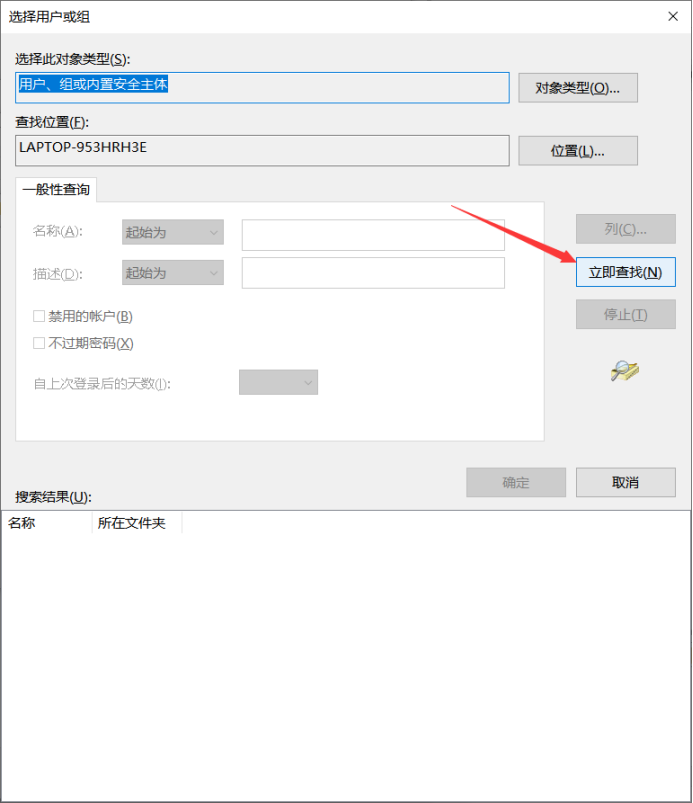

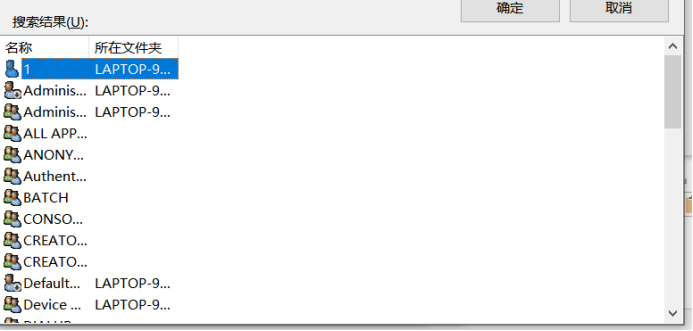

点击立即查找

什么都不用管点击确定

然后点击完全控制确定。

-------------------------------------------------------------------------------------------------------------------------------

然后找到

把80改成81,443改成4433点击Save.

好了到此为止XAMMP上面的问题已经解决了。

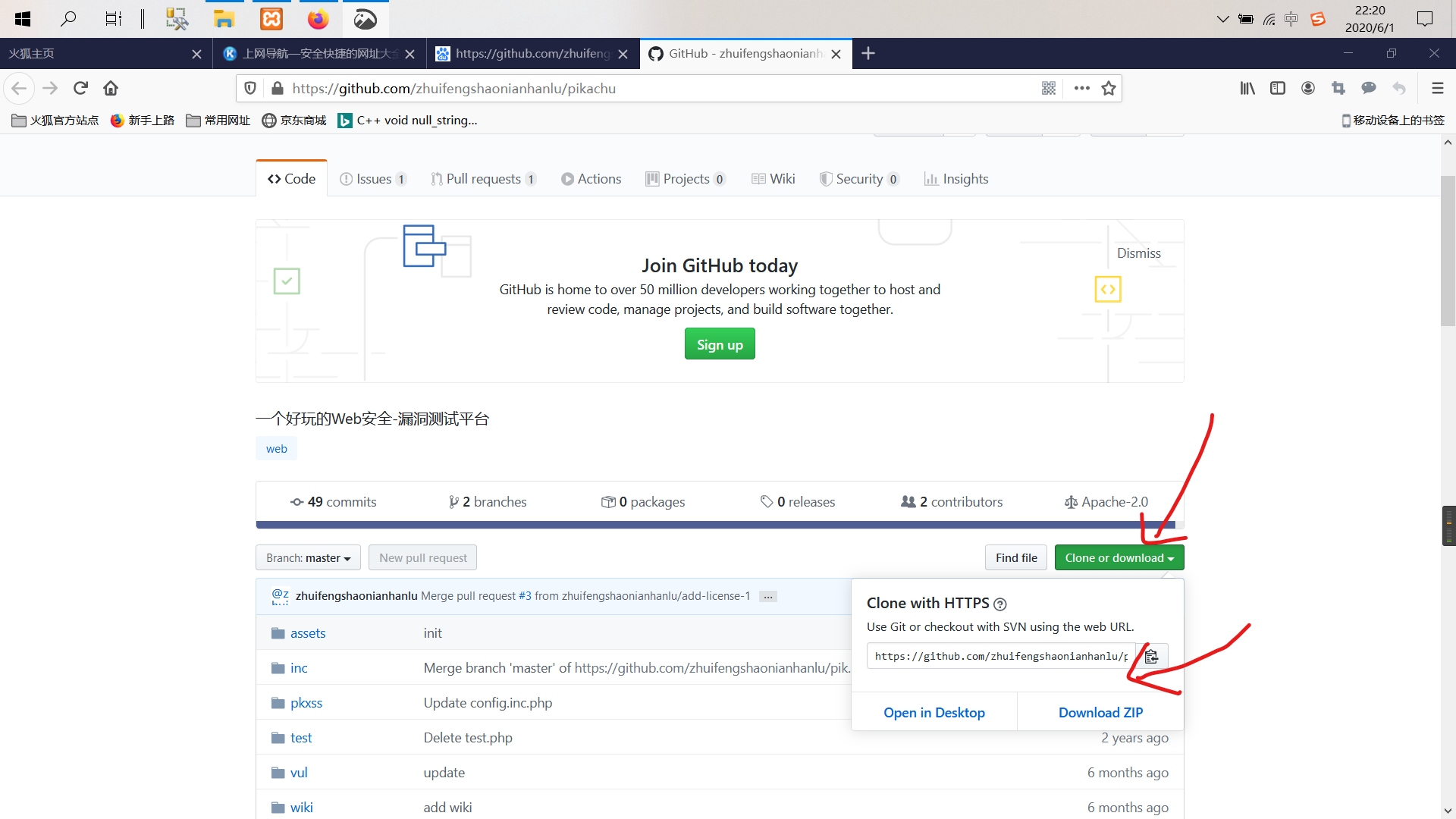

二下:载安装pikachu

https://github.com/zhuifengshaonianhanlu/pikachu

下载完成之后把pikachu-master压缩包解压到自己安装的xampp软件的路径,路径是D:\xampp\xampp\htdocs

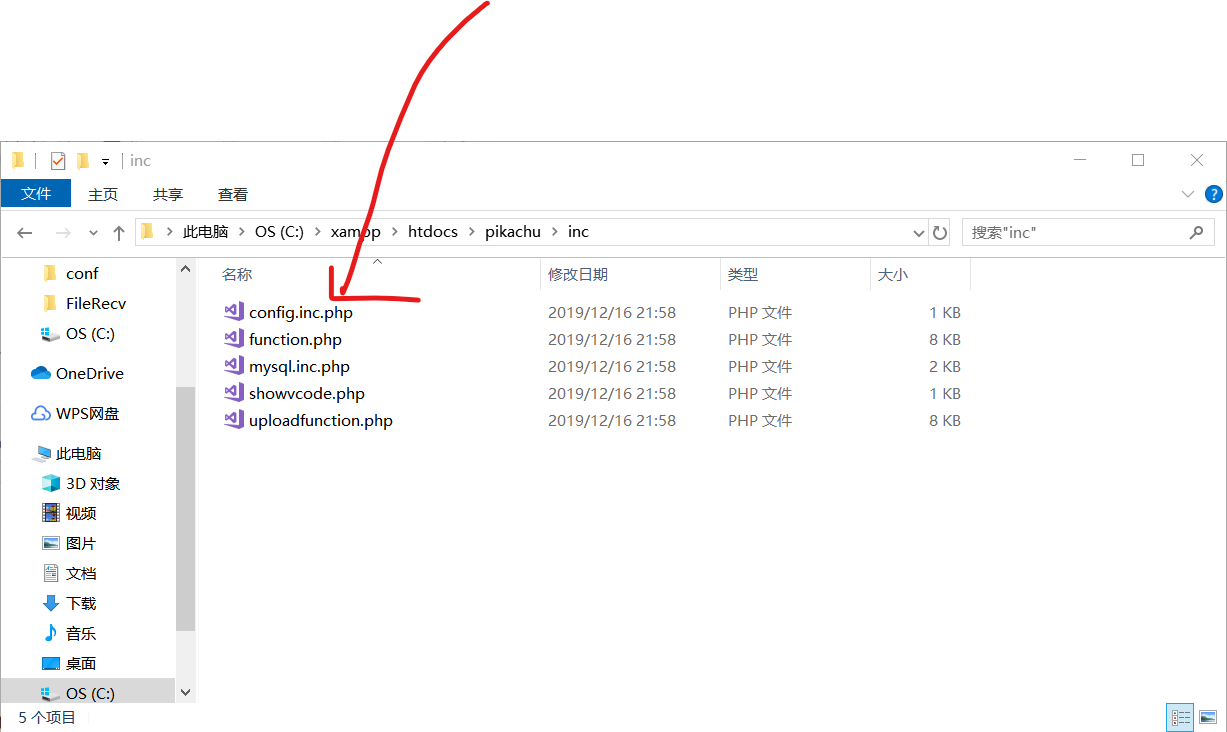

然后找到pikachu里面的Inc

然后找到pikachu里面config.inc.php

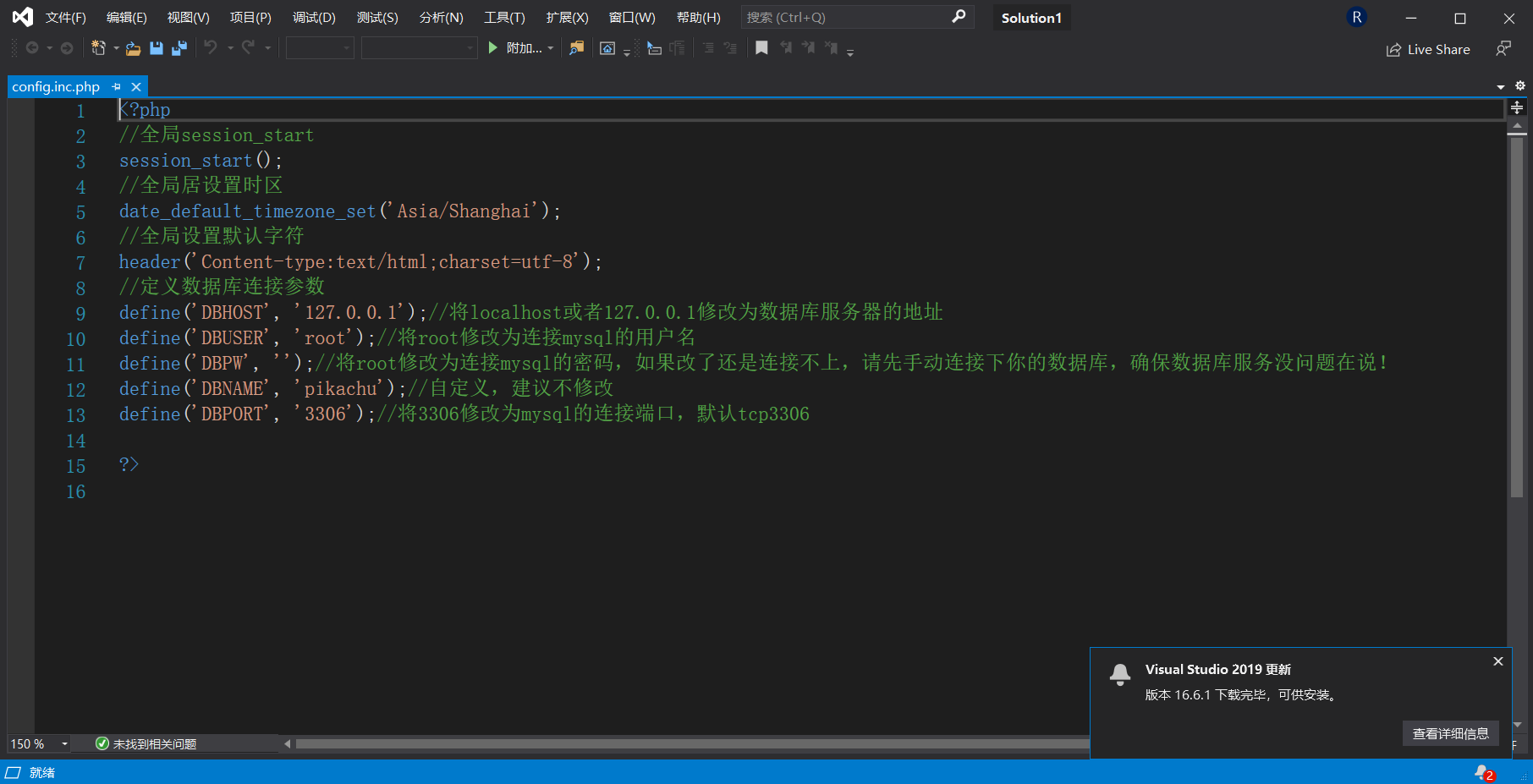

打开config.inc.php,可以看见账号密码

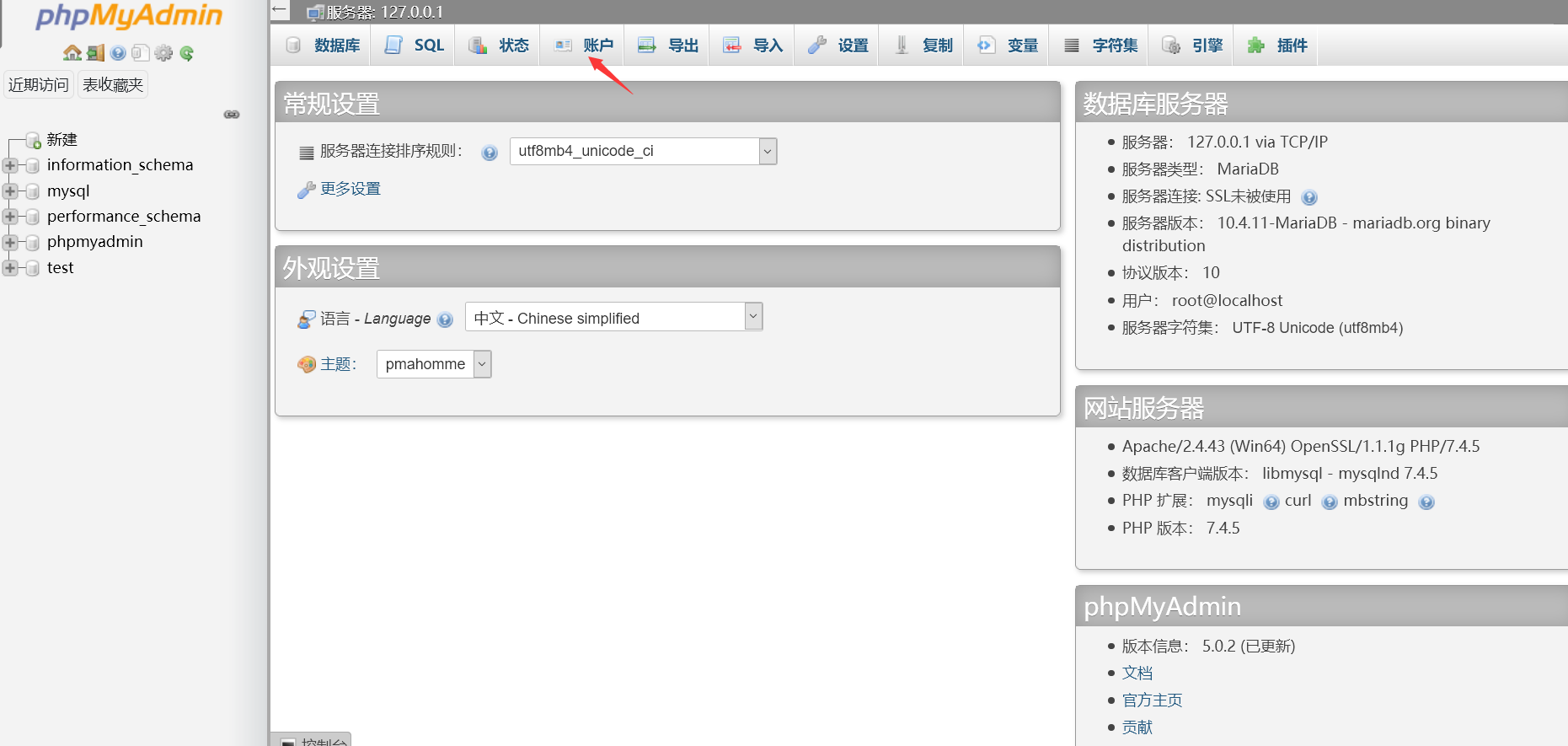

可以自定义修改账号密码,先打开XAMPP点击MySQL的Start然后点击Admin

1:

2:

3:19:26:13

修改密码之后我们应该在config.inc.php进行相应的改变!!!!!!

在游览器里面输入网址合同品牌http://127.0.0.1:81//pikachu(这里面我把80改成81,根据自己所改的进行相应的改变)

点击红色字体链接数据库就可以了

pikachu 搭建的更多相关文章

- 利用xampp集成环境搭建pikachu靶场及部分问题解决

xampp的环境部署 1.本地服务器的搭建 首先要到官网下载xampp https://www.apachefriends.org/zh_cn/index.html 有各个不同的系统版本,这里我们选择 ...

- 搭建pikachu平台及暴力破解

一.先将Pikachu文件放在网站根目录下 二.修改pikachu网站的配置文件 inc/config.inc.php define('DBUSER', 'user'); define('DBPW' ...

- pikachu平台搭建

1.将pikachu转移至htdocs 2.然后打开pikachu文件夹里的inc文件夹 3.里面对应的内容该成之前刚刚设置好的数据库服务器地址,用户名,密码和端口号 4.打开浏览器,输入http:/ ...

- Pikachu-环境搭建

1.首先进行基础环境——本地服务器搭建. 这里使用xampp实现. 首先安装软件 配置apache 启动xampp以搭建本地服务器 2.安装Pikachu 配置xampp数据库信息 打开config. ...

- web攻击与防御技术-平台搭建与暴力破解

平台搭建是首先安装xampp并把pikachu的压缩文件解压在HTdocs下 然后 点击后显示 安装成功 首先随便输入一些东西 然后用burpsuite抓包 对username和password字段进 ...

- Pikachu漏洞练习平台实验——XSS(二)

概述 简介 XSS是一种发生在Web前端的漏洞,所以其危害的对象也主要是前端用户 XSS漏洞可以用来进行钓鱼攻击.前端js挖矿.盗取用户cookie,甚至对主机进行远程控制 攻击流程 假设存在漏洞的是 ...

- Pikachu漏洞练习平台实验——CSRF(三)

概述 CSRF 是 Cross Site Request Forgery 的 简称,中文名为跨域请求伪造 在CSRF的攻击场景中,攻击者会伪造一个请求(一般是一个链接) 然后欺骗目标用户进行点击,用户 ...

- pikachu练习平台(XSS-漏洞测试案例(cookie的窃取和利用、钓鱼攻击、XSS获取键盘记录))

XSS-漏洞测试案例 xss案例 1.cookie的窃取和利用 2.钓鱼攻击 3.XSS获取键盘记录 在进行案例之前首先要搭建xss后台 搭建xss后台 1.在pikachu文件夹下面,把pkxss单 ...

- pikachu靶场-XSS

.Tips: 一般查询接口容易出现反射型XSS,留言板容易出现存储型XSS 由于后台可能存在过滤措施,构造的script可能会被过滤掉,而无法生效,或者环境限制了执行(浏览器): 通过变化不同的scr ...

随机推荐

- (一) Vue在创建的时候 入口文件 及相关的路由配置(及子路由配置)

1. 首先明确一点 在书写之前尽量保持相关的文件知道含义 比如 components 啥的 知道是要放什么东西 在这里介绍一下 由于 vue 不是系统学习 所以很多的创建方式可能不一样 就是有 ...

- Mysql批量导入多个sql文件

DB_edusuntk文件夹下有2000多个个sql备份文件,如何批量导入?首先新建一个main.sql,然后在main.sql文件里面这么写: source C:/sql/1.sql; source ...

- Docker虚拟机配置手札(centos)

一.Docker只支持CentOS7及以上系统,不支持6.x系统 二.yum安装Docker 1.安装相关环境和设置仓库 yum install -y yum-utils device-mapper- ...

- Javascript书写位置

1.行内式js(很少使用) 以on开头,如onclick HTML中推荐双引号,JS推荐单引号 2.内嵌式js(常用) <script> alert('hello world'); < ...

- eatwhatApp开发实战(八)

在App中增,删功能都有了,这次我们来做改的功能.在项目中点击items项时对对应的条目中的商店名称进行修改. 点击items跳出一个对话框,里面包含了输入框.修改按钮和取消按钮: AlertDial ...

- [JavaWeb基础] 020.Velocity 模板引擎简单示例

1.什么是Velocity 一种J2EE的前端模版技术,和JSP,Freemarker差不多,都是用来展示网页内容的.和JSP不同的是velocity只能显示Action中的数据,不能处理数据.不能写 ...

- idea创建maven项目慢的原因以及解决方案

问题分析;在idea中maven项目所依赖的jar包,默认是从中央仓库直接下载jar包,不管jar包是否在本地仓库存在,所以导致idea创建maven项目速度慢,那么要解决这个问题,那么将idea设置 ...

- Rocket - debug - TLDebugModuleInner - Program Buffer

https://mp.weixin.qq.com/s/kjhJJ3moRQzxHt6pJOXEgg 简单介绍TLDebugModuleInner中Program Buffer寄存器的实现. 1. pr ...

- Chisel3 - Scala语言专家

https://mp.weixin.qq.com/s/j8mt_qvwliKIKtlN6JcyqQ 介绍Intellij IDEA安装Scala插件后,如何在阅读和编码两方面助益开发者. ...

- JavaScript (一) js的介绍及基本语法变量

个人博客网:https://wushaopei.github.io/ (你想要这里多有) 一.JS 的 介绍 1.JavaScript :简称 : js js 分为三个部分: 1. ECMASc ...