20145239 GDB调试汇编堆栈过程分析

20145239 GDB调试汇编堆栈过程分析

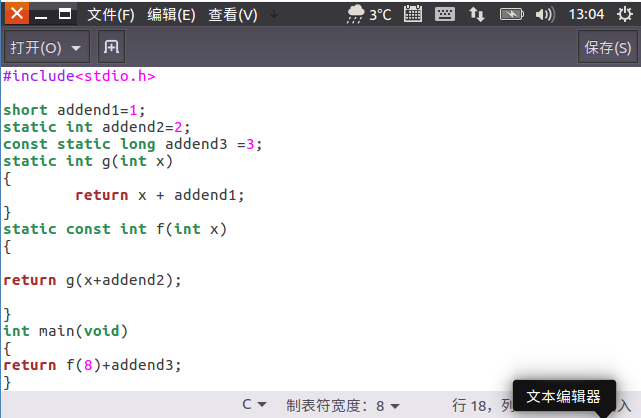

测试源代码

#include<stdio.h> short addend1 = ;

static int addend2 = ;

const static long addend3 = ; static int g(int x)

{

return x + addend1;

} static const int f(int x)

{

return g(x + addend2);

} int main(void)

{

return f() + addend3;

}

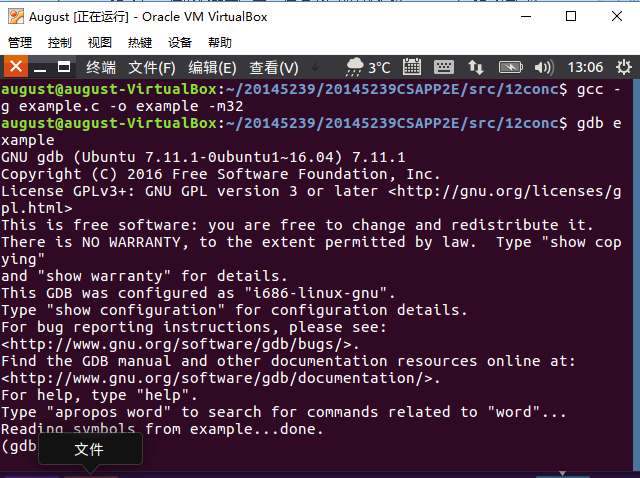

GCC编译

使用gcc - g example.c -o example -m32指令在64位的机器上产生32位汇编,然后使用gdb example指令进入gdb调试器

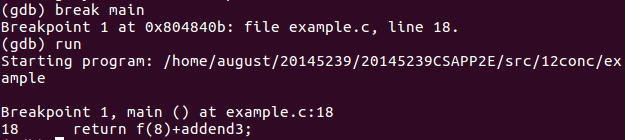

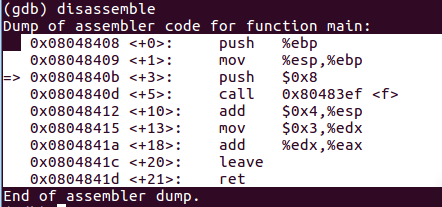

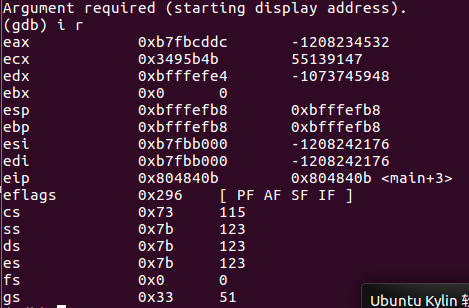

进入之后先在main函数处设置一个断点,再run一下,使用disassemble指令获取汇编代码,用i(info) r(registers)指令查看各寄存器的值:

- 可见此时主函数的栈基址为 0xffffefb8,用

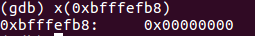

x(examine)指令查看内存地址中的值,但目前%esp所指堆栈内容为0,%ebp所指内容也为0

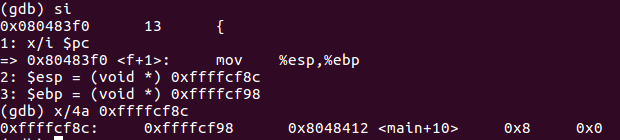

- 首先,结合display命令和寄存器或pc内部变量,输入display /i $pc、display /i $esp、display /i $ebp。这样在每次执行下一条汇编语句时,都会显示出当前执行的语句。下面展示每一步时

%esp、%ebp和堆栈内容的变化。

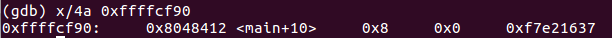

- call指令将下一条指令的地址入栈,此时

%esp,%ebp和堆栈的值为:

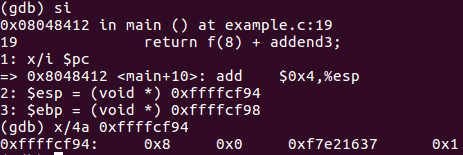

- 将上一个函数的基址入栈,从当前

%esp开始作为新基址:

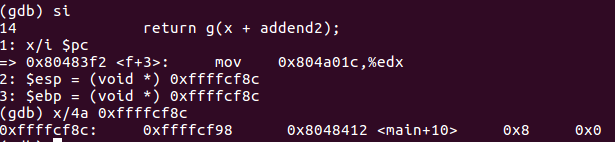

- 先为传参做准备:

- 实参的计算在

%eax中进行:

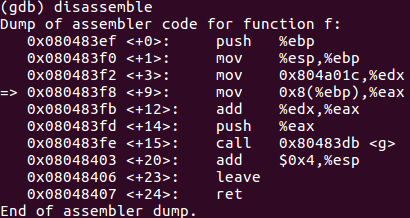

- f函数的汇编代码:

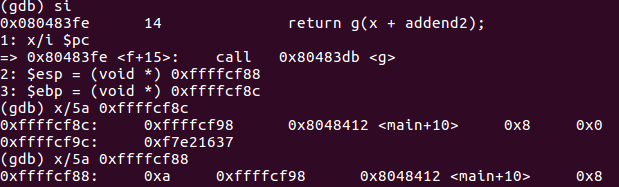

- 实参入栈:

- call指令将下一条指令的地址入栈:

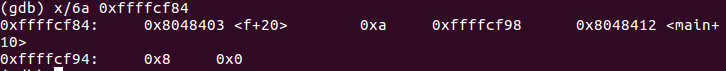

- 计算short+int:

pop %ebp指令将栈顶弹到%ebp中,同时%esp增加4字节:

- ret指令将栈顶弹给

%eip:

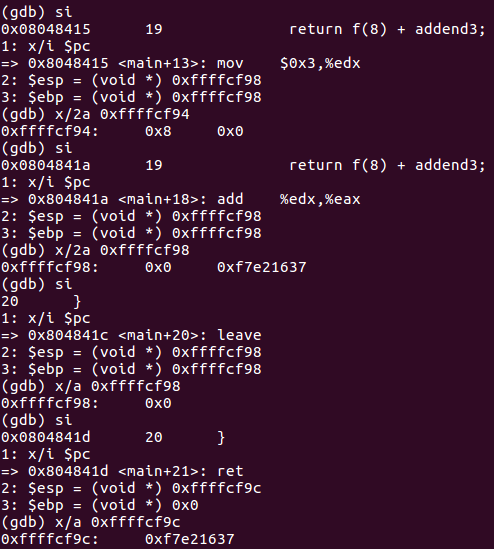

- 因为函数f修改了

%esp,所以用leave指令恢复。leave指令先将%esp对其到%ebp,然后把栈顶弹给%ebp:

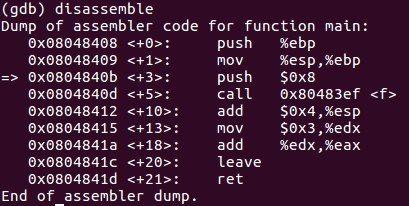

- 主函数汇编代码:

| 指令 | %esp | %ebp | %eip | %eax | 堆栈 |

|---|---|---|---|---|---|

| push $0x8 | 0xffffefb8 | 0xffffefb8 | 0x804840b | -134500932 | 0x0 |

| call 0x80483ef | 0xffffcf94 | 0xffffcf98 | 0x804840b | -134500932 | 0x8 0x0 |

| push %ebp | 0xffffcf90 | 0xffffcf98 | 0x80483ef | -134500932 | 0x8048412 0x8 0x0 |

| mov %esp,%ebp | 0xffffcf8c | 0xffffcf98 | 0x80483f0 | -134500932 | 0xffffcf98 0x8048412 0x8 0x0 |

| mov 0x804a01c,%edx | 0xffffcf8c | 0xffffcf8c | 0x80483f2 | -134500932 | 0xffffcf98 0x8048412 0x8 0x0 |

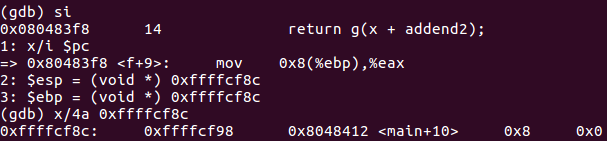

| mov 0x8(%ebp),%eax | 0xffffcf8c | 0xffffcf8c | 0x80483f8 | -134500932 | 0xffffcf98 0x8048412 0x8 0x0 |

| add %edx,%eax | 0xffffcf8c | 0xffffcf8c | 0x80483fb | 8 | 0xffffcf98 0x8048412 0x8 0x0 |

| push %eax | 0xffffcf8c | 0xffffcf8c | 0x80483fd | 10 | 0xffffcf98 0x8048412 0x8 0x0 |

| call 0x80483db | 0xffffcf88 | 0xffffcf8c | 0x80483fe | 10 | 0xa 0xffffcf98 0x8048412 0x8 0x0 |

| push %ebp | 0xffffcf84 | 0xffffcf8c | 0x80483db | 10 | 0x8048403 0xa 0xffffcf98 0x8048412 0x8 0x0 |

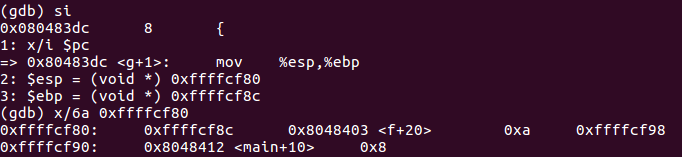

| mov %esp,%ebp | 0xffffcf80 | 0xffffcf8c | 0x80483dc | 10 | 0xffffcf8c 0x8048403 0xa 0xffffcf98 0x8048412 0x8 0x0 |

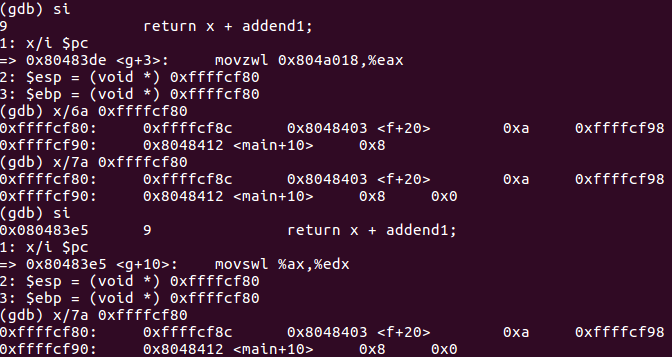

| movzwl 0x804a018,%eax | 0xffffcf80 | 0xffffcf80 | 0x80483de | 10 | 0xffffcf8c 0x8048403 0xa 0xffffcf98 0x8048412 0x8 0x0 |

| movswl %ax,%edx | 0xffffcf80 | 0xffffcf80 | 0x80483e5 | 1 | 0xffffcf8c 0x8048403 0xa 0xffffcf98 0x8048412 0x8 0x0 |

| mov 0x8(%ebp),%eax | 0xffffcf80 | 0xffffcf80 | 0x80483e8 | 1 | 0xffffcf8c 0x8048403 0xa 0xffffcf98 0x8048412 0x8 0x0 |

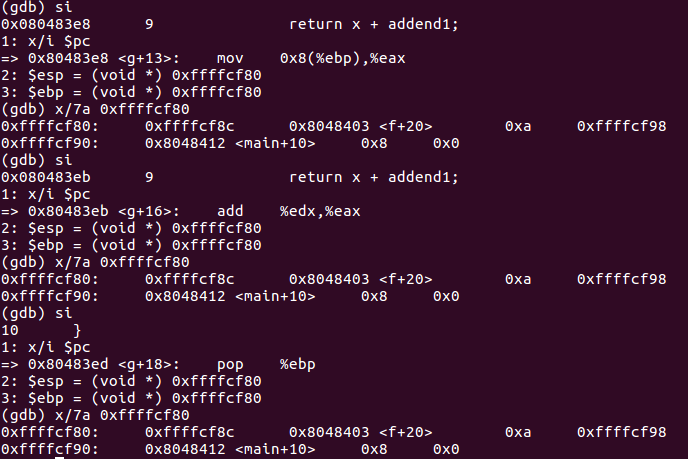

| add %edx,%eax | 0xffffcf80 | 0xffffcf80 | 0x80483eb | 10 | 0xffffcf8c 0x8048403 0xa 0xffffcf98 0x8048412 0x8 0x0 |

| pop %ebp | 0xffffcf80 | 0xffffcf80 | 0x80483ed | 11 | 0xffffcf8c 0x8048403 0xa 0xffffcf98 0x8048412 0x8 0x0 |

| ret | 0xffffcf84 | 0xffffcf8c | 0x80483ee | 11 | 0x8048403 0xa 0xffffcf98 0x8048412 0x8 0x0 |

| add $0x4,%esp | 0xffffcf88 | 0xffffcf8c | 0x8048403 | 11 | 0x8048403 0xa 0xffffcf98 0x8048412 0x8 0x0 |

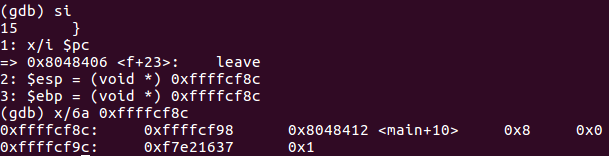

| leave | 0xffffcf8c | 0xffffcf8c | 0x8048406 | 11 | 0xffffcf98 0x8048412 0x8 0x0 |

| ret | 0xffffcf90 | 0xffffcf98 | 0x8048407 | 11 | 0x8048412 0x8 0x0 |

| add $0x4,%esp | 0xffffcf94 | 0xffffcf98 | 0x8048412 | 11 | 0x8 0x0 |

| mov $0x3,%edx | 0xffffcf98 | 0xffffcf98 | 0x8048415 | 11 | 0x0 |

| add %edx,%eax | 0xffffcf98 | 0xffffcf98 | 0x804841a | 11 | 0x0 |

| leave | 0xffffcf98 | 0xffffcf98 | 0x804841c | 14 | 0x0 |

| ret | 0xffffcf9c | 0x0 | 0x804841d | 14 |

20145239 GDB调试汇编堆栈过程分析的更多相关文章

- GDB调试汇编堆栈过程分析

GDB调试汇编堆栈过程分析 分析过程 这是我的C源文件:click here 使用gcc - g example.c -o example -m32指令在64位的机器上产生32位汇编,然后使用gdb ...

- 20145212——GDB调试汇编堆栈过程分析

GDB调试汇编堆栈过程分析 测试代码 #include <stdio.h> short val = 1; int vv = 2; int g(int xxx) { return xxx + ...

- 20145223《信息安全系统设计基础》 GDB调试汇编堆栈过程分析

20145223<信息安全系统设计基础> GDB调试汇编堆栈过程分析 分析的c语言源码 生成汇编代码--命令:gcc -g example.c -o example -m32 进入gdb调 ...

- 赵文豪 GDB调试汇编堆栈过程分析

GDB调试汇编堆栈过程分析 使用gcc - g example.c -o example -m32指令在64位的机器上产生32位汇编,然后使用gdb example指令进入gdb调试器: 使用gdb调 ...

- 20145337 GDB调试汇编堆栈过程分析

20145337 GDB调试汇编堆栈过程分析 测试代码 #include<stdio.h> short addend1 = 1; static int addend2 = 2; const ...

- 20145208 GDB调试汇编堆栈过程分析

20145208 GDB调试汇编堆栈过程分析 测试代码 #include<stdio.h> short addend1 = 1; static int addend2 = 2; const ...

- 20145218 GDB调试汇编堆栈过程分析

GDB调试汇编堆栈过程分析 虚拟机中分析过程 输入gcc - g example.c -o example -m32指令在64位机器上产生32位汇编,但出现以下错误: 这时需要使用sudo apt-g ...

- 20145236 GDB调试汇编堆栈过程分析

GDB调试汇编堆栈过程分析 首先需要输入sudo apt-get install libc6-dev-i386安装一个库才能产生汇编代码,然后输入gcc - g example.c -o exampl ...

- 20145312 GDB调试汇编堆栈过程分析

20145312 GDB调试汇编堆栈过程分析 参考资料 卢肖明同学的博客:<GDB调试汇编堆栈过程分析>: http://www.cnblogs.com/lxm20145215----/p ...

随机推荐

- 教你如何把php项目打包成EXE文件发布

家经常会接到一些编程的活,例如设计企业网站,做做财务,统计系统什么的.或许是因为朋友的需求,或许图个零花.不管什么原因吧.等程序做好了,给对方展示.安装,就成了问题.企业网站好说,至少需要个虚拟主机什 ...

- c#通过URL地址从服务器上下载文件

- 【优才原创】Android的拖放机制

优才网 [优才原创]Android的拖放机制 2016-04-18 优才学院 优才网 一.拖放机制概述 ² 拖放操作是手指触摸屏幕上的某一对象.然后拖动该对象.最后在屏幕的某个位置释放该对象并运行某种 ...

- php代码中使用换行及(\n或\r\n和br)的应用

浏览器识别不了\n或\r\n,这两个换行符是文本换行符,文本文件有效;假设须要将结果输出到浏览器或打印到显示器,代码中使用br;假设仅仅是在源码中换行.则使用\n或\r\n,感兴趣的朋友能够了解下,也 ...

- mysql中的for update

Select…For Update语句的语法与select语句相同,只是在select语句的后面加FOR UPDATE [NOWAIT]子句. 该语句用来锁定特定的行(如果有where子句,就是满足w ...

- leetcode第一刷_Binary Tree Zigzag Level Order Traversal

以出现的频率来看.树的层序遍历一定是考察的重点,除非工作人员想找题水数量. zigzag,还是有几道题的,层序的这个非常easy,假设是奇数层.reverse下面就可以.无他.我写的时候预计还不知道这 ...

- who 查看系统登录用户

who 查看所有登录用户 whoami 查看自己的登陆名 w users last

- Weka学习之预处理连接MySql(二)

载入数据 (一)打开文件 (二) 打开url (三) 打开数据库 (四)从一些数据生成器(DataGenerators)中生成人造数据 这篇主要写(三)中的连接mySql 网上 ...

- windows下python安装Numpy、Scipy、matplotlib模块(转载)

python下载链接 Numpy下载链接 python中Numpy包的安装及使用 Numpy包的安装 准备工作 Python安装 pip安装 将pip所在的文件夹添加到环境变量path路径中 ...

- python视频教程大全(转载)

python3英文视频教程(全87集) http://pan.baidu.com/s/1dDnGBvV python从入门到精通视频(全60集)链接:http://pan.baidu.com/s/1e ...