Linux内核分析— —扒开系统调用的三层皮(下)

课程主要内容有三点:

- 在MenuOS中通过添加代码增加自定义的系统调用命令

- 使用gdb跟踪调试内核

- 简单分析system_call代码了解系统调用在内核代码中的处理过程

实验——分析system_call中断处理过程

在MenuOS中添加上周所运用到的系统调用

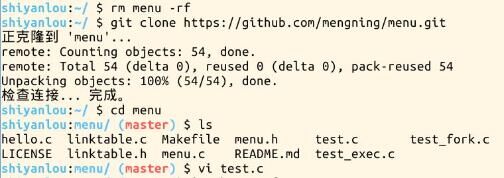

克隆并自动编译

rm menu -rf 强制删除原menu文件

git clone https://github.com/mengning/menu.git 从github中克隆

cd menu

在test.c文件中,添加代码如下:

int Getpid(int argc ,char *argv)

{

pid_t pid;

pid=getpid();

printf("pid = %d \n", pid);

return 0;

}

int GetpidAsm(int argc ,char *argv)

{

pid_t pid;

pid = getpid();

asm volatile(

"mov $0x24,%%eax\n\t"

"int $0x80\n\t"

"mov %%eax,%0\n\t"

:"=m"(pid)

);

printf("pid = %d \n",pid);

return 0;

}

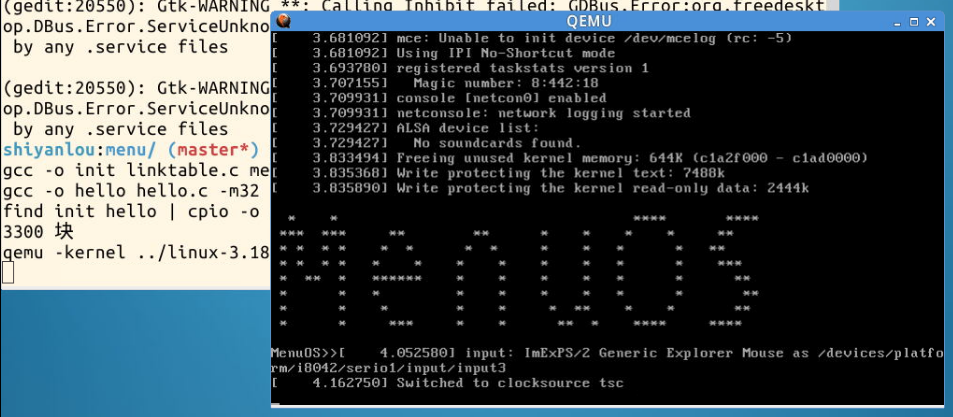

然后make rootfs即可完成功能的添加

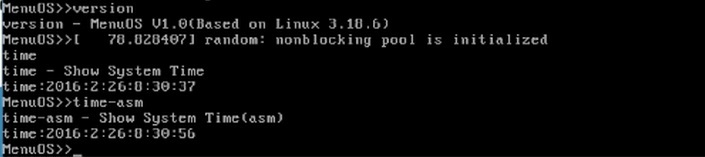

使用gdb跟踪系统调用内核函数sys_time

使用gdb跟踪调试内核

qemu -kernel linux-3.18.6/arch/x86/boot/bzImage -initrd rootfs.img -s -S # 关于-s和-S选项的说明:

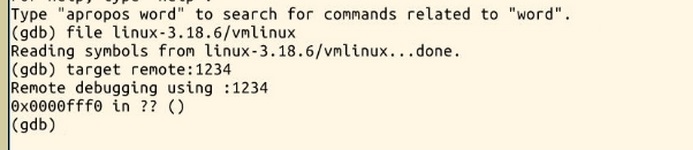

另开一个shell窗口gdb

(gdb)file linux-3.18.6/vmlinux # 在gdb界面中targe remote之前加载符号表(gdb)target remote:1234 # 建立gdb和gdbserver之间的连接,按c 让qemu上的Linux继续运行 加载符号表

三、系统调用在内核代码中的处理过程

系统调用在内核代码中的工作机制和初始化

- SYSCALL_VECTOR:系统调用的中断向量

- &system_call:汇编代码入口

- 一执行int 0x80,系统直接跳转到system_call

系统调用的处理过程可分成以下3步:

(1)将处理机状态由用户态转为系统态。之后,由硬件和内核程序进行系统调用的一般性处理,即首先保护被中断进程的CPU环境,将处理机状态字PSW、程序计数器PC、系统调用号、用户找指针以及通用寄存器内容等压入堆栈,然后,将用户定义的参数传送到指定的地方保存起來。

(2)分析系统调用类型,转入相应的系统调用处理子程序。为使不同的系统调用能方便地转向相应的系统调用处理子程序,在系统中配置了一张系统调用入口表。表中的每个表目都对应一条系统调用,其中包含该系统调用自带参数的数目、系统调用处理子程序的入口地址等。内核可利用系统调用号去查找该表,即可找到相应处理子程序的入口地址而转去执行它。

(3)在系统调用处理子程序执行完后,恢复被中断的或设置新进程的CPU现场,然后返冋被中断进程或新进程,继续往下执行。

Linux内核分析— —扒开系统调用的三层皮(下)的更多相关文章

- linux内核分析——扒开系统调用的三层皮(上)

20135125陈智威 原创作品转载请注明出处 <Linux内核分析>MOOC课程http://mooc.study.163.com/course/USTC-1000029000 系统调用 ...

- linux内核分析——扒开系统调用的三层皮

万子惠 + 原创作品转载请注明出处 + <Linux内核分析>MOOC课程http://mooc.study.163.com/course/USTC-1000029000 实验部分 选择2 ...

- Linux内核分析— —扒开系统调用的三层皮(上)

实验部分 根据系统调用表,选取一个系统调用.我选得是mkdir这个系统调用,其系统调用号为39,即0x27 由于mkdir函数的原型为int mkdir (const char *filename, ...

- linux内核分析——扒开系统调用的三层皮(下)

20135125陈智威 原创作品转载请注明出处 <Linux内核分析>MOOC课程http://mooc.study.163.com/course/USTC-1000029000 ” 实验 ...

- 20135239 益西拉姆 linux内核分析 扒开系统调用的三层皮(下)

一. 给MenuOS增加time-asm命令 代码解释 1.-rf:强制删除 2.clone :重新克隆 3.time-asm:显示系统时间的汇编形式 给MenuOS增加time和time-asm命令 ...

- 《Linux内核分析》第四周 扒开系统调用的“三层皮”

[刘蔚然 原创作品转载请注明出处 <Linux内核分析>MOOC课程http://mooc.study.163.com/course/USTC-1000029000] WEEK FOUR( ...

- 《Linux内核分析》第五周 扒开系统调用的三层皮(下)

[刘蔚然 原创作品转载请注明出处 <Linux内核分析>MOOC课程http://mooc.study.163.com/course/USTC-1000029000] WEEK FIVE( ...

- LINUX内核分析第五周学习总结——扒开系统调用的“三层皮”(下)

LINUX内核分析第五周学习总结--扒开系统调用的"三层皮"(下) 标签(空格分隔): 20135321余佳源 余佳源 原创作品转载请注明出处 <Linux内核分析>M ...

- 《Linux内核分析》第五周学习总结 扒开系统调用的三层皮(下)

扒开系统调用的三层皮(下) 郝智宇 无转载 <Linux内核分析>MOOC课程http://mooc.study.163.com/course/USTC-1000029000 一.给Men ...

随机推荐

- Linux初学 - Centos7忘记root密码的解决办法

开机进入启动界面后,要按照屏幕的下方的操作提示迅速按下“e”键. 按下“e”键后即来到启动文件界面,这时按键盘上面的方向键“下”,一直到文件底部,在"LANG=zh_cn.UTF-8&quo ...

- 6.3Pytyhon文件的操作(三)

目录 目录 前言 (一)文件的创建 (二)文件的删除 (三)文件的重命名 (四)文件的查看 (五)文件的复制 ==1.小文件的复制== ==2.大文件的复制== (六)文件的实战案例 ==1.文件的分 ...

- C++基础算法学习——汉洛塔问题

汉诺塔问题古代有一个梵塔,塔内有三个座A.B.C,A座上有64个盘子,盘子大小不等,大的在下,小的在上(如图).有一个和尚想把这64个盘子从A座移到C座,但每次只能允许移动一个盘子,并且在移动过程中, ...

- 从列表和实例来了解python迭代器

什么是迭代器?它是一个带状态的对象,在你调用next()方法的时候返回容器中的下一个值,任何实现了__iter__和__next__()(python2中实现next())方法的对象都是迭代器,__i ...

- Lua基础之MetaTable(6)

Lua基础之MetaTable(6) 转载地址:http://nova-fusion.com/2011/06/30/lua-metatables-tutorial/ 关于MetaTable的补充:ht ...

- 使用kibana操作elasticsearch实现增删改查

本篇博客,本人写的是方法,大家将对应的字段放入对应的位置就可以了 注:elasticsearch中,索引相当于MySQL中的数据库,类型相当于数据库中的表,即索引名就为数据库库名,类型就为表名 1.创 ...

- kafka的Java客户端示例代码(kafka_2.12-0.10.2.1)

使用0.9开始增加的KafkaProducer和KafkaConsumer. Pom.xml <project xmlns="http://maven.apache.org/POM/4 ...

- el-table复选框分页记忆

el-table 结合 el-pagination 实现分页后默认是没有复选框记忆功能的,对于这样的需求,无奈又只能硬着头皮上,试了网上的一些方法,没奏效,便自己上了. 简单的用法如下: <te ...

- 使用POI转换word doc文件

目录 1 转换为Html文件 2 转换为Xml文件 3 转换为Text文件 在POI中还存在有针对于word doc文件进行格式转换的功能.我们可以将word的内容 ...

- 寒假训练 A - A Knight's Journey 搜索

Background The knight is getting bored of seeing the same black and white squares again and again an ...