TomcatAJP文件包含漏洞

漏洞概述

2020年2月20日,国家信息安全漏洞共享平台(CNVD)发布关于Apache Tomcat的安全公告,Apache Tomcat文件包含漏洞(CNVD-2020-10487,对应CVE-2020-1938)。

Tomcat AJP协议由于存在实现缺陷导致相关参数可控,攻击者利用该漏洞可通过构造特定参数,读取服务器webapp下的任意文件。若服务器端同时存在文件上传功能,攻击者可进一步实现远程代码的执行。

由于

Tomcat在处理AJP请求时,未对请求做任何验证,通过设置AJP连接器封装的request对象的属性, 导致产生任意文件读取漏洞和代码执行漏洞CVE-2020-1938 又名GhostCat, 之前引起了一场风雨,由e长亭科技安全研究员发现的存在于Tomcat中的安全漏洞,由于Tomcat AJP协议设计上存在缺陷,攻击者通过 Tomcat AJP Connector 可以读取或包含 Tomcat 上所有 webapp 目录下的任意文件,例如可以读取 webapp 配置文件或源代码。此外在目标应用有文件上传功能的情况下,配合文件包含的利用还可以达到远程代码执行的危害。

影响范围

Apache Tomcat 9.x < 9.0.31

Apache Tomcat 8.x < 8.5.51

Apache Tomcat 7.x < 7.0.100

Apache Tomcat 6.x

本次漏洞与三个include属性有关

javax.servlet.include.request_uri

javax.servlet.include.path_info

javax.servlet.include.servlet_path

任意文件读取

任意文件读取问题出现在org.apache.catalina.servlets.

DefaultServlet这个Servlet构造一个AJP请求,请求会走默认的DefaultServlet并交给

DefaultServlet的doGet方法处理。

doGet会调用ServeResource方法获取资源文件,调用getRelativePath方法获取要读取资源的相对路径,通过getResources方法就可以获取到了对应路径的Web资源对象。

然后再通过控制ajp控制的上述三个include属性来读取文件,通过操控上述三个属性从而可以读取到/WEB-INF下面的所有敏感文件,不限于class、xml、jar等文件。

任意代码执行

任意代码执行问题出现在org.apache.jasper.servlet.

JspServlet这个servlet。构造一个如下的AJP请求,让Tomcat执行

/docs/test.jsp,但实际上它会将code.txt当成jsp来解析执行。

RequestUri:/docs/test.jsp

javax.servlet.include.request_uri: /

javax.servlet.include.path_info: code.txt

javax.servlet.include.servlet_path: /

code.txt内容如下

<%

java.util.List<String> commands = new java.util.ArrayList<String>();

commands.add("/bin/bash");

commands.add("-c");

commands.add("/Applications/Calculator.app/Contents/MacOS/Calculator");

java.lang.ProcessBuilder pb = new java.lang.ProcessBuilder(commands);

pb.start();

%>

发送AJP请求,请求的是

/docs/test.jsp这个jsp,但是由于那三个include属性可控,可以将test.jsp对应的服务器脚本文件改为code.txt,导致tomcat把我们的code.txt当jsp文件编译运行,导致代码执行。

TomcatAJP Connector以及AJP协议

Tomcat Connector 是 Tomcat 与外部连接的通道,它使得 Catalina 能够接收来自外部的请求,传递给对应的 Web 应用程序处理,并返回请求的响应结果。

默认情况下,Tomcat 配置了两个 Connector,它们分别是

HTTP Connector和AJP Connector:

// HTTP Connector:用于处理 HTTP 协议的请求(HTTP/1.1),默认监听地址为 0.0.0.0:8080

// AJP Connector:用于处理 AJP 协议的请求(AJP/1.3),默认监听地址为 0.0.0.0:8009

HTTP Connector 就是用来提供我们经常用到的 HTTP Web 服务。而 AJP Connector,它使用的是 AJP 协议(Apache Jserv Protocol),AJP 协议可以理解为 HTTP 协议的二进制性能优化版本,它能降低 HTTP 请求的处理成本,因此主要在需要集群、反向代理的场景被使用。

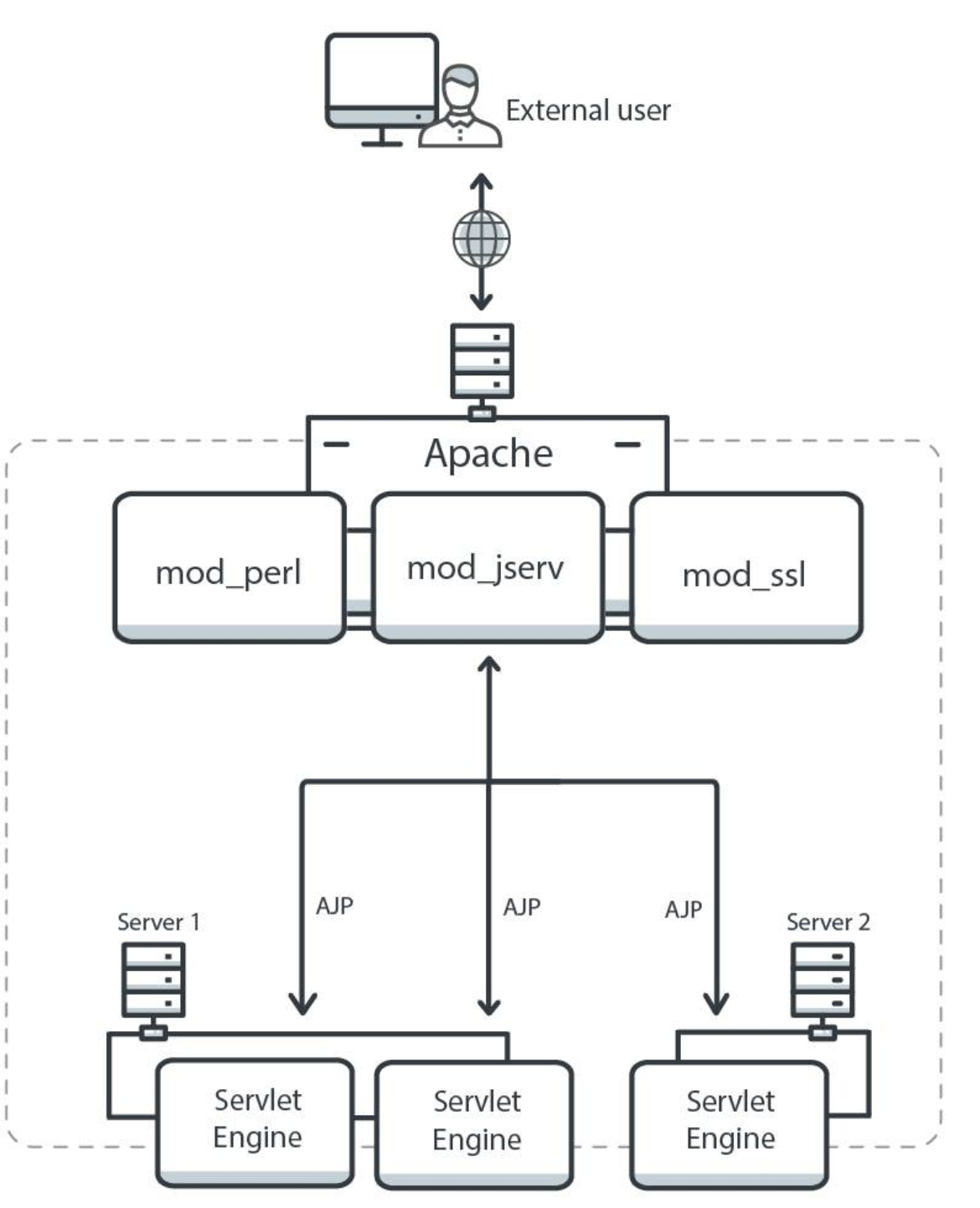

AJP是Apache Tomcat web服务器用来与servlet容器通信的一个二进制协议。主要用于集群或逆向代理场景,其中web服务器与应用服务器或servelet容器进行通信。

简单来说,就是HTTP Connector暴露给客户端了,AJP是webserver (如Apache HTTPD)和Apache Tomcat服务器之间内部使用的,如下图所示。AJP在Apache HTTP服务器中是以模块的形式实现的,表示为mod_jk或mod_proxy_ajp。AJP本身并不会暴露到外部,这也是下一部分要讨论的RCE场景的先决条件之一。

漏洞修复

升级版本

将Tomcat立即升级到9.0.31,8.5.51或7.0.100版本进行修复

升级步骤

1.下载要升级的Tomcat版本

wget https://archive.apache.org/dist/tomcat/tomcat-8/v8.5.51/bin/apache-tomcat-8.5.51.tar.gz

2. 停止旧版本tomcat

cd /home/…/tomcat_8/bin

./shutdown.sh

# 创建新的tomcat路径,备份旧的tomcat服务

mkdir /home/…/tomcat_8_old

cp -Rf /home/…/tomcat_8/* /home/…/tomcat_8_old/

# 安装目录下解压新的tomcat

tar -zxvf apache-tomcat-8.5.51.tar.gz

# 删除旧的服务文件,将新的服务名称改成之前的

rm -rf tomcat_8

mv apache-tomcat-8.5.51 tomcat_8

# 用备份的server.xml替换新的server.xml

cd /home/…/tomcat_8/conf/

cp /home/…/tomcat_8_old/conf/server.xml ./

# 用备份的webapps替换新的webapps

cd /home/…/tomcat_8/

cp /home/…/tomcat_8_old/webapps ./

# 用备份的catalina.sh替换新的

cd /home/…/tomcat_8/bin/

cp /home/…/tomcat_8_old/bin/catalina. sh ./

# 我这里的备份路径下有一些日志信息也一并移过来

mv /home/…/tomcat_8_old/logs/* /home/…/tomcat_8/logs/

# 启动tomcat

cd /home/…/tomcat_8/bin

./startup.sh

tomcat在8.5.51版本做了如下修复

// 默认不开启AJP

// 默认只监听本地ip

// 强制设置认证secret

// 代码层面主要在AjpProcessor类的prepareRequest方法封装requst对象时采用了白名单,只添加已知属性。这样三个include属性不再被客户端控制,漏洞修复。

禁用AJP协议

编辑/conf/server.xml,找到如下行

<Connector port="8009"protocol="AJP/1.3" redirectPort="8443" />

将此行注释掉(也可删掉该行)

<!--<Connectorport="8009" protocol="AJP/1.3"redirectPort="8443" />-->

配置secret来设置AJP协议的认证凭证

例如(注意将您的tomcat_ajp_secret更改为一个安全性高,无法被轻易猜解的值)

<Connector port="8009"protocol="AJP/1.3" redirectPort="8443"address="YOUR_TOMCAT_IP_ADDRESS" secret="YOUR_TOMCAT_AJP_SECRET"/>

TomcatAJP文件包含漏洞的更多相关文章

- PHP文件包含漏洞攻防实战(allow_url_fopen、open_basedir)

摘要 PHP是一种非常流行的Web开发语言,互联网上的许多Web应用都是利用PHP开发的.而在利用PHP开发的Web应用中,PHP文件包含漏洞是一种常见的漏洞.利用PHP文件包含漏洞入侵网站也是主流的 ...

- phpmyadmin任意文件包含漏洞分析(含演示)

0x01 漏洞描述 phpmyadmin是一款应用非常广泛的mysql数据库管理软件,基于PHP开发. 最新的CVE-2014-8959公告中,提到该程序多个版本存在任意文件包含漏洞,影响版本如下: ...

- PHP文件包含漏洞剖析

一. 什么才是”远程文件包含漏洞”?回答是:服务器通过php的特性(函数)去包含任意文件时,由于要包含的这个文件来源过滤不严,从而可以去包含一个恶意文件,而我们可以构造这个恶意文件来达到邪恶的目的. ...

- Nagios Looking Glass 本地文件包含漏洞

漏洞名称: Nagios Looking Glass 本地文件包含漏洞 CNNVD编号: CNNVD-201310-682 发布时间: 2013-10-31 更新时间: 2013-10-31 危害等级 ...

- WP e-Commerce WordPress Payment Gateways Caller插件本地文件包含漏洞

漏洞名称: WP e-Commerce WordPress Payment Gateways Caller插件本地文件包含漏洞 CNNVD编号: CNNVD-201310-642 发布时间: 2013 ...

- 百度杯”CTF比赛 2017 二月场 没错!就是文件包含漏洞。

题目源码: 文件包含漏洞的话,看一下 你么可以使用php://input 伪协议,执行代码(参考了大佬WP)这里使用了POSTMAN, 目录下还有一个dle345aae.php文件,呢么用cat命令打 ...

- phpMyAdmin 4.8.x 本地文件包含漏洞利用

phpMyAdmin 4.8.x 本地文件包含漏洞利用 今天ChaMd5安全团队公开了一个phpMyAdmin最新版中的本地文件包含漏洞:phpmyadmin4.8.1后台getshell.该漏洞利用 ...

- php安全开发(1)文件包含漏洞

开发过程总结的漏洞: 一,,如何造成包含漏洞:在通过函数包含文件时,由于没有对包含的文件名进行有效的过滤处理,被攻击者利用从而导致了包含了Web根目录以外的文件进来,就会导致文件信息的泄露甚至注入了恶 ...

- 易酷 cms2.5 本地文件包含漏洞 getshell

易酷 cms2.5 本地文件包含漏洞 getshell 首先下载源码安装(http://127.0.0.1/test/ekucms2.5/install.php) 安装成功直接进行复现吧 本地包含一 ...

随机推荐

- C#LeetCode刷题之#653-两数之和 IV - 输入 BST(Two Sum IV - Input is a BST)

问题 该文章的最新版本已迁移至个人博客[比特飞],单击链接 https://www.byteflying.com/archives/4098 访问. 给定一个二叉搜索树和一个目标结果,如果 BST 中 ...

- C#LeetCode刷题之#258-各位相加(Add Digits)

问题 该文章的最新版本已迁移至个人博客[比特飞],单击链接 https://www.byteflying.com/archives/3860 访问. 给定一个非负整数 num,反复将各个位上的数字相加 ...

- effectivejava(破坏单例)

以下代码是最普通的双重锁的单例实现形式 package com.edu.character02; import java.io.Serializable; /** * <p> * 双重锁 ...

- Python多进程队列间传递对象

前言 在python 需要在队列中传递对象, 会出现进程不能正常退出的情况. 其原因是因为 在父进程 向子进程传入的Queue对象不对, Queue对象正常是子进程之间的信息传递, 而当我在父进程 创 ...

- 使用BERT进行情感分类预测及代码实例

文章目录 0. BERT介绍 1. BERT配置 1.1. clone BERT 代码 1.2. 数据处理 1.2.1预训练模型 1.2.2数据集 训练集 测试集 开发集 2. 修改代码 2.1 加入 ...

- CODING DevOps 代码质量实战系列最后一课,周四发车

随着 ToB(企业服务)的兴起和 ToC(消费互联网)产品进入成熟期,线上故障带来的损失越来越大,代码质量越来越重要,而「质量内建」正是 DevOps 核心理念之一. <DevOps 代码质量实 ...

- MySQL执行文件中的SQL

连接进入MySQL服务, 使用source ${文件名}执行. 末尾不能带分号.

- 轻量级Java EE企业应用实战:Struts2+Spring5+Hibernate5/JPA2

轻量级Java EE企业应用实战(第5版)——Struts 2+Spring 5+Hibernate 5/JPA 2整合开发是<轻量级Java EE企业应用实战>的第5版,这一版保持了前几 ...

- akka-typed(10) - event-sourcing, CQRS实战

在前面的的讨论里已经介绍了CQRS读写分离模式的一些原理和在akka-typed应用中的实现方式.通过一段时间akka-typed的具体使用对一些经典akka应用的迁移升级,感觉最深的是EvenSou ...

- 浅析XML和JSON的区别

前言 今天做接口对接时,发现对方竟然是通过XML进行数据传输,当时冒出的第一个想法就是:WTF,这都什么年代了,还在用XML,是来搞笑的吧,JSON它不香吗? 想法归想法,但对接还是要完成的是吧?然后 ...