RDP协议暴力破解

真实案例|RDP协议暴力破解卷土重来!

背景

RDP(Remote Desktop Protocol)称为“远程桌面登录协议”,即当某台计算机开启了远程桌面连接功能后(在windows系统中这个功能是默认打开的),我们就可以在网络的另一端控制这台机器了。通过远程桌面功能,我们可以实时地操作这台计算机,在上面安装软件,运行程序,所有的一切都好像是直接在该计算机上操作一样。

RDP攻击就是利用RDP功能登录到远程机器上,把该远程机器作为“肉鸡”,在上面种植木马、偷窃信息、发起DDOS攻击等行为。要实现将远程机器作为RDP肉鸡,必须知道远程机器的登录密码。所以常规方式是利用RDP协议来暴力破解远程机器的密码。

究其危害,我们以最近卡巴斯基实验室报告的“地下市场兜售RDP肉鸡的事件为例,在此次事件中我们发现一中招服务器即肉鸡高达7万+台,波及173个国家,仅中国就有5000+台,占此次事件中的第二位。

尽管类似事件并不少见,然而波及面之广却让人震撼,因而此次事件也被整个业界关注。

此次事件一经爆发,即有用户利用瀚思系统发现了端倪,本案例中涉及到国内某公安及某信息中心。

瀚思对Internet网的机器暴力破解相关企业机器的分析

瀚思系统采集了客户环境中的安全设备日志,在本案例中主要是防火墙日志、IPS日志和主机日志。

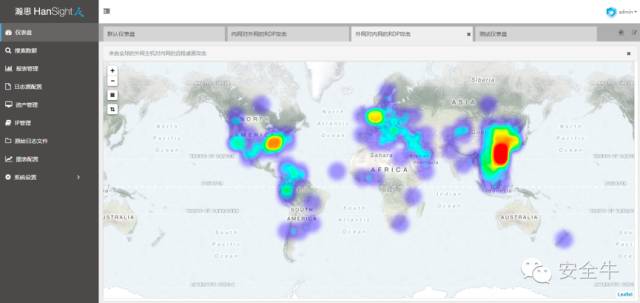

在攻击地图(热力图)上,显示了从外网对内网的远程桌面攻击:

瀚思系统对采集到的日志进行关联分析,利用瀚思的可视化云图很容易地发现从外网对内网的大量远程桌面连接请求。

1. 攻击的时间和空间分布图

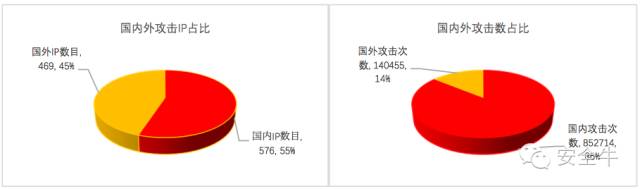

在以上云图中,我们可以发现有许多Internet的机器在访问某信息中心的机器的RDP端口(端口号是3389),总计约99万次。涉及攻击者的IP共1045个。

对IP的地理位置进行统计,国内IP是576个,占比55%,境外IP是469个,占比45%。对攻击次数进行统计,国内IP产生的攻击数占比86%,国外IP产生的攻击数占比14%。

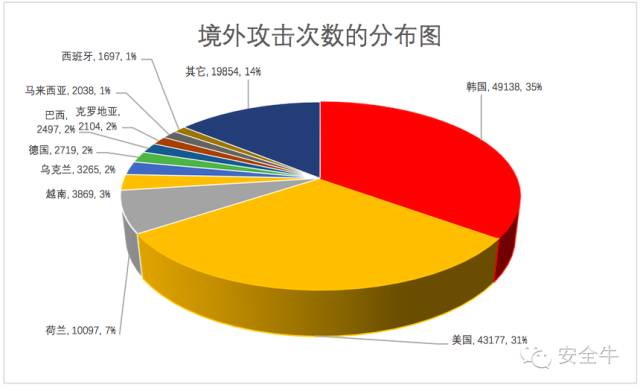

对境外的攻击次数按国家进行比较:

同样对于某公安的数据显示在5/17~6/16内遭受48484次RDP攻击,涉及的IP共211个。其中来源于境外的攻击次数最多的国家也是韩国和美国。

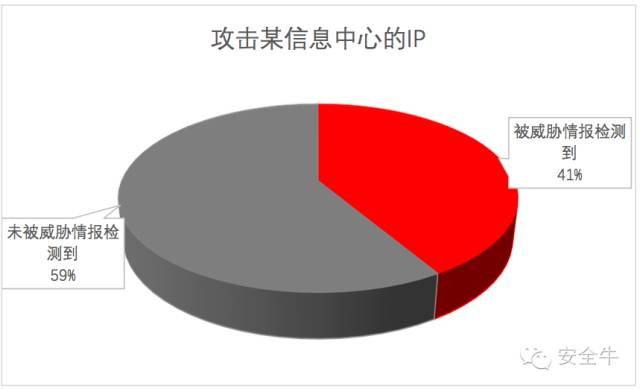

2. 瀚思的威胁情报在发现攻击的作用

对于攻击某信息中心所涉及的1045个IP地址,瀚思的威胁情报显示有428个在黑名单中,占比41%。

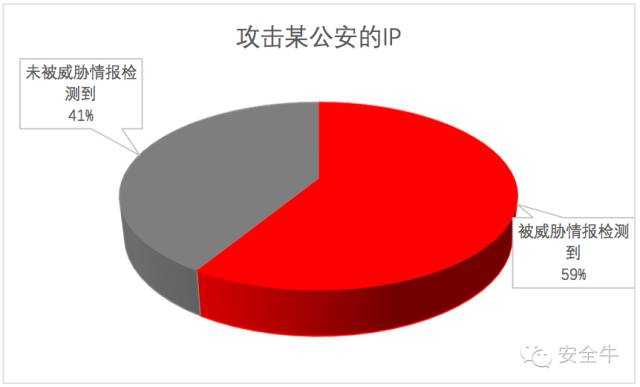

对于攻击某公安所涉及的211个IP地址,瀚思的威胁情报显示有123在黑名单中,占比58%。

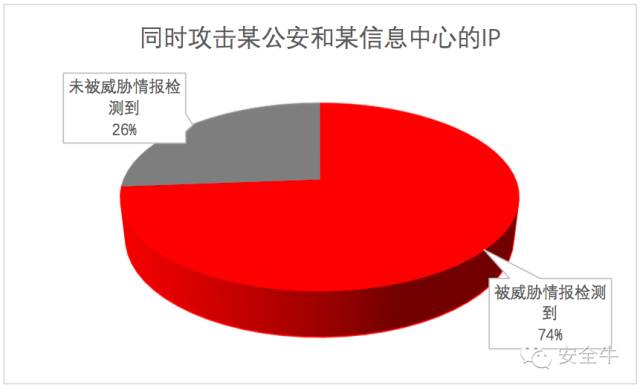

其中有42个攻击者IP在两次攻击中同时出现,瀚思的威胁情报显示有31在黑名单中,占比74%。

3. 在暴力密码破解时使用的用户名统计

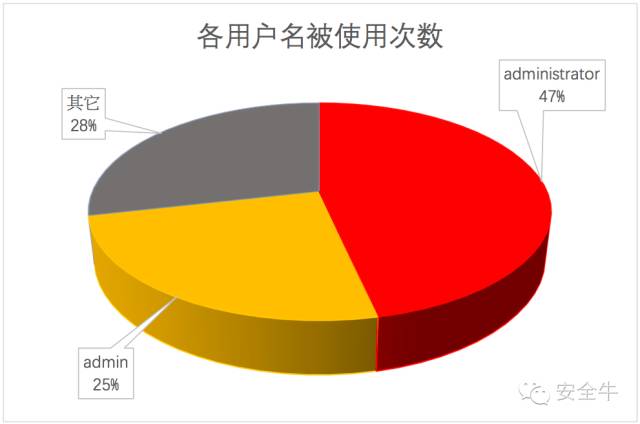

利用防火墙日志/IPS和日志与主机日志进行关联分析,通过在远程密码暴力破解时常用的用户名分布情况我们发现一共有1062个用户名被使用来进行暴力破解。

- Administrator/admin这两个账号占了72%;

- 包括了一些通用用户名,比如guest,owner,test,user等;

- 包括了许多国外常用的用户名,比如rob,dennis,bill,michelle等;

- 包括了一些繁体中文名,比如經紀,管理員,行政官員等。

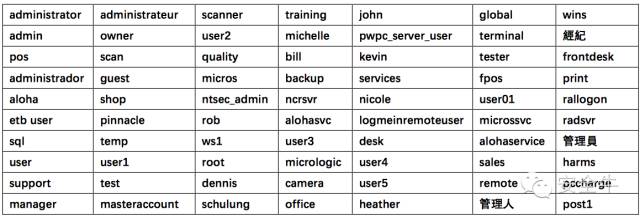

下表是其中的一些摘要:

4. 防御措施

此次事件范围之广,数量之多,已经引起了各方广泛的重视,那么暴力破解远程机器防御措施有哪些?瀚思安全人员给出了如下建议:

- 在主机上停止不必要的“允许运程桌面连接”功能;

- 在防火墙上配置策略“阻止所有从外网连接内网的远程桌面协议端口3(端口号3389)的请求”,对确有需要的RDP连接配置白名单;

- 对已经遭受攻击的机器修改密码,尤其是administrator/admin密码。

瀚思在此次事件中能够第一时间利用“安全易”SaaS产品和HanSight Enterprise帮助我们的用户发现问题,并及时有效的抵挡防御事件的发酵。我们也将此次发现的攻击者IP加入瀚思的TI威胁情报中,持续帮助更多的用户来阻止此类事件的发生。

作者:瀚思安全团队

RDP协议暴力破解的更多相关文章

- Fast RDP Brute暴力破解3389口令

http://www.tuicool.com/articles/b67rQfr 下载地址:https://www.rekings.com/fast-rdp-brute-gui-v2-0/

- 暴力破解Windows RDP(3389)

RDP是远程桌面协议. $ nmap your_target Starting Nmap 7.01 ( https://nmap.org ) at 2016-09-20 17:29 CST Nmap ...

- Linux 利用hosts.deny 防止暴力破解ssh(转)

一.ssh暴力破解 利用专业的破解程序,配合密码字典.登陆用户名,尝试登陆服务器,来进行破解密码,此方法,虽慢,但却很有效果. 二.暴力破解演示 2.1.基础环境:2台linux主机(centos 7 ...

- Web攻防之暴力破解(何足道版)

原创文章 原文首发我实验室公众号 猎户安全实验室 然后发在先知平台备份了一份 1 @序 攻防之初,大多为绕过既有逻辑和认证,以Getshell为节点,不管是SQL注入获得管理员数据还是XSS 获得后台 ...

- 暴力破解工具hydra与Medusa

---恢复内容开始--- 暴力破解工具hydra与Medusa 内容 (一)hadry (二)Medusa (一)hydra 选项 -l LOGIN 指定破解的用户名称,对特定用户破解. -L FIL ...

- Linux 利用hosts.deny 防止暴力破解ssh

一.ssh暴力破解 利用专业的破解程序,配合密码字典.登陆用户名,尝试登陆服务器,来进行破解密码,此方法,虽慢,但却很有效果. 二.暴力破解演示 2.1.基础环境:2台linux主机(centos 7 ...

- hydra(九头蛇)多协议暴力破解工具

一.简介 hydra(九头蛇)全能暴力破解工具,是一款全能的暴力破解工具,使用方法简单 二.使用 使用hydra -h 查看基本用法 三.命令 hydra [[[-l LOGIN|-L FILE] [ ...

- RDP 协议组件 X.224 在协议流中发现一个错误并且中断了客户端连接

如果你的服务器有如下错误: “RDP 协议组件 X.224 在协议流中发现一个错误并且中断了客户端连接.” 可能的有2种: 1:你试试能否能继续远程登陆,有可能你的远程登陆组件出现问题. 2:有人攻击 ...

- hydra暴力破解

hydra,是一个非常好用的暴力破解工具,而且名字也很cool. 下面是官网上的介绍: AFP, Cisco AAA, Cisco auth, Cisco enable, CVS, Firebird, ...

随机推荐

- python中is和==区别

is比较两个对象的id值是否相等,是否指向同一个内存地址 ==比较的是两个对象的内容是否相等,值是否相等 is运算符比==效率高,在变量和None进行比较时,应该使用is

- 持续(集成-->交付-->部署)

软件的开发工作的大致流程 编码 -> 构建 -> 集成 -> 测试 -> 交付 -> 部署 由上图可知「持续集成(Continuous Integration)」.「持续 ...

- Jenkins--持续集成服务器

1.持续集成: 1.1概念 持续集成,Continuous integration ,简称CI. 集成:我们所有项目的代码都是托管在SVN服务器上.每个项目都要有若干个单元测试,并有一个所谓集成测试. ...

- JFreeChart的简单应用及乱码解决

一.JFreeChart介绍: JFreeChart是JAVA平台上的一个开放的图表绘制类库.它完全使用JAVA语言编写,是为applications, applets, servlets 以及JSP ...

- 对Spring Ioc 以及DI的精彩理解

转:http://blog.csdn.net/cyjs1988/article/details/50352916 学习过spring框架的人一定都会听过Spring的IoC(控制反转) .DI(依赖注 ...

- nuget发布自已的程序集

1.nuget注册并获取apikey 2.下载nuget.exe 3.设置apikey nuget setApiKey <apikey> 4.开发程序集 5.进入.csproj目录生成描述 ...

- php AES-128-CBC 加密 通信java

<?phpheader("Content-type: text/html; charset=utf-8");require('MyAES.php');class Xfb{ / ...

- python 数据分析----numpy

NumPy是高性能科学计算和数据分析的基础包.它是pandas等其他各种工具的基础. NumPy的主要功能: ndarray,一个多维数组结构,高效且节省空间 无需循环对整组数据进行快速运算的数学函数 ...

- Eclipse安装Activiti插件(流程设计器)

Eclipse安装Activiti插件(流程设计器) 一.安装步骤: 1,打开Eclipse的 Help -> Install New Software,填上插件地址: Name:Activit ...

- 20145328 《Java程序设计》第9周学习总结

20145328 <Java程序设计>第9周学习总结 教材学习内容总结 第十六章 整合数据库 16.1JDBC 16.1.1JDBC简介 JDBC(Java DataBase Connec ...