CTF -攻防世界-crypto新手区(5~11)

easy_RSA

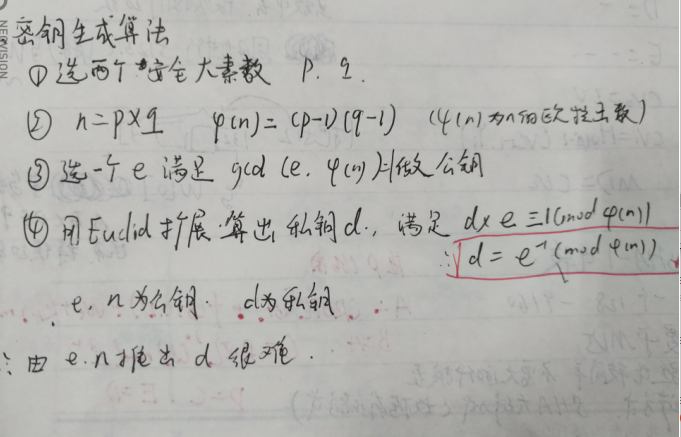

首先如果你没有密码学基础是得去恶补一下的

然后步骤是先算出欧拉函数

之后提交注意是cyberpeace{********}这样的 ,博主以为是flag{}耽误了很长时间 明明没算错呀 hhhh

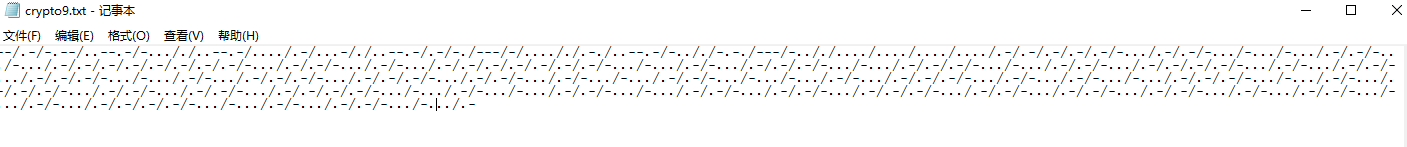

不仅仅是Morse

一看首先肯定要用morse解码

解密morse密码工具https://tool.lu/morse/

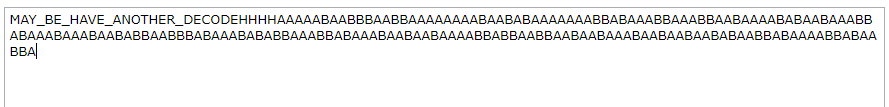

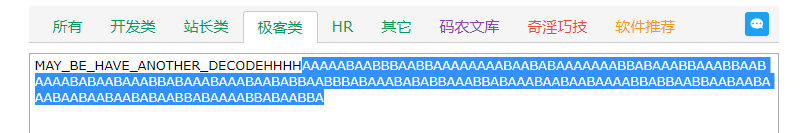

你看提示maybe have 什么什么什么

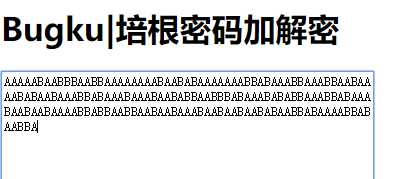

就知道还要再解码 再看后面的很像培根密码

解密培根密码工具https://tool.bugku.com/peigen/

老规矩按照cyberpeace{}就行

但是 总显示提交错误 我看了官方的题解 也是这个答案 然后就这题就放着了,知识点掌握就好

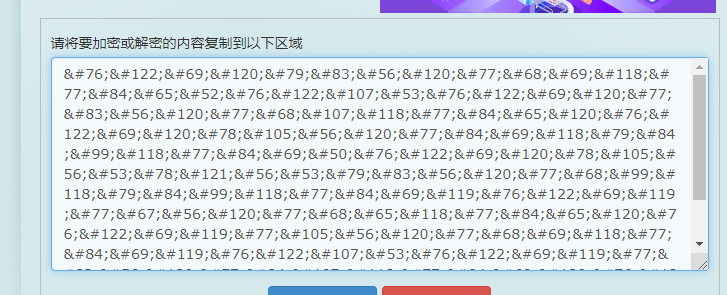

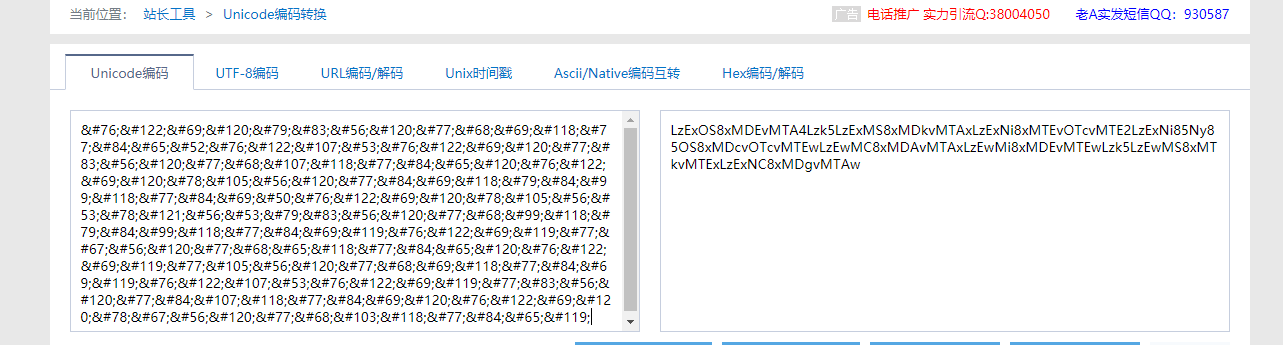

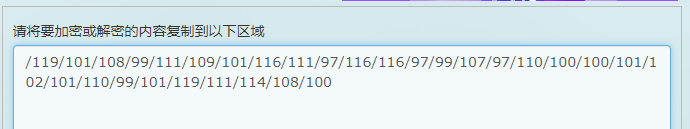

混合编码

打开附件base64解码

再用unicode

发现还是base64 再解密

这就是ascii码转化一下就是答案

这题就搞定了

Normal_RSA

我很想把这题详细记录下来 ,我太菜做不到

还请大佬链接https://blog.csdn.net/Yu_csdnstory/article/details/90759717

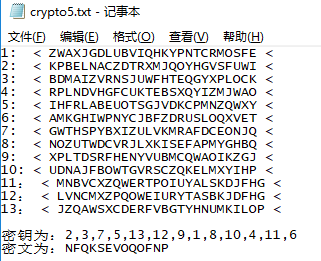

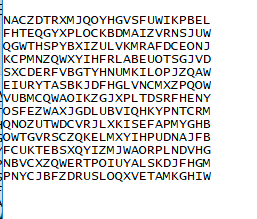

转轮机加密

首先要了解知识点

链接给上http://foreversong.cn/archives/138

了解之后就会明白下图

然后观察倒数第8行

flag就是fireinthehole

注意了!!!攻防世界开始坑爹了 它的提交居然就是fireinthehole别的不要添加 直接提交fireinthehole

别问我怎么知道的。。。试了n次

easychallenge

一看是pyc后缀要反编译

装一个东西

链接给上https://www.cnblogs.com/LuckyZLi/p/9873872.html

再去打开py脚本,看wp是说反写一个脚本如下

import base64

def decode1(ans):

s = ''

for i in ans:

i = chr((ord(i)-25)^36)

s += i

return s def decode2(ans):

s = ''

for i in ans:

i = chr((ord(i)^36) - 36)

s += i

return s def decode3(ans):

return base64.b32decode(ans)

flag = 'UC7KOWVXWVNKNIC2XCXKHKK2W5NLBKNOUOSK3LNNVWW3E==='

flag = decode3(flag)

flag = decode2(flag)

flag = decode1(flag)

print flag

可得

cyberpeace{interestinghhhhh} 幂数加密

参考此博客 有知识点也有解码的脚本

https://blog.csdn.net/An_Mei_Ying/article/details/89460565

CTF -攻防世界-crypto新手区(5~11)的更多相关文章

- CTF -攻防世界-crypto新手区(1~4)

题目已经提示用base64直接解密就行 base64解密网址 http://tool.oschina.net/encrypt?type=3 题目提示是凯撒密码 http://www.zjslove.c ...

- CTF -攻防世界-web新手区

直接f12出来 先用get后加/?a=1 然后火狐装hackbar(老版本)f12 post b=2 搞定 Hackbar:https://github.com/Mr-xn/hackbar2.1.3 ...

- CTF -攻防世界-misc新手区

此题flag题目已经告诉格式,答案很简单. 将附件下载后,将光盘挂到虚拟机启动 使用 strings linux|grep flag会找到一个O7avZhikgKgbF/flag.txt然后root下 ...

- 攻防世界web新手区

攻防世界web新手区 第一题view_source 第二题get_post 第三题robots 第四题Backup 第五题cookie 第六题disabled_button 第七题simple_js ...

- 【pwn】攻防世界 pwn新手区wp

[pwn]攻防世界 pwn新手区wp 前言 这几天恶补pwn的各种知识点,然后看了看攻防世界的pwn新手区没有堆题(堆才刚刚开始看),所以就花了一晚上的时间把新手区的10题给写完了. 1.get_sh ...

- 攻防世界web新手区做题记录

学校信安协会第一次培训结束后的作业,要求把攻防世界的web新手区题目做一遍并写题解. 第一题 view_source 查看源代码右键不能用,但是F12能用,于是找到源代码 输入到flag框即可 后来在 ...

- CTF -攻防世界-web高手区-ics-06

打开网址 根据题意点开报表中心(因为其他的点开都一样,不信你试试) 会看见id =1 想到burp爆破id 所以打开burp抓包(不会抓包的百度 或者看我web新手区,有一题就有抓包 我说的很详细) ...

- 攻防世界CRYPTO新手练习

0x01 base64 直接base64 Decode 得到flag cyberpeace{Welcome_to_new_World!} 0x02 Caesar key为12 的恺撒密码,解密德fla ...

- 2019攻防世界web新手区

robots 看了题目描述,发现与robots协议有关,过完去百度robots协议.发现了robots.txt,然后去构造url访问这个文件 http://111.198.29.45:42287/ro ...

随机推荐

- 7.6 CLI 管理Varnish

./varnishd -f /usr/common/varnish/etc/varnish/ -a 测试: 代理tomcat服务器地址:http://172.20.10.5:1111/ telnet ...

- maven package跳过测试

mvn clean package -DskipTests 或者 mvn clean package -Dmaven.test.skip=true 区别 -DskipTests,不执行测试用例,但编译 ...

- Web UI设计师需要了解的用栅格化系统指导网页设计

出处:https://www.jianshu.com/p/9838f217f4f6 致敬,,, ---------------------------------------------------- ...

- 官网英文版学习——RabbitMQ学习笔记(二)RabbitMQ安装

一.安装RabbitMQ的依赖Erlang 要进行RabbitMQ学习,首先需要进行RabbitMQ服务的安装,安装我们可以根据官网指导进行http://www.rabbitmq.com/downlo ...

- 浅谈arduino的bootloader

在arduino的板子上,作为核心的avr单片机往往都会烧录一个bootloader,这个叫做bootloader的东东其实是arduino研发团队针对arduino板子开发的一小段代码,借助于这段代 ...

- s5pc100开发板网卡驱动的移植

相关软件下载地址:http://pan.baidu.com/s/16yo8Y fsc100开发板 交叉编译工具:arm-cortex_a8-linux-gnueabi-gcc 平台代码修改 vim ...

- mjpg-streamer视频服务器移植

相关软件下载地址:http://pan.baidu.com/s/16yo8Y JPEG库的移植 对于内核linux-2.6.35,不能再使用servfox,如果要使用的需要修改大量的代码.在此选用新的 ...

- Go——标准库使用代理

本文知识点 Go的安装 Go使用代理 Go进阶学习 环境配置 Go的安装 确认环境都安装好了,看看go的版本. go version 代码样例 使用代理,发送GET请求 package main im ...

- 018-PHP判断文件是否存在

<?php print("data.txt文件是否存在?" . "<br>"); if (file_exists("data.txt ...

- spark任务日志配置

样例代码: public class SparkTest { private static Logger logger = Logger.getLogger(SparkTest.class); pub ...